Автентифікація — процес перевірки особи користувача — є першою і найбільш важливою лінією захисту від несанкціонованого доступу до будь-якого обʼєкта, що охороняється. Традиційні методи автентифікації за допомогою карток доступу, кодів або смартфонів часто мають прогалини в безпеці і створюють хибне відчуття захищеності.

У цій статті наведено типові вразливості традиційних методів автентифікації та показано, як Ajax застосовує передові технології для захисту від клонування, перехоплення та фізичного саботажу.

Технології безконтактної автентифікації

Сучасний ринок систем контролю фізичного доступу пропонує зручні безконтактні методи автентифікації, які замінюють традиційні фізичні ключі. Ці рішення відрізняються за своєю архітектурою та принципами роботи. Розгляньмо, які технології зараз поширені на ринку.

RFID: з чого починалася безконтактна автентифікація

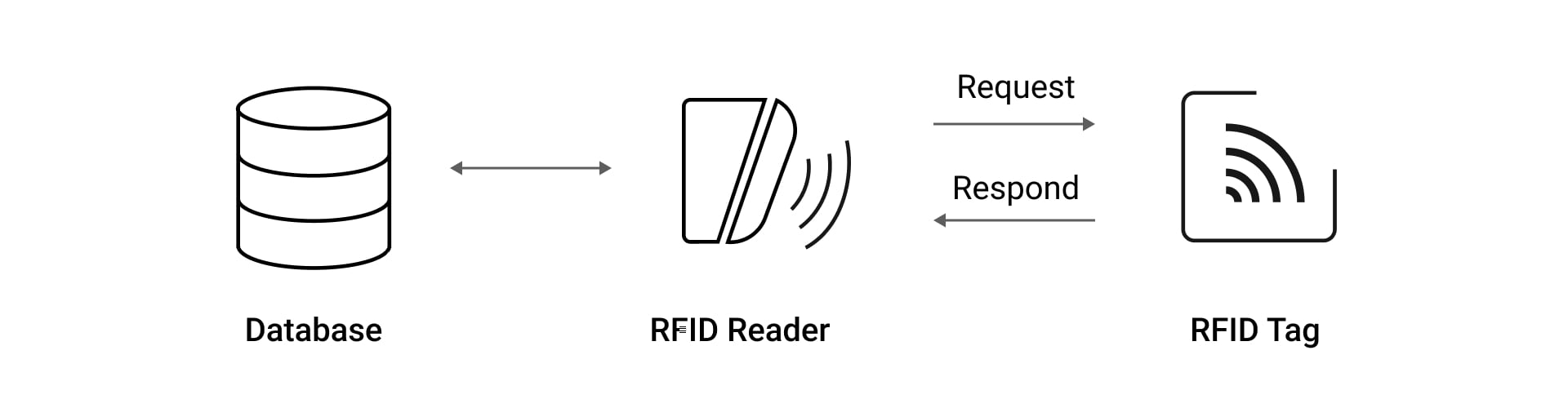

Технологія RFID (радіочастотна ідентифікація) використовує радіохвилі для автоматичного зчитування та передавання даних з RFID-міток. Вона широко застосовується у різних галузях — від логістики та роздрібної торгівлі до охорони здоровʼя та фінансів. Для систем безпеки RFID — це зручна альтернатива фізичним ключам.

Складові системи RFID:

- RFID-мітка — містить унікальний ідентифікатор.

- RFID-зчитувач — генерує радіохвилі, щоб активувати пасивні мітки та отримати з них інформацію.

- Антена — забезпечує звʼязок між міткою та зчитувачем.

- Система опрацювання — обробляє отримані дані.

Стандартна система RFID працює за спрощеними протоколами ідентифікації, що робить її вразливою до злому. Коли картка доступу або брелок наближається до радіочастотного поля зчитувача, RFID-мітка передає свій унікальний ідентифікатор, зазвичай з невеликим шифруванням або зовсім без нього. Оскільки це односторонній процес, тут немає етапу перевірки. Це означає, що система не може ефективно визначити, чи взаємодіє вона зі справжнім пристроєм.

Ця вразливість дає зловмисникам змогу клонувати пристрої. Вони викрадають облікові дані брелока або картки без фізичного контакту. Для цього достатньо просто піднести недорогий пристрій для клонування до кишені або сумки людини і записати сигнали. Після перехоплення ці сигнали можна відтворити зчитувачам, щоб отримати несанкціонований доступ.

MIFARE Classic: поширений метод із прогалинами у захисті

Коли вразливості базових систем RFID стали очевидними, зʼявилися досконаліші технології. Одна з них — серія безконтактних смарткарток MIFARE Classic, що була представлена в середині 1990-х років. Технологію розглядали як захищенішу альтернативу базовим RFID-міткам, тому вона активно впроваджувалася в системах контролю доступу в усьому світі. Однак цей алгоритм шифрування зараз вважається вразливим до сучасних методів атак.

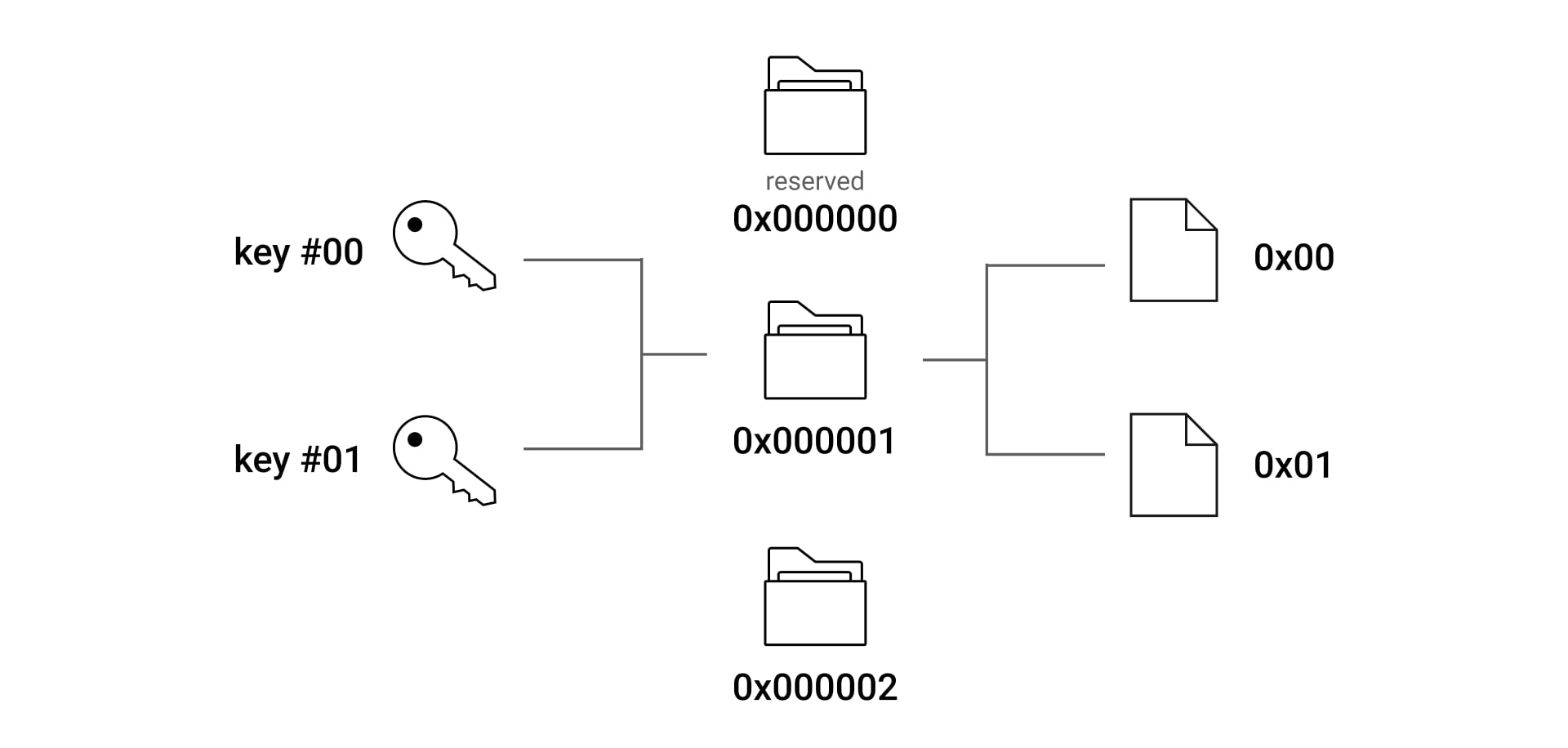

Кожна картка містить RFID-мітку, яка використовує пропрієтарний 48-бітний шифр CRYPTO1. Тривалий час шифрування ґрунтувалося на принципі «безпеки через неясність»1. Процес автентифікації MIFARE Classic являє собою схему «виклик-відповідь», де картка та зчитувач обмінюються зашифрованими даними для підтвердження особи користувача. Однак MIFARE Classic використовує статичне шифрування, яке не змінюється після налаштування системи. У багатьох випадках ті самі ключі безпеки використовуються на декількох картках у межах одного обʼєкта.

Хоча MIFARE Classic забезпечує краще шифрування, ніж базові RFID-мітки, дослідження показали2, що зловмисники можуть перехоплювати дані, якими обмінюються картки і зчитувачі MIFARE Classic, а також перехоплювати зашифрований звʼязок і використовувати спеціальні інструменти для його розшифрування. Це дає змогу клонувати облікові дані доступу. Для цього достатньо просто перебувати в зоні дії сигналу справжньої картки під час автентифікації. Крім того, базові технології RFID і MIFARE Classic не мають спеціального захисту від атак сторонніми каналами — методів, коли зловмисники аналізують часові шаблони, енергоспоживання або електромагнітні випромінювання, щоб здобути ключі безпеки і розшифрувати конфіденційні дані.

Технологія DESFire: еталон захисту

Щоб усунути вразливості RFID і MIFARE Classic, компанія NXP Semiconductors розробила MIFARE DESFire — нове покоління технології безконтактних смарткарток. Назва «DESFire» походить від стандарту шифрування Data Encryption Standard (DES) і ключових характеристик картки: швидка (Fast), інноваційна (Innovative), надійна (Reliable) та вдосконалена (Enhanced).

MIFARE DESFire широко використовується для електронних гаманців, систем контролю доступу, корпоративних перепусток, а також для оплати проїзду та продажу квитків — тобто там, де пріоритетом є надійний захист і висока швидкість транзакцій.

DESFire використовує багаторівневий захист:

- Криптографічний захист на основі AES. DESFire використовує міжнародно визнані стандарти шифрування, зокрема Advanced Encryption Standard (AES).

- Захищена архітектура памʼяті. Картки DESFire оснащені окремим криптографічним співпроцесором, що виконує всі операції шифрування, без доступу до ключів або чутливих даних.

- Взаємна автентифікація. Перш ніж обмінюватися даними, картка і зчитувач перевіряють автентичність один одного.

- Захист від атак сторонніми каналами. На апаратному рівні DESFire забезпечує рівномірне енергоспоживання, тож систему не вдасться зламати, проаналізувавши сплески активності. Час обробки даних щоразу різний, щоб зловмисники не змогли відстежити закономірності. А електромагнітне екранування мінімізує випромінювання, які можна перехопити.

- Взаємна ізоляція застосунків. Одна картка DESFire може безпечно підтримувати кілька застосунків із повною взаємною ізоляцією, тож уразливість одного з них не впливає на решту.

Ключові відмінності між трьома технологіями:

Можливість | RFID Basic | MIFARE Classic | MIFARE DESFire |

Шифрування | Відсутнє/мінімальне | CRYPTO1 | AES |

Ключі | Статичні | Статичні, 48-бітні | Динамічні, до 256 біт |

Стійкість до клонування | Немає | Низька | Висока |

Захист від атак сторонніми каналами | Немає | Немає | Покращений |

Автентифікація | Одностороння | Слабка, двостороння | Надійна, взаємна |

Рішення Ajax для безконтактної автентифікації

Проаналізувавши сильні та слабкі сторони різних технологій безконтактної автентифікації, Ajax Systems робить вибір на користь найсучасніших методів. У картках Pass і брелоках Tag реалізована технологія MIFARE DESFire у поєднанні з AES-шифруванням — тим самим алгоритмом, якому довіряють захист державних і фінансових даних у всьому світі. Це забезпечує надійну верифікацію особи і захищає облікові дані від несанкціонованих спроб дублювання. І захист зберігатиметься весь час, поки служитиме картка чи брелок. Алгоритм шифрування AES створює незліченну кількість можливих комбінацій ключів, перевершуючи 48-бітні ключі, що використовуються в системах MIFARE Classic. З таким алгоритмом отримати несанкціонований доступ стає надскладним завданням.

Клавіатури Ajax, що підтримують технологію DESFire:

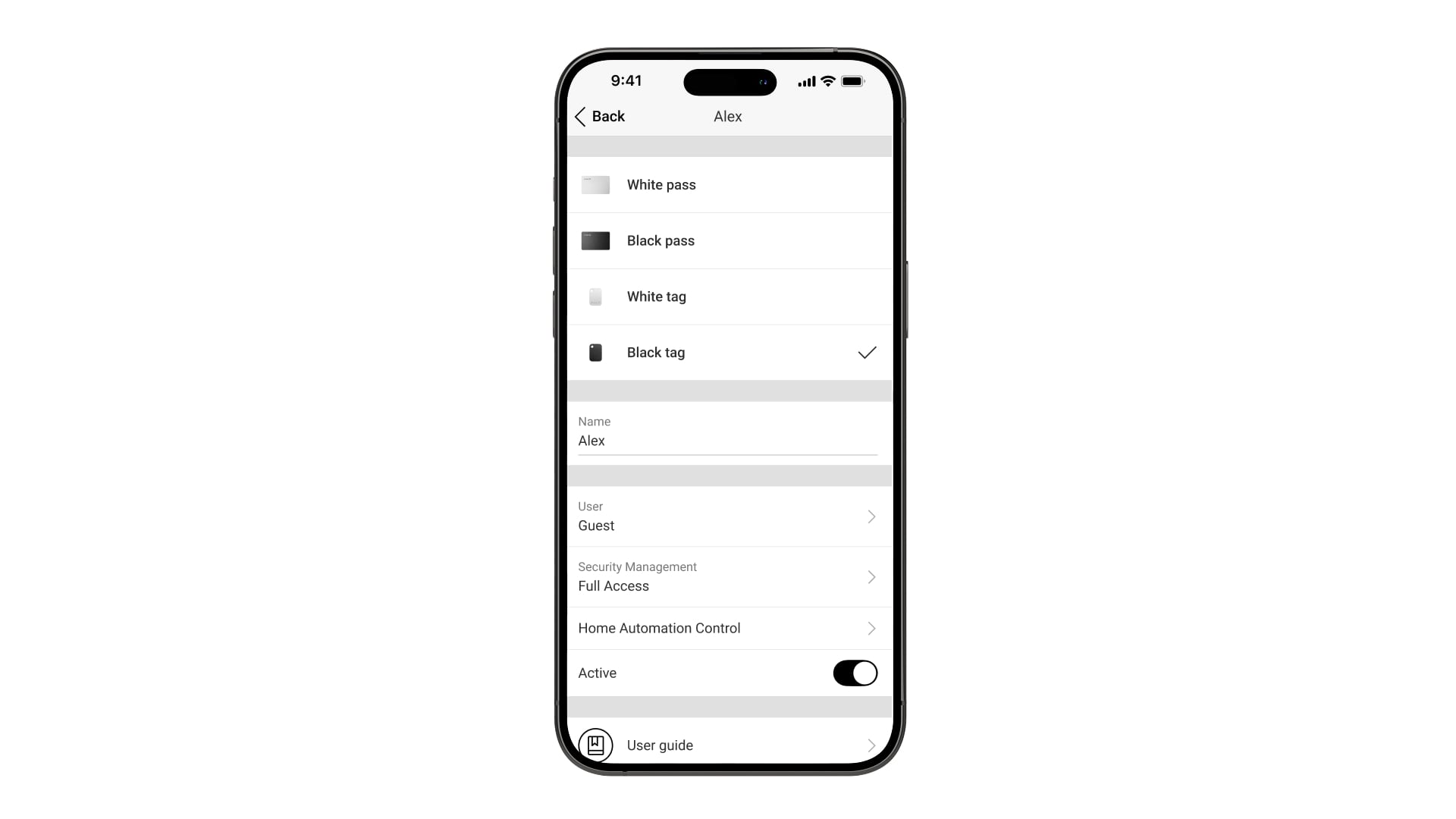

Окрім шифрування, Ajax також пропонує функції дистанційного керування, що доступні користувачам із правами адміністратора в застосунках Ajax. Це особливо зручно в екстрених ситуаціях: якщо картку або брелок втрачено, права доступу можна відкликати, тимчасово призупинити або змінити всього в кілька кліків.

Автентифікація за допомогою смартфона

Зручно, коли можна прикласти до зчитувача звичайний смартфон, який користувач і так постійно носить з собою. І сучасні рішення для автентифікації все частіше впроваджують цю можливість.

Технологія Bluetooth

Один з найпопулярніших способів автентифікації через смартфон — це Bluetooth. Протокол бездротового звʼязку забезпечує обмін даними між смартфонами та зчитувачами на коротких відстанях. Завдяки цьому його можна використовувати в системах безпеки та застосунках контролю доступу. Однак за відсутності належного налаштування базові Bluetooth-системи не завжди здатні визначити: цей смартфон дійсно зараз прикладають до зчитувача чи він просто перебуває десь неподалік. Подібні неточності можуть негативно впливати на безпеку та зручність використання.

Технологія BLE

Для подолання обмежень класичного Bluetooth було впроваджено Bluetooth Low Energy (BLE) — полегшену версію технології з низкою суттєвих переваг:

- Нижче енергоспоживання дає змогу збільшити час роботи від батареї для бездротових клавіатур і зменшити споживання енергії від мережі для дротових.

- Швидке встановлення зʼєднання мінімізує затримки автентифікації.

- Вдосконалені протоколи безпеки захищають передавання даних.

- Сумісність із найновішими смартфонами спрощує інтеграцію.

Як працює BLE-автентифікація в пристроях Ajax

Впровадження технології BLE у пристроях Ajax забезпечує багатофакторну автентифікацію. Клавіатури Ajax застосовують багаторівневу зашифровану перевірку з точним визначенням відстані від смартфона до зчитувача клавіатури та взаємною автентифікацією між ними. Це гарантує, що конфіденційна інформація передається лише довіреним пристроям, забезпечуючи вищий рівень захисту, ніж у системах, які реагують на будь-який Bluetooth-сигнал поблизу.

Як працює BLE-автентифікація в пристроях Ajax

Архітектура безпеки BLE-з'єднання Ajax

- Наскрізне шифрування. Система шифрує дані на кожному етапі передавання — від смартфона до клавіатури, а потім від клавіатури до хаба, використовуючи окремі протоколи шифрування.

- Унікальне шифрування для кожного пристрою. Кожна клавіатура та смартфон користувача застосовують різні параметри шифрування, тому компрометація одного пристрою не ставить під загрозу всю систему.

- Захист від перевищення часу сеансу. Через певні проміжки часу система автоматично змінює дані автентифікації. Це обмежує час для будь-яких спроб зворотної розробки з боку зловмисника.

- Прості оновлення безпеки. Ajax реалізовує дистанційне оновлення програмного забезпечення (OTA updates) для своїх пристроїв3. Це дає змогу усунути нові вразливості та покращити механізми технології BLE, не турбуючи користувача.

Клавіатури Ajax, що підтримують технологію BLE для автентифікації за допомогою смартфона:

Автентифікація за допомогою кодів

Хоча безконтактні облікові дані та автентифікація через смартфон стають дедалі популярнішими, PIN-коди залишаються основою для багатьох систем безпеки. Попри широке поширення, вони можуть бути скомпрометовані.

Типові вразливості систем на основі кодів

- Передбачувані варіанти

Люди зазвичай використовують важливі дати, порядкові числа або цифри, що повторюються — вибір, який набагато легше передбачити, ніж випадкові комбінації. Фактично 20 найпоширеніших кодів4 становлять майже 27% усіх введень.

- Ризики соціальної інженерії

Для зручності, на робочих місцях часто використовують спільні коди доступу. Часто співробітники їх записують, повторно використовують в інших системах чи навіть випадково розголошують. Зловмисники також можуть використовувати загальнодоступні персональні дані. Усе це створює точки доступу, які неможливо контролювати.

- Вразливість до методу «грубої сили»

Багато систем безпеки не мають надійного захисту від систематичного вгадування коду. Вони стають вразливими за відсутності механізмів блокування. Чотиризначні PIN-коди мають лише 10 000 комбінацій. Вони легко вичерпуються через наполегливі спроби або автоматизовані методи.

- Недостатній моніторинг

Системи на основі кодів часто не мають комплексних можливостей аудиту для виявлення підозрілих патернів активності. Невдалі спроби часто залишаються непоміченими, тож атаки тривають до успішного завершення. Через відсутність слідів запобігти або розслідувати такі спроби стає значно складніше.

Інноваційний підхід Ajax до автентифікації за допомогою кодів

Розумний підхід до автентифікації поєднує надійний захист та зручність користування. Клавіатури Ajax підтримують кілька типів кодів доступу:

- Код клавіатури (один на клавіатуру): загальний код, встановлений для клавіатури. Ідеально підходить для простих систем безпеки на кшталт будинку для відпочинку, гаражу або складу, де доступ потрібен лише одній або кільком довіреним особам, а детальне відстеження доступу не потрібне.

- Коди користувачів: персональні коди доступу, які кожен користувач системи налаштовує у своєму застосунку Ajax. Вони ідеально підходять як для дому, так і для офісу, де кілька людей потребують регулярного доступу і повинні мати власний обліковий запис Ajax з персоналізованими правами. За допомогою персональних кодів адміністратори можуть призначати рівні доступу до певних зон і відстежувати, хто і коли входив до них, аби зберегти докладні журнали взаємодії з системою безпеки.

- Коди для незареєстрованих користувачів: коди, створені адміністратором для осіб без облікового запису Ajax, яким потрібен тимчасовий або обмежений доступ. Це ідеальне рішення для того, щоб надати доступ прибиральнику, рієлтору чи майстру з ремонту. Так вони зайдуть на територію, але не матимуть доступу до налаштувань і даних системи.

- Код для ГШР: код доступу, налаштований адміністратором для груп швидкого реагування. Він дає змогу отримати доступ до приміщення у разі тривоги, коли власника немає вдома. Код активується тільки після спрацювання тривоги та діє протягом певного періоду.

Зручні та захищені варіанти автентифікації для кожного користувача

За допомогою коду примусу користувачі можуть надсилати беззвучну тривогу, якщо їх змушують ввести код під тиском. Так можна повідомити охоронну компанію про примусове зняття системи з охорони, без активації сирени та тривоги в застосунках Ajax. Ця функція критично важлива для безпеки користувачів у ситуаціях, коли їм загрожують.

У засобах масової інформації часто можна побачити історії про злом клавіатур. Ця стаття пояснює, чи відповідають такі сценарії дійсності.

Клавіатури Ajax не зберігають коди користувачів. Введений код надсилається у зашифрованому вигляді на хаб, де відбувається його перевірка. На хабі вони зберігаються безпечно у вигляді хешу. Хаб Ajax використовує операційну систему реального часу OS Malevich, яка захищена від вірусів та кібератак.

Клавіатура блокує доступ після трьох невдалих спроб ввести код і негайно сповіщає користувачів та пульт централізованого спостереження (ПЦС). Це запобігає атакам методом «грубої сили» та виявляє підозрілу активність на ранній стадії.

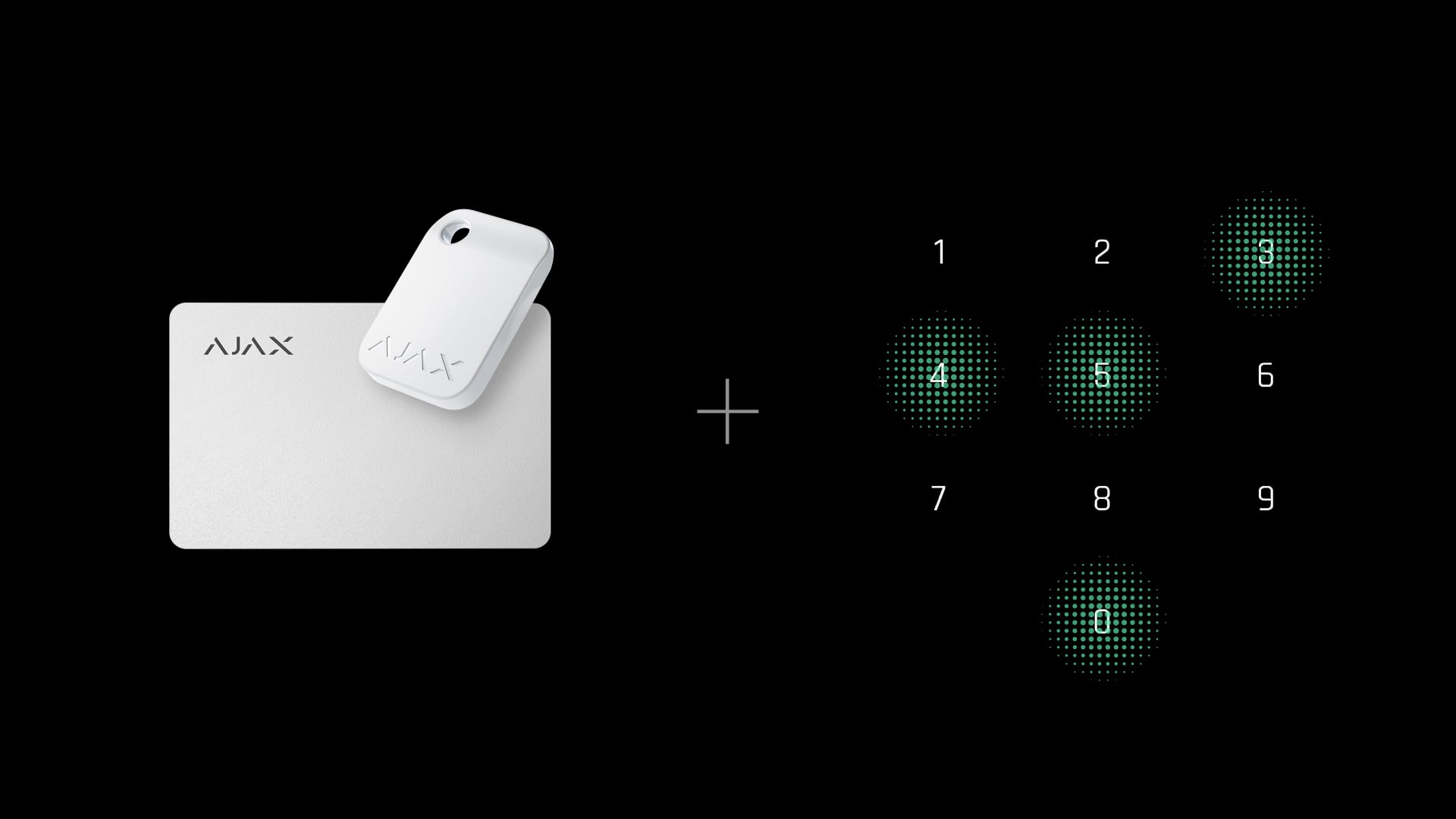

Багатофакторна автентифікація як сучасний стандарт

Покладатися лише на один фактор автентифікації — картку, код чи смартфон — означає створити одне слабке місце. Картку можна загубити або втратити, код можна вгадати або підслухати, та навіть облікові дані смартфона мають свої вразливості. Якщо їх скомпрометовано, зловмисники отримують повний доступ.

Наслідком може стати не просто втрата пристрою. Організації зазнають збитків через виїзди патрулів, судові дії, регуляторні штрафи та довготривалу втрату довіри клієнтів. Оприлюднення проблем, яким можна було запобігти, здатне серйозно зашкодити репутації компанії та підірвати довіру зацікавлених сторін. Ось чому прогресивні організації впроваджують багатофакторну автентифікацію.

Для Ajax Systems двофакторна автентифікація є золотим стандартом. У системі є функція Підтвердження авторизації за допомогою коду, яка вимагає від користувача пройти два кроки перевірки:

- Предʼявити дійсний фізичний пристрій доступу (Pass, Tag або смартфон).

- Ввести дійсний код для підтвердження особи. Цей крок перевірки гарантує, що навіть якщо пристрій доступу буде втрачено або викрадено, їх використання без відповідного коду буде марним.

Такий комбінований підхід до автентифікації ідеально підходить для обʼєктів підвищеного ризику, офісів, фінансових установ, обʼєктів критичної інфраструктури та житлової нерухомості. Система може вимагати подвійну автентифікацію для критично важливих дій (як-от зняття системи з охорони) і одночасно зберігати однофакторний доступ для звичайних дій в системі.

Керування правами доступу

Ефективна безпека вимагає не лише надійних методів автентифікації, але й керування правами доступу. Звичайні системи покладаються на програмування пристроїв контролю доступу прямо на місці, що не є оптимальним рішенням. Це здатно підірвати і саму безпеку, і процес керування нею. Найпоширеніші проблеми:

- Обмежена гнучкість. Зміни потрібно вносити безпосередньо на місці, для кожного пристрою окремо.

- Затримка реакції на зміни. Оновлення прав доступу для кількох користувачів або зон може займати багато часу.

- Безпекові ризики. Доступ втрачених або викрадених пристроїв потрібно відкликати вручну, що створює потенційні прогалини у безпеці.

У традиційних системах реагування на втрату пристроїв доступу потребує значних зусиль. Співробітники повинні повідомити про це працівникам службі безпеки, які змушені вручну перепрограмовувати систему, щоб скасувати доступ. Процес може тривати кілька днів, і весь цей час система залишається вразливою. В таких випадках багато організацій також видають тимчасові пристрої доступу, які часто обходять звичайні протоколи і створюють додаткові безпекові ризики. Крім того, без централізованої системи керування організаціям важко вести точний облік того, які пристрої доступу були анульовані і коли.

Керування доступом через застосунки Ajax

Ajax Systems пропонує сучасний підхід, в якому поєднуються хмарні технології та застосунки для смартфонів та компʼютерів. Завдяки Ajax PRO Desktop та Ajax PRO: Tool for Engineers охоронна компанія і внутрішня служба безпеки обʼєкта отримують зручні та ефективні інструменти для керування правами доступу.

- Дистанційне керування доступом за лічені хвилини. Адміністратори можуть змінювати права доступу в режимі реального часу у PRO-застосунках Ajax. Коли пристрої доступу скомпрометовано або втрачено, їх можна миттєво видалити з системи — і зробити це віддалено. Виїзд технічного спеціаліста на місце стає непотрібним, а у зловмисника не залишається часу, щоб скористатися викраденим пристроєм. Коли ролі співробітників змінюються — наприклад співробітник отримує підвищення і тепер йому потрібен доступ до нових груп безпеки — права доступу можна миттєво відкоригувати через застосунок. Адміністратори також можуть керувати кодами для незареєстрованих користувачів, кодами клавіатури та кодами примусу. Всі коди, окрім персональних кодів користувачів, повністю контролюються адміністраторами.

- Спрощена процедура керування користувачами. Додавання або видалення користувачів у застосунках Ajax відбувається в кілька натискань. Система підтримує унікальну ідентифікацію для кожного облікового запису — призначає конкретні імена та ідентифікатори кожному користувачу для точного відстеження. Сповіщення в реальному часі інформують адміністраторів про всі зміни.

- Швидке та гнучке реєстрування пристроїв доступу. Додавати нові безконтактні картки, брелоки або облікові дані смартфона стало ще простіше. Один пристрій може контролювати до 13 просторів — це ідеально, коли на обʼєкті кілька центрів безпеки (наприклад, мережа магазинів чи офіс з кількох корпусів). Облікові дані також можна змінити та перепризначити: коли співробітник звільняється, ту саму картку або брелок можна безпечно відформатувати та видати новому члену команди без необхідності її заміни. Така гнучкість знижує витрати та спрощує ведення обліку.

- Інтеграція з мобільним застосунком. Адміністратори можуть керувати всією установою зі своїх смартфонів: переглядати журнали, змінювати права доступу або реагувати на події звідусіль, де є підключення до інтернету. Застосунок має інтуїтивно зрозумілий інтерфейс. Тому таке надійне керування правами доступу зрозуміле навіть користувачам без технічної освіти.

Практичні рекомендації для підвищення захисту процесу автентифікації

- Впроваджуйте багатофакторну автентифікацію. Використовуйте принаймні два механізми автентифікації: фізичний доступ та цифрові ключі доступу (або автентифікацію за допомогою смартфона). Подібна передбачливість — це додатковий захист.

- Регулярно робіть аудит. Щомісяця переглядайте права доступу та журнали застосунку, щоб виявити незвичні патерни. Регулярний аудит виявляє потенційні порушення безпеки.

- Навчайте користувачів правил автентифікації. Закликайте уникати спільного користування обліковими даними, регулярно змінювати коди та належним чином поводитися з фізичними пристроями доступу. Поінформованість користувачів допомагає мінімізувати ризик компрометації облікових даних.

- Урізноманітнюйте засоби контролю доступу. Застосовуйте різні вимоги до автентифікації для різних зон обʼєкта. Впроваджуйте додаткову перевірку для важливих зон.

- Ввімкніть сповіщення про незвичні спроби входу. Ввімкніть сповіщення для адміністраторів про кілька невдалих спроб входу. Миттєві сповіщення дають змогу швидко реагувати.

- Вибирайте багаторівневий підхід до автентифікації. Застосовуйте різні методи автентифікації для різних зон. Такий підхід гарантує, що компрометація однієї зони не вплине на весь обʼєкт. Наприклад, увімкніть режим запуску затримки. У цьому випадку, якщо вулична клавіатура активує затримку на вихід/вхід, необхідно додатково зняти систему з охорони на клавіатурі в приміщенні. Двофакторна автентифікація — це надійний контроль безпеки, оскільки зловмисникам потрібно зламати обидва рівні автентифікації у різних місцях.

Висновки

Сучасні рішення безпеки вимагають комплексного підходу, що поєднує захист і зручність використання. Для розвʼязання цієї проблеми Ajax Systems використовує технологію DESFire із високим рівнем захисту, BLE-автентифікацію за допомогою смартфона та багатофакторну автентифікацію. Завдяки можливості дистанційного керування системою адміністратори можуть швидко реагувати на проблеми, що виникають, та зберігати при цьому ефективність роботи.

Подальший розвиток технологій автентифікації висуває на перший план адаптивність — гнучке оновлення захисту, керування доступом і масштабування без затримок роботи. Багаторівневі моделі безпеки дають змогу організаціям зберігати ефективність систем захисту, попри появу нових загроз. На прикладі Ajax Systems видно, як зважена архітектура сприяє розвитку, полегшує керування системою й підтримує стабільність контролю доступу в динамічному середовищі.

Дізнатися більше про концепцію «безпеки через неясність».

За даними дослідження.

Не всі пристрої Ajax підтримують цю функцію.

За даними дослідження.

Роман Кончаківський

Голова Ajax Academy