Аутентификация — процесс проверки личности пользователя — является первой и самой важной линией защиты от несанкционированного доступа к любому охраняемому объекту. Традиционные методы аутентификации с использованием карт доступа, кодов или смартфонов часто имеют уязвимости в безопасности, создавая ложное ощущение защищённости.

В этой статье приведены типичные уязвимости традиционных методов аутентификации и показано, как Ajax применяет передовые технологии для защиты от клонирования, перехвата и физического саботажа.

Технологии бесконтактной аутентификации

Современный рынок систем контроля физического доступа предлагает удобные бесконтактные методы аутентификации, которые заменяют традиционные физические ключи. Эти решения отличаются своей архитектурой и принципами работы. Давайте рассмотрим, какие технологии сейчас распространены на рынке.

RFID: с чего начиналась бесконтактная аутентификация

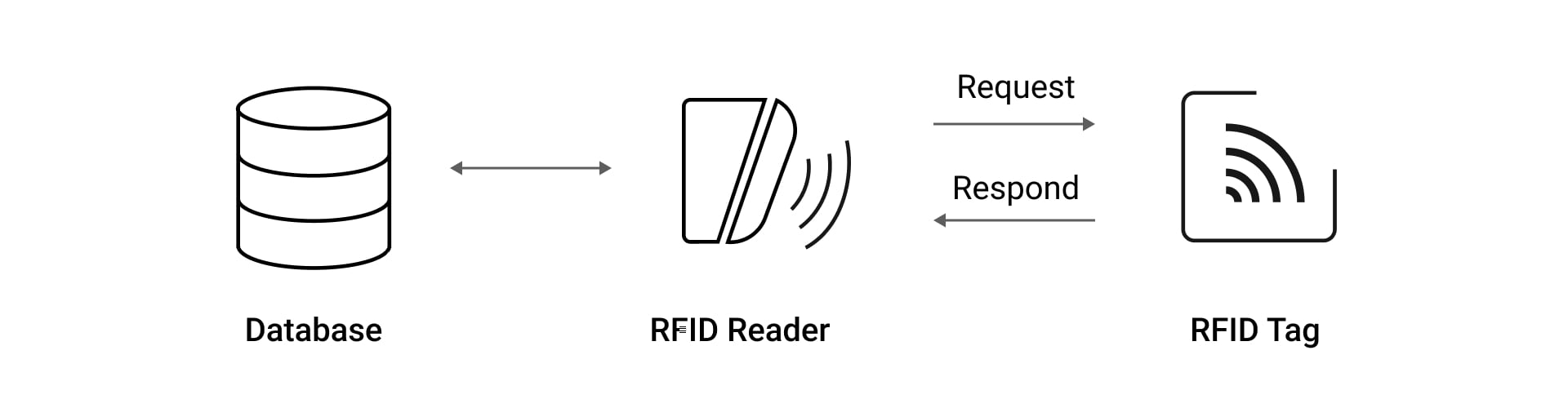

Технология RFID (радиочастотная идентификация) использует радиоволны для автоматического считывания и передачи данных с RFID-меток. Она широко применяется в различных отраслях — от логистики и розничной торговли до здравоохранения и финансов. Для систем безопасности RFID — это удобная альтернатива физическим ключам.

Составляющие системы RFID:

- RFID-метка — содержит уникальный идентификатор.

- RFID-считыватель — генерирует радиоволны для активации пассивных меток и получения информации с них.

- Антенна — обеспечивает связь между меткой и считывателем.

- Система обработки — обрабатывает полученные данные.

Стандартная система RFID работает по упрощенным протоколам идентификации, что делает ее уязвимой для взлома. Когда карта доступа или брелок приближается к радиочастотному полю считывателя, RFID-метка передает свой уникальный идентификатор, обычно с небольшим шифрованием или вовсе без него. Поскольку это односторонний процесс, здесь нет этапа проверки. Это означает, что система не может эффективно определить, взаимодействует ли она с настоящим устройством.

Такая уязвимость дает злоумышленникам возможность клонировать устройства. Они похищают учетные данные брелока или карты без физического контакта. Для этого достаточно просто поднести недорогое устройство для клонирования к карману или сумке человека и записать сигналы. После перехвата эти сигналы можно воспроизвести считывателям для получения несанкционированного доступа.

MIFARE Classic: распространенный метод с пробелами в защите

Когда уязвимости базовых систем RFID стали очевидными, появились более совершенные технологии. Одна из них — серия бесконтактных смарт-карт MIFARE Classic, представленная в середине 1990-х годов. Технологию рассматривали как более защищенную альтернативу базовым RFID-меткам, поэтому она активно внедрялась в системах контроля доступа во всем мире. Однако этот алгоритм шифрования сейчас считается уязвимым перед современными методами атак.

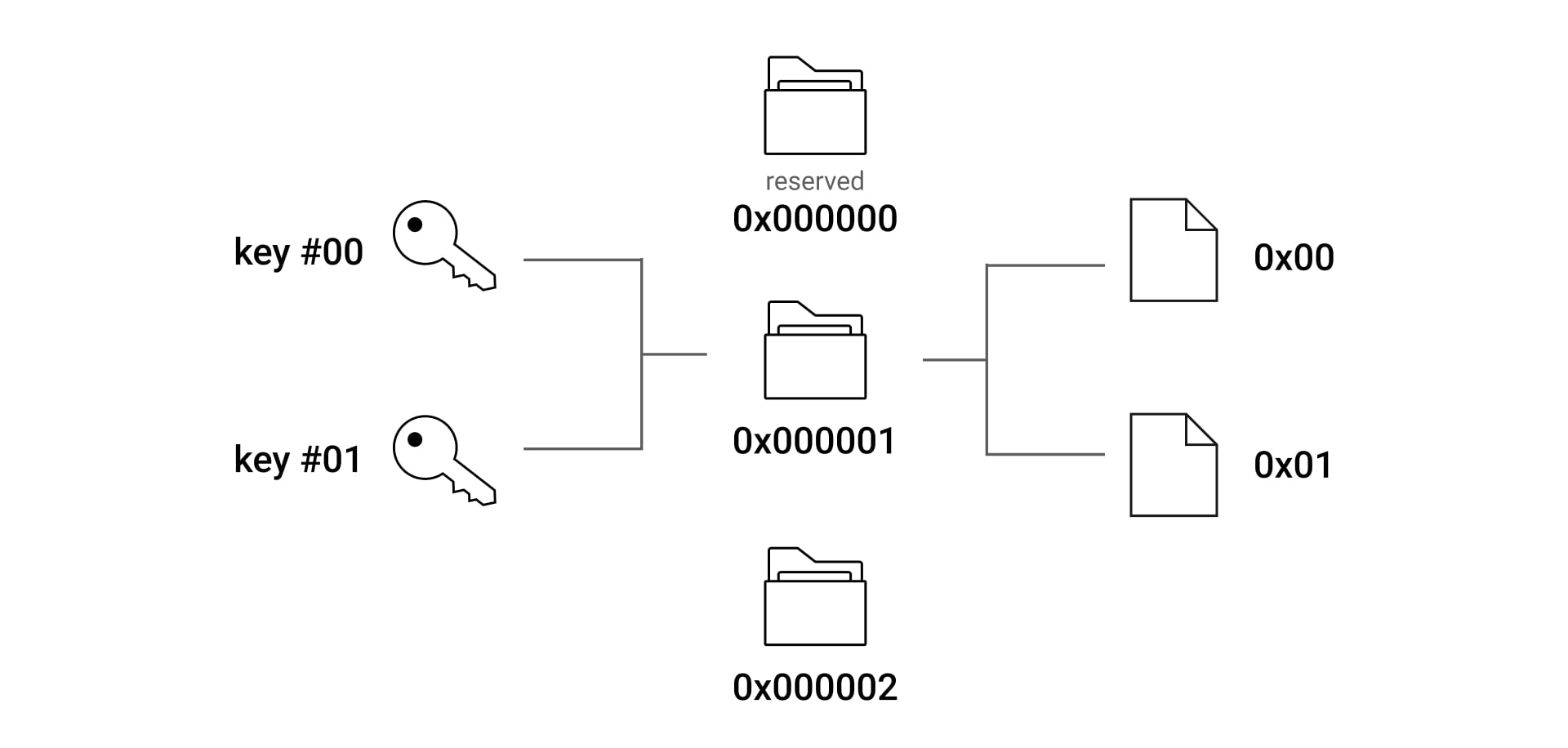

Каждая карта содержит RFID-метку, которая использует проприетарный 48-битный шифр CRYPTO1. Долгое время безопасность основывалась на принципе «безопасность за счет неясности»1. Процесс аутентификации MIFARE Classic представляет собой схему «вызов—ответ», где карта и считыватель обмениваются зашифрованными данными для подтверждения личности пользователя. Однако MIFARE Classic использует статическое шифрование, которое не меняется после настройки системы. Во многих случаях одни и те же ключи безопасности используются на нескольких картах в пределах одного объекта.

Хотя MIFARE Classic обеспечивает лучшее шифрование, чем базовые RFID-метки, исследования показали2, что злоумышленники могут перехватывать данные, которыми обмениваются карты и считыватели MIFARE Classic, а также зашифрованную связь и использовать специальные инструменты для ее расшифровки. Это позволяет клонировать учетные данные доступа. Достаточно просто находиться в зоне действия сигнала настоящей карты во время аутентификации. Кроме того, базовые технологии RFID и MIFARE Classic не имеют специальной защиты от атак по сторонним каналам — методов, когда злоумышленники анализируют временные шаблоны, энергопотребление или электромагнитные излучения, чтобы получить ключи безопасности и расшифровать конфиденциальные данные.

Технология DESFire: эталон защиты

Чтобы устранить уязвимости RFID и MIFARE Classic, компания NXP Semiconductors разработала MIFARE DESFire — новое поколение технологии бесконтактных смарт-карт. Название «DESFire» происходит от стандарта шифрования Data Encryption Standard (DES) и ключевых характеристик карты: быстрая (Fast), инновационная (Innovative), надежная (Reliable) и усовершенствованная (Enhanced).

MIFARE DESFire широко используется для электронных кошельков, систем контроля доступа, офисных пропусков, а также для оплаты проезда и продажи билетов — то есть там, где приоритетом является надежная защита, и высокая скорость транзакций.

DESFire использует многоуровневую защиту:

- Криптографическая защита на основе AES. DESFire использует международно признанные стандарты шифрования, в частности Advanced Encryption Standard (AES).

- Защищённая архитектура памяти. Карты DESFire оснащены отдельным криптографическим сопроцессором, выполняющим все операции шифрования, без доступа к ключам или чувствительным данным.

- Взаимная аутентификация. Прежде чем обмениваться данными, карта и считыватель проверяют подлинность друг друга.

- Защита от атак по сторонним каналам. На аппаратном уровне DESFire обеспечивает равномерное энергопотребление, поэтому систему не удастся взломать, проанализировав всплески активности. Время обработки данных каждый раз отличается, чтобы злоумышленники не смогли отследить закономерности. А электромагнитное экранирование минимизирует излучения, которые можно перехватить.

- Взаимная изоляция приложений. Одна карта DESFire может безопасно поддерживать несколько приложений с полной взаимной изоляцией, поэтому уязвимость одного из них не влияет на остальные.

Ключевые различия между тремя технологиями:

Возможность | RFID Basic | MIFARE Classic | MIFARE DESFire |

Шифрование | Отсутствует/минимальное | CRYPTO1 | AES |

Ключи | Статические | Статические, 48-битные | Динамические, до 256 бит |

Устойчивость к клонированию | Периферийные устройства не поддерживаются | Низкая | Высокая |

0>Защита от атак по сторонним каналам.0> | Периферийные устройства не поддерживаются | Периферийные устройства не поддерживаются | Улучшенный |

Аутентификация | Односторонняя | Слабая, двусторонняя | Надежная, взаимная |

Решение Ajax для бесконтактной аутентификации

Проанализировав сильные и слабые стороны различных технологий бесконтактной аутентификации, Ajax Systems выбирает только самые современные из них. В картах Pass и брелках Tag реализована технология MIFARE DESFire в сочетании с AES-шифрованием — тем же алгоритмом, которому доверяют защиту государственных и финансовых данных во всём мире. Это обеспечивает надежную верификацию личности и защищает учетные данные от несанкционированных попыток дублирования. И защита будет сохраняться все время, пока служит карта или брелок. Алгоритм шифрования AES создает бесчисленное количество возможных комбинаций ключей, превосходя 48-битные ключи, используемые в системах MIFARE Classic. С таким алгоритмом получение несанкционированного доступа становится сверхсложной задачей.

Клавиатуры Ajax, поддерживающие технологию DESFire:

Помимо шифрования Ajax также предлагает функции удаленного управления, доступные пользователям с правами администратора в приложениях Ajax. Это особенно удобно в экстренных ситуациях: если карта или брелок утеряны, права доступа можно отозвать, временно приостановить или изменить всего в несколько кликов.

Аутентификация с помощью смартфона

Удобно, когда можно приложить к считывателю обычный смартфон, который пользователь так постоянно носит с собой. И современные решения для аутентификации всё чаще внедряют эту возможность.

Технология Bluetooth

Один из самых популярных способов аутентификации через смартфон — это Bluetooth. Протокол беспроводной связи обеспечивает обмен данными между смартфонами и считывателями на коротких расстояниях. Благодаря этому его можно использовать в системах безопасности и приложениях контроля доступа. Однако при отсутствии должной настройки базовые Bluetooth-системы не всегда способны определить: этот смартфон действительно сейчас прикладывают к считывателю или он просто находится где-то неподалеку. Подобные неточности могут негативно влиять на безопасность и удобство использования.

Технология BLE

Для преодоления ограничений классического Bluetooth был внедрен Bluetooth Low Energy (BLE) — облегченная версия технологии с рядом существенных преимуществ:

- Более низкое энергопотребление позволяет увеличить время работы от батареи для беспроводных клавиатур и уменьшить потребление энергии от сети — для проводных.

- Быстрая установка соединения минимизирует задержки аутентификации.

- Усовершенствованные протоколы безопасности защищают передачу данных.

- Совместимость с новейшими смартфонами упрощает интеграцию.

Как работает BLE-аутентификация в устройствах Ajax

Внедрение технологии BLE в устройствах Ajax обеспечивает многофакторную аутентификацию. Клавиатуры Ajax применяют многоуровневую зашифрованную проверку с точным определением расстояния от смартфона до считывателя клавиатуры и взаимной аутентификацией между ними. Это гарантирует, что конфиденциальная информация передается только доверенным устройствам, обеспечивая более высокий уровень защиты, чем в системах, которые реагируют на любой Bluetooth-сигнал поблизости.

Как работает BLE-аутентификация в устройствах Ajax

Как устроена и насколько защищена BLE-аутентификация Ajax

- Сквозное шифрование. Система шифрует данные на каждом этапе передачи - от смартфона к клавиатуре, а затем от клавиатуры к хабу, используя отдельные протоколы шифрования.

- Уникальное шифрование для каждого устройства. Каждая клавиатура и смартфон пользователя применяют разные параметры шифрования, поэтому компрометация одного устройства не ставит под угрозу всю систему.

- Защита от превышения времени сеанса. Через определенные промежутки времени система автоматически меняет данные аутентификации. Это ограничивает время для любых попыток обратного инжиниринга со стороны злоумышленника.

- Простые обновления безопасности. Ajax реализует удаленное обновление программного обеспечения (OTA updates) для своих устройств3. Это позволяет устранить новые уязвимости и улучшить механизмы безопасности соединения BLE без вмешательства пользователя.

Клавиатуры Ajax, поддерживающие технологию BLE для аутентификации с помощью смартфона:

Аутентификация с помощью кодов

Хотя бесконтактные учетные данные и аутентификация через смартфон становятся все более популярными, PIN-коды остаются основой для многих систем безопасности. Несмотря на широкое распространение, они могут быть скомпрометированы.

Типичные уязвимости систем на основе кодов

- Предсказуемые варианты

Люди обычно используют важные даты, порядковые числа или повторяющиеся цифры — выбор, который гораздо легче предсказать, чем случайные комбинации. Фактически 20 самых распространенных кодов4 составляют почти 27% всех введений.

- Риски социальной инженерии

Для удобства на рабочих местах часто используют общие коды доступа. Сотрудники могут записывать их, повторно использовать в разных системах или непреднамеренно раскрывать. Злоумышленники также могут использовать общедоступные персональные данные. Все это создает точки доступа, которые невозможно контролировать.

- Уязвимость перед методом «грубой силы»

Многие системы безопасности не имеют надежной защиты от систематического угадывания кода. Они становятся уязвимыми при отсутствии механизмов блокировки. Четырехзначные PIN-коды имеют только 10 000 комбинаций. Это количество легко перекрывается многократными попытками ввода или использованием автоматизированных методов.

- Недостаточный мониторинг

Системы на основе кодов часто не имеют комплексных возможностей аудита для выявления подозрительных паттернов активности. Неудачные попытки часто остаются незамеченными, поэтому атаки продолжаются до успешного завершения. Из-за отсутствия следов предотвратить или расследовать такие попытки становится значительно сложнее.

Инновационный подход Ajax к аутентификации с помощью кодов

Умный подход к аутентификации сочетает надежную защиту и удобство пользования. Клавиатуры Ajax поддерживают несколько типов кодов доступа:

- Код клавиатуры (один на клавиатуру): общий код, установленный для клавиатуры. Идеально подходит для простых систем безопасности по типу дома для отдыха, гаража или склада, где доступ нужен только одному или нескольким доверенным лицам, а детальное отслеживание доступа не требуется.

- Коды пользователей: персональные коды доступа, которые каждый пользователь системы настраивает в своем приложении Ajax. Они идеально подходят как для дома, так и для офиса, где несколько человек нуждаются в регулярном доступе и должны иметь собственную учетную запись Ajax с персонализированными правами. С помощью персональных кодов администраторы могут назначать уровни доступа к определенным зонам и отслеживать, кто и когда входил в них, чтобы сохранить подробные журналы взаимодействия с системой безопасности.

- Коды для незарегистрированных пользователей: коды, созданные администратором для лиц без учетной записи Ajax, которым нужен временный или ограниченный доступ. Это идеальное решение для того, чтобы предоставить доступ уборщику, риелтору или мастеру по ремонту. Так они зайдут на территорию, но не будут иметь доступа к настройкам и данным системы.

- Код для ГБР: код доступа, настроенный администратором для групп быстрого реагирования. Он позволяет получить доступ к помещению в случае тревоги, когда владельца нет дома. Код активируется только после сработки тревоги и действует в течение определенного периода.

Удобные и защищенные варианты аутентификации для каждого пользователя

С помощью кода принуждения пользователи могут отправлять беззвучную тревогу, если вводят его под давлением. Так можно уведомить охранную компанию о принудительном снятии системы с охраны без активации сирены и тревоги в приложениях Ajax. Эта функция имеет решающее значение в случае прямой угрозы безопасности пользователя.

В средствах массовой информации часто можно увидеть истории о взломе клавиатур. Эта статья объясняет, соответствуют ли такие сценарии действительности.

Клавиатуры Ajax не сохраняют коды пользователей. Введенный код отправляется в зашифрованном виде на хаб, где он проверяется. На хабе коды хранятся безопасно в виде хеша. Хаб Ajax использует операционную систему реального времени OS Malevich, которая защищена от вирусов и кибератак.

Клавиатура блокирует доступ после трех неудачных попыток ввести код, а также немедленно уведомляет пользователей и пульт централизованного наблюдения (ПЦН). Это предотвращает атаки методом «грубой силы» и выявляет подозрительную активность на ранней стадии.

Многофакторная аутентификация как современный стандарт

Положиться только на один фактор аутентификации — карту, код или смартфон — значит создать единую точку отказа. Карта может быть потеряна или украдена, код можно угадать или подслушать, и даже учетные данные смартфона имеют свои уязвимости. Если они скомпрометированы, злоумышленники получают полный доступ.

Последствием может стать не просто потеря устройства. Организации несут убытки из-за выездов патрулей, судебных действий, регуляторных штрафов и долговременной потери доверия клиентов. Обнародование проблем, которые можно было предотвратить, способно серьезно навредить репутации компании и подорвать доверие заинтересованных сторон. Вот почему прогрессивные организации внедряют многофакторную аутентификацию.

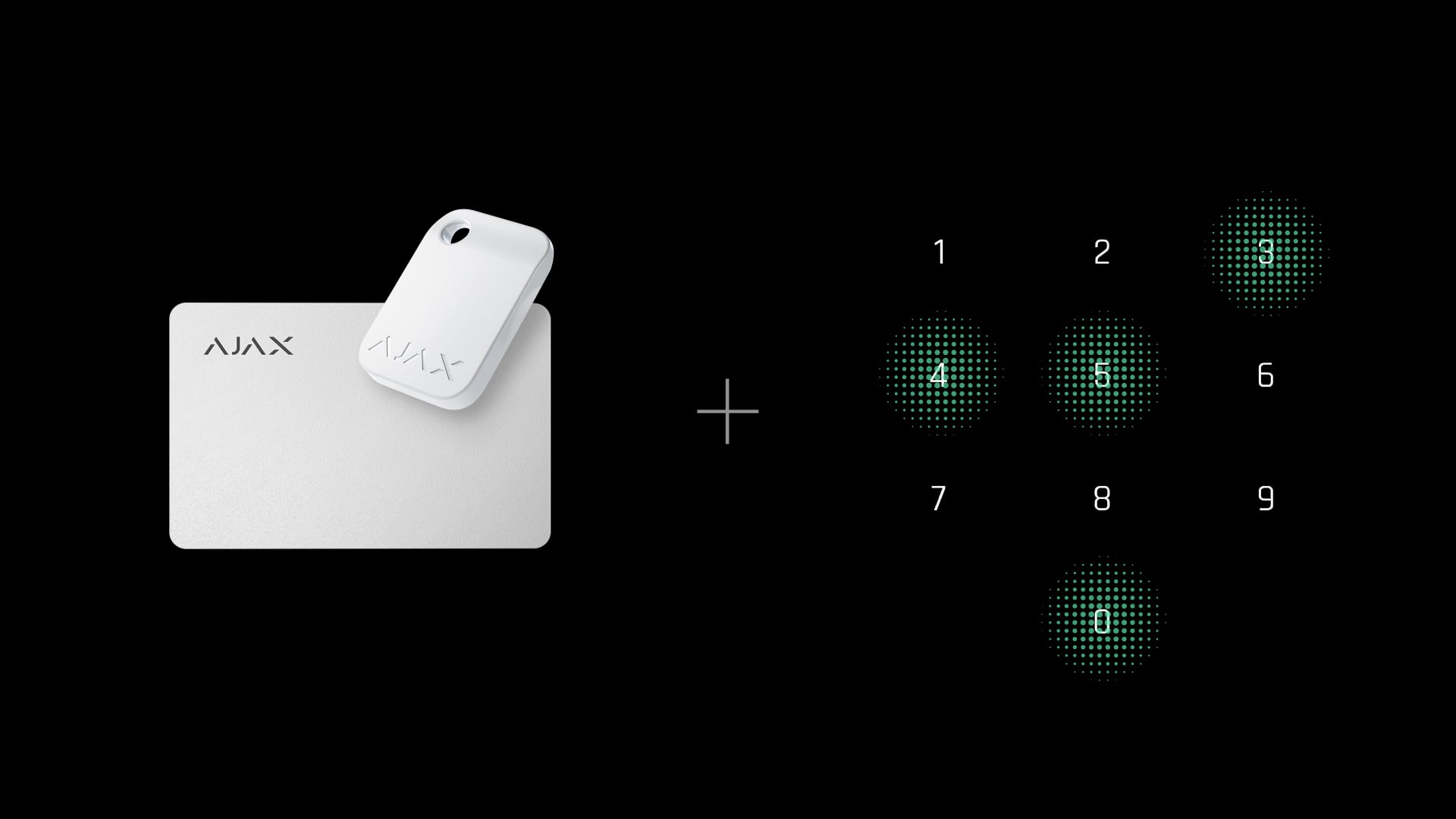

Для Ajax Systems двухфакторная аутентификация является золотым стандартом. В системе есть функция Подтверждение авторизации с помощью кода, которая требует от пользователя пройти два шага проверки:

- Предъявить действительное физическое устройство доступа (Pass, Tag или смартфон).

- Ввести действительный код для подтверждения личности. Этот шаг проверки гарантирует, что даже если устройство доступа будет потеряно или украдено, его использование без соответствующего кода будет бесполезным.

Такой комбинированный подход к аутентификации идеально подходит для объектов повышенного риска, офисов, финансовых учреждений, объектов критической инфраструктуры и жилой недвижимости. Система может требовать двойную аутентификацию для критически важных действий (например, снятие системы с охраны) и одновременно сохранять однофакторный доступ для обычных действий в системе.

Управление правами доступа

Эффективная безопасность требует не только надежных методов аутентификации, но и управления правами доступа. Обычные системы полагаются на программирование устройств контроля доступа прямо на месте, что не является оптимальным решением. Это способно подорвать и саму безопасность, и процесс управления ею. Самые распространенные проблемы:

- Ограниченная гибкость. Изменения нужно вносить непосредственно на месте, для каждого устройства отдельно.

- Задержка реакции на изменения. Обновление прав доступа для нескольких пользователей или зон может занимать много времени.

- Риски безопасности. Доступ к потерянным или похищенным устройствам нужно отозвать вручную, что создает потенциальные пробелы в безопасности.

В традиционных системах реагирование на потерю устройств доступа требует значительных усилий. Сотрудники должны сообщить об этом работникам службы безопасности, которые вынуждены вручную перепрограммировать систему, чтобы отменить доступ. Весь процесс обычно длится дни. И все это время система остается уязвимой. В таких случаях многие организации также выдают временные устройства доступа, которые часто обходят обычные протоколы и создают дополнительные риски безопасности. Кроме того, без централизованной системы управления организациям трудно вести точный учет того, какие устройства доступа были аннулированы и когда.

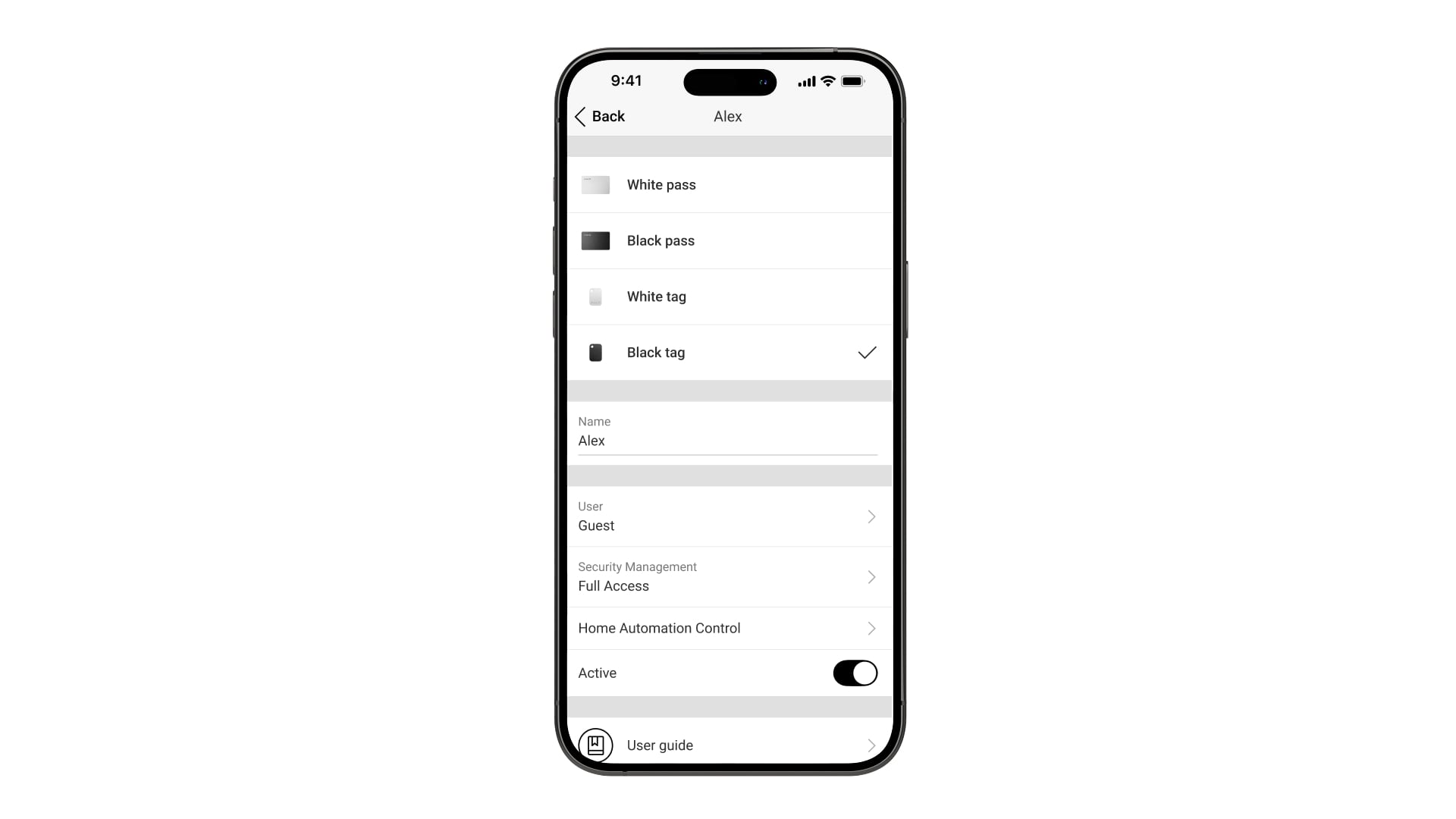

Управление доступом через приложения Ajax

Ajax Systems предлагает современный подход, в котором сочетаются облачные технологии и приложения для смартфонов и компьютеров. Благодаря Ajax PRO Desktop и Ajax PRO: Tool for Engineers охранная компания и внутренняя служба безопасности объекта получают удобные эффективные инструменты для управления правами доступа.

- Удаленное управление доступом за считанные минуты. Администраторы могут изменять права доступа в режиме реального времени в PRO-приложениях Ajax. Когда устройства доступа скомпрометированы или потеряны, их можно мгновенно удалить из системы — и сделать это удаленно. Выезд технического специалиста на место не нужен, а у злоумышленника не остается времени, чтобы воспользоваться похищенным устройством. Когда роли сотрудников меняются — например, сотрудник получает повышение и теперь ему необходим доступ к новым группам безопасности, — права доступа можно мгновенно скорректировать через приложение. Администраторы также могут управлять кодами для незарегистрированных пользователей, кодами клавиатуры и кодами принуждения. Все коды, кроме персональных кодов пользователей, полностью контролируются администраторами.

- Упрощенная процедура управления пользователями. Добавление или удаление пользователей в приложениях Ajax происходит в несколько нажатий. Система поддерживает уникальную идентификацию для каждой учетной записи — назначает конкретные имена и идентификаторы каждому пользователю для точного отслеживания. Уведомления в реальном времени информируют администраторов обо всех изменениях.

- Быстрое и гибкое регистрирование устройств доступа. Добавлять новые бесконтактные карты, брелоки или учетные данные смартфона стало еще проще. Одно устройство может управлять до 13 пространствами — это идеально, когда на объекте несколько центров безопасности (например, сеть магазинов или офис из нескольких корпусов). Учетные данные также можно изменить и переназначить: когда сотрудник увольняется, ту же карту или брелок можно безопасно отформатировать и выдать новому члену команды без необходимости замены. Такая гибкость снижает расходы и упрощает ведение учета.

- Интеграция с мобильным приложением. Администраторы могут управлять всем учреждением со своих смартфонов: просматривать журналы, изменять права доступа или реагировать на события из любой точки мира с доступом к интернету. Приложение имеет интуитивно понятный интерфейс. Поэтому такое надежное управление правами доступа понятно даже пользователям без технического образования.

Что можно сделать для еще более защищенной процедуры аутентификации

- Внедряйте многофакторную аутентификацию. Используйте по крайней мере два механизма аутентификации: физический доступ и цифровые ключи доступа (или аутентификацию с помощью смартфона). Подобная предусмотрительность — это дополнительная защита.

- Регулярно проводите аудит. Ежемесячно просматривайте права доступа и журналы приложения, чтобы обнаружить необычные паттерны. Регулярный аудит выявляет потенциальные нарушения безопасности.

- Обучайте пользователей правилам аутентификации. Призывайте избегать совместного использования учетных данных, регулярно менять коды и должным образом обращаться с физическими устройствами доступа. Осведомленность пользователей помогает минимизировать риск компрометации учетных данных.

- Разнообразьте средства контроля доступа. Применяйте различные требования к аутентификации для разных зон объекта. Внедряйте дополнительную проверку для важных зон.

- Включите уведомление о необычных попытках входа. Включите уведомления для администраторов о нескольких неудачных попытках входа в систему. Мгновенные уведомления позволяют быстро реагировать.

- Выбирайте многоуровневый подход к аутентификации. Применяйте разные методы аутентификации для разных зон. Такой подход гарантирует, что компрометация одной зоны не повлияет на весь объект. Например, включите режим запуска задержки. В этом случае, если уличная клавиатура активирует задержку на выход/вход, необходимо дополнительно снять систему с охраны на клавиатуре в помещении. Двухфакторная аутентификация — это надежный контроль безопасности, поскольку злоумышленникам необходимо взломать оба уровня аутентификации в разных местах.

Выводы

Современные решения безопасности требуют комплексного подхода, объединяющего защиту и удобство использования. Для решения этой проблемы Ajax Systems использует технологию DESFire с высоким уровнем защиты, BLE-аутентификацию с помощью смартфона и многофакторную аутентификацию. Благодаря возможности удаленного управления системой администраторы могут быстро реагировать на возникающие проблемы и сохранять при этом эффективность работы.

Дальнейшее развитие технологий аутентификации выводит на первый план адаптивность — гибкое обновление защиты, управление доступом и масштабирование без задержек работы. Многоуровневые модели безопасности позволяют организациям сохранять эффективность систем защиты, несмотря на появление новых угроз. На примере Ajax Systems видно, как взвешенная архитектура способствует развитию, облегчает управление системой и обеспечивает стабильность контроля доступа в динамичной среде.

Узнать больше о принципе «безопасность за счет неясности».

По данным исследования.

Не все устройства Ajax поддерживают эту функцию.

По данным исследования.

Роман Кончаковский

Глава Ajax Academy