La autenticación, el proceso de verificar la identidad de un usuario, representa la primera y más crítica defensa contra el acceso no autorizado a cualquier instalación protegida. Los métodos tradicionales de autenticación mediante tarjetas de acceso, códigos o smartphones suelen tener vulnerabilidades de seguridad y crean una falsa sensación de protección.

Este artículo analiza los puntos débiles más comunes de los métodos de autenticación convencionales y muestra cómo Ajax implementa tecnologías avanzadas para resistir la clonación, la interceptación y el sabotaje físico.

Explicación de las tecnologías de autenticación sin contacto

El mercado actual de control de accesos físicos presenta prácticos métodos de autenticación sin contacto que sustituyen a las llaves físicas tradicionales. Estas soluciones difieren en su arquitectura y principios operativos. Estas son las tecnologías actualmente implementadas en el mercado.

RFID: el punto de partida de la autenticación sin contacto

La tecnología RFID (Radio Frequency Identification) utiliza ondas de radio para leer y transmitir automáticamente los datos de las etiquetas RFID. Se aplica ampliamente en todos los sectores, desde la logística y el comercio minorista hasta la sanidad y las finanzas. En los sistemas de seguridad, la RFID ofrece una práctica alternativa a las llaves físicas.

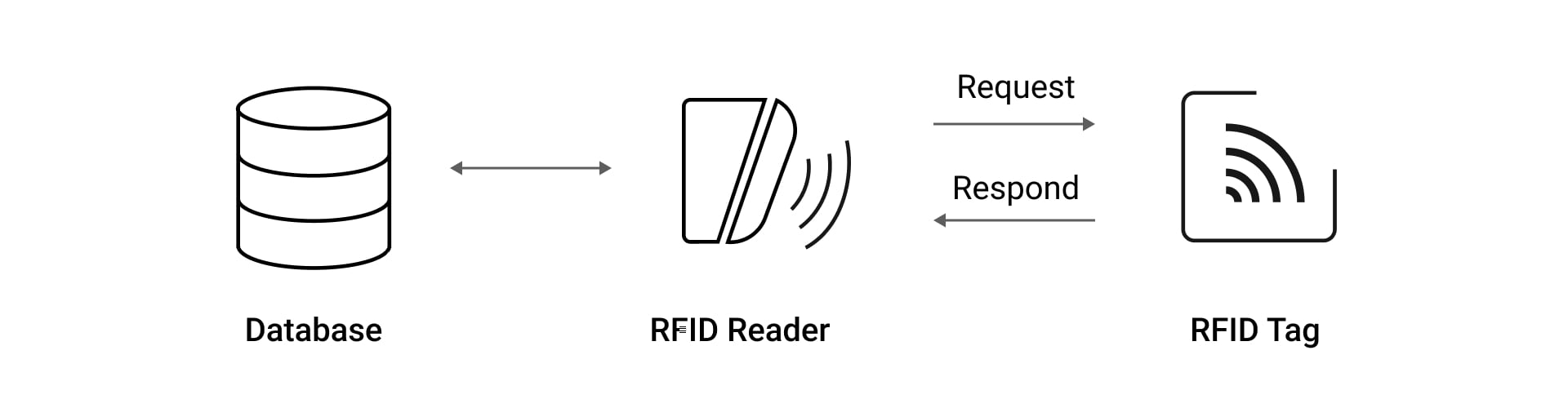

Un sistema RFID se compone de:

- Etiqueta RFID — contiene un identificador único.

- Lector RFID — genera ondas de radio para alimentar etiquetas pasivas y recibir información.

- Antena — permite la comunicación entre la etiqueta y el lector.

- Sistema de gestión — procesa los datos recibidos.

Un sistema RFID estándar funciona con protocolos de identificación simplificados, lo que lo hace susceptible de ser vulnerado. Cuando una etiqueta RFID, como una tarjeta de acceso o un mando, se acerca al campo RF de un lector, reacciona transmitiendo su ID único, normalmente con poca o ninguna encriptación. Este proceso de autenticación unidireccional carece de verificación robusta. Esto significa que el sistema no puede determinar efectivamente si se está comunicando con un dispositivo auténtico.

Los atacantes explotan esta debilidad de verificación clonando dispositivos. Roban los datos de las credenciales de un mando o de una tarjeta sin contacto físico. Basta con acercar un económico dispositivo de clonación al bolsillo o bolso de una persona y grabar las señales. Una vez capturadas, estas señales pueden ser reproducidas a los lectores con el fin de obtener acceso no autorizado.

MIFARE Classic: método ampliamente implementado pero vulnerable

Cuando las vulnerabilidades de los sistemas RFID básicos se hicieron evidentes, surgieron tecnologías más avanzadas para reforzar la seguridad. Una de las soluciones más extendidas fue MIFARE Classic, una serie de tarjetas inteligentes sin contacto introducidas a mediados de los noventa. Inicialmente considerada como una alternativa más segura a las etiquetas RFID básicas, MIFARE Classic se hizo extremadamente popular en los sistemas de control de acceso de todo el mundo. Sin embargo, su algoritmo de cifrado se considera ahora vulnerable a las técnicas de ataque modernas.

Cada tarjeta contiene una etiqueta RFID que utiliza el cifrado patentado CRYPTO1 de 48 bits. Durante muchos años, su seguridad se basó en el principio de seguridad por oscuridad1. El proceso de autenticación en MIFARE Classic implica un mecanismo de desafío-respuesta, donde una tarjeta y un lector intercambian datos encriptados para verificar la identidad del usuario. Sin embargo, MIFARE Classic utiliza patrones de encriptación estáticos, lo que significa que se mantiene igual una vez configurado el sistema. En muchos casos, las mismas claves de seguridad también se comparten entre varias tarjetas de una misma instalación.

Aunque MIFARE Classic ofrece mejor cifrado que las etiquetas RFID básicas, las investigaciones han demostrado2 que los atacantes pueden interceptar los datos intercambiados entre las tarjetas MIFARE Classic y los lectores, capturar la comunicación cifrada y utilizar herramientas especiales para descifrarla. Esto permite la clonación de credenciales de acceso simplemente por estar dentro del alcance inalámbrico de una tarjeta válida durante la autenticación. Además, las tecnologías básicas RFID y MIFARE Classic carecen de protecciones específicas contra los ataques de canal lateral, métodos en los que los atacantes analizan patrones de temporización, consumo de energía o emisiones electromagnéticas para extraer claves de seguridad y descifrar datos sensibles.

Tecnología DESFire: el patrón oro de la seguridad sin concesiones

Para superar las limitaciones de seguridad de RFID y MIFARE Classic, NXP Semiconductors ha desarrollado MIFARE DESFire, una tecnología de tarjetas inteligentes sin contacto de última generación. El nombre «DESFire» hace referencia al Data Encryption Standard (DES) y a los principales atributos de la tarjeta (Fast, Innovative, Reliable y Enhanced).

MIFARE DESFire se utiliza ampliamente para monederos electrónicos, control de acceso, tarjetas de identificación corporativa, transporte o venta de entradas en estadios, donde una fuerte protección y una alta velocidad de transacción son igualmente importantes.

DESFire utiliza un enfoque de seguridad de varios niveles:

- Advanced cryptography. DESFire implementa estándares de encriptación reconocidos internacionalmente, incluido el Advanced Encryption Standard (AES).

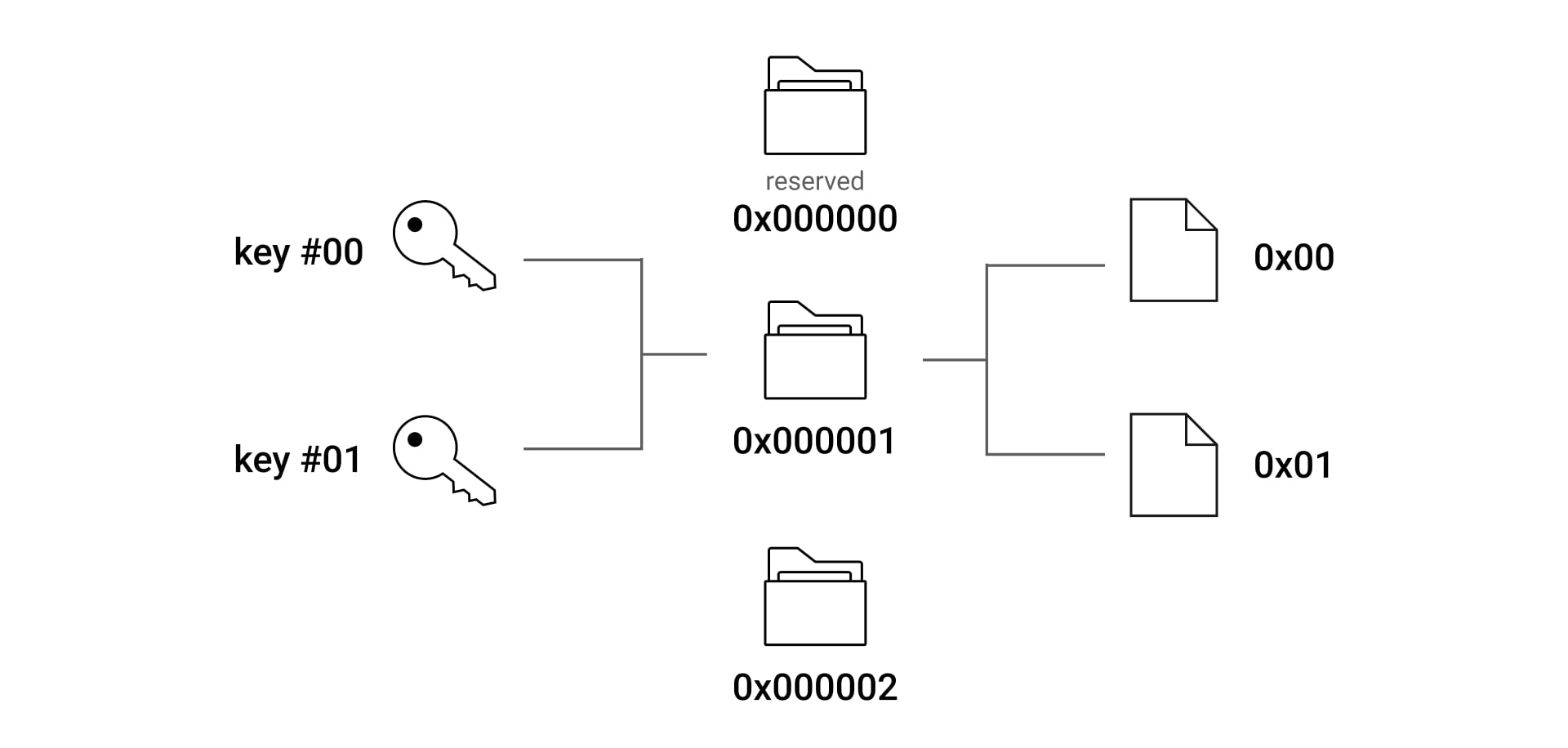

- Secure memory architecture. Las tarjetas DESFire contienen un coprocesador criptográfico dedicado que ejecuta todas las operaciones de cifrado sin exponer claves ni datos críticos.

- Mutual authentication. Tanto la tarjeta como el lector verifican mutuamente su autenticidad antes del intercambio de datos.

- Protección contra ataques de canal lateral. La arquitectura DESFire incluye circuitos especializados que mantienen un consumo de energía constante para evitar ataques de análisis de potencia, temporización de procesamiento aleatoria para evitar el análisis de patrones de temporización y blindaje electromagnético para minimizar las emisiones interceptables.

- App isolation. Una tarjeta DESFire puede alojar de forma segura múltiples apps con total separación, evitando que las brechas de seguridad en una app afecten a las demás.

Principales diferencias entre las tres tecnologías:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Cifrado | No/mínimo | CRYPTO1 | AES |

Claves | Estática | Estática, 48 bits | Dinámica, hasta 256 bits |

Resistencia a la clonación | No | Baja | Alta |

Protección contra ataques de canal lateral | No | No | Avanzada |

Autenticación | Unidireccional | Débil, bidireccional | Fuerte, mutua |

Soluciones Ajax para la autenticación sin contacto

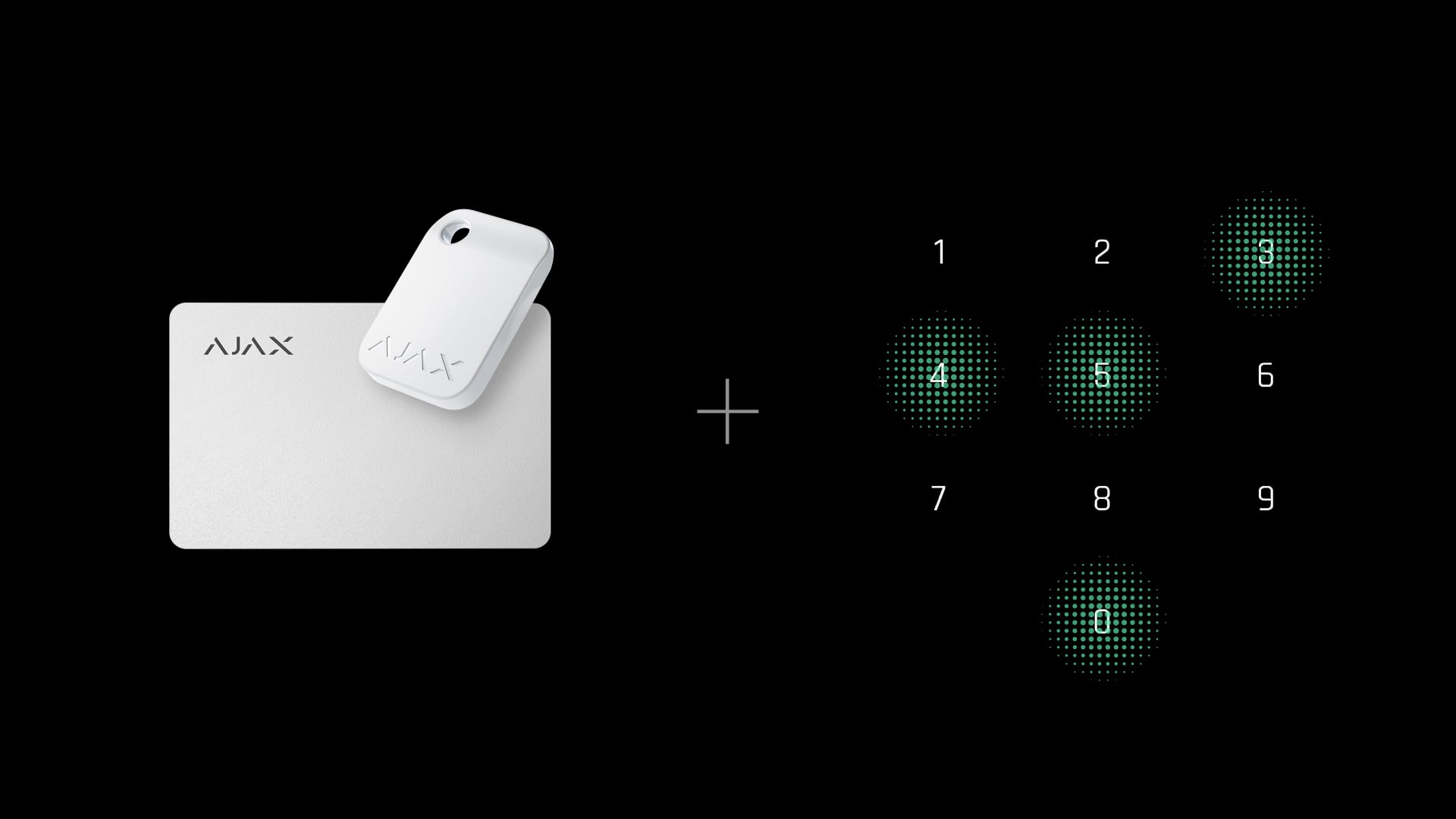

Tras analizar los puntos fuertes y débiles de las distintas tecnologías de autenticación sin contacto, Ajax Systems adopta únicamente los métodos más avanzados disponibles. Para sus tarjetas Pass y mandos Tag, la empresa confía en la tecnología MIFARE DESFire combinada con el cifrado AES, el mismo algoritmo en el que se confía para proteger los datos gubernamentales y financieros en todo el mundo. Esta combinación proporciona una base sólida para la verificación de la identidad, protegiendo las credenciales de intentos de duplicación no autorizados durante todo su ciclo de vida. Superando las claves de 48 bits utilizadas en los sistemas MIFARE Classic, el cifrado AES crea un número excepcionalmente grande de posibles combinaciones de claves, lo que hace que los intentos de acceso no autorizado sean excepcionalmente difíciles con la tecnología informática actual.

Explore los teclados Ajax que admiten la tecnología DESFire:

Además de la encriptación, Ajax también ofrece funciones de gestión remota. Los administradores del sistema de seguridad pueden ajustar fácilmente los permisos de acceso al instante utilizando las apps Ajax. Esto es especialmente útil en situaciones urgentes: si se pierde una tarjeta o un mando, los permisos de acceso pueden revocarse, suspenderse temporalmente y modificarse con solo unos clics.

Autenticación móvil con un smartphone

Las soluciones de autenticación actuales aprovechan cada vez más los dispositivos que los usuarios ya llevan consigo (sus smartphones), convirtiéndolos en credenciales digitales seguras.

Tecnología Bluetooth

Bluetooth es una de las tecnologías más utilizadas actualmente para la autenticación móvil. Este protocolo de comunicación inalámbrica permite el intercambio de datos entre smartphones y lectores a corta distancia, por lo que es adecuado para su uso en sistemas de seguridad y apps de control de acceso. Sin embargo, cuando se implementan sin la configuración adecuada, los sistemas Bluetooth básicos pueden tener dificultades para determinar si el teléfono está en algún lugar cercano o realmente cerca del lector. Estas imprecisiones pueden provocar problemas de seguridad o de usabilidad.

Tecnología BLE

Para abordar las limitaciones del Bluetooth estándar, la industria adoptó Bluetooth Low Energy (BLE), una versión simplificada del Bluetooth tradicional que ofrece importantes ventajas respecto a su predecesor:

- Menor consumo de energía: permite una mayor duración de la batería en los teclados inalámbricos y un menor consumo de energía de la línea en los cableados.

- Establecimiento rápido de la conexión: minimiza los retrasos en la autenticación.

- Protocolos de seguridad avanzados: protegen la transmisión de datos.

- Compatibilidad con los últimos smartphones: hace que la integración sea perfecta.

Cómo funciona la autenticación BLE en dispositivos Ajax

La implementación de la tecnología BLE en los dispositivos Ajax permite la autenticación multifactor. Los teclados Ajax utilizan un proceso de verificación cifrado en varias etapas con detección de proximidad precisa y autenticación mutua del smartphone y el teclado. Esto garantiza que la información sensible solo se intercambia con dispositivos autorizados, reforzando la seguridad en comparación con los sistemas que simplemente detectan cualquier señal Bluetooth dentro del alcance.

Cómo funciona la autenticación BLE en dispositivos Ajax

Arquitectura de seguridad de la conexión Ajax BLE

- Cifrado de extremo a extremo. El sistema encripta los datos en cada etapa de la transmisión: del smartphone al teclado y del teclado al hub mediante protocolos de encriptación separados.

- Cifrado único por dispositivo. Cada teclado y smartphone de usuario en el sistema utiliza diferentes parámetros de cifrado, por lo que comprometer un dispositivo no expone todo el sistema.

- Protección de tiempo de espera de sesión. El sistema cambia automáticamente los datos de autenticación intercambiados después de periodos específicos, lo que limita el tiempo disponible para cualquier intento de ingeniería inversa.

- Actualizaciones de seguridad sin esfuerzo. Ajax ha implementado una actualización inalámbrica de software (OTA) para sus dispositivos3 para abordar nuevas vulnerabilidades y mejorar los mecanismos de seguridad de conexión BLE sin intervención del usuario.

Descubra los teclados Ajax que admiten la tecnología BLE para la autenticación vía smartphone:

Seguridad mediante códigos

Aunque las credenciales sin contacto y la autenticación móvil siguen ganando popularidad, los códigos PIN siguen siendo fundamentales en muchos sistemas de seguridad. A pesar de su uso generalizado, no son inmunes a la manipulación.

Vulnerabilidades comunes en sistemas basados en código

- Predictable choices

La gente suele utilizar fechas significativas, números secuenciales o dígitos repetidos, opciones mucho más fáciles de predecir que las combinaciones aleatorias. De hecho, los 20 códigos más comunes4 representan casi el 27% de todas las entradas.

- Human factor exposure

En los lugares de trabajo, los códigos de acceso se comparten con frecuencia por comodidad. Los empleados pueden apuntarlos, reutilizarlos en distintos sistemas o revelarlos bajo un leve interrogatorio o por accidente. Los atacantes también pueden explotar los datos personales disponibles públicamente. Este comportamiento crea puntos de acceso no supervisados que eluden los controles formales.

- Brute force susceptibility

Muchos sistemas de seguridad carecen de una protección robusta contra la adivinación sistemática de código. Si no hay mecanismos de bloqueo, son vulnerables a la adivinación sistemática. Los códigos PIN de cuatro dígitos ofrecen solo 10.000 combinaciones, un número fácilmente agotable mediante intentos persistentes o métodos automatizados.

- Inadequate monitoring

Los sistemas basados en código a menudo carecen de capacidades de auditoría exhaustivas para detectar patrones de actividad sospechosos. Los intentos fallidos suelen pasar desapercibidos, permitiendo que los ataques continúen hasta tener éxito. La falta de rastros dificulta tanto la prevención como la investigación.

Enfoque de auntenticación de código, al estilo Ajax

Un enfoque inteligente de la autenticación basada en código que combina una sólida protección con la facilidad de uso. Los teclados Ajax admiten varios tipos de códigos de acceso:

- Códigos del teclado (uno por teclado): un código general configurado para un teclado. Ideal para instalaciones de seguridad sencillas, como chalés, garajes o unidades de almacenamiento, donde solo una o unas pocas personas de confianza necesitan acceso y no se requiere un seguimiento detallado del acceso.

- Los códigos de usuario: códigos de acceso individuales configurados para cada usuario del sistema en su app Ajax. Son ideales tanto para hogares como para lugares de trabajo donde varias personas requieren acceso regular y deben tener su propia cuenta Ajax con permisos personalizados al sistema de seguridad. Con los códigos personales, los administradores pueden asignar niveles de acceso precisos a zonas específicas y realizar un seguimiento de quién entró en qué áreas y cuándo, manteniendo registros detallados de las interacciones del sistema de seguridad.

- Códigos para usuarios no registrados: códigos creados por un administrador para personas que necesitan acceso temporal o limitado sin necesidad de tener una cuenta Ajax. Los códigos son perfectos para el personal de limpieza, los trabajadores de mantenimiento, los jardineros, los paseadores de perros o los agentes inmobiliarios que necesitan acceso físico a las instalaciones pero no deben tener visibilidad de la configuración o los datos del sistema de seguridad.

- Código URR: el código de acceso configurado por un administrador para las unidades de respuesta rápida. Les permite acceder a las instalaciones tras recibir una alarma cuando el propietario no está en casa. El código se activa solo después de una alarma y sigue siendo válido durante un período especificado.

Opciones de autenticación prácticas y seguras para todos los usuarios

El código de coacción permite a los usuarios enviar una alarma silenciosa si se ven obligados a introducir un código bajo presión. El código permite a los usuarios informar a la empresa de monitorización de que han sido obligados a desarmar el sistema de seguridad, y no está expuesto por los sonidos de sirena ni por las apps Ajax. La función proporciona un nivel esencial de protección para los usuarios que se enfrentan a escenarios potencialmente peligrosos.

La historia de los teclados pirateados aparece a menudo en los principales medios de comunicación. Nuestro artículo explica si los escenarios que ve reflejan la realidad.

Los teclados Ajax no almacenan códigos de usuario. Cuando el usuario introduce el código, éste se envía al hub de forma encriptada, y el hub lo verifica. Los códigos dentro del hub se almacenan de forma segura en un hash, y el hub Ajax utiliza el sistema operativo en tiempo real OS Malevich, que proporciona inmunidad a virus y ciberataques.

El teclado bloquea el acceso después de tres intentos fallidos de introducir el código correcto y alerta inmediatamente a los usuarios y a la central receptora de alarmas. Esto previene ataques de fuerza bruta y avisa de actividades sospechosas.

La autenticación multifactor como requisito indispensable

Confiar en un único factor de autenticación, ya sea una tarjeta, un código o un smartphone, crea un único punto de fallo. Las tarjetas pueden perderse o ser robadas, los códigos pueden ser adivinados o revelados, e incluso las credenciales de los teléfonos móviles tienen vulnerabilidades conocidas. Una vez comprometido, ese único factor otorga acceso completo.

El impacto de las posibles violaciones va más allá de la pérdida inmediata. Las organizaciones afrontan gastos por reacción ante incidencias, acciones legales, multas reglamentarias y daños a largo plazo en la confianza de los clientes. La exposición pública de estos problemas evitables puede dañar gravemente la reputación de una empresa y debilitar la confianza de las partes interesadas. Es por eso que las organizaciones con visión de futuro están implementando la autenticación multifactor.

En Ajax Systems, la autenticación de dos factores es el patrón oro. Por lo tanto, el sistema tiene una característica llamada Confirmación de autorización con código de acceso que requiere que los usuarios completen dos pasos de verificación:

- Acerque una credencial física válida (Pass, Tag o smartphone).

- Introduzca un código válido para confirmar su identidad. Este paso de verificación garantiza que, incluso en caso de pérdida o robo de la credencial, ésta no pueda utilizarse sin el código correspondiente.

Este enfoque de autenticación combinada es ideal para instalaciones de alto riesgo, oficinas, instituciones financieras, infraestructuras críticas e incluso propiedades residenciales. Permite que el sistema requiera doble autenticación para acciones de seguridad cruciales como desarmar el sistema, mientras se mantiene el acceso de un solo factor para la entrada rutinaria.

Gestión de permisos de acceso

Una seguridad eficaz requiere no solo métodos de autenticación sólidos, sino también una gestión eficaz de los permisos de acceso. Los sistemas convencionales suelen depender de la programación directa en el sitio de los controladores y las credenciales, lo que suele afectar tanto a la eficacia de la seguridad como a la eficiencia administrativa. Los problemas más comunes son:

- Escalabilidad limitada. Los cambios deben hacerse en el sitio, dispositivo por dispositivo.

- Reacción retrasada a los cambios. Actualizar los permisos de acceso de varios usuarios o áreas puede llevar mucho tiempo.

- Riesgos de seguridad. Las credenciales perdidas o robadas requieren intervención manual para revocar el acceso, lo que deja posibles brechas de seguridad.

En los sistemas tradicionales, cuando las credenciales de acceso se pierden o son robadas, la respuesta es un proceso de alto esfuerzo. Los empleados deben notificarlo al personal de seguridad, que debe reprogramar físicamente los sistemas para revocar el acceso. Todo el proceso suele durar días en lugar de minutos, lo que crea largos periodos de vulnerabilidad. Mientras tanto, muchas organizaciones también emiten credenciales temporales que a menudo eluden los protocolos de seguridad normales y crean retos de seguridad adicionales. Además, sin una gestión centralizada, las organizaciones tienen dificultades para mantener registros precisos de qué credenciales se han revocado y cuándo.

Gestión de acceso en la app Ajax

Ajax Systems ofrece un enfoque moderno que combina la tecnología en la nube con apps móviles y de escritorio. Con Ajax PRO Desktop y Ajax PRO: Tool for Engineers, las empresas de monitorización y los departamentos internos de seguridad obtienen herramientas prácticas y eficaces para la gestión de los permisos de acceso.

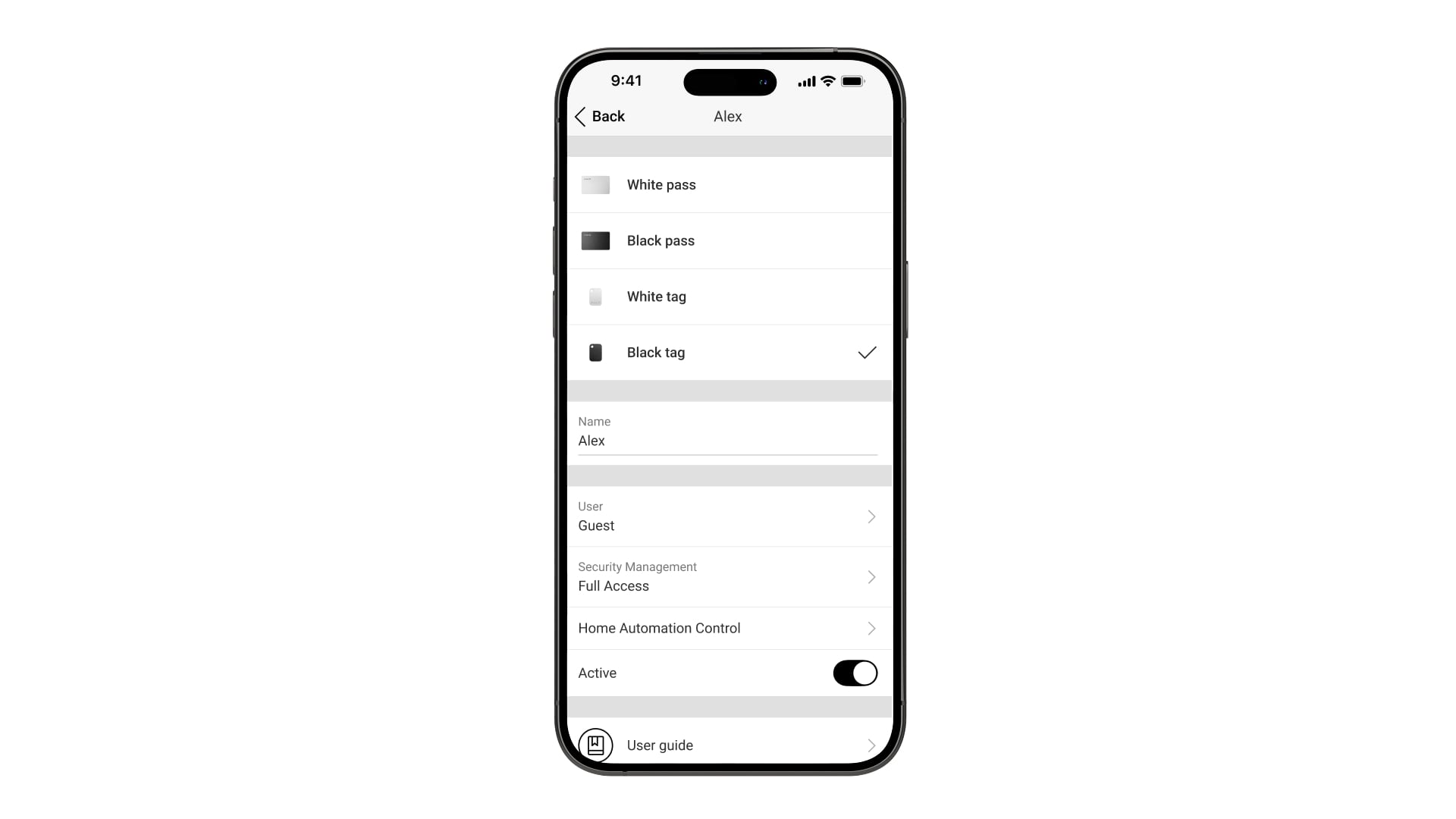

- Instant remote access rights management. Los administradores pueden modificar los permisos de acceso en tiempo real a través de las apps móviles y de escritorio Ajax. Cuando las credenciales se ven comprometidas o se pierden, pueden retirar a distancia tarjetas, mandos y smartphones en cuestión de minutos. Esto elimina el periodo de vulnerabilidad y la necesidad de que los técnicos visiten el sitio. Cuando los roles de los usuarios cambian (por ejemplo, un empleado es promovido y ahora necesita acceso a nuevos grupos de seguridad), los permisos pueden ser ajustados instantáneamente desde la app. Los administradores también pueden gestionar códigos para usuarios no registrados, códigos de teclado y códigos de coacción. Los códigos de usuario siguen siendo editables por los usuarios, mientras que los demás códigos están totalmente controlados por los administradores.

- Streamlined user management. Añadir o eliminar usuarios requiere solo unos pocos toques en las apps Ajax. El sistema admite una identificación única para cada credencial, vinculando nombres e ID específicos a cada usuario para un seguimiento preciso. Las notificaciones en tiempo real mantienen a los administradores informados de todos los cambios.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Un dispositivo puede gestionar hasta 13 espacios, lo que resulta ideal para redes de seguridad distribuidas como cadenas de tiendas o campus corporativos. Las credenciales también pueden reformatearse y reasignarse: cuando un empleado deja su puesto, la misma tarjeta o mando puede borrarse de forma segura y entregarse a un nuevo miembro del equipo sin necesidad de sustituir el hardware. Esta flexibilidad reduce los costes y simplifica el inventario.

- Mobile app integration. Los administradores pueden gestionar toda la instalación desde sus smartphones: consultar registros, modificar permisos o reaccionar a eventos de seguridad desde cualquier lugar con conexión a Internet. La app ofrece una interfaz intuitiva que hace accesible un sofisticado control de los permisos de acceso incluso a usuarios sin conocimientos técnicos.

Recomendaciones prácticas para reforzar la seguridad de la autenticación

- Implemente múltiples factores de autenticación. Utilice al menos dos mecanismos de autenticación distintos: acceso físico, tokens digitales o autenticación móvil. Esta redundancia crea un nivel adicional de protección contra las amenazas a un sistema.

- Realice auditorías de acceso regulares. Compruebe mensualmente los permisos de acceso y los registros del sistema para identificar patrones inusuales. La monitorización regular revela posibles brechas de seguridad.

- Enseñe a los usuarios a autenticarse correctamente. Eduque a los usuarios para que eviten compartir credenciales, para que ciclen los códigos frecuentemente y para que usen los tokens físicos adecuadamente. La sensibilización de los usuarios reduce el riesgo de que las credenciales se vean comprometidas.

- Diversifique los controles de acceso. Aplique diferentes requisitos de autenticación en función del nivel de sensibilidad. Las áreas críticas requieren una verificación más exhaustiva.

- Active las notificaciones de intentos de inicio de sesión inusuales. Configure el sistema para notificar a los administradores de múltiples intentos fallidos de inicio de sesión. Las alertas inmediatas permiten una respuesta rápida.

- Enfoque multinivel de la autenticación. Aplique diferentes métodos de autenticación para las distintas zonas. Esto garantiza que una infracción en una zona no afecte a toda la instalación. Por ejemplo, active un modo bypass. En este caso, si un teclado exterior activa el retardo al entrar/salir, se requiere un desarmado adicional con el teclado instalado en el interior. Esta autenticación en dos etapas crea un punto de control de seguridad robusto, ya que los intrusos necesitarían violar ambas capas de autenticación en diferentes lugares.

Conclusión

Las soluciones de seguridad modernas requieren un enfoque integral que equilibre la protección con la usabilidad. Ajax Systems afronta este reto implementando tecnología DESFire de alta seguridad, autenticación avanzada de smartphones basada en BLE y autorización multifactor. Las capacidades de gestión remota del sistema permiten a los administradores reaccionar instantáneamente a los problemas de seguridad, manteniendo al mismo tiempo la eficiencia operativa.

A medida que las tecnologías de autenticación siguen evolucionando, el factor clave pasa a ser la adaptabilidad: la capacidad de actualizar las protecciones, ajustar las reglas de acceso y ampliar los sistemas sin sustituciones de hardware ni tiempos de inactividad. Las organizaciones que implementan modelos de seguridad multinivel configurables pueden mantener la solidez de sus sistemas a largo plazo incluso cuando surgen nuevas amenazas. Ajax Systems demuestra cómo una arquitectura bien pensada soporta el crecimiento, simplifica la administración y mantiene la fiabilidad del control de acceso en un entorno en constante cambio.

Más información sobre el concepto de «seguridad por oscuridad».

Según este estudio.

No todos los dispositivos Ajax soportan esta función.

Según este estudio.

Roman Konchakivskyi

Director de la Ajax Academy