Lo que ocurre en las películas o series de televisión puede no ocurrir nunca en la vida real. De hecho, cuando se trata de intrusiones, robos o ataques informáticos, las películas están llenas de cosas totalmente irreales.

A menudo, los técnicos altamente especializados ni siquiera participan en el proceso de rodaje y no pueden dar las instrucciones adecuadas. De este modo, los espectadores se sumergen en una realidad distorsionada, mientras los expertos siguen sin entender cómo pueden existir estas falsificaciones. Por ejemplo, los espectadores creen que algunos polvos pueden detectar los rayos IR que protegen el Santo Grial. O piensan que un ladrón puede conectar un cable al teclado Ajax, leer la contraseña y piratear el sistema de seguridad.

Hemos analizado lo que es, quizás, el método más popular en el cine para comprometer la seguridad: piratear el sistema de seguridad mediante el teclado.

Por regla general, se realiza en tres pasos principales:

- Encontrar un teclado;

- Obtener acceso físico o interceptar una señal de radio;

- Piratear el sistema a través de software de terceros.

Analicemos qué es lo que falla en cada etapa.

Paso 1: Encontrar un teclado

El primer paso en cualquier intento de intrusión es recopilar información. Cuando los intrusos en películas entran en un edificio, saben exactamente en qué dirección correr y dónde buscar dispositivos potencialmente pirateables, aunque estén al otro lado de la pared. Aunque en teoría puede parecer sencillo, en la práctica es bastante difícil distinguir entre dispositivos cableados e inalámbricos.

Para determinar la ubicación exacta del teclado cableado interior, un intruso debe utilizar un multiescáner de alta potencia para encontrar el cable correcto oculto en la pared. Sin embargo, el multiescáner no identifica de qué tipo de cables se trata: relacionados con un timbre, un portero automático o el cableado eléctrico. Y con paredes gruesas, un multiescáner puede ser totalmente inútil.

Si el teclado es inalámbrico y está instalado en el interior del local, buscar cables ocultos en la pared no servirá de nada. Los intrusos pueden intentar escanear la señal de radio para detectar la ubicación del dispositivo inalámbrico. Aún así, el dispositivo dispone de un breve espacio de tiempo para intercambiar datos con un hub que utilice la tecnología TDMA. El resto del tiempo, sus módulos de comunicación están inactivos. A un intruso le puede llevar decenas de minutos localizar el origen de la señal. E incluso entonces, no hay garantía de que la fuente de señal detectada pertenezca al dispositivo previsto. Además, puede que no sea un dispositivo Ajax, ya que otros dispositivos también utilizan frecuencias Ajax.

Sin embargo, para captar la señal de radio, los intrusos utilizan un capturador de códigos. Un dispositivo especial intercepta la señal transmitida cuando el sistema está armado o desarmado. Sin embargo, sigue siendo imposible piratear un dispositivo Ajax de esta manera debido al cifrado de la señal y a un protocolo de comunicación patentado.

👉 Más información sobre el protocolo de radio Jeweller

Tecnologías de protección:

- cifrado de bloques de clave flotante,

- principio TDMA.

Este artículo se centra en los teclados Ajax para interiores. La gama Ajax también incluye teclados para exteriores. Aunque se instalan en el exterior y, a veces, están al alcance de la mano, estos teclados tienen una mayor protección antisabotaje y pueden resistir incluso a un intruso que aplique fuerza física a la carcasa.

Paso 2: Acceso físico

Para comprometer el sistema de seguridad, los intrusos siempre buscan el acceso físico al dispositivo. El acceso debería ser rápido y silencioso, aunque haya que taladrar una pared de medio metro.

Por regla general, los teclados se instalan en la entrada. Normalmente, se trata de muros de carga de ladrillo, hormigón u hormigón armado con un espesor de 25 cm o más (según los códigos y reglamentos de construcción). A veces, puede llegar a 50 cm, y perforar a través de él en silencio en unos pocos segundos es imposible.

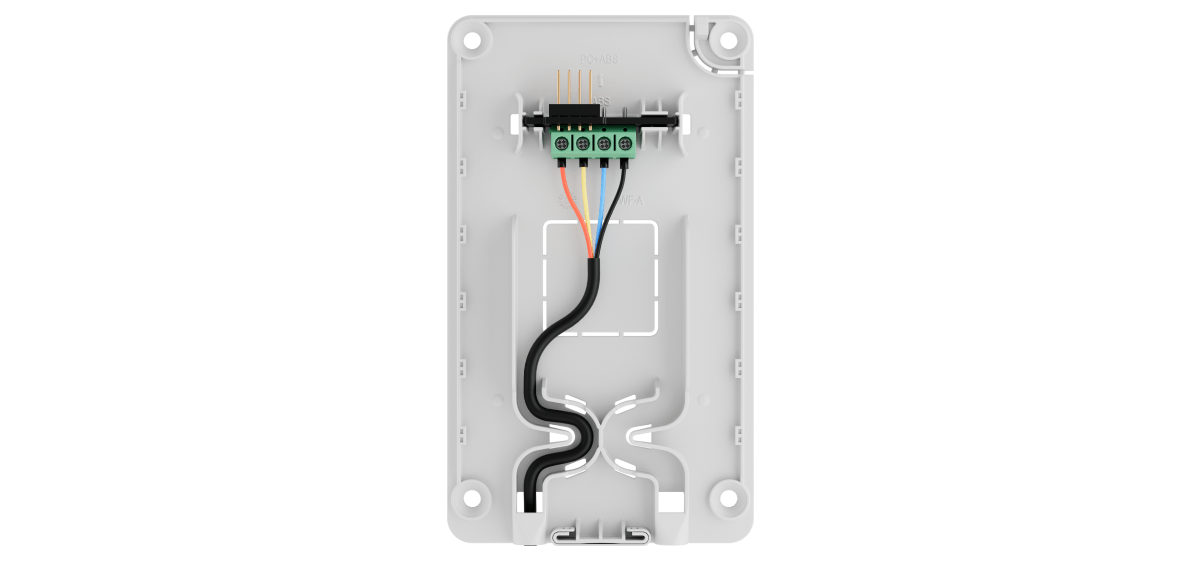

Además de llamar la atención de los vecinos, existe el riesgo de dañar el dispositivo con un taladro. La línea Fibra del teclado cableado pasa por el conducto de cables del panel de montaje SmartBracket. Los conductos tienen una construcción curvada, y el cable se fija con bridas. Es por eso que, si los intrusos perforaran el SmartBracket, probablemente cortarían todos los cables.

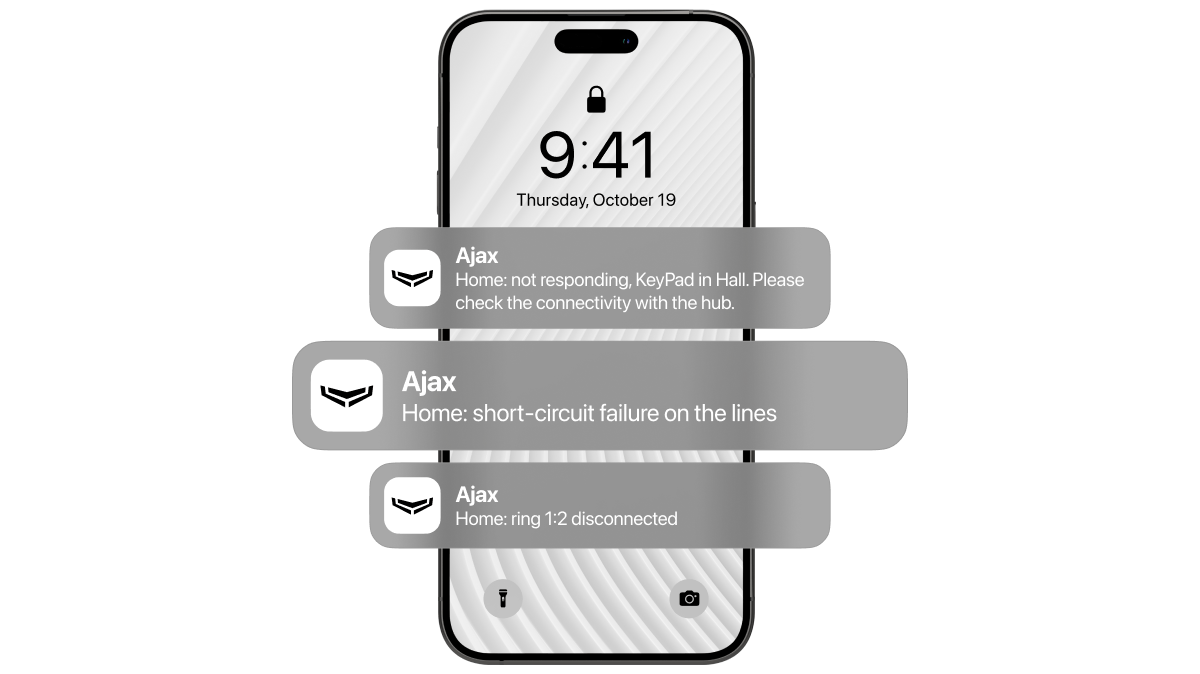

Además de dañar el dispositivo, los usuarios y la central receptora de alarmas (CRA) serán notificados del intento de intrusión. Si el cable está dañado, recibirán notificaciones sobre un cortocircuito y la ruptura de la conexión en anillo (si se utiliza la topología en anillo). En caso de rotura del cable o daño en el teclado, también se enviará una notificación sobre la pérdida de comunicación con el hub.

👉 Más información sobre la tecnología Fibra

Aunque un intruso intente dañar el sistema de seguridad con sabotaje eléctrico (por ejemplo, utilizando una pistola eléctrica), el Superior LineProtect Fibra absorberá el impacto. Todos los dispositivos entre el LineProtect y el hub seguirán funcionando.

El Superior LineProtect Fibra es un módulo para proteger los hubs Ajax y los dispositivos cableados del sabotaje cuando un intruso provoca cortocircuitos, aplica 110/230 V~ o utiliza pistolas eléctricas. El módulo monitoriza la tensión de entrada y de salida en la línea Fibra. Si el LineProtect detecta una tensión anormal en la línea, activa los fusibles y corta la alimentación de los dispositivos instalados entre el LineProtect y el hub.

Los teclados inalámbricos simplemente no tienen cables. Además, no hay cables dentro de las carcasas de teclados Ajax inalámbricos o cableados. Por lo tanto, es imposible conectarse a cualquier cable dentro de los dispositivos. El único hilo disponible es un cable Fibra aislado y oculto.

Algunos intrusos en películas arrancan el teclado de la pared y lo rompen, provocando el fallo del sistema de seguridad. Sin embargo, el teclado es solo una parte del sistema, pero no su «cerebro». Por lo que dañar un teclado no tiene mucho sentido para comprometer la seguridad general. Además, los teclados Ajax disponen de un interruptor antisabotaje que notifica a los usuarios y a la CRA en caso de que se abra la carcasa del dispositivo, se retire el dispositivo del panel de montaje o se arranque de la superficie.

Tecnologías de protección:

- notificaciones instantáneas,

- detección de pérdida de comunicación,

- alarma antisabotaje,

- Superior LineProtect Fibra,

- conexión en anillo.

Paso 3: Piratear

Supongamos que un intruso se ha conectado al teclado y ha salido sin ser detectado por el sistema. Como solo es posible con Fibra, exploremos este caso. Conectarse a un solo hilo, como se muestra en las películas o series de televisión, no tiene sentido porque la línea Fibra tiene cuatro hilos: dos de señal y dos de alimentación.

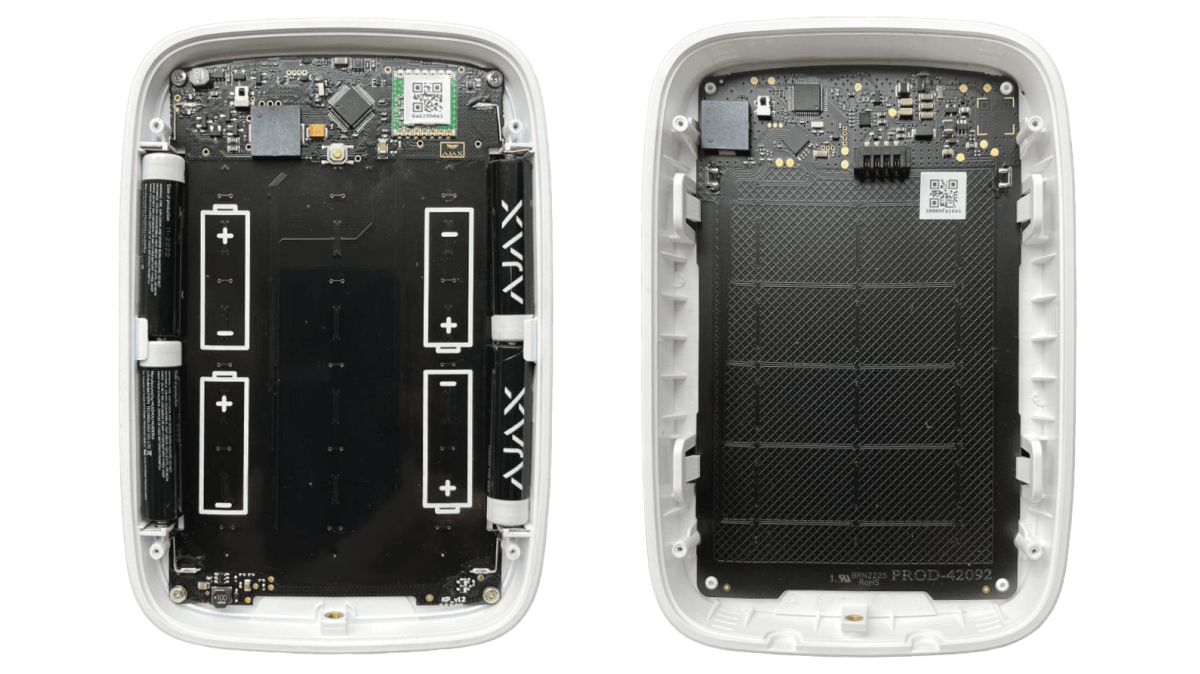

Para proteger los datos transmitidos, Fibra utiliza un cifrado de clave flotante. Para piratear y acceder a los datos se necesitarían las capacidades de un superordenador y una inversión de semanas o incluso años. En otras palabras, es un esfuerzo inútil. Sin embargo, incluso los datos cifrados deben ser accesibles. Cada sesión de comunicación entre un hub y un dispositivo comienza con una autenticación: se comparan marcadores y propiedades únicos. Si al menos un parámetro no supera la verificación, el hub ignora los comandos del dispositivo. Por lo tanto, no tiene sentido manipular o interceptar los datos.

El teclado no almacena códigos de usuario, por lo que es imposible obtener códigos de él. Cuando el usuario introduce el código, éste se envía al hub de forma encriptada, y el hub lo verifica. Los códigos dentro del hub se almacenan de forma segura en un hash, y el hub Ajax utiliza el sistema operativo en tiempo real OS Malevich, que proporciona inmunidad a virus y ciberataques.

También es imposible adivinar el código mediante un ataque de fuerza bruta. Si se introduce un código incorrecto o se utiliza un dispositivo de acceso no verificado tres veces seguidas en un minuto, el teclado se bloqueará durante el tiempo especificado en su configuración. Durante este tiempo, el hub ignorará todos los códigos y dispositivos de acceso, al tiempo que informará a los usuarios del sistema de seguridad y a la CRA sobre intentos de acceso no autorizado.

Por último, es imposible entrar sin ser detectado. Cualquier desarmado del sistema se registra, y los usuarios y la CRA recibirán una notificación al respecto. Nadie puede eliminar una notificación del historial de eventos del hub. Además, si la CRA monitoriza el tiempo que el sistema está normalmente armado y desarmado, el operador llama al usuario cuando el sistema se desarma en un momento no planificado.

Tecnologías de protección:

- protocolo de comunicación patentado cifrado,

- protección contra falsificación,

- autobloqueo de acceso no autorizado.

Keypads

Conclusiones

En conclusión, piratear un sistema Ajax es un reto difícil. Los datos están protegidos por encriptación, y el teclado no almacena códigos. El hub comprueba cada comando, filtrando intentos de acceso no autorizado. Los ataques de fuerza bruta tradicionales son imposibles gracias a la función de autobloqueo del teclado.

Lo que vemos en las películas, series de televisión o anuncios publicitarios sigue las leyes del drama, a menudo desviándose de los principios de la física y las matemáticas. Sin embargo, incluso en este ámbito, podemos ofrecer un spoiler: intente ser escéptico con todo lo que ve en las películas.