OS Malevich es un sistema operativo en tiempo real que gestiona el funcionamiento de los paneles de control y de los repetidores de los sistemas Ajax.

Las actualizaciones son parte integral del desarrollo y de la mejora del producto. Aumentan la estabilidad y la seguridad del sistema operativo de los hubs Ajax, optimizan su rendimiento, garantizan la compatibilidad con nuevos dispositivos y amplían sus capacidades.

Las actualizaciones del sistema no siguen un calendario fijo. Lanzamos actualizaciones siempre que sea necesario para introducir nuevas funcionalidades, mejorar la estabilidad del sistema y proporcionar una mayor seguridad.

Actualización del sistema operativo del hub

1. El hub comprueba si hay actualizaciones del sistema operativo en el servidor

El archivo de firmware cifrado del hub se almacena en el servidor Ajax Cloud, que no conoce las claves y el tipo de encriptación del archivo. El acceso a la base de datos del firmware solo se proporciona a un número limitado de personas de la empresa desde la red interna de Ajax Systems. Dado que tienen diferentes permisos de acceso, ninguna de estas personas puede hacer cambios críticos y sabotear el sistema. Todas las acciones se registran y monitorizan, por lo que el equipo Ajax sabe exactamente quién hizo los cambios y cuándo. La normativa de seguridad interna prohíbe el uso de contraseñas para acceder a la base de datos del firmware. En su lugar, se utilizan las claves SSH.

El hub intercambia datos con el servidor mediante el protocolo de comunicación cifrado y patentado. El sistema de autenticación y verificación protege al servidor contra la falsificación.

El hub busca actualizaciones del sistema operativo cada 5 minutos. Si la opción de actualización automática está activada en la configuración del hub, la actualización se iniciará cuando el sistema se desarme y se conecte a una alimentación externa. Si esta opción está desactivada, la app móvil puede instalar la actualización. Si el sistema de seguridad está armado cuando el hub detecta un nuevo firmware, la actualización se carga en segundo plano y se instala después de desarmar el sistema. Esto no afecta en absoluto al funcionamiento del sistema.

Tecnologías de protección:

- acceso a la base de datos del firmware solo mediante claves SSH;

- privilegios de acceso y registro de cambios en el servidor;

- sistemas de autenticación y de verificación del servidor;

- uso del protocolo de comunicación cifrado y patentado.

2. Transferencia del archivo de actualización del servidor al hub

Cuando el hub detecta el archivo de actualización, descarga el firmware a la memoria flash externa. Para ello, el hub utiliza cualquier canal de comunicación disponible con el servidor: Ethernet, Wi-Fi o GSM. La descarga se realiza en segundo plano, sin afectar al funcionamiento del sistema.

El tiempo de descarga del archivo de actualización puede variar en función del canal de comunicación del hub y del número de repetidores conectados. El tiempo estimado de descarga del firmware se muestra en la tabla:

Solo hub | Hub y 1 repetidor | Repetidor adicional |

10–20 min* | hasta 1 hora | + 40 min por cada repetidor |

*Si el hub solo cuenta con un canal de comunicación GSM 2G, el tiempo de descarga puede prolongarse.

Los datos transmitidos entre el hub y el servidor están protegidos por el cifrado validado por el NIST dentro del protocolo binario cerrado.

Tecnologías de protección:

- autenticación;

- cifrado.

3. Comprobación del archivo de actualización

El firmware del hub está cifrado y firmado con una suma de verificación. Si el archivo de firmware está dañado (intencionadamente o debido a errores de transmisión), la actualización se ignora, porque las sumas de verificación no coincidirán.

La suma de verificación dentro del archivo de firmware descifrado seguirá sin coincidir con la firma, incluso si el intruso corrompe el archivo de firmware cifrado y sustituye la suma de verificación. Por lo tanto, el hub rechazará el archivo de actualización.

Como mucho, el archivo de firmware puede leerse desde la memoria flash externa del hub. Sin embargo, se necesitarán miles de años para descifrar este archivo con las capacidades de los ordenadores modernos.

El archivo de firmware incluye un sistema de marcadores y propiedades que se comprueban antes de la instalación. La información sobre ellos está a disposición de un número limitado de personas para evitar el sabotaje. Si algún marcador o propiedad falla la validación, la actualización se cancela. De esta manera, el Hub no instalará el firmware del Hub Plus.

Tecnologías de protección:

- comprobación de sumas de verificación, marcadores y propiedades;

- cifrado.

4.Actualización del firmware del hub

Durante la actualización, el cargador de arranque de la ROM del microcontrolador del dispositivo lee el archivo de firmware cifrado de la memoria flash externa del hub.

El firmware solo se descifra dentro del microcontrolador, al que no se puede acceder desde el exterior, por lo que no hay posibilidad de leer o sustituir el firmware. Una vez descifrado el archivo de firmware, se vuelven a comprobar las sumas de verificación. Esto permite asegurarse de que no se corrompió ningún dato durante el descifrado.

El cargador de arranque del interior del hub también controla el correcto funcionamiento del hub con un nuevo firmware. Si se detectan errores críticos o fallos de funcionamiento, el hub elimina la versión de firmware dañada y la actualiza a la última versión estable.

Solo un número limitado de personas sabe cómo se selecciona el firmware estable y cómo se controla la corrección de su funcionamiento. Esto hace que el sabotaje sea mucho más difícil. El propio cargador de arranque no se actualiza, lo que impide sabotear el mecanismo de restauración del firmware.

Tecnologías de protección:

- comprobación de la suma de verificación tras el descifrado;

- control de errores críticos;

- control del correcto funcionamiento del hub con un nuevo firmware.

5. Condiciones necesarias para la actualización del firmware

Para garantizar que la actualización del firmware del sistema se realice correctamente y sin problemas, deben respetarse las siguientes condiciones antes de iniciar el procedimiento y durante el mismo:

- alimentación externa estable a un hub durante la actualización;

- conexión estable a Internet mientras se descarga la actualización (si la conexión es inestable, la descarga puede interrumpirse y reiniciarse);

- un sistema de seguridad está desarmado (si el sistema está armado, la actualización se iniciará una vez que el sistema esté desarmado);

- los detectores de incendio Ajax no tienen alarmas activadas en el hub con OS Malevich 2.14 o posterior.

Si un sistema cuenta con un repetidor ReX Jeweller o ReX 2 , deben cumplirse adicionalmente las siguientes condiciones para actualizar correctamente su sistema operativo:

- alimentación externa estable a un repetidor durante la actualización;

- conexión estable entre el hub y el repetidor.

👉 Actualización del sistema operativo de los repetidores

6. Cómo actualizar un hub manualmente

Los hubs se actualizan automáticamente por defecto. No obstante, puede comprobar manualmente si hay actualizaciones del hub:

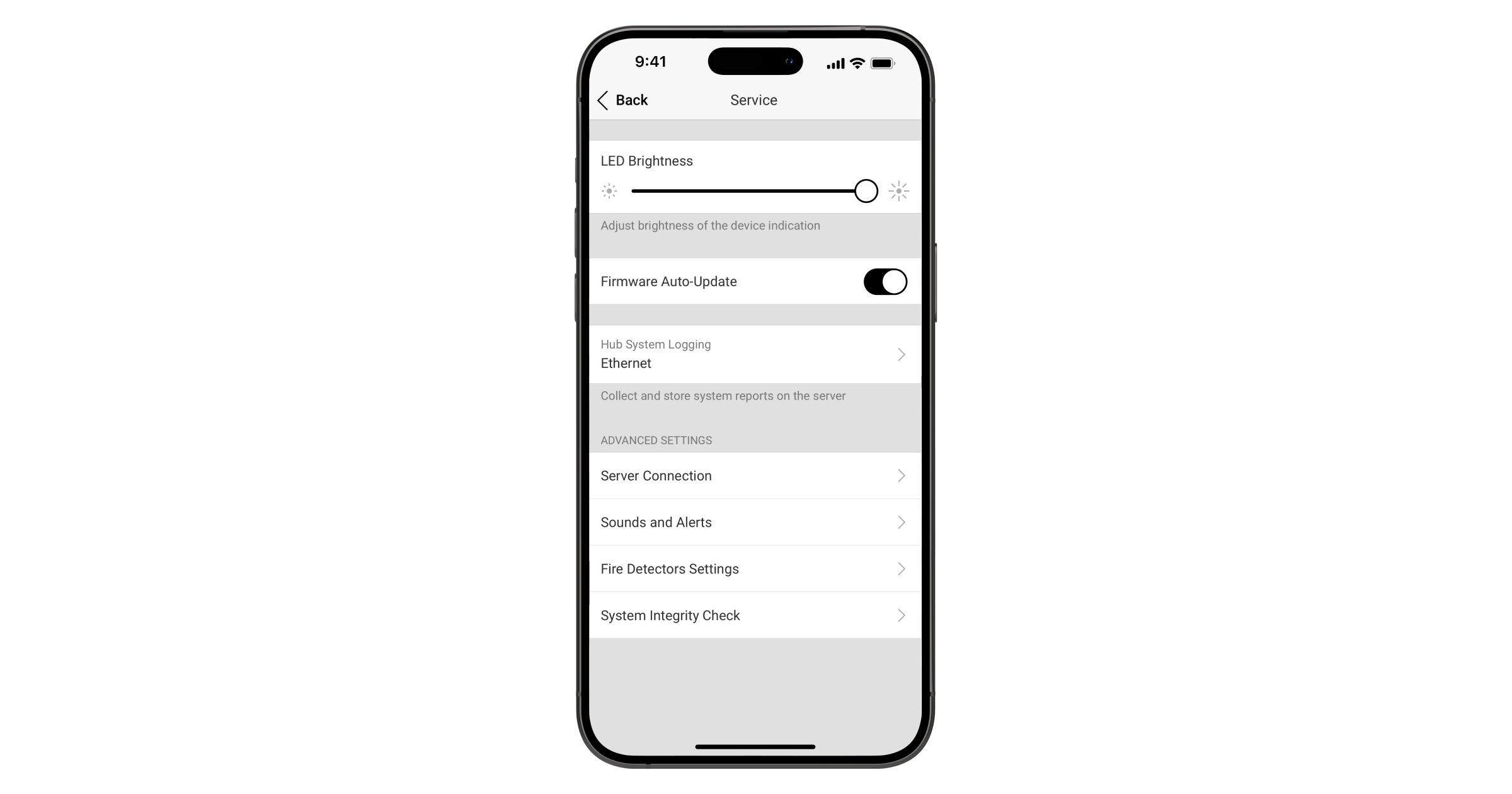

La función está disponible en la configuración del hub en la app Ajax (Hub → Configuración → Servicio → Actualización firmware → Comprobar si hay una nueva versión).

Tras la actualización del firmware

La actualización del firmware y el posterior reinicio del hub tardan hasta 10 segundos. Después de eso, el hub vuelve a conectarse al servidor. El tiempo de conexión depende del número de canales de comunicación activos y no supera los 30 segundos. Las notificaciones de alarmas y eventos se almacenan en el historial de eventos incluso durante la actualización del hub.

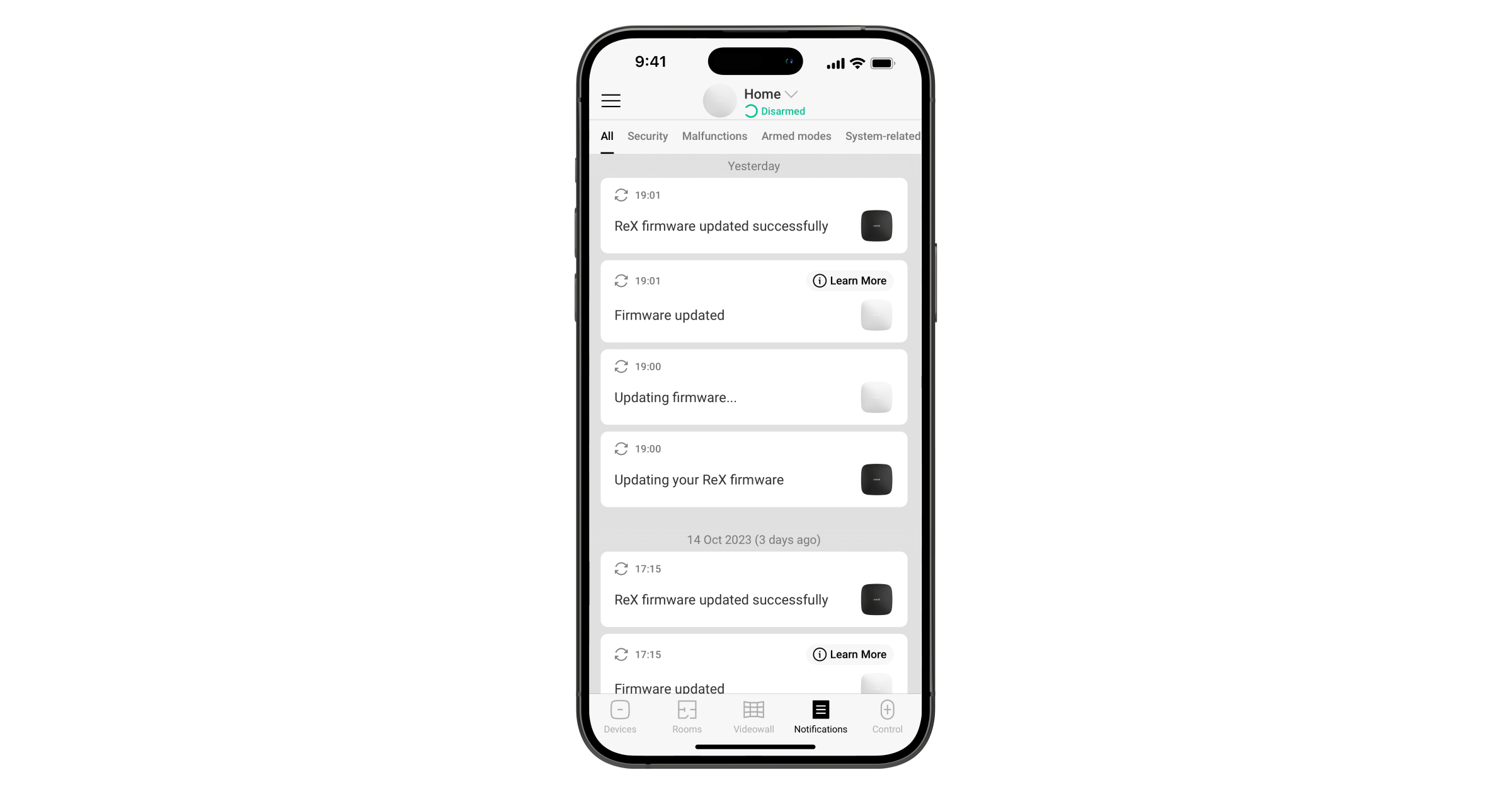

La app Ajax muestra las siguientes notificaciones para informar sobre el inicio y el final de la actualización del firmware del hub:

La actualización automática es opcional y puede desactivarse. Para ello, vaya a la configuración de servicio del hub (Dispositivos → Hub → Configuración (⚙️) → Servicio) y deshabilite la función de Actualización automática de firmware.

Después de eso, el hub seguirá comprobando si hay nuevas versiones de firmware, pero no se instalarán automáticamente. Cuando haya un nuevo firmware disponible, verá un botón para instalar la actualización en la app.

Lanzamos actualizaciones de seguridad para los hubs durante al menos dos años del período de garantía.

👉 Las últimas actualizaciones del sistema operativo del hub

Actualización del firmware de los repetidores

La actualización de los repetidores de señal de radio solo difiere en el proceso de obtención del archivo de firmware. Primero, el archivo se descarga desde el servidor Ajax Cloud al hub y luego, se transfiere al repetidor a través del protocolo Cargo que se basa en el protocolo de comunicación por radio Jeweller.

La transferencia del archivo de firmware tarda aproximadamente 40 minutos para el ReX Jeweller y 30 minutos para el ReX 2 Jeweller. Durante este período, el sistema de seguridad sigue funcionando en modo normal. En cuanto el repetidor reciba el archivo de firmware y el sistema de seguridad se desarme, el ReX Jeweller instalará la actualización. La instalación del firmware y el posterior reinicio del ReX Jeweller tardan hasta 5 segundos. Los eventos y alarmas de los dispositivos del sistema de seguridad no se pierden durante la actualización.

Además, para el correcto funcionamiento del sistema, la versión de firmware del repetidor debe ser la misma que la versión de firmware del hub al que esté añadido. Si se añade al hub un repetidor con una versión de firmware obsoleta, el sistema lo actualizará automáticamente a la versión del hub, independientemente de si la Actualización automática de firmware está activada en los ajustes del hub.