A autenticação, ou seja, o processo de verificação da identidade de um utilizador, representa a primeira e mais importante linha de defesa contra o acesso não autorizado a qualquer instalação protegida. Os métodos tradicionais de autenticação, como cartões de acesso, códigos ou smartphones, apresentam frequentemente falhas de segurança e criam uma falsa sensação de proteção.

Este artigo analisa as fraquezas comuns dos métodos de autenticação convencionais e mostra como Ajax implementa tecnologias avançadas para resistir à clonagem, interceção e sabotagem física.

Tudo sobre as tecnologias de autenticação sem contacto

O mercado atual de controlo de acesso físico apresenta métodos convenientes de autenticação sem contacto que substituem as chaves físicas tradicionais. Estas soluções diferem na sua arquitetura e nos seus princípios de funcionamento. Aqui estão as tecnologias atualmente implementadas no mercado.

RFID: o ponto de partida da autenticação sem contacto

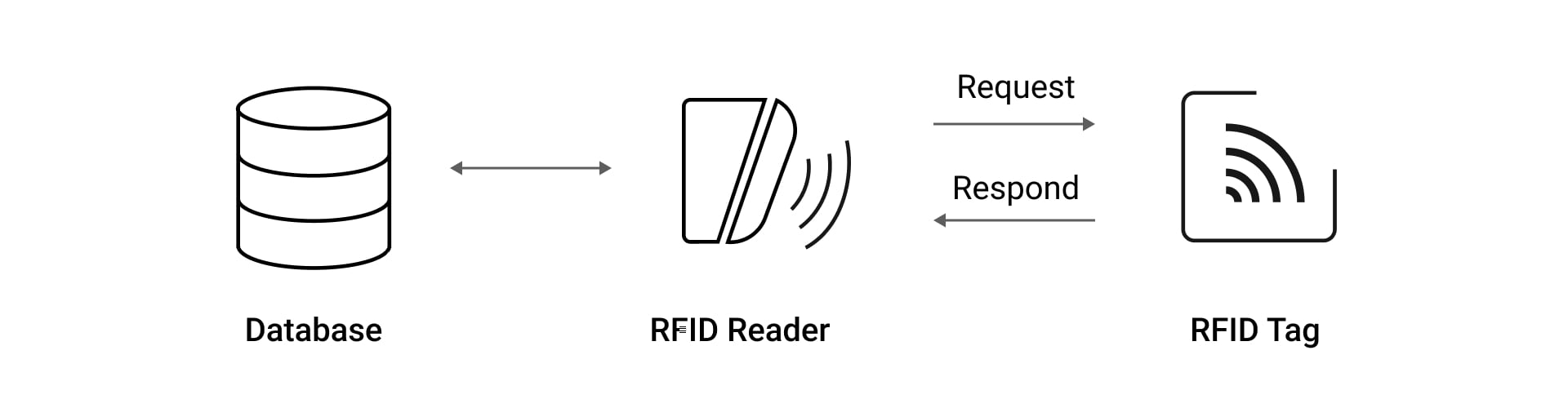

A tecnologia RFID (Identificação por radiofrequência) utiliza ondas de rádio para ler e transmitir automaticamente dados a partir de etiquetas RFID. É amplamente aplicado em diversos setores, desde a logística e o retalho até à saúde e às finanças. Nos sistemas de segurança, a RFID oferece uma alternativa conveniente às chaves físicas.

Um sistema RFID consiste em:

- Etiqueta RFID — contém um identificador único.

- Leitor RFID — gera ondas de rádio para alimentar etiquetas passivas e receber informações.

- Antena — permite a comunicação entre a etiqueta e o leitor.

- Sistema de gestão — processa os dados recebidos.

Um sistema RFID padrão funciona com protocolos de identificação simplificados, o que o torna suscetível a violações. Quando uma etiqueta RFID — por exemplo, um cartão de acesso ou um comando — se aproxima do campo de RF de um leitor, este responde, transmitindo o seu ID único, normalmente com pouca ou nenhuma encriptação. Este processo de autenticação unidirecional carece de uma verificação robusta. Isto significa que o sistema não consegue determinar eficazmente se está a comunicar com um dispositivo autêntico.

Os atacantes exploram esta vulnerabilidade de verificação através da clonagem de dispositivos. Eles roubam os dados de credenciais de um comando ou cartão sem contacto físico. Basta aproximar um dispositivo de clonagem barato do bolso ou da mala de uma pessoa para gravar os sinais. Uma vez capturados, estes sinais podem ser reproduzidos para os leitores, a fim de obter acesso não autorizado.

MIFARE Classic: método amplamente utilizado, mas vulnerável

Quando as vulnerabilidades dos sistemas RFID básicos se tornaram evidentes, surgiram tecnologias mais avançadas para reforçar a segurança. Uma das soluções mais difundidas foi MIFARE Classic, uma série de cartões inteligentes sem contacto introduzida em meados da década de 1990. Inicialmente considerada uma alternativa mais segura às etiquetas RFID básicas, a tecnologia MIFARE Classic tornou-se extremamente popular nos sistemas de controlo de acesso em todo o mundo. No entanto, o seu algoritmo de encriptação é atualmente considerado vulnerável a técnicas de ataque modernas.

Cada cartão contém uma etiqueta RFID que utiliza a cifra proprietária CRYPTO1 de 48 bits. Durante muitos anos, a sua segurança baseou-se no princípio da segurança através da obscuridade1. O processo de autenticação em MIFARE Classic envolve um mecanismo de pergunta-resposta, no qual o cartão e o leitor trocam dados encriptados para verificar a identidade do utilizador. No entanto, MIFARE Classic utiliza padrões de encriptação estáticos, o que significa que permanece inalterado após a configuração do sistema. Muitas vezes, as mesmas chaves de segurança são partilhadas por vários cartões dentro de uma instalação.

Embora MIFARE Classic ofereça uma encriptação melhor do que as etiquetas RFID básicas, investigações demonstraram2 que os atacantes podem interceptar os dados trocados entre cartões MIFARE Classic e leitores, capturar comunicações encriptadas e utilizar ferramentas especiais para as desencriptar. Isto permite a clonagem de credenciais de acesso simplesmente por estar dentro do alcance sem fios de um cartão válido durante a autenticação. Além disso, as tecnologias RFID e MIFARE Classic básicas carecem de proteções específicas contra ataques de canal lateral — métodos em que os atacantes analisam padrões de temporização, consumo de energia ou emissões eletromagnéticas para extrair chaves de segurança e desencriptar dados sensíveis.

Tecnologia DESFire: um padrão de excelência em segurança sem compromissos

Para superar as limitações de segurança de RFID e de MIFARE Classic, NXP Semiconductors desenvolveu MIFARE DESFire — uma tecnologia de cartões inteligentes sem contacto de última geração. O nome «DESFire» refere-se ao Data Encryption Standard (DES) e aos atributos fundamentais do cartão (rápido, inovador, fiável e melhorado).

MIFARE DESFire é amplamente utilizado em carteiras eletrónicas, controlo de acesso, cartões de identificação corporativos, transportes ou bilhética de estádios, onde uma proteção forte e uma elevada velocidade de transação são igualmente importantes.

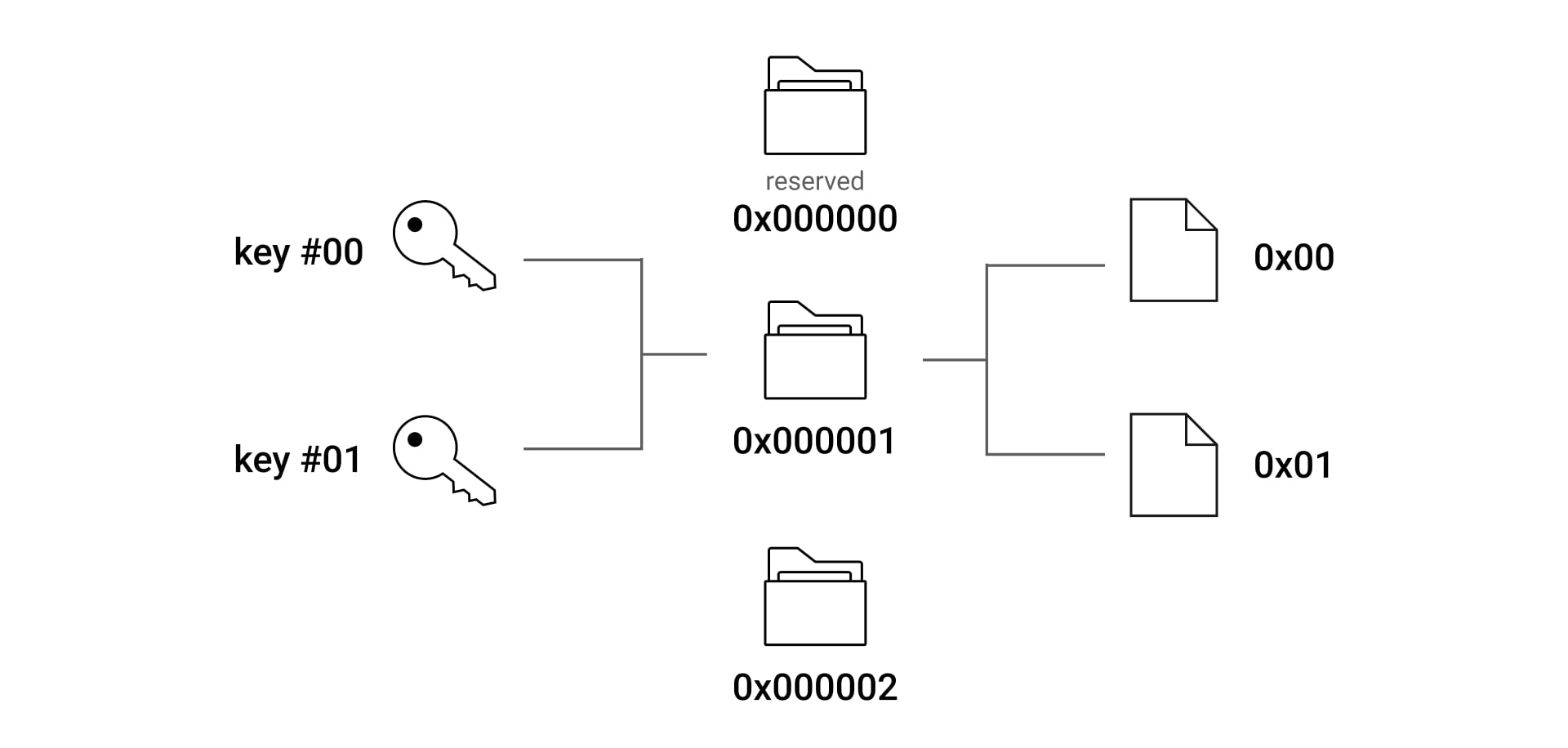

DESFire utiliza uma abordagem de segurança em vários níveis:

- Advanced cryptography. DESFire implementa padrões de encriptação reconhecidos internacionalmente, incluindo Advanced Encryption Standard (AES).

- Secure memory architecture. Os cartões DESFire contêm um coprocessador criptográfico dedicado que executa todas as operações de encriptação sem expor chaves ou dados críticos.

- Mutual authentication. Tanto o cartão como o leitor verificam a autenticidade um do outro antes da troca de dados.

- Proteção contra ataques de canal lateral. A arquitetura DESFire inclui circuitos especializados que mantêm um consumo de energia consistente para impedir ataques de análise de potência, temporização de processamento aleatória para impedir a análise de padrões temporais e blindagem eletromagnética para minimizar emissões interceptáveis.

- App isolation. Um cartão DESFire pode alojar várias apps de forma segura com separação completa, impedindo que violações de segurança numa app afetem as outras.

Principais diferenças entre as três tecnologias:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Encriptação | Nenhum/mínimo | CRYPTO1 | AES |

Chaves | Estático | Estático, 48 bits | Dinâmico, até 256 bits |

Resistência à clonagem | Nenhum | Baixo | Elevada |

Proteção contra ataques de canal lateral | Nenhum | Nenhum | Avançado |

Autenticação | Unidirecional | Fraco, bidirecional | Forte, mútuo |

Soluções Ajax para autenticação sem contacto

Após analisar os pontos fortes e fracos das diferentes tecnologias de autenticação sem contacto, Ajax Systems apenas adota os métodos mais avançados disponíveis. Para os seus cartões Pass e comandos Tag, a empresa utiliza a tecnologia MIFARE DESFire combinada com encriptação AES — o mesmo algoritmo utilizado para proteger dados governamentais e financeiros em todo o mundo. Esta combinação proporciona uma base sólida para a verificação da identidade, protegendo as credenciais contra tentativas de duplicação não autorizadas ao longo do respetivo ciclo de vida. Superando as chaves de 48 bits utilizadas nos sistemas MIFARE Classic, a encriptação AES cria um número excecionalmente grande de combinações de chaves possíveis, tornando as tentativas de acesso não autorizado extremamente difíceis com a tecnologia informática atual.

Explore os teclados Ajax compatíveis com a tecnologia DESFire:

Além da encriptação, Ajax também oferece funcionalidades de gestão remota. Os administradores do sistema de segurança podem facilmente ajustar os direitos de acesso em tempo real utilizando as apps Ajax. Isto é especialmente útil em situações urgentes: se um cartão ou um comando for perdido, os direitos de acesso podem ser revogados, suspensos temporariamente e alterados com apenas alguns cliques.

Autenticação móvel com um smartphone

As atuais soluções de autenticação aproveitam cada vez mais os dispositivos que os utilizadores já possuem — os seus smartphones, transformando-os em credenciais digitais seguras.

Tecnologia Bluetooth

O Bluetooth é atualmente uma das tecnologias mais utilizadas para a autenticação móvel. Este protocolo de comunicação sem fios permite que os dispositivos troquem dados entre smartphones e leitores a curtas distâncias, tornando-o adequado para utilização em sistemas de segurança e aplicações de controlo de acesso. No entanto, quando implementados sem a configuração adequada, os sistemas Bluetooth básicos podem ter dificuldade em determinar se o telemóvel se encontra próximo ou mesmo perto do leitor. Estas imprecisões podem causar problemas de segurança ou usabilidade.

Tecnologia BLE

Para resolver as limitações do Bluetooth padrão, a indústria adotou Bluetooth Low Energy (BLE) — uma versão simplificada do Bluetooth tradicional, que oferece vantagens significativas em comparação com o seu antecessor:

- Menor consumo de energia: permite uma maior duração da bateria nos teclados sem fios e um menor consumo de energia da linha nos teclados com fios.

- Estabelecimento rápido de ligação: minimiza os atrasos na autenticação.

- Protocolos de segurança reforçados: protegem a transmissão de dados.

- Compatibilidade com os smartphones mais recentes: torna a integração perfeita.

Como funciona a autenticação BLE nos dispositivos Ajax

A implementação da tecnologia BLE nos dispositivos Ajax permite a autenticação multifator. Os teclados Ajax utilizam um processo de verificação encriptado em várias etapas, com deteção precisa de proximidade e autenticação mútua do smartphone e do teclado. Isto garante que as informações confidenciais sejam trocadas apenas com dispositivos fiáveis, aumentando a segurança em comparação com os sistemas que simplesmente detetam qualquer sinal Bluetooth dentro do alcance.

Como funciona a autenticação BLE nos dispositivos Ajax

Arquitetura de segurança da ligação Ajax BLE

- Encriptação de ponta a ponta. O sistema encripta os dados em todas as etapas da transmissão: do smartphone ao teclado e, em seguida, do teclado ao hub, utilizando protocolos de encriptação separados.

- Encriptação única por dispositivo. Cada teclado e smartphone do utilizador no sistema utiliza parâmetros de encriptação diferentes, portanto, comprometer um dispositivo não expõe todo o sistema.

- Proteção contra tempo limite de sessão. O sistema altera automaticamente os dados de autenticação trocados após períodos específicos, o que limita o tempo disponível para quaisquer tentativas de engenharia reversa.

- Atualizações de segurança sem esforço. Ajax implementou uma atualização de software over-the-air (OTA) para os seus dispositivos3 para resolver novas vulnerabilidades e melhorar os mecanismos de segurança da ligação BLE sem intervenção do utilizador.

Descubra os teclados Ajax compatíveis com a tecnologia BLE para autenticação baseada em smartphones:

Segurança baseada em códigos

Embora as credenciais sem contacto e a autenticação móvel estejam a tornar-se cada vez mais populares, os códigos PIN continuam a ser fundamentais para muitos sistemas de segurança. Apesar de serem amplamente utilizados, não estão imunes a riscos.

Vulnerabilidades comuns em sistemas baseados em código

- Predictable choices

As pessoas costumam utilizar datas significativas, números sequenciais ou dígitos repetidos, o que torna essas escolhas muito mais fáceis de prever do que combinações aleatórias. De facto, os 20 códigos mais comuns4 representam quase 27% de todas as entradas.

- Human factor exposure

Nos locais de trabalho, os códigos de acesso são muitas vezes partilhados por conveniência. Os funcionários podem anotá-los, reutilizá-los em diferentes sistemas ou revelá-los sob questionamento moderado ou por acidente. Os atacantes também podem explorar os dados pessoais disponíveis publicamente. Este comportamento cria pontos de acesso não monitorizados que contornam os controlos formais.

- Brute force susceptibility

Muitos sistemas de segurança carecem de proteção robusta contra a adivinhação sistemática de código. Se não houver mecanismos de bloqueio, ficam vulneráveis a tentativas sistemáticas de adivinhação. Os PINs de quatro dígitos oferecem apenas 10.000 combinações, um número facilmente esgotado através de tentativas persistentes ou métodos automatizados.

- Inadequate monitoring

Os sistemas baseados em código muitas vezes não têm capacidades de auditoria abrangentes para detetar padrões de atividade suspeita. As tentativas falhadas muitas vezes passam despercebidas, permitindo que os ataques continuem até serem bem-sucedidos. A ausência de registos dificulta a prevenção e a investigação.

Abordagem de autenticação de código, à maneira Ajax

A abordagem cuidadosa à autenticação baseada em código combina proteção robusta com facilidade de utilização. Os teclados Ajax suportam vários tipos de códigos de acesso:

- Códigos do teclado (um por teclado): um código geral configurado para um teclado. Ideal para configurações de segurança simples, como casas de férias, garagens ou armazéns, em que apenas uma ou algumas pessoas de confiança precisam de acesso e não é necessário um acompanhamento detalhado dos acessos.

- Códigos de utilizador: códigos de acesso individuais configurados para cada utilizador do sistema na sua app Ajax. São ideais tanto para residências como para locais de trabalho onde várias pessoas precisam de acesso regular e devem ter a sua própria conta Ajax com permissões personalizadas para o sistema de segurança. Com códigos pessoais, os administradores podem atribuir níveis de acesso precisos a zonas específicas e monitorizar quem entrou em quais áreas e quando, mantendo registos detalhados das interações do sistema de segurança.

- Códigos para utilizadores não registados: códigos criados por um administrador para pessoas que necessitam de acesso temporário ou limitado sem precisar de uma conta Ajax. Os códigos são ideais para o pessoal de limpeza, os trabalhadores de manutenção, os jardineiros, os passeadores de cães ou os agentes imobiliários, que necessitam de aceder fisicamente às instalações, mas não devem ter acesso à configuração ou aos dados do sistema de segurança.

- Código URR: o código de acesso configurado por um administrador para as unidades de resposta rápida. Permite-lhes aceder às instalações após receberem um alarme quando o proprietário não está em casa. O código só fica ativo após um alarme e permanece válido por um período específico.

Opções de autenticação convenientes e seguras para todos os utilizadores

O código de coação permite que os utilizadores enviem um alarme silencioso se forem forçados a introduzir um código sob pressão. O código permite que os utilizadores informem a empresa de monitorização de que foram forçados a desarmar o sistema de segurança, e não é exposto pelos sons da sirene ou pelas apps Ajax. A funcionalidade oferece um nível de segurança essencial para os utilizadores que enfrentam cenários potencialmente perigosos.

A história de teclados pirateados é frequentemente encontrada na comunicação social. O nosso artigo explica se os cenários que vê refletem a realidade.

Os teclados Ajax não armazenam códigos de utilizador. Quando o utilizador introduz o código, este é enviado para o hub de forma encriptada, e o hub verifica-o. Os códigos dentro do hub são armazenados de forma segura num formato hash, e o hub Ajax utiliza o sistema operativo em tempo real OS Malevich, que oferece imunidade a vírus e ciberataques.

O teclado bloqueia o acesso após três tentativas falhadas de introdução do código correto e alerta imediatamente os utilizadores e a central recetora de alarmes. Isto impede ataques de força bruta e sinaliza antecipadamente atividades suspeitas.

A autenticação multifator como uma necessidade

A confiança num único fator de autenticação, seja um cartão, um código ou um smartphone, cria um único ponto de falha. Os cartões podem ser perdidos ou roubados, os códigos podem ser adivinhados ou divulgados, e até mesmo as credenciais dos telemóveis têm vulnerabilidades conhecidas. Uma vez comprometido, este único fator concede acesso total.

O impacto de possíveis violações vai para além da perda imediata. As organizações enfrentam despesas com resposta a incidentes, ações judiciais, multas regulamentares e danos a longo prazo na confiança dos clientes. A exposição pública de problemas evitáveis pode prejudicar gravemente a reputação de uma empresa e minar a confiança das partes interessadas. É por isso que as organizações com visão de futuro estão a adotar a autenticação multifator.

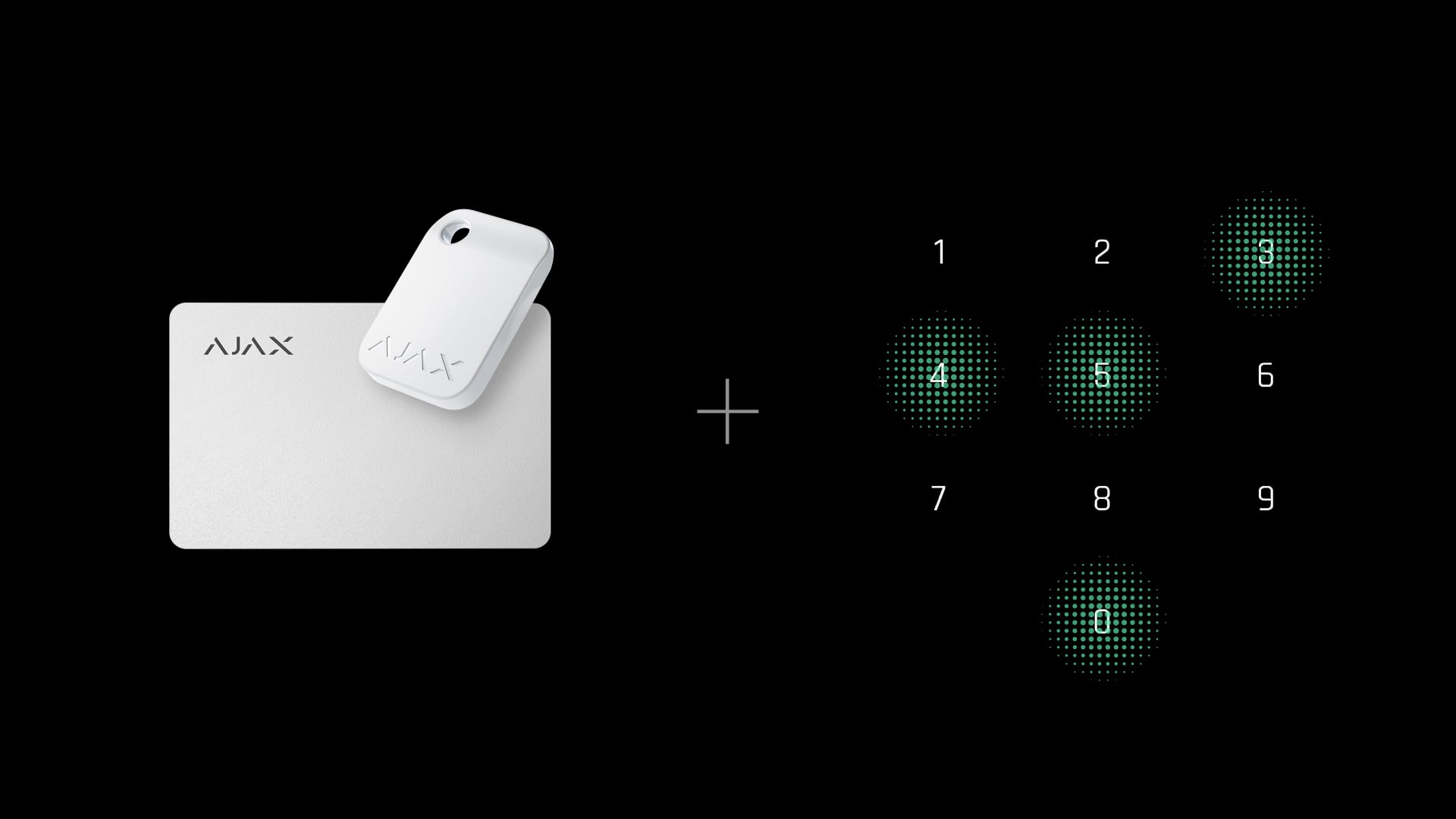

Em Ajax Systems, a autenticação de dois fatores é o padrão de ouro. Portanto, o sistema possui uma funcionalidade Confirmação de autorização com um código de acesso que exige que os utilizadores completem duas etapas de verificação:

- Apresentar uma credencial física válida (Pass, Tag ou um smartphone).

- Introduzir um código válido para confirmar a sua identidade. Esta etapa de verificação garante que, mesmo que a credencial seja perdida ou roubada, não poderá ser utilizada sem o código correspondente.

Esta abordagem de autenticação combinada é ideal para instalações de alto risco, como escritórios, instituições financeiras, infraestruturas críticas e até mesmo propriedades residenciais. Isto permite que o sistema exija autenticação dupla para ações de segurança cruciais, como o desarmamento do sistema, mantendo o acesso de fator único para entradas de rotina.

Gestão de direitos de acesso

Uma segurança eficaz requer não só métodos de autenticação robustos, mas também uma gestão eficiente dos direitos de acesso. Os sistemas convencionais normalmente dependem da programação direta e no local de controladores e credenciais, o que afeta frequentemente tanto a eficácia da segurança como a eficiência administrativa. Os problemas comuns incluem:

- Escalabilidade limitada. As alterações devem ser feitas no local, dispositivo por dispositivo.

- Resposta atrasada às alterações. Atualizar os direitos de acesso para múltiplos utilizadores ou áreas pode ser demorado.

- Riscos de segurança. As credenciais perdidas ou roubadas exigem uma intervenção manual para revogar o acesso, deixando potenciais lacunas de segurança.

Nos sistemas tradicionais, a perda ou o roubo de credenciais de acesso desencadeia um processo que exige muito esforço. Os funcionários devem notificar o pessoal de segurança, que deve então reprogramar fisicamente os sistemas para revogar o acesso. Todo o processo demora normalmente dias em vez de minutos, criando longos períodos de vulnerabilidade. Entretanto, muitas organizações também emitem credenciais temporárias que muitas vezes contornam os protocolos de segurança normais e criam desafios adicionais de segurança. Além disso, sem uma gestão centralizada, as organizações têm dificuldade em manter registos precisos sobre que credenciais foram revogadas e quando.

Gestão de acesso na app Ajax

Ajax Systems oferece uma abordagem moderna que combina tecnologia em nuvem com apps móveis e de desktop. Com Ajax PRO Desktop e Ajax PRO: Tool for Engineers, as empresas de monitorização e os departamentos de segurança internos obtêm ferramentas convenientes e eficientes para a gestão de direitos de acesso.

- Instant remote access rights management. Os administradores podem modificar os direitos de acesso em tempo real através das apps móveis e de desktop Ajax. Quando as credenciais são comprometidas ou perdidas, eles podem remover remotamente cartões, comandos e smartphones em questão de minutos. Isto elimina a janela de vulnerabilidade e a necessidade de visitas de técnicos ao local. Quando as funções dos utilizadores mudam, por exemplo, um funcionário é promovido e agora precisa de acesso a novos grupos de segurança — as permissões podem ser ajustadas instantaneamente a partir da app. Os administradores também podem gerir códigos para utilizadores não registados, códigos de teclado e códigos de coação. Os códigos de utilizador permanecem editáveis pelos utilizadores, enquanto outros códigos são totalmente controlados pelos administradores.

- Streamlined user management. Adicionar ou remover utilizadores requer apenas alguns toques nas apps Ajax. O sistema suporta identificação única para cada credencial, associando nomes e ID específicos a cada utilizador para uma monitorização precisa. As notificações em tempo real mantêm os administradores informados sobre todas as alterações.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Um único dispositivo pode gerir até 13 espaços, o que é ideal para redes de segurança distribuídas, como cadeias de lojas ou campus empresariais. As credenciais também podem ser reformatadas e reatribuídas: quando um funcionário sai, o mesmo cartão ou comando pode ser eliminado de forma segura e emitido para um novo membro da equipa, sem a necessidade de substituir o hardware. Esta flexibilidade reduz custos e simplifica o inventário.

- Mobile app integration. Os administradores podem gerir toda a instalação a partir dos seus smartphones: rever registos, modificar permissões ou responder a eventos de segurança a partir de qualquer lugar com ligação à Internet. A app oferece uma interface intuitiva que torna o controlo sofisticado dos direitos de acesso acessível mesmo para utilizadores sem conhecimentos técnicos.

Recomendações práticas para melhorar a segurança da autenticação

- Implemente múltiplos fatores de autenticação. Utilize pelo menos dois mecanismos de autenticação separados — acesso físico, tokens digitais ou autenticação móvel. Esta redundância cria uma camada extra de proteção contra ameaças a um sistema.

- Realize auditorias de acesso regulares. Analise mensalmente os direitos de acesso e os registos do sistema para identificar padrões invulgares. A monitorização regular permite detetar potenciais violações de segurança.

- Forneça orientações aos utilizadores para uma autenticação correta. Eduque os utilizadores para não partilharem credenciais, para alterarem os códigos frequentemente e para manusearem os tokens físicos de forma adequada. A sensibilização dos utilizadores reduz o risco de comprometimento de credenciais.

- Diversifique os controlos de acesso. Aplique diferentes requisitos de autenticação com base no nível de sensibilidade. As áreas críticas requerem uma verificação mais aprofundada.

- Ative as notificações para tentativas de início de sessão invulgares. Configure o sistema para notificar os administradores sobre várias tentativas de início de sessão falhadas. Alertas imediatos permitem uma resposta rápida.

- Abordagem de autenticação por camadas. Aplique diferentes métodos de autenticação para diferentes zonas. Isto garante que um compromisso numa área não afete toda a instalação. Por exemplo, ative um modo bypass. Neste caso, se um teclado exterior ativar o atraso ao entrar/sair, é necessário desarmar adicionalmente com o teclado instalado no interior. Esta autenticação em duas etapas cria um ponto de verificação de segurança robusto, pois os intrusos teriam de violar ambas as camadas de autenticação em locais diferentes.

Conclusão

As soluções de segurança modernas exigem uma abordagem abrangente que equilibre proteção e usabilidade. Ajax Systems enfrenta este desafio ao implementar a tecnologia DESFire de alta segurança, autenticação avançada por smartphone baseada em BLE e autorização multifator. As capacidades de gestão remota do sistema permitem que os administradores respondam instantaneamente a questões de segurança, mantendo a eficiência operacional.

À medida que as tecnologias de autenticação continuam a evoluir, a adaptabilidade torna-se o fator-chave: a capacidade de atualizar proteções, ajustar regras de acesso e dimensionar sistemas sem substituições de hardware ou tempo de inatividade. As organizações que implementam modelos de segurança em camadas e configuráveis podem manter a solidez do sistema a longo prazo, mesmo com o surgimento de novas ameaças. Ajax Systems mostra como uma arquitetura bem pensada apoia o crescimento, simplifica a administração e mantém o controlo de acesso fiável num ambiente em constante mudança.

Saiba mais sobre o conceito de «segurança através da obscuridade».

De acordo com este estudo.

Nem todos os dispositivos Ajax suportam esta funcionalidade.

De acordo com este estudo.

Roman Konchakivskyi

Diretor da Ajax Academy