O que acontece nos filmes ou séries de televisão pode nunca acontecer na vida real. Na verdade, quando se trata de arrombamentos, roubos ou ataques de hackers, os filmes estão cheios de coisas completamente irrealistas.

Muitas vezes, os técnicos altamente especializados nem sequer estão envolvidos no processo de filmagem para fornecer a orientação adequada. É assim que o público se perde numa realidade distorcida, enquanto os especialistas ficam dolorosamente confusos com estas falsificações. Por exemplo, os espectadores acreditam que um pó pode detetar os raios IV que protegem o Santo Graal. Ou pensam que um ladrão pode ligar um fio ao teclado Ajax, ler a palavra-passe e comprometer o sistema de segurança.

Analisámos o que é, provavelmente, o método de intrusão mais popular nos filmes: piratear um sistema de segurança através do teclado.

Como regra geral, este método é realizado em três etapas principais:

- Encontrar um teclado;

- Obter acesso físico ou interceptar um sinal de rádio;

- Piratear o sistema através de software de terceiros.

Vamos descobrir o que está errado em cada etapa.

Etapa 1: Encontrar um teclado

A primeira etapa de qualquer tentativa de intrusão consiste na recolha de informações. Quando os intrusos dos filmes entram num edifício, sabem exatamente para que lado correr e onde procurar dispositivos vulneráveis, mesmo que estes se encontrem do outro lado da parede. Embora possa parecer simples em teoria, na prática é bastante difícil distinguir entre dispositivos com fios e sem fios.

Para determinar a localização exata do teclado interior com fios, um intruso teria de utilizar um multiscanner de alta potência para encontrar o cabo correto oculto na parede. No entanto, o multiscanner não identifica o tipo de cabos — se pertencem a uma campainha, a um intercomunicador ou à rede elétrica. E com paredes grossas, um multiscanner pode ser totalmente inútil.

Se o teclado for sem fios e estiver instalado no interior das instalações, procurar cabos ocultos na parede não servirá de nada. Os intrusos podem tentar analisar o sinal de rádio para detetar a localização do dispositivo sem fios. Ainda assim, o dispositivo tem um curto período de tempo para trocar dados com um hub utilizando a tecnologia TDMA. No restante do tempo, os seus módulos de comunicação ficam inativos. Para um intruso, pode demorar dezenas de minutos até conseguir localizar a fonte do sinal. E mesmo assim, não há garantia de que a origem do sinal detetado corresponda ao dispositivo pretendido. Além disso, o dispositivo em questão pode não ser da marca Ajax, visto que outros dispositivos também utilizam frequências Ajax.

No entanto, para captar o sinal de rádio, os intrusos utilizam um dispositivo de captura de código. Um dispositivo especial intercepta o sinal transmitido quando o sistema é armado ou desarmado. Mas, ainda assim, é impossível piratear um dispositivo Ajax desta forma devido à encriptação do sinal e ao protocolo de comunicação proprietário.

👉 Saiba mais sobre protocolo de rádio Jeweller

Tecnologias de proteção:

- encriptação de bloco com uma chave dinâmica,

- princípio TDMA.

Este artigo centra-se nos teclados interiores Ajax. O portfólio Ajax inclui também teclados para exterior. Embora instalados no exterior e, por vezes, de fácil acesso, estes teclados têm um sistema anti-sabotagem melhorado e podem resistir até a um intruso que aplique força física na carcaça.

Etapa 2: Acesso físico

Para atacar o sistema de segurança, os intrusos procuram sempre obter acesso físico ao dispositivo. O acesso deve ser rápido e silencioso, mesmo que seja necessário perfurar uma parede com meio metro de espessura.

Regra geral, os teclados são instalados na entrada. Normalmente, são paredes estruturais feitas de tijolo, betão ou betão armado com uma espessura de 25 cm ou mais (consoante os códigos e regulamentos de construção). Por vezes, podem atingir os 50 cm e perfurá-las silenciosamente em poucos segundos é impossível.

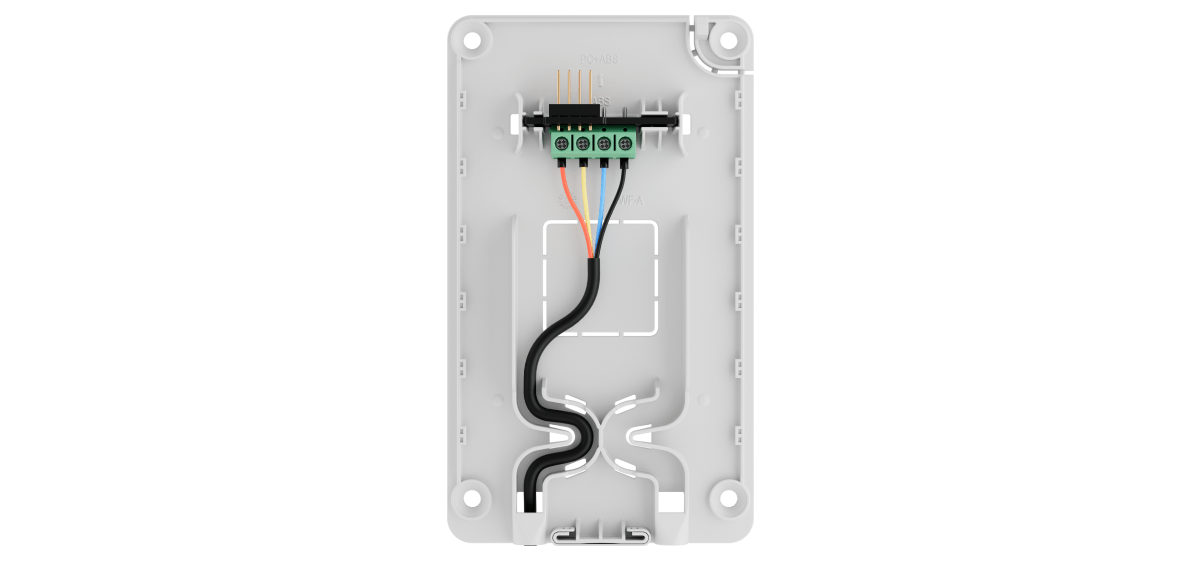

Além de chamar a atenção dos vizinhos, existe o risco de danificar o dispositivo com um berbequim. A linha Fibra do teclado com fios passa pelo guia de cabos no painel de instalação SmartBracket. Os guias têm uma construção curva e o cabo é fixado com braçadeiras. É por isso que, se os intrusos perfurarem o SmartBracket, provavelmente cortarão todos os fios.

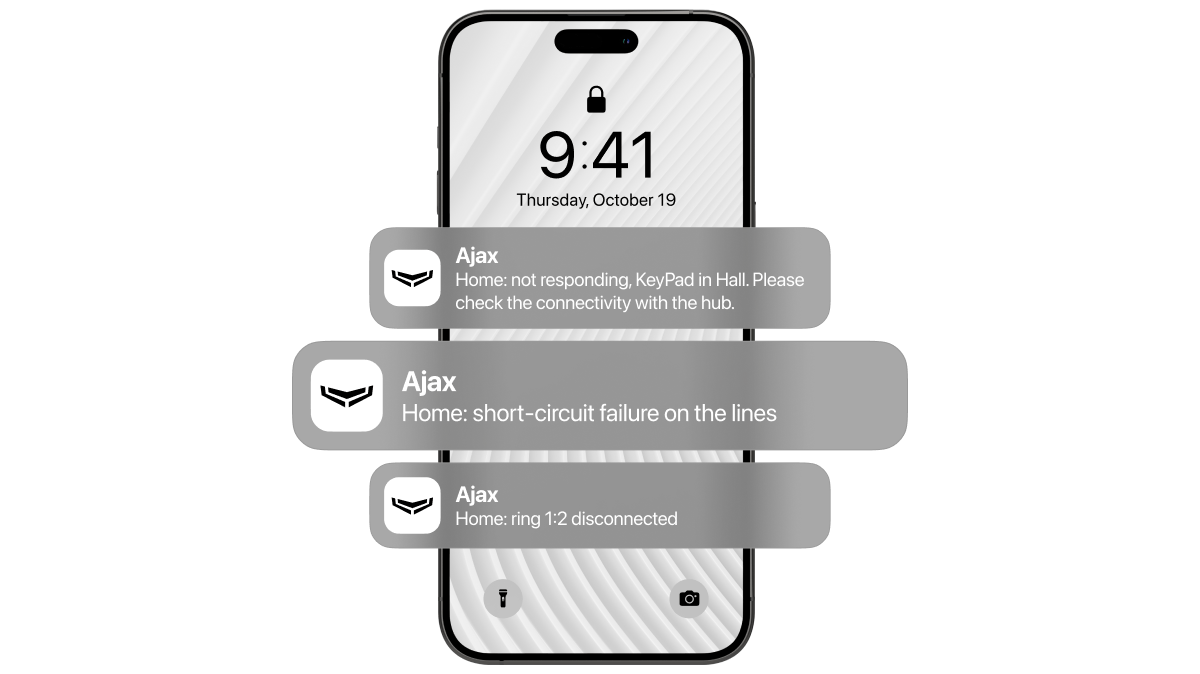

Além de danificar o dispositivo, os utilizadores e a central recetora de alarmes (CRA) serão notificados da tentativa de intrusão. Se o cabo estiver danificado, eles receberão notificações sobre um curto-circuito e uma interrupção da ligação do anel (se a topologia do anel for utilizada). No caso de rutura do cabo ou de danos no teclado, será igualmente recebida uma notificação sobre a perda de comunicação com o hub.

👉 Saiba mais sobre a tecnologia Fibra

Mesmo que um intruso tente danificar o sistema de segurança através de sabotagem elétrica (por exemplo, utilizando uma arma de choque), Superior LineProtect Fibra absorverá o impacto. Todos os dispositivos entre LineProtect e o hub continuarão a funcionar.

Superior LineProtect Fibra é um módulo para proteger hubs Ajax e dispositivos com fios contra sabotagem quando um intruso causa curtos-circuitos, aplica 110/230 V~ ou utiliza armas de choque. O módulo monitoriza a tensão de entrada e saída na linha Fibra. Se LineProtect detetar uma tensão anormal na linha, ativa os fusíveis e corta a alimentação dos dispositivos instalados entre LineProtect e o hub.

Os teclados sem fios simplesmente não têm fios. Além disso, não há fios dentro das carcaças dos teclados Ajax, sejam eles com ou sem fios. Portanto, é impossível ligar-se a qualquer fio dentro dos dispositivos. O único fio disponível é um cabo Fibra isolado e oculto.

Alguns intrusos em filmes arrancam o teclado da parede e partem-no, fazendo com que o sistema de segurança falhe. No entanto, o teclado é apenas uma parte do sistema, não sendo o seu «cérebro». Portanto, danificar um teclado não faz muito sentido para comprometer a segurança geral. Além disso, os teclados Ajax possuem um tamper anti-sabotagem que notifica os utilizadores e a CRA em caso de abertura da carcaça do dispositivo, remoção do dispositivo do painel de instalação ou desprendimento da superfície.

Tecnologias de proteção:

- notificações instantâneas,

- deteção da perda de comunicação,

- alarme de tamper anti-sabotagem,

- Superior LineProtect Fibra,

- ligação por anel.

Etapa 3: Piratear

Suponha que um intruso se ligou ao teclado e não foi detetado pelo sistema. Como isso só é possível com Fibra, vamos explorar este caso. A ligação a um único fio, como se vê em filmes ou séries de televisão, não faz sentido, porque a linha Fibra tem quatro fios: dois fios de sinal e dois fios de alimentação.

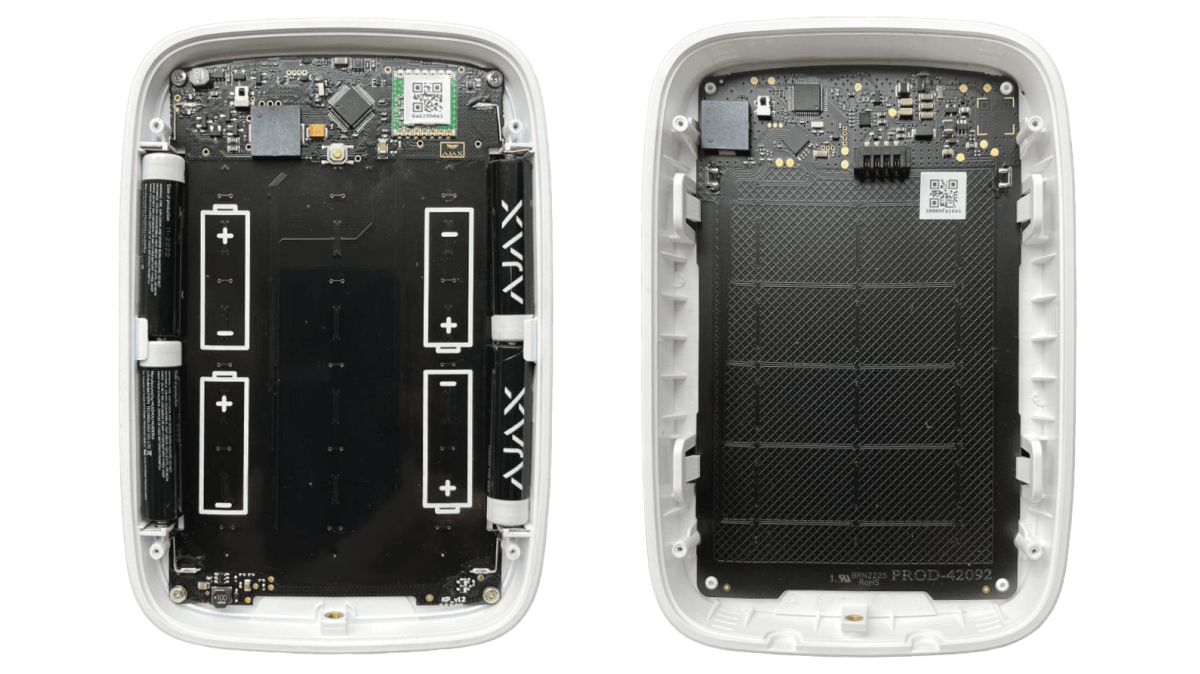

Para proteger os dados transmitidos, Fibra utiliza encriptação com chave dinâmica. Para piratear o sistema e obter os dados, seriam necessárias as capacidades de um supercomputador e um investimento de semanas ou até anos. Em suma, seria um esforço fútil. No entanto, mesmo os dados encriptados ainda precisam de ser acedidos. Cada sessão de comunicação entre um hub e um dispositivo começa com a autenticação: são comparados marcadores e propriedades exclusivos. Se pelo menos um parâmetro falhar na verificação, um hub ignora os comandos do dispositivo. Portanto, não faz sentido adulterar ou interceptar dados.

O teclado não armazena códigos de utilizador, tornando impossível obtê-los a partir deste. Quando o utilizador introduz o código, este é enviado para o hub de forma encriptada, e o hub verifica-o. Os códigos dentro do hub são armazenados de forma segura num formato hash, e o hub Ajax utiliza o sistema operativo em tempo real OS Malevich, que oferece imunidade a vírus e ciberataques.

Também é impossível adivinhar o código através de um ataque de força bruta. Se um código incorreto for introduzido ou um dispositivo de acesso não verificado for utilizado três vezes seguidas no espaço de um minuto, o teclado ficará bloqueado durante o tempo especificado nas suas definições. Durante este período, o hub ignorará todos os códigos e dispositivos de acesso, informando os utilizadores do sistema de segurança e a CRA sobre a tentativa de acesso não autorizado.

Por fim, é impossível invadir sem ser detetado. Qualquer desativação do sistema é registada e os utilizadores e a CRA são notificados. Ninguém pode eliminar uma notificação do historial de eventos do hub. Além disso, se a CRA monitorizar o tempo em que o sistema está normalmente armado e desarmado, o operador contactará o utilizador sempre que o sistema for desarmado fora do horário previsto.

Tecnologias de proteção:

- protocolo de comunicação proprietário encriptado,

- proteção contra falsificação,

- bloqueio automático contra acesso não autorizado.

Keypads

Conclusões

Em conclusão, piratear um sistema Ajax é um desafio difícil. Os dados estão protegidos por encriptação e o teclado não armazena códigos. O hub verifica todos os comandos, filtrando as tentativas de acesso não autorizadas. Os ataques de força bruta tradicionais tornam-se impossíveis devido à funcionalidade de bloqueio automático do teclado.

O que se passa nos filmes, nas séries de televisão ou nos anúncios publicitários segue as leis do drama, muitas vezes desviando-se dos princípios da física e da matemática. No entanto, mesmo neste domínio, podemos dar uma pista: seja cético em relação a tudo o que vê nos filmes.