O OS Malevich é um sistema operativo em tempo real que gere o funcionamento dos painéis de controlo e repetidores dos sistemas de segurança Ajax.

As atualizações são parte integral do desenvolvimento e aperfeiçoamento do produto. Aprimoram a estabilidade e segurança do sistema operativo dos hubs Ajax, otimizam o seu desempenho, asseguram a compatibilidade com novos dispositivos e expandem as suas capacidades.

As atualizações do sistema não seguem um calendário fixo. Lançamos atualizações sempre que necessário para introduzir novas funcionalidades, melhorar a estabilidade do sistema e proporcionar maior segurança.

Atualização do sistema operativo do hub

1. O hub verifica se existem atualizações do sistema operativo no servidor

O ficheiro de firmware encriptado para o hub é armazenado no servidor Ajax Cloud, que não conhece as chaves e o tipo de encriptação do ficheiro. O acesso à base de dados do firmware é concedido apenas a um número limitado de pessoas na empresa a partir da rede interna da Ajax Systems. Uma vez que têm níveis de acesso diferentes, ninguém pode fazer alterações críticas e sabotar o sistema. Todas as ações são registadas e monitorizadas, para que a equipa Ajax saiba exatamente quem fez as alterações e quando. Os regulamentos de segurança internos proíbem a utilização de palavras-passe para aceder à base de dados do firmware. Em vez disso, são utilizadas as chaves SSH.

O hub troca dados com o servidor utilizando o protocolo de comunicação proprietário encriptado. O sistema de autenticação e verificação protege o servidor contra falsificação.

O hub verifica se há atualizações ao sistema operativo a cada 5 minutos. Se a opção de atualização automática estiver ativada nas definições do hub, a atualização será iniciada quando o sistema for desarmado e ligado a uma fonte de alimentação externa. Se esta opção estiver desativada, a app móvel pode instalar a atualização. Se o sistema de segurança estiver armado quando o hub detetar um novo firmware, a atualização é carregada em segundo plano e instalada após desarmar o sistema. Isto não afeta de maneira nenhuma o funcionamento do sistema.

Tecnologias de proteção:

- acesso à base de dados do firmware apenas com chaves SSH;

- privilégios de acesso e registo de alterações no servidor;

- autenticação de servidor e sistemas de verificação;

- utilizando o protocolo de comunicação proprietário encriptado

2. Transferência do ficheiro de atualização do servidor para o hub

Quando o hub detecta o ficheiro de atualização, ele começa a descarregar o firmware para a memória flash externa. Para fazer isso, o hub utiliza qualquer canal de comunicação com o servidor disponível: Ethernet, Wi-Fi ou GSM. A transferência é efetuada em segundo plano, sem afetar o funcionamento do sistema.

O tempo para descarregar o ficheiro de atualização pode variar dependendo do canal de comunicação do hub e o número de repetidores de sinal ligados. O tempo aproximado de descarregamento do firmware é apresentado na tabela:

Apenas hub | Hub e 1 repetidor de sinal | Repetidor adicional |

10–20 min* | até 1 horas | + 40 min para cada repetidor de sinal |

*O tempo de descarregamento pode ser prolongado se o hub tiver apenas um canal de comunicação GSM 2G.

Os dados transmitidos entre o hub e o servidor são protegidos por encriptação validada pelo NIST no âmbito do protocolo binário fechado.

Tecnologias de proteção:

- autenticação;

- encriptação.

3. Verificação do ficheiro de atualização

O firmware do hub é encriptado e assinado com uma soma de verificação. Se o ficheiro de firmware estiver corrompido (intencionalmente ou devido a erros de transmissão), a atualização é ignorada, uma vez que as somas de verificação não irão corresponder.

A soma de verificação dentro do ficheiro de firmware desencriptado continuará a não corresponder à assinatura, mesmo se o intruso corrompa o ficheiro de firmware encriptado e substitua a soma de verificação. Portanto, o hub rejeitará o ficheiro de atualização.

No máximo, o ficheiro pode ser lido a partir da memória flash externa do hub. No entanto, serão necessários milhares de anos para desencriptar este ficheiro com as capacidades dos computadores modernos.

O ficheiro de firmware inclui um sistema de marcadores e propriedades que são verificados antes da instalação. A informação sobre eles é disponível para a um número limitado de pessoas para evitar sabotagem. Se qualquer um dos marcadores ou propriedades falhar na validação, a atualização é cancelada. Se assim for, o Hub não instala o firmware do Hub Plus.

Tecnologias de proteção:

- controlo de somas de verificação, marcadores e propriedades;

- encriptação.

4. Atualização do firmware do hub

Durante a atualização, o carregador de arranque na ROM do microcontrolador do dispositivo lê o ficheiro de firmware encriptado a partir da memória flash externa do hub.

O firmware só é desencriptado no interior do microcontrolador, que não pode ser acedido do exterior, não havendo assim qualquer possibilidade de ler ou substituir o firmware. Depois de o ficheiro de firmware ser desencriptado, as somas de verificação são verificadas mais uma vez. Isto permite-lhe certificar-se de que nenhuns dados foram corrompidos durante a desencriptação.

O carregador de arranque no interior do hub também controla o funcionamento correto do hub com um novo firmware. Se forem detetados erros críticos ou avarias, o hub elimina a versão corrompida do firmware e volta a carregar a última versão estável.

Apenas um número limitado de pessoas sabe como o firmware estável é selecionado o e como é controlada a correção do seu funcionamento. Isto torna a sabotagem muito mais difícil. O carregador de arranque em si não é atualizado, excluindo assim a possibilidade de sabotagem do mecanismo de reversão de firmware.

Tecnologias de proteção:

- controlo da soma de verificação após desencriptação;

- controlo de erros críticos;

- controlo do funcionamento correto do hub com um novo firmware.

5. Condições necessárias para a atualização do firmware

Para garantir que a atualização do firmware do sistema seja bem sucedida e ininterrupta, as seguintes condições devem ser observadas antes do início e durante o procedimento:

- fonte de alimentação externa estável para um hub durante a atualização;

- ligação estável à Internet durante o descarregamento da atualização (se a ligação for instável, o descarregamento pode ser interrompido e reiniciado);

- o sistema de segurança está desarmado (se o sistema estiver armado, a atualização começará assim que o sistema for desarmado);

- Os detectores de incêndio Ajax não acionam alarmes no hub com OS Malevich 2.14 e superior.

Se um sistema tiver um repetidor de sinal ReX Jeweller ou ReX 2 Jeweller, as seguintes condições devem ser observadas adicionalmente para que a atualização do sistema operativo seja bem sucedida:

- fonte de alimentação externa estável para um repetidor de sinal durante a atualização;

- ligação estável entre o hub e o repetidor de sinal.

👉 Atualização do sistema operativo de repetidores

6. Como atualizar um hub manualmente

Os hubs são atualizados automaticamente por predefinição. No entanto, pode verificar se existem atualizações do hub manualmente:

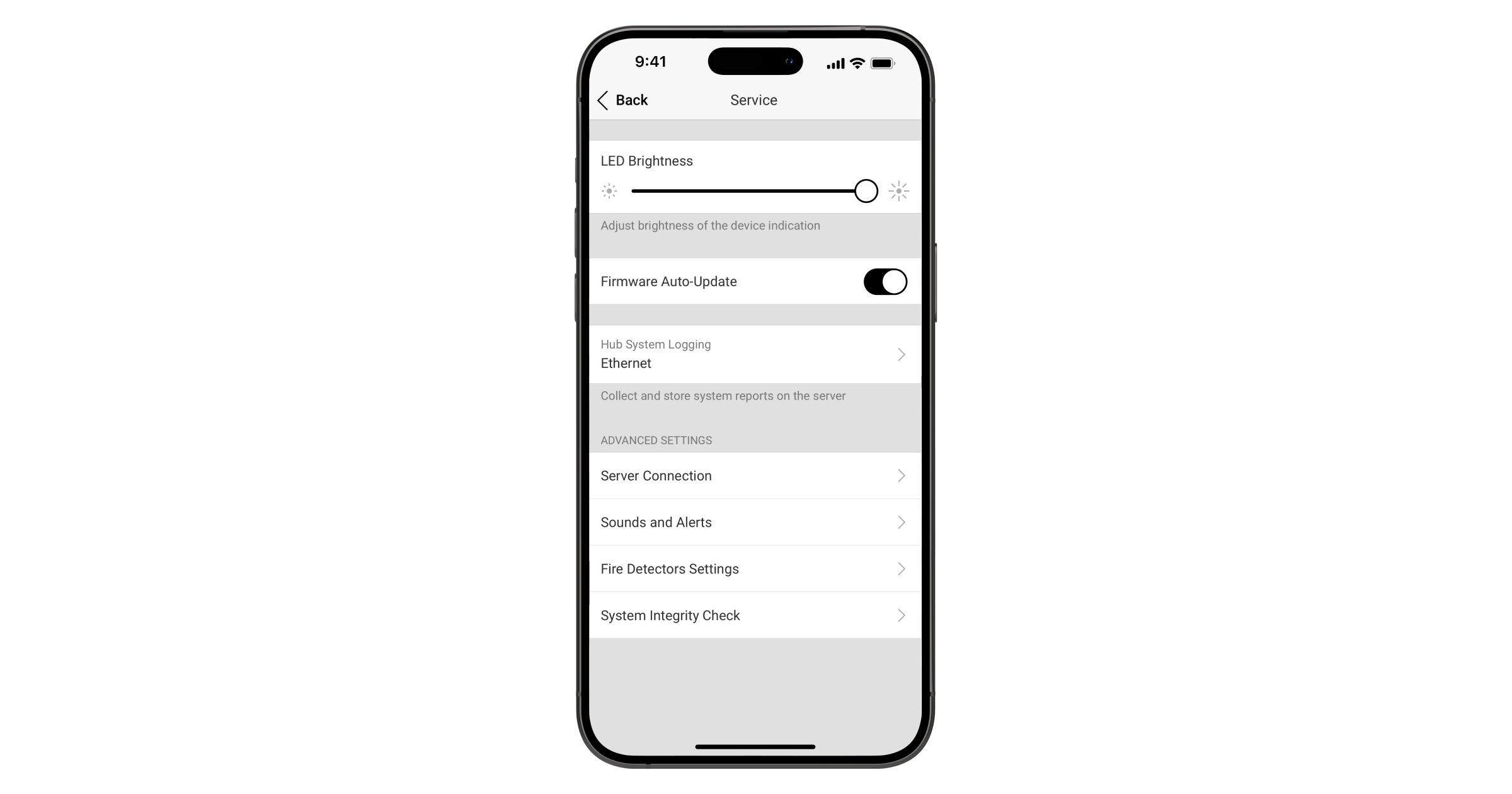

A função está disponível nas definições do hub na app Ajax (Hub → Definições → Serviços → Atualização do firmware → Verificar se há nova versão).

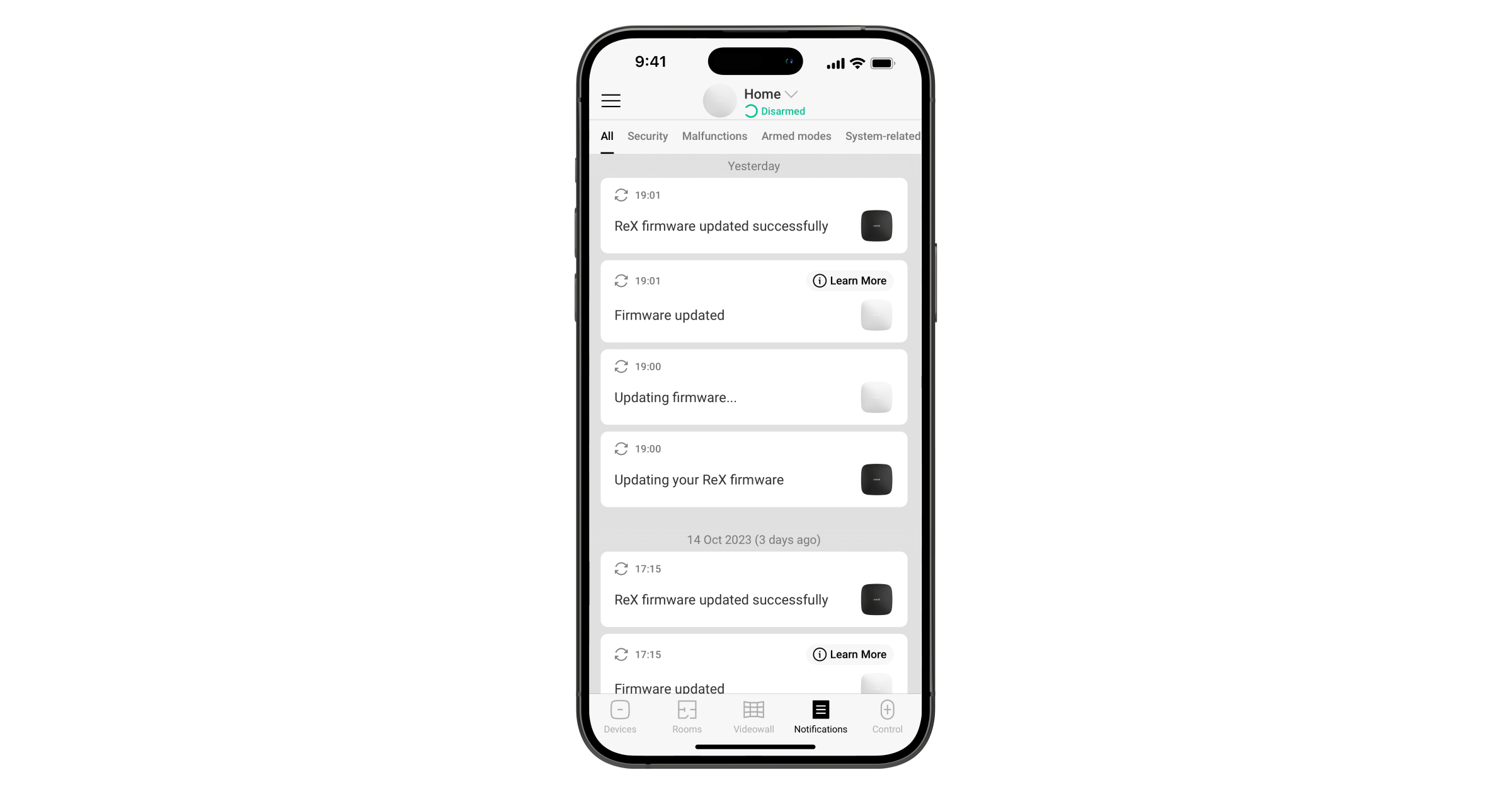

Após atualização do firmware

A atualização do firmware e subsequente reinício do hub demoram menos de 10 segundos. Depois disso, o hub volta a ligar-se ao servidor. O tempo de ligação depende do número de canais de comunicação ativos e não excede os 30 segundos. As notificações acerca de alarmes e eventos são armazenadas no historial de eventos, mesmo durante a atualização do Hub.

A app Ajax apresenta as seguintes mensagens para informar do início e fim do processo de atualização do firmware do hub:

A atualização automática é opcional e pode ser desativada. Para isso, entre nas definições de manutenção do hub (Dispositivos → Hub → Definições (⚙️) → Serviço) e desative Auto-atualização de Firmware.

Depois disso, o hub continuará a verificar se existem novas versões de firmware, mas elas não serão instaladas automaticamente. Quando um novo firmware estiver disponível, aparecerá um botão para instalar a atualização na app.

Lançamos atualizações de segurança para câmaras e NVRs durante, pelo menos, dois anos do período de garantia.

👉 As últimas atualizações ao sistema operativo do hub

Atualização do firmware dos repetidores

A atualização dos repetidores de sinal rádio difere apenas no processo de obtenção do ficheiro de firmware. Primeiro, o ficheiro é descarregado do servidor Ajax Cloud para o hub e depois transferido para o repetidor através do protocolo Cargo baseado no protocolo de comunicação rádio Jeweller.

A transferência do ficheiro de firmware demora aproximadamente 40 minutos para o ReX Jeweller e 30 minutos para o ReX 2 Jeweller. Durante este período, o sistema de segurança continua a funcionar de modo normal. Assim que o repetidor receber o ficheiro de firmware e o sistema de segurança estiver desarmado, o ReX Jeweller irá instalar a atualização. A instalação do firmware e a subsequente reinicialização do ReX Jeweller demoram até 5 segundos. Os eventos e alarmes dos dispositivos do sistema de segurança não são perdidos durante a atualização.

Adicionalmente, para o funcionamento correto do sistema, a versão de firmware do repetidor deve ser a mesma que a versão de firmware do hub ao qual é adicionado. Se um repetidor com uma versão de firmware desatualizada for adicionado ao hub, o sistema atualizá-lo-á automaticamente para a versão do hub, independentemente de a atualização automática do firmware estar ativada nas definições do hub.