Kimlik doğrulama, bir kullanıcının kimliğinin doğrulanması süreci, herhangi bir korunan tesise yetkisiz erişime karşı ilk ve en kritik savunma hattını oluşturur. Geçiş kartları, kodlar veya akıllı telefonlar üzerinden yapılan geleneksel kimlik doğrulama yöntemlerinde sıklıkla güvenlik açıkları bulunur ve bu yöntemler sahte bir korunma hissi yaratır.

Bu makale, geleneksel kimlik doğrulama yöntemlerindeki yaygın zayıflıkları inceler ve Ajax’ın kopyalama, araya girme ve fiziksel sabotaja karşı koymak için gelişmiş teknolojileri nasıl uyguladığını gösterir.

Temassız kimlik doğrulama teknolojilerinin açıklanması

Günümüz fiziksel erişim kontrolü pazarında, geleneksel fiziksel anahtarların yerini alan kullanışlı temassız kimlik doğrulama yöntemleri öne çıkar. Bu çözümler, mimarileri ve çalışma prensipleri bakımından birbirinden ayrılır. Piyasada halihazırda kullanılan teknolojiler şunlardır.

RFID: temassız kimlik doğrulamanın başlangıç noktası

RFID (Radyo Frekansı ile Tanımlama) teknolojisi, RFID etiketlerinden verileri otomatik olarak okumak ve iletmek için radyo dalgalarını kullanır. Lojistikten perakendeye, sağlık hizmetlerinden finansa kadar birçok sektörde yaygın olarak uygulanır. Güvenlik sistemlerinde RFID, fiziksel anahtarlara karşı kullanışlı bir alternatif sunar.

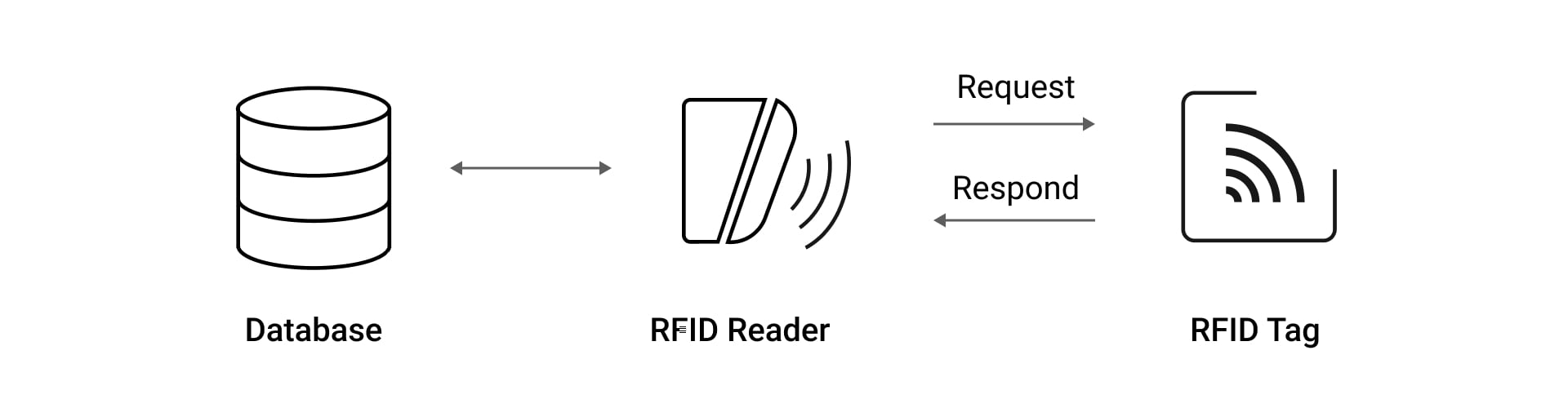

Bir RFID sistemi şunlardan oluşur:

- RFID etiketi — benzersiz bir tanımlayıcı içerir.

- RFID okuyucusu — pasif etiketleri çalıştırmak ve bilgi almak için radyo dalgaları üretir.

- Anten — etiket ile okuyucu arasındaki iletişimi sağlar.

- Yönetim sistemi — alınan verileri işler.

Standart bir RFID sistemi, basitleştirilmiş tanımlama protokolleri kullanarak çalışır ve bu da onu ihlallere karşı savunmasız hale getirir. Bir RFID etiketi, örneğin bir geçiş kartı veya anahtarlık, bir okuyucunun radyo frekansı alanına yaklaştığında genellikle çok az ya da hiç şifreleme olmadan benzersiz kimliğini ileterek yanıt verir. Bu tek yönlü kimlik doğrulama süreci sağlam bir doğrulama sunmaz. Bu, sistemin iletişim kurduğu cihazın gerçek olup olmadığını etkili bir şekilde belirleyemediği anlamına gelir.

Saldırganlar bu doğrulama zayıflığını cihazları klonlayarak sömürür. Bir anahtarlığın veya kartın kimlik bilgilerini fiziksel temas olmadan çalarlar. Tek gereken, ucuz bir klonlama cihazını bir kişinin cebine veya çantasına yaklaştırarak sinyalleri kaydetmektir. Bu sinyaller yakalandıktan sonra, yetkisiz erişim elde etmek için okuyuculara yeniden oynatılabilir.

MIFARE Classic: yaygın kullanılan ancak güvenlik açısından zayıf yöntem

Temel RFID sistemlerinin güvenlik açıkları belirgin hale geldiğinde, güvenliği artırmak için daha gelişmiş teknolojiler ortaya çıktı. En yaygın çözümlerden biri, 1990’ların ortalarında tanıtılan temassız akıllı kart serisi olan MIFARE Classic’ti. Başlangıçta temel RFID etiketlerine göre daha güvenli bir alternatif olarak görülse de MIFARE Classic, dünya çapında erişim kontrol sistemlerinde son derece popüler hale geldi. Ancak şifreleme algoritması günümüzde modern saldırı tekniklerine karşı savunmasız kabul edilir.

Her kart, tescilli 48 bit CRYPTO1 şifrelemesini kullanan bir RFID etiketi içerir. Uzun yıllar boyunca güvenliği, gizlilik yoluyla güvenlik ilkesine dayanıyordu1. MIFARE Classic’teki kimlik doğrulama süreci, bir kart ile okuyucunun kullanıcı kimliğini doğrulamak için şifrelenmiş verileri değiş tokuş ettiği bir meydan okuma–yanıt mekanizmasını içerir. Ancak MIFARE Classic statik şifreleme desenleri kullanır, yani sistem kurulduktan sonra aynı kalır. Birçok durumda aynı güvenlik anahtarları, tek bir tesis içindeki birden fazla kartta da paylaşılır.

MIFARE Classic, temel RFID etiketlerine göre daha iyi şifreleme sunsa da araştırmalar2, saldırganların MIFARE Classic kartları ile okuyucular arasında değiş tokuş edilen verileri yakalayabildiğini, şifrelenmiş iletişimi kaydedebildiğini ve bunu çözmek için özel araçlar kullanabildiğini göstermiştir. Bu durum, kimlik doğrulama sırasında geçerli bir kartın kablosuz menzili içinde bulunarak erişim bilgilerinin klonlanmasını mümkün kılar. Ayrıca temel RFID ve MIFARE Classic teknolojileri, saldırganların zamanlama desenlerini, güç tüketimini veya elektromanyetik yayılımları analiz ederek güvenlik anahtarlarını çıkarıp hassas verileri çözmesine olanak tanıyan yan kanal saldırılarına karşı özel korumalardan yoksundur.

DESFire teknolojisi: tavizsiz güvenliğin altın standardı

RFID ve MIFARE Classic’in güvenlik sınırlamalarını aşmak için NXP Semiconductors, MIFARE DESFire’ı geliştirdi — yeni nesil temassız akıllı kart teknolojisi. ''DESFire'' adı, Veri Şifreleme Standardına (DES) ve kartın temel özelliklerine (Hızlı, Yenilikçi, Güvenilir ve Gelişmiş) atıfta bulunur.

MIFARE DESFire, güçlü koruma ve yüksek işlem hızının eşit derecede önemli olduğu elektronik cüzdanlar, erişim kontrolü, kurumsal kimlik kartları, ulaşım veya stadyum biletleme gibi alanlarda yaygın olarak kullanılır.

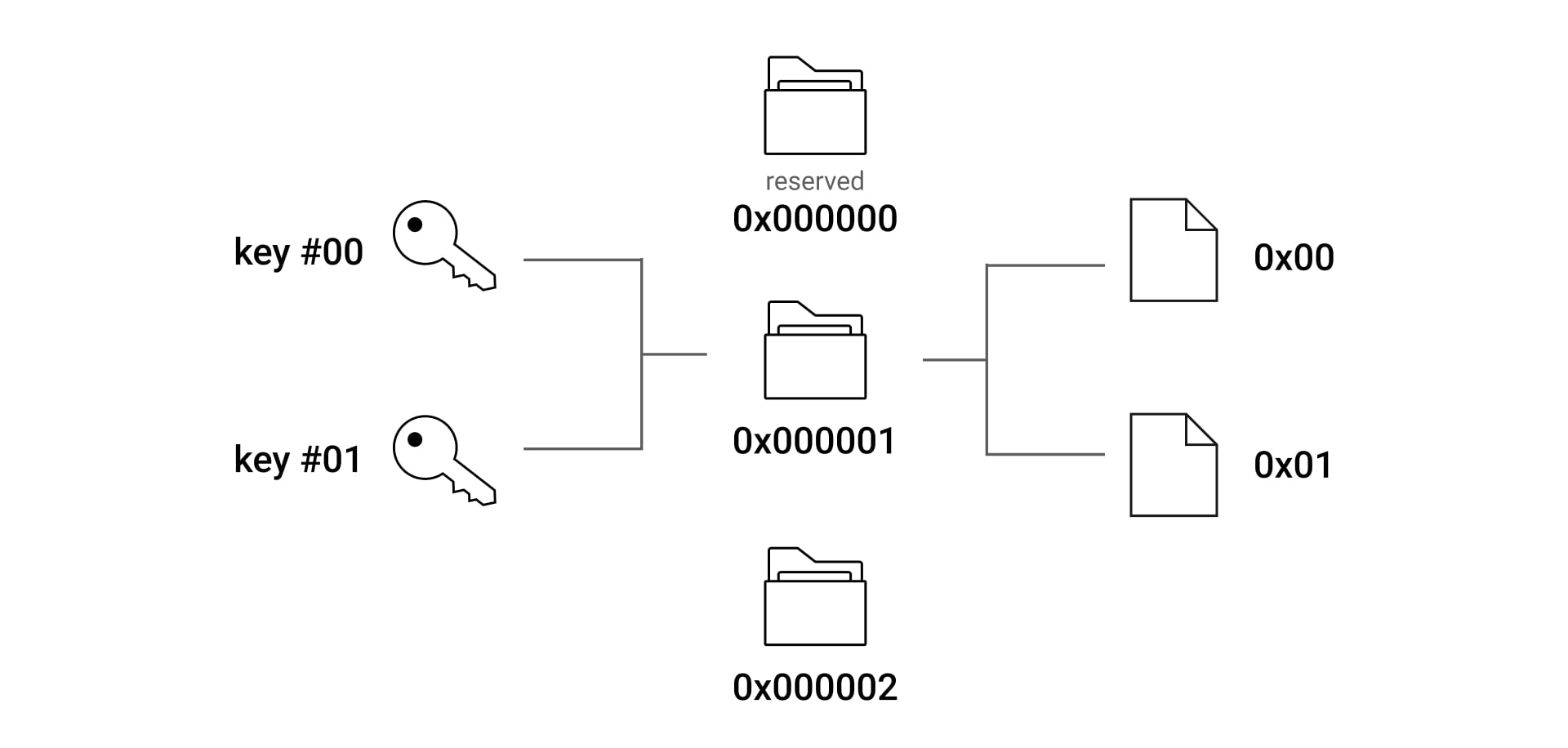

DESFire çok katmanlı bir güvenlik yaklaşımı kullanır:

- Advanced cryptography. DESFire, Gelişmiş Şifreleme Standardı (AES) dahil olmak üzere uluslararası kabul görmüş şifreleme standartlarını uygular.

- Secure memory architecture. DESFire kartları, anahtarların veya kritik verilerin açığa çıkmasını önleyerek tüm şifreleme işlemlerini çalıştıran özel bir kriptografik yardımcı işlemci içerir.

- Mutual authentication. Veri alışverişinden önce hem kart hem de okuyucu birbirlerinin doğruluğunu doğrular.

- Yan kanal saldırı koruması. DESFire mimarisi, güç analizi saldırılarını önlemek için tutarlı güç tüketimi sağlayan özel devreler, zamanlama desenlerinin analizini önlemek için rastgeleleştirilmiş işlem süreleri ve yakalanabilir yayılımları en aza indirmek için elektromanyetik koruma içerir.

- App isolation. Tek bir DESFire kartı, uygulamalar arasında tam ayrım sağlayarak güvenlik ihlallerinin bir uygulamadan diğerini etkilemesini önleyerek birden çok uygulamayı güvenli bir şekilde barındırabilir.

Üç teknoloji arasındaki temel farklar:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Şifreleme | Yok/minimum | CRYPTO1 | AES |

Anahtarlar | Statik | Statik, 48 bit | Dinamik, 256 bit'e kadar |

Klonlamaya karşı direnç | Hiçbiri | Düşük | Yüksek |

Yan kanal saldırılarına karşı koruma | Hiçbiri | Hiçbiri | Gelişmiş |

Kimlik doğrulama | Tek yönlü | Zayıf, iki yönlü | Güçlü, karşılıklı |

Ajax’ın temassız kimlik doğrulama çözümleri

Farklı temassız kimlik doğrulama teknolojilerinin güçlü ve zayıf yönlerini analiz eden Ajax Systems, yalnızca mevcut en gelişmiş yöntemleri benimser. Şirket, Pass kartları ve Tag anahtarlıkları için MIFARE DESFire teknolojisine ve AES şifrelemesine dayanır — dünya genelinde devlet ve finansal verileri korumak için güvenilen aynı algoritma. Bu kombinasyon, kimlik doğrulama için sağlam bir temel sağlar ve kimlik bilgilerinin yaşam döngüsü boyunca yetkisiz çoğaltma girişimlerine karşı korunmasına yardımcı olur. MIFARE Classic sistemlerinde kullanılan 48 bit anahtarların ötesine geçen AES şifrelemesi, çok büyük sayıda olası anahtar kombinasyonu oluşturur ve mevcut hesaplama teknolojisiyle yetkisiz erişim girişimlerini son derece zorlu hale getirir.

Ajax’ın DESFire teknolojisini destekleyen tuş takımlarını keşfedin:

Şifrelemenin ötesinde, Ajax uzaktan yönetim özellikleri de sunar. Güvenlik sisteminin yöneticileri, Ajax uygulamalarını kullanarak erişim haklarını anında kolayca ayarlayabilir. Acil durumlarda son derece kullanışlıdır: bir kart veya anahtarlık kaybolursa, erişim hakları yalnızca birkaç tıklamayla iptal edilebilir, geçici olarak askıya alınabilir veya değiştirilebilir.

Akıllı telefonla mobil kimlik doğrulama

Günümüz kimlik doğrulama çözümleri, kullanıcıların zaten yanında taşıdığı cihazlardan — akıllı telefonlardan — giderek daha fazla yararlanarak onları güvenli dijital kimlik bilgilerine dönüştürüyor.

Bluetooth teknolojisi

Bluetooth, günümüzde mobil kimlik doğrulama için en yaygın kullanılan teknolojilerden biridir. Bu kablosuz iletişim protokolü, cihazların akıllı telefonlar ve okuyucular arasında kısa mesafelerde veri alışverişi yapmasını sağlar; bu da onu güvenlik sistemleri ve erişim kontrol uygulamalarında kullanıma uygun hale getirir. Ancak doğru yapılandırma olmadan uygulandığında, temel Bluetooth sistemleri telefonun gerçekten okuyucuya yakın mı yoksa yalnızca çevrede bir yerde mi olduğunu anlamakta zorlanabilir. Bu tür doğruluk hataları güvenlik veya kullanılabilirlik sorunlarına yol açabilir.

BLE teknolojisi

Standart Bluetooth’un sınırlamalarını gidermek için sektör, geleneksel Bluetooth’un hafifletilmiş bir versiyonu olan Bluetooth Low Energy (BLE) teknolojisini benimsedi ve bu teknoloji selefine kıyasla önemli avantajlar sunar:

- Daha düşük güç tüketimi: kablosuz tuş takımları için daha uzun pil ömrü ve kablolu olanlarda daha düşük enerji kullanımı sağlar.

- Hızlı bağlantı kurulumu: kimlik doğrulama gecikmelerini en aza indirir.

- Gelişmiş güvenlik protokolleri: veri iletimini korur.

- En yeni akıllı telefonlarla uyumluluk: entegrasyonu sorunsuz hale getirir.

Ajax cihazlarında BLE ile kimlik doğrulama nasıl çalışır

Ajax cihazlarında BLE teknolojisinin uygulanması, çok faktörlü kimlik doğrulamayı mümkün kılar. Ajax tuş takımları, akıllı telefon ile tuş takımının karşılıklı kimlik doğrulamasını ve hassas yakınlık algılamasını içeren çok aşamalı, şifreli bir doğrulama süreci kullanır. Bu yaklaşım, menzil içindeki herhangi bir Bluetooth sinyalini algılayan sistemlere kıyasla güvenliği artırarak hassas bilgilerin yalnızca güvenilir cihazlarla alışverişe açılmasını sağlar.

Ajax cihazlarında BLE ile kimlik doğrulama nasıl çalışır

Ajax BLE bağlantısının güvenlik mimarisi

- Uçtan uca şifreleme. Sistem, akıllı telefondan tuş takımına ve ardından tuş takımından hub’a kadar her iletim aşamasında verileri ayrı şifreleme protokolleri kullanarak şifreler.

- Cihaz başına benzersiz şifreleme. Sistem içindeki her tuş takımı ve kullanıcı akıllı telefonu farklı şifreleme parametreleri kullanır; bu nedenle bir cihazın ele geçirilmesi tüm sistemi riske atmaz.

- Oturum zaman aşımı koruması. Sistem, belirli aralıklardan sonra değiş tokuş edilen kimlik doğrulama verilerini otomatik olarak değiştirir ve bu durum tersine mühendislik girişimleri için kullanılabilir zamanı sınırlar.

- Kolay güvenlik güncellemeleri. Ajax, yeni güvenlik açıklarını gidermek ve BLE bağlantı güvenlik mekanizmalarını iyileştirmek için cihazlarında3, kullanıcı müdahalesi gerektirmeden uygulanan kablosuz (OTA) bir yazılım güncellemesi hayata geçirmiştir.

Ajax’ın akıllı telefon tabanlı kimlik doğrulama için BLE teknolojisini destekleyen tuş takımlarını keşfedin:

Kod tabanlı güvenlik

Temassız kimlik bilgileri ve mobil kimlik doğrulama giderek daha popüler hale gelirken, PIN kodları birçok güvenlik sistemi için hâlâ temel bir unsurdur. Yaygın kullanılmasına rağmen güvenlik ihlallerine karşı bağışık değildir.

Kod tabanlı sistemlerde yaygın zafiyetler

- Predictable choices

İnsanlar genellikle önemli tarihler, ardışık sayılar veya tekrarlanan rakamlar gibi rastgele kombinasyonlara kıyasla çok daha kolay tahmin edilebilir seçenekler kullanır. Aslında en yaygın 20 kod4, tüm girişlerin yaklaşık %27’sini oluşturur.

- Human factor exposure

İş yerlerinde erişim kodları çoğu zaman kolaylık için paylaşılıyor. Çalışanlar kodları yazabilir, farklı sistemlerde tekrar kullanabilir ya da hafif sorgulama sırasında veya kazayla ortaya çıkarabilir. Saldırganlar ayrıca herkesin erişebileceği kişisel verilerden de yararlanabilir. Bu davranış, resmi kontrolleri aşan gözetimsiz erişim noktaları oluşturur.

- Brute force susceptibility

Birçok güvenlik sistemi, sistematik kod tahminine karşı güçlü bir korumadan yoksundur. Kilitleme mekanizmaları yoksa, sistematik tahmine karşı savunmasızdırlar. Dört haneli PIN’ler yalnızca 10,000 kombinasyon sunar; bu sayı, ısrarlı denemeler veya otomatik yöntemlerle kolayca tükenebilir.

- Inadequate monitoring

Kod tabanlı sistemler, şüpheli etkinlik kalıplarını tespit etmek için kapsamlı denetim yeteneklerinden sıklıkla yoksundur. Başarısız denemeler çoğu zaman fark edilmez ve bu durum, saldırıların başarılı olana kadar devam etmesine olanak tanır. İz kayıtlarının olmaması, hem önlemeyi hem de soruşturmayı zorlaştırır.

Ajax yöntemiyle kod tabanlı kimlik doğrulama

Kod tabanlı kimlik doğrulamaya yönelik dikkatli bir yaklaşım, güçlü korumayı kullanım kolaylığıyla birleştirir. Ajax tuş takımları çeşitli erişim kodu türlerini destekler:

- Tuş takımı kodları (her tuş takımı için bir tane): bir tuş takımı için oluşturulan genel bir koddur. Tatil evleri, garajlar veya yalnızca bir ya da birkaç güvenilir kişinin erişime ihtiyaç duyduğu ve ayrıntılı erişim takibinin gerekmediği depolama alanları gibi basit güvenlik kurulumları için idealdir.

- Kullanıcı kodları: her sistem kullanıcısı için Ajax uygulamalarında yapılandırılan bireysel erişim kodlarıdır. Bu kodlar, birden fazla kişinin düzenli erişime ihtiyaç duyduğu hem haneler hem de iş yerleri için idealdir; kullanıcıların kendi Ajax hesapları olmalı ve güvenlik sistemine kişiselleştirilmiş izinlere sahip olmalıdır. Kişisel kodlar sayesinde yöneticiler, belirli bölgelere hassas erişim seviyeleri atayabilir ve kimlerin hangi alanlara ne zaman girdiğini takip ederek güvenlik sistemi etkileşimlerine ilişkin ayrıntılı günlükleri tutabilir.

- Kayıtlı olmayan kullanıcılar için kodlar: Ajax hesabı gerektirmeden geçici veya sınırlı erişime ihtiyaç duyan kişiler için bir yönetici tarafından oluşturulan kodlardır. Bu kodlar, temizlik personeli, bakım çalışanları, bahçıvanlar, köpek gezdiricileri veya mülke fiziksel erişime ihtiyaç duyup güvenlik sistemi yapılandırması veya verileri hakkında görünürlüğe sahip olmaması gereken emlak çalışanları için mükemmeldir.

- RRU kodu: hızlı müdahale ekipleri için bir yönetici tarafından yapılandırılan erişim kodudur. Bu kod, alarm alındığında ve mülk sahibi evde olmadığında ekibin tesise erişmesini sağlar. Kod yalnızca alarm sonrasında etkinleşir ve belirlenen bir süre boyunca geçerliliğini korur.

Her kullanıcı için uygun ve güvenli kimlik doğrulama seçenekleri

Zorlama kodu, kullanıcıların baskı altında bir kod girmeye zorlandıkları durumlarda sessiz bir alarm göndermelerine olanak tanır. Bu kod, kullanıcıların güvenlik sistemini çözmeye zorlandıklarını izleme istasyonuna bildirmelerini sağlar ve siren sesleri veya Ajax uygulamaları tarafından ortaya çıkarılmaz. Bu özellik, potansiyel olarak tehlikeli senaryolarla karşılaşan kullanıcılar için kritik bir güvenlik katmanı sunar.

Hacklenen tuş takımlarına dair hikayeler ana akım medyada sıkça yer alır. Makalemiz, gördüğünüz senaryoların gerçeği yansıtıp yansıtmadığını açıklar.

Ajax tuş takımları kullanıcı kodlarını depolamaz. Kullanıcı kodu girdiğinde, kod hub’a şifreli biçimde gönderilir ve doğrulama hub tarafından yapılır. Hub içindeki kodlar hash’lenmiş biçimde güvenli şekilde saklanır ve Ajax hub, virüslere ve siber saldırılara karşı bağışıklık sağlayan OS Malevich gerçek zamanlı işletim sistemini kullanır.

Tuş takımı, doğru kodu girmek için üç kez başarısız denemeden sonra erişimi engeller ve kullanıcıları ile izleme istasyonunu derhal uyarır. Bu özellik, kaba kuvvet saldırılarını önler ve şüpheli etkinliği erken aşamada işaretler.

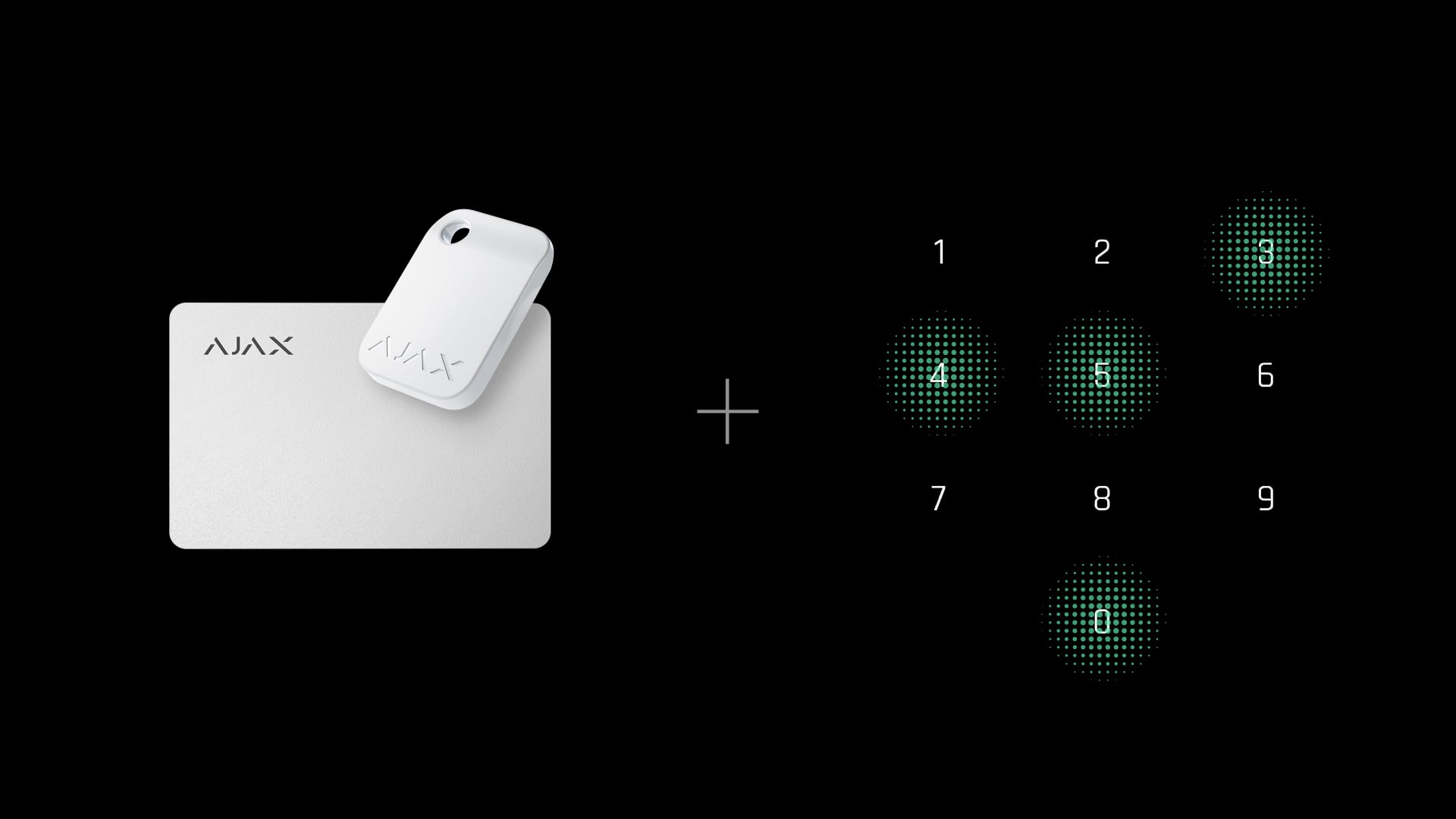

Çok faktörlü kimlik doğrulama bir gereklilik olarak

Tek bir kimlik doğrulama faktörüne — ister kart, ister kod, ister akıllı telefon olsun — güvenmek tek bir arıza noktası oluşturur. Kartlar kaybolabilir veya çalınabilir, kodlar tahmin edilebilir veya sızdırılabilir ve hatta mobil telefon kimlik bilgilerinin bilinen zafiyetleri vardır. Bir kez ele geçirildiğinde, bu tek faktör tam erişim sağlar.

Olası ihlallerin etkisi yalnızca anlık kayıplarla sınırlı değildir. Kuruluşlar olay müdahalesi, hukuki işlemler, düzenleyici cezalar ve müşteri güveninde uzun vadeli zararlar için maliyetlerle karşı karşıya kalır. Önlenebilir bu tür sorunların kamuya yansıması, bir şirketin itibarına ciddi zarar verebilir ve paydaş güvenini zedeleyebilir. Bu nedenle, ileri görüşlü kuruluşlar çok faktörlü kimlik doğrulamayı benimsiyor.

Ajax Systems’ta iki faktörlü kimlik doğrulama altın standarttır. Bu nedenle sistem, kullanıcıların iki doğrulama adımını tamamlamasını gerektiren Şifre ile yetkilendirme onaylama adlı bir özelliğe sahiptir:

- Geçerli bir fiziksel kimlik bilgisi (Pass, Tag veya akıllı telefon) sunmak.

- Kimliklerini doğrulamak için geçerli bir kod girmek. Bu doğrulama adımı, kimlik bilgisi kaybolsa veya çalınsa bile, karşılık gelen kod olmadan kullanılamamasını sağlar.

Bu birleşik kimlik doğrulama yaklaşımı, yüksek riskli tesisler, ofisler, finans kuruluşları, kritik altyapılar ve hatta konutlar için idealdir. Bu yöntem, sistemin güvenlik sistemini çözme gibi kritik güvenlik işlemleri için çift doğrulama gerektirmesini sağlarken rutin girişler için tek faktörlü erişimi sürdürür.

Erişim hakları yönetimi

Etkili güvenlik, yalnızca güçlü kimlik doğrulama yöntemleri değil, aynı zamanda verimli erişim hakları yönetimi de gerektirir. Geleneksel sistemler genellikle denetleyicilerin ve kimlik bilgilerinin sahada, doğrudan programlanmasına dayanır; bu da hem güvenlik etkinliğini hem de idari verimliliği olumsuz etkiler. Yaygın sorunlar şunlardır:

- Sınırlı ölçeklenebilirlik. Değişiklikler sahada, cihaz bazında yapılmalıdır.

- Değişikliklere gecikmeli yanıt. Birden fazla kullanıcı veya alan için erişim haklarını güncellemek zaman alıcı olabilir.

- Güvenlik riskleri. Kaybolan veya çalınan kimlik bilgilerinin erişimini iptal etmek için manuel müdahale gerekir ve bu durum potansiyel güvenlik açıkları yaratır.

Geleneksel sistemlerde erişim kimlik bilgilerinin kaybolması veya çalınması durumunda yanıt, yoğun çaba gerektiren bir süreçtir. Çalışanlar güvenlik personeline haber vermeli ve personel de erişimi iptal etmek için sistemleri fiziksel olarak yeniden programlamalıdır. Tüm süreç genellikle dakikalar yerine günler sürer ve bu süre boyunca uzamış bir güvenlik zafiyeti oluşur. Bu arada birçok kuruluş, normal güvenlik protokollerini atlayan ve ek güvenlik zorlukları yaratan geçici kimlik bilgileri düzenler. Merkezi yönetim olmadığında ise kuruluşlar, hangi kimlik bilgilerinin ne zaman iptal edildiğine dair doğru kayıtları tutmakta zorlanır.

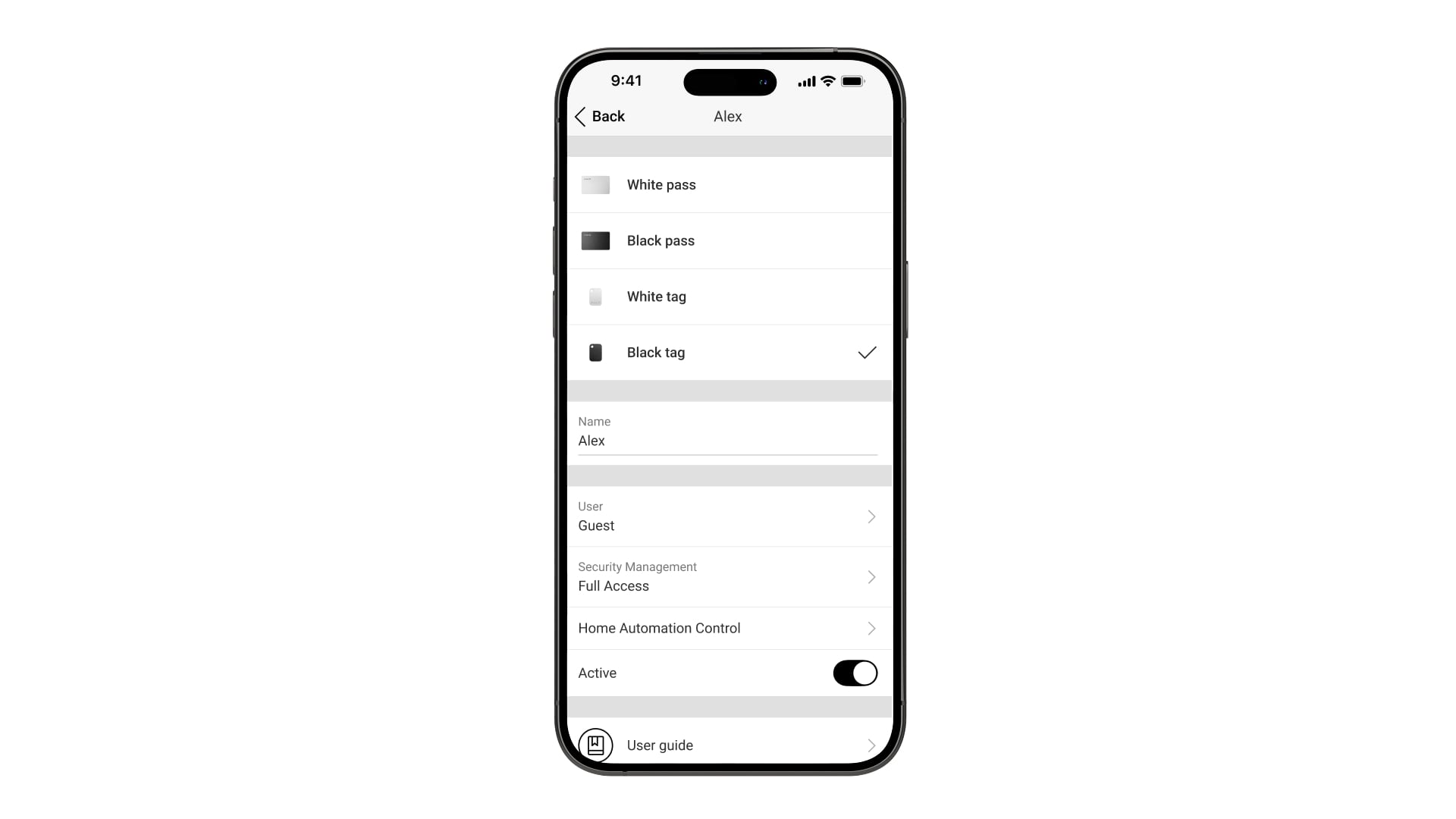

Ajax uygulama içi erişim yönetimi

Ajax Systems, bulut teknolojisini mobil ve masaüstü uygulamalarla birleştiren modern bir yaklaşım sunar. Ajax PRO Desktop ve Ajax PRO: Tool for Engineers ile güvenlik şirketleri ve dahili güvenlik birimleri, erişim hakları yönetimi için kullanışlı ve verimli araçlara sahip olur.

- Instant remote access rights management. Yöneticiler erişim haklarını Ajax mobil ve masaüstü uygulamaları üzerinden gerçek zamanlı olarak değiştirebilir. Kimlik bilgileri tehlikeye girdiğinde veya kaybolduğunda, kartları, anahtarlıkları ve akıllı telefonları uzaktan birkaç dakika içinde kaldırabilirler. Bu, zafiyet penceresini ortadan kaldırır ve sahaya teknisyen gönderme ihtiyacını yok eder. Kullanıcı rollerinin değişmesi durumunda — örneğin bir çalışan terfi edip yeni güvenlik gruplarına erişime ihtiyaç duyduğunda — izinler uygulamadan anında ayarlanabilir. Yöneticiler ayrıca kayıtlı olmayan kullanıcılar için kodları, tuş takımı kodlarını ve zorlama kodlarını yönetebilir. Kullanıcı kodları kullanıcılar tarafından düzenlenebilirken, diğer tüm kodlar tamamen yöneticiler tarafından kontrol edilir.

- Streamlined user management. Kullanıcı eklemek veya kaldırmak Ajax uygulamalarında sadece birkaç dokunuş gerektirir. Sistem, her kimlik bilgisi için benzersiz tanımlama destekleyerek belirli adları ve kimlikleri her kullanıcıyla ilişkilendirir; bu da hassas izleme sağlar. Gerçek zamanlı bildirimler yöneticileri tüm değişikliklerden haberdar eder.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Tek bir cihaz 13 space’e kadar yönetebilir; bu da perakende zincirleri veya kurumsal yerleşkeler gibi dağıtık güvenlik ağları için idealdir. Kimlik bilgileri yeniden biçimlendirilebilir ve yeniden atanabilir: bir çalışan ayrıldığında, aynı kart veya anahtarlık güvenli bir şekilde silinip yeni bir ekip üyesine verilebilir; bu da donanım değiştirme ihtiyacını ortadan kaldırır. Bu esneklik maliyetleri azaltır ve envanteri kolaylaştırır.

- Mobile app integration. Yöneticiler tüm tesisi akıllı telefonlarından yönetebilir: günlükleri incelemek, izinleri değiştirmek veya internet bağlantısının olduğu her yerden güvenlik olaylarına yanıt vermek mümkündür. Uygulama, gelişmiş erişim hakları kontrolünü teknik bilgisi olmayan kullanıcılar için bile erişilebilir kılan sezgisel bir arayüz sunar.

Geliştirilmiş kimlik doğrulama güvenliği için pratik öneriler

- Birden fazla kimlik doğrulama faktörü uygulayın. Fiziksel erişim, dijital belirteçler veya mobil kimlik doğrulama gibi en az iki ayrı mekanizma kullanın. Bu yedeklilik, sistem tehditlerine karşı ek bir koruma katmanı oluşturur.

- Düzenli erişim denetimleri yapın. Olağandışı kalıpları belirlemek için erişim haklarını ve sistem günlüklerini aylık olarak gözden geçirin. Düzenli izleme, olası güvenlik ihlallerini ortaya çıkarır.

- Kullanıcıları doğru kimlik doğrulama konusunda eğitin. Kullanıcıları kimlik bilgilerini paylaşmaktan kaçınmaları, kodları sık sık yenilemeleri ve fiziksel belirteçleri doğru şekilde kullanmaları konusunda bilinçlendirin. Kullanıcı farkındalığı, kimlik bilgilerinin ele geçirilme riskini azaltır.

- Erişim kontrollerini çeşitlendirin. Hassasiyet düzeyine bağlı olarak farklı kimlik doğrulama gereksinimleri uygulayın. Kritik alanlar daha kapsamlı doğrulama gerektirir.

- Olağan dışı giriş denemeleri için bildirimleri etkinleştirin. Sistemi, birden fazla başarısız giriş denemesinde yöneticileri bilgilendirecek şekilde yapılandırın. Anlık uyarılar hızlı müdahaleyi mümkün kılar.

- Katmanlı kimlik doğrulama yaklaşımı. Farklı bölgeler için farklı kimlik doğrulama yöntemleri uygulayın. Bu yaklaşım, bir alandaki bir güvenlik açığının tüm tesisi etkilemesini önler. Örneğin bir bypass modu etkinleştirilebilir. Bu durumda, dışarıdaki tuş takımı giriş/çıkış gecikmesini tetiklerse, içeriye kurulmuş tuş takımı ile ek bir çözme işlemi gerekir. Bu iki aşamalı kimlik doğrulama, sağlam bir güvenlik kontrol noktası oluşturur; çünkü izinsiz girenlerin farklı konumlardaki iki kimlik doğrulama katmanını da aşması gerekir.

Sonuç

Modern güvenlik çözümleri, korumayı kullanım kolaylığıyla dengeleyen kapsamlı bir yaklaşım gerektirir. Ajax Systems bu zorluğun üstesinden, yüksek güvenlikli DESFire teknolojisini, gelişmiş BLE tabanlı akıllı telefon kimlik doğrulamasını ve çok faktörlü yetkilendirmeyi uygulayarak gelir. Sistemin uzaktan yönetim yetenekleri, yöneticilerin güvenlikle ilgili endişelere anında yanıt verirken operasyonel verimliliği korumasını sağlar.

Kimlik doğrulama teknolojileri geliştikçe, temel etken uyarlanabilirlik haline gelir — korumaları güncelleyebilme, erişim kurallarını ayarlayabilme ve donanım değişiklikleri veya kesinti gerektirmeden sistemleri ölçeklendirebilme yeteneği. Katmanlı ve yapılandırılabilir güvenlik modellerini uygulayan kuruluşlar, yeni tehditler ortaya çıktığında bile sistemin uzun vadeli gücünü koruyabilir. Ajax Systems, düşünülmüş bir mimarinin büyümeyi desteklediğini, yönetimi basitleştirdiğini ve sürekli değişen bir ortamda erişim kontrolünü güvenilir kıldığını gösterir.

“Gizlilik yoluyla güvenlik” kavramı hakkında daha fazla bilgi edinin.

Bu çalışmaya göre.

Tüm Ajax cihazları bu özelliği desteklemez.

Bu çalışmaya göre.

Roman Konchakivskyi

Ajax Academy Başkanı