Ce qui se passe dans les films et les séries télévisées peut ne jamais se produire dans la vie réelle. En effet, lorsqu’il s’agit d’intrusions, de vols ou d’attaques de hackers, les films regorgent de choses totalement irréalistes.

La plupart du temps, les ingénieurs qualifiés ne participent même pas au processus de tournage afin de fournir des conseils adéquats. Il en résulte que le public se perd dans une réalité déformée, tandis que les experts sont péniblement déroutés par ces faux. Par exemple, les spectateurs pensent que certaines poudres peuvent détecter les rayons IR qui protègent le Saint Graal. Ou bien ils pensent qu’un cambrioleur peut connecter un fil au clavier Ajax, lire le mot de passe et pirater le système de sécurité.

Découvrez l’effraction la plus populaire au cinéma : le piratage du système de sécurité à l’aide d’un clavier.

En règle générale, elle se déroule en trois étapes principales :

- Trouver un clavier ;

- Obtenir un accès physique ou intercepter un signal radio ;

- Pirater le système à l’aide d’un logiciel tiers.

Voyons ce qui ne va pas à chaque étape.

Étape 1 : Trouver un clavier

La première étape de toute tentative d’intrusion consiste à recueillir des informations. Lorsque les intrus du film pénètrent dans un bâtiment, ils savent exactement par où courir et où chercher des dispositifs potentiellement piratables, même s’ils se trouvent de l’autre côté du mur. Bien que cela puisse paraître simple en théorie, il est assez difficile en pratique de faire la distinction entre les dispositifs filaires et les dispositifs sans fil.

Pour déterminer l'emplacement exact du clavier filaire intérieur, un malfaiteur doit utiliser un multiscanner puissant pour trouver le bon câble caché dans le mur. Cependant, le multiscanner ne permet pas d'identifier de quel type de câble il s'agit : sonnette, interphone ou câblage électrique. En outre, avec des murs épais, un multiscanner peut s'avérer totalement inutile.

Si le clavier est sans fil et installé à l'intérieur des locaux, la recherche de câbles cachés dans le mur ne servira à rien. Les intrus peuvent essayer de scanner le signal radio pour détecter l'emplacement du dispositif sans fil. Toutefois, l'appareil dispose d'un court laps de temps pour échanger des données avec la centrale utilisant la technologie TDMA. Le reste du temps, leurs modules de communication sont inactifs. Pour un intrus, cela peut prendre des dizaines de minutes pour localiser la source du signal. Et même dans ce cas, il n'y a aucune garantie que la source du signal détecté appartienne au dispositif visé. En outre, il se peut qu'il ne s'agisse pas d'un dispositif Ajax, car d'autres dispositifs utilisent également des fréquences Ajax.

Cependant, pour attraper le signal radio, les intrus utilisent un code grabber, un dispositif spécial qui intercepte le signal transmis lorsque le système est armé ou désarmé. Mais malgré tout, il est impossible de pirater un appareil Ajax de cette manière en raison du chiffrement du signal et d’un protocole de communication breveté.

👉 En savoir plus sur le protocole radio Jeweller

Technologies permettant la protection :

- chiffrement par blocs avec une clé dynamique,

- principe TDMA.

Cet article se concentre sur les claviers intérieurs Ajax. Le portefeuille de produits Ajax comprend également des claviers extérieurs. Bien qu'installées à l'extérieur et parfois à portée de main, ces claviers bénéficient d'une protection anti-sabotage renforcée et peuvent résister même à un intrus qui applique une force physique sur le boîtier.

Étape 2 : Accès physique

Pour attaquer le système de sécurité, les intrus cherchent toujours à accéder physiquement au dispositif. L’accès doit être rapide et silencieux, même s’il faut percer un mur d’un demi-mètre.

En règle générale, les claviers sont installés à l’entrée. Il s’agit généralement de murs porteurs en brique, en béton ou en béton armé d’une épaisseur de 25 cm ou plus (en fonction des normes et réglementations en matière de construction). L’épaisseur peut parfois atteindre 50 cm, ce qui rend impossible un forage silencieux en quelques secondes.

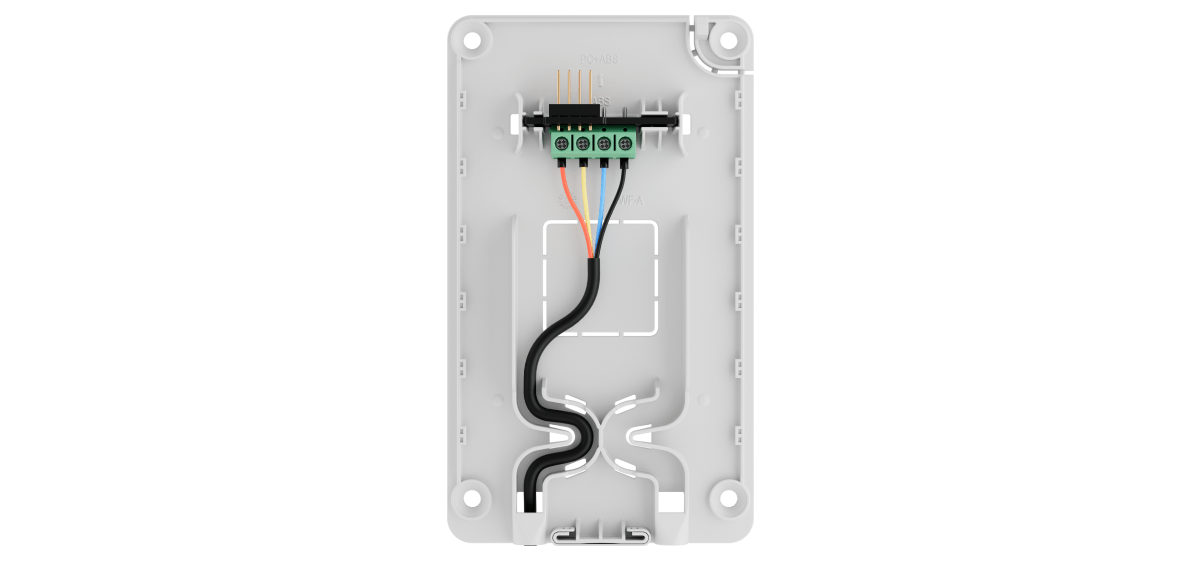

En plus d’attirer l’attention des voisins, la perceuse risque d’endommager l’appareil. La ligne Fibra du clavier filaire passe par le conduit de câble du panneau de montage SmartBracket. Les conduits ont une forme incurvée et le câble est fixé à l’aide d’attaches. C’est pourquoi, si des intrus percent le SmartBracket, ils couperont probablement tous les fils.

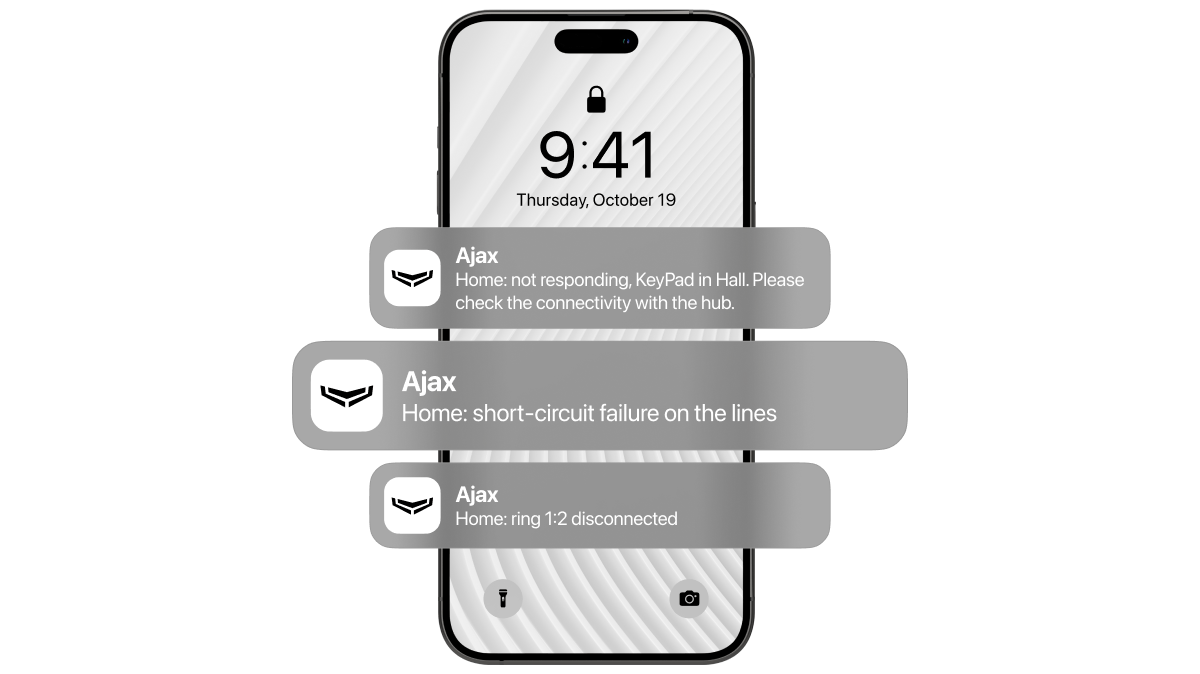

En plus d’endommager le dispositif, les utilisateurs et le centre de télésurveillance seront informés de la tentative d’intrusion. Si le câble est endommagé, ils recevront des notifications concernant un court-circuit et une rupture de connexion en anneau (si la topologie En anneau est utilisée). En cas de rupture du câble ou d’endommagement du clavier, une notification concernant la perte de communication avec la centrale sera également reçue.

👉 En savoir plus sur la technologie Fibra

Même si un intrus tente d’endommager le système de sécurité par un sabotage électrique (par exemple, en utilisant un shocker), Superior LineProtect Fibra absorbera l’impact. Tous les appareils situés entre LineProtect et la centrale continueront à fonctionner.

Superior LineProtect Fibra protège les centrales Ajax et les appareils filaires contre le sabotage lorsqu’un intrus provoque des courts-circuits, applique 110/230 V~ ou utilise un shocker électrique. Le module surveille la tension d’entrée et de sortie sur la ligne Fibra. Si LineProtect détecte une tension anormale sur la ligne, il active les fusibles et interrompt l’alimentation des appareils installés entre LineProtect et la centrale.

Les claviers sans fil n’ont tout simplement pas de fils. De plus, il n’y a pas de fils à l’intérieur des boîtiers des claviers sans fil et même des claviers filaires Ajax. Le seul fil disponible est un câble Fibra isolé et caché. Il est donc impossible de se connecter à un quelconque conducteur à l’intérieur des dispositifs.

Dans certains films, les intrus arrachent le clavier du mur et le cassent, ce qui entraîne une défaillance du système de sécurité. Cependant, le clavier n’est qu’une partie du système, mais pas son « cerveau ». Par conséquent, les dommages causés au clavier n’ont que peu ou pas d’incidence sur la sécurité générale. En outre, les claviers Ajax sont dotés d’un bouton anti-sabotage qui avertit les utilisateurs et le centre de télésurveillance en cas d’ouverture du boîtier du dispositif, de son retrait du panneau de montage ou de détachement du dispositif de la surface.

Technologies permettant la protection :

- notifications instantanées,

- détection de perte de communication,

- alarme anti-sabotage,

- Superior LineProtect Fibra,

- connexion par anneau.

Étape 3 : Piratage

Supposons qu’un intrus ait établi une connexion avec le clavier et qu’il n’ait pas été détecté par le système. Puisque cela ne s’applique qu’à Fibra, examinons l’exemple en question. Se connecter à un seul fil, comme le montrent les films ou les séries télévisées, n’a pas de sens, car la ligne Fibra comporte quatre fils : deux fils de signal et deux fils d’alimentation.

Pour protéger les données transmises, Fibra utilise un chiffrement comportant une clé dynamique. Pour pirater et accéder aux données, il faudra des capacités de superordinateurs et des semaines, voire des années, de travail. En d’autres termes, il s’agit d’un effort inutile. Mais avant tout, il est essentiel de pouvoir accéder aux données d’une manière ou d’une autre, même si elles sont chiffrées. Chaque session de communication entre une centrale et un dispositif commence par une authentification : les marqueurs et les propriétés uniques sont comparés. Si au moins un paramètre échoue à la vérification, la centrale ignore les commandes de l’appareil. Il est donc inutile de falsifier ou d’intercepter des données.

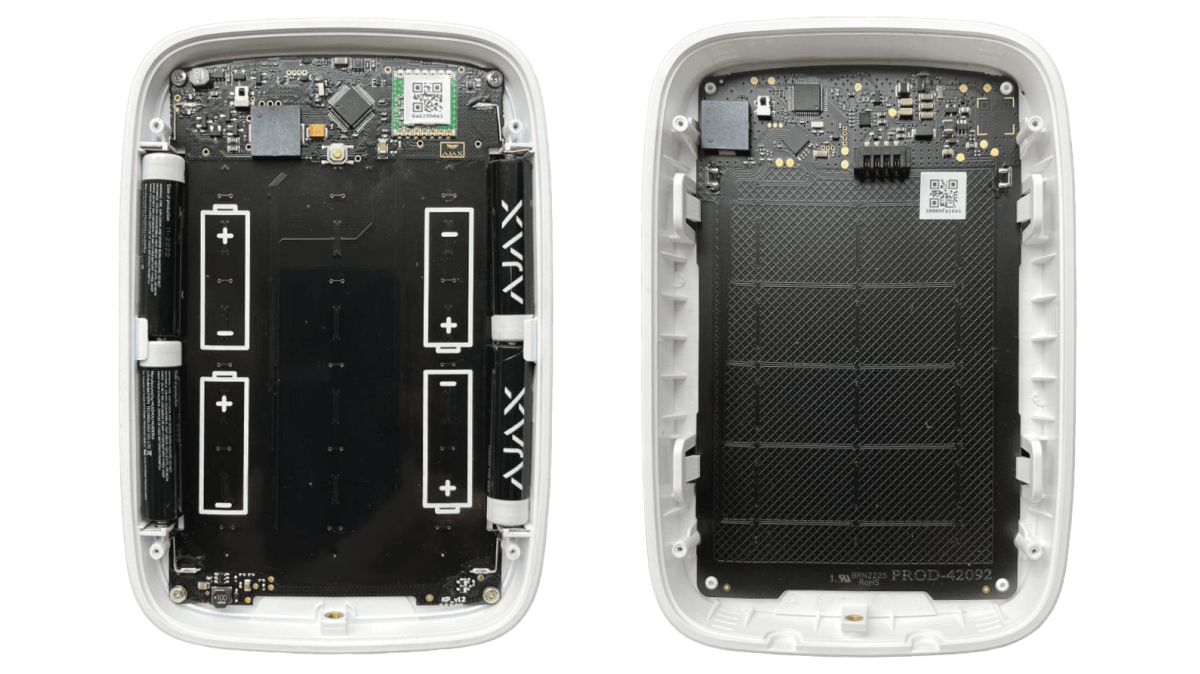

Le clavier ne mémorise pas les codes d’utilisateur, il n’est donc pas possible d’obtenir des codes à partir de celui-ci. Lorsque l’utilisateur saisit le code, il est envoyé à la centrale sous forme chiffrée et la centrale le vérifie. Les codes à l’intérieur de la centrale sont stockés en toute sécurité sous une forme hachée. En outre, la centrale Ajax utilise le système d’exploitation en temps réel OS Malevich, qui offre une protection contre les virus et les cyberattaques.

Il est également impossible de deviner le code à l’aide d’une attaque par force brute. Si un code incorrect est saisi ou si un dispositif d’accès non vérifié est utilisé trois fois de suite en moins d’une minute, le clavier se verrouille pour la durée spécifiée dans ses paramètres. Pendant ce temps, la centrale ignore tous les codes et dispositifs d’accès, tout en informant les utilisateurs du système et le centre de télésurveillance d’une tentative d’accès non autorisé.

Après tout, il est impossible de pirater le système sans se faire remarquer. Tout désarmement du système est enregistré et les utilisateurs ainsi que le centre de télésurveillance reçoivent une notification à ce sujet. Personne ne peut supprimer une notification du flux de l’événement de la centrale. En outre, si le centre de télésurveillance surveille l’heure à laquelle le système est normalement armé et désarmé, l’opérateur appelle l’utilisateur lorsque le système est désarmé à un moment imprévu.

Technologies de protection :

- protocole de communication breveté et chiffré,

- protection contre l’usurpation des données,

- verrouillage automatique contre accès non autorisé.

Claviers

Conclusions

Par conséquent, pirater un système Ajax est une tâche extrêmement difficile. Les données sont protégées par chiffrement et le clavier n’enregistre pas de codes. La centrale vérifie chaque commande, filtrant les tentatives d’accès non autorisées. Les attaques traditionnelles par force brute sont rendues impossibles grâce à la fonction de verrouillage automatique du clavier.

Les événements qui se déroulent dans les films, les séries télévisées ou les publicités obéissent aux lois de la dramaturgie et sont souvent loin d’être conformes aux principes de la physique et des mathématiques. Alors essayez d’être sceptique à l’égard de tout ce que vous voyez dans ce royaume de l’imagination.