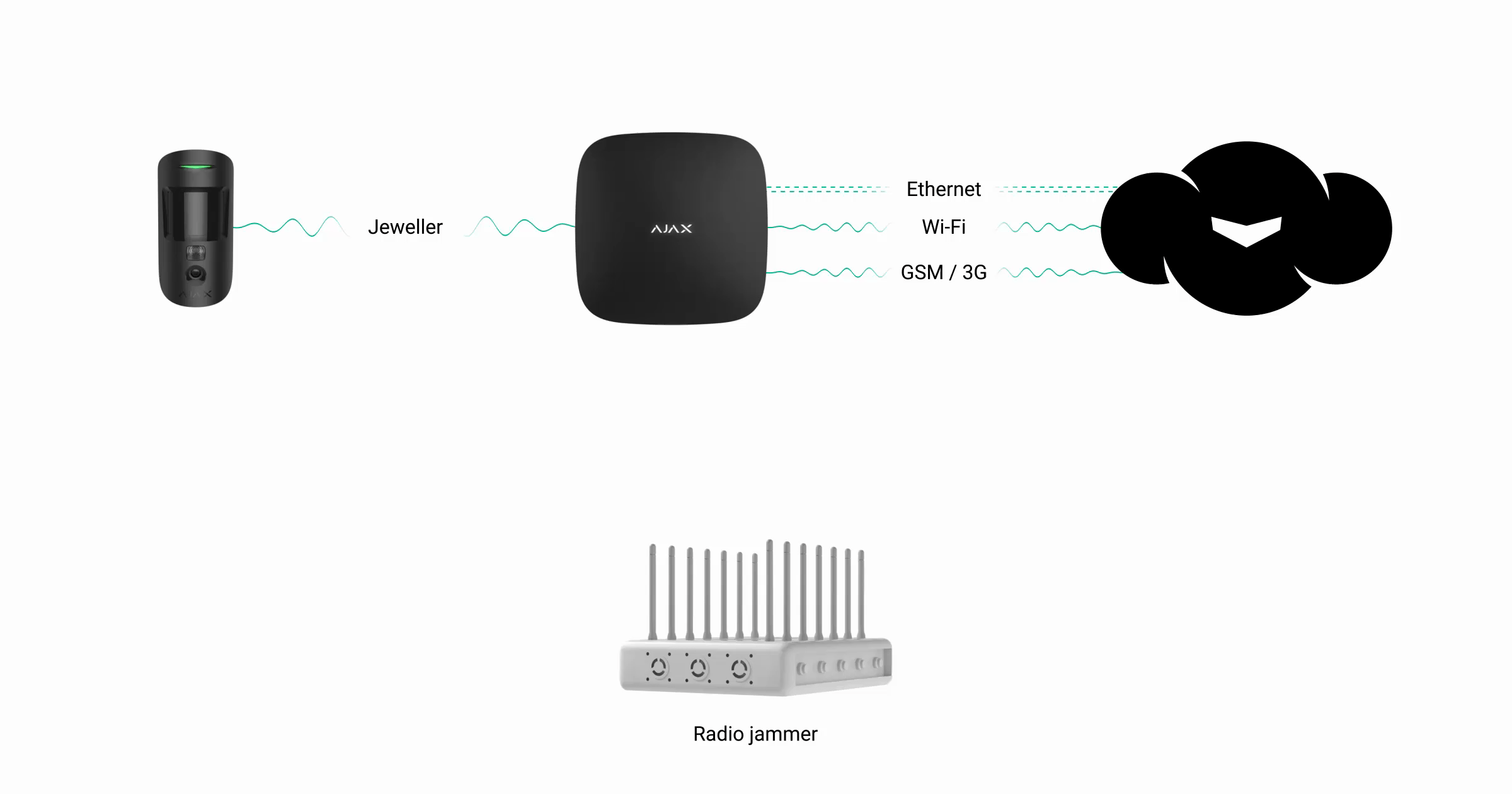

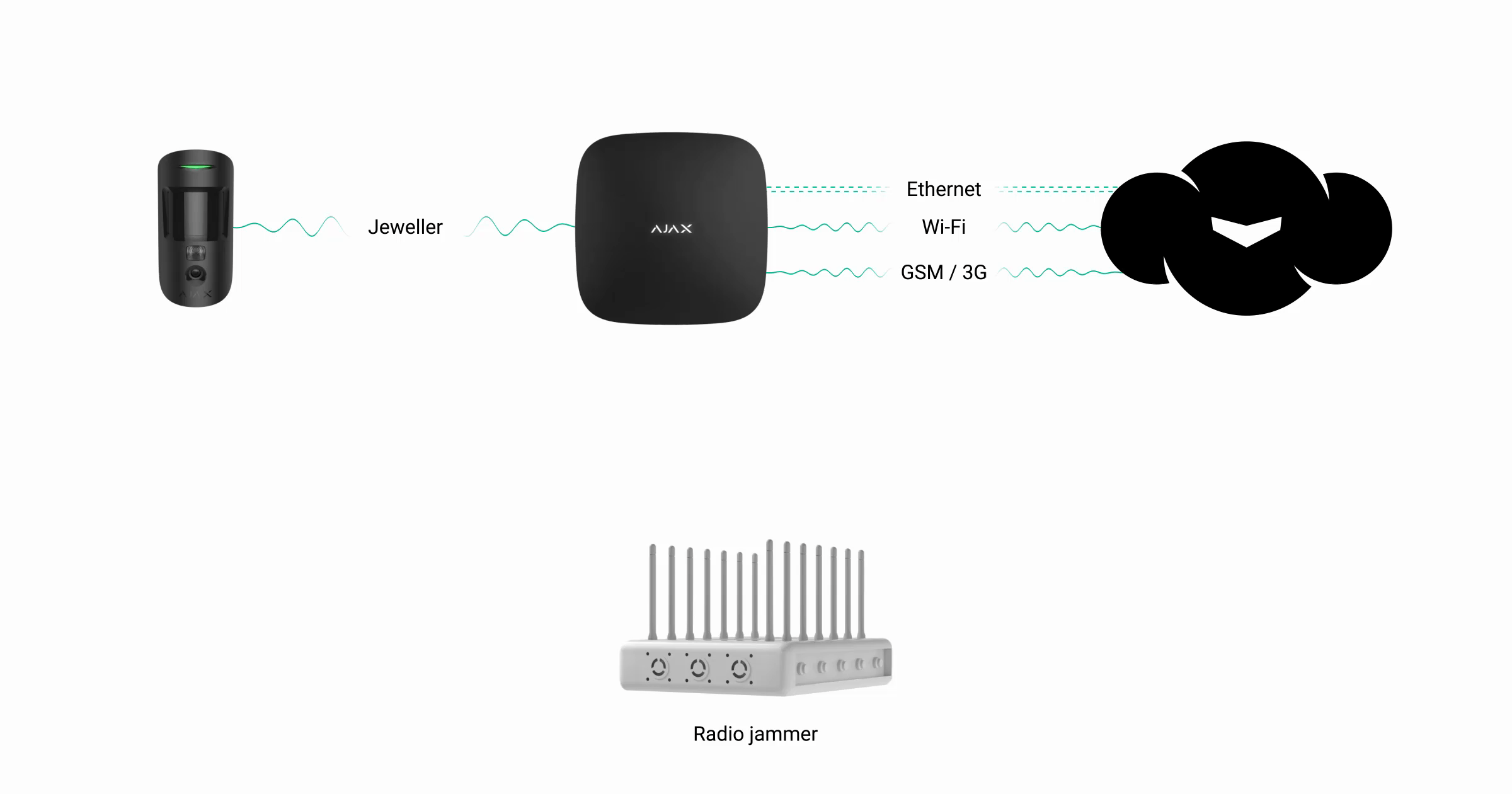

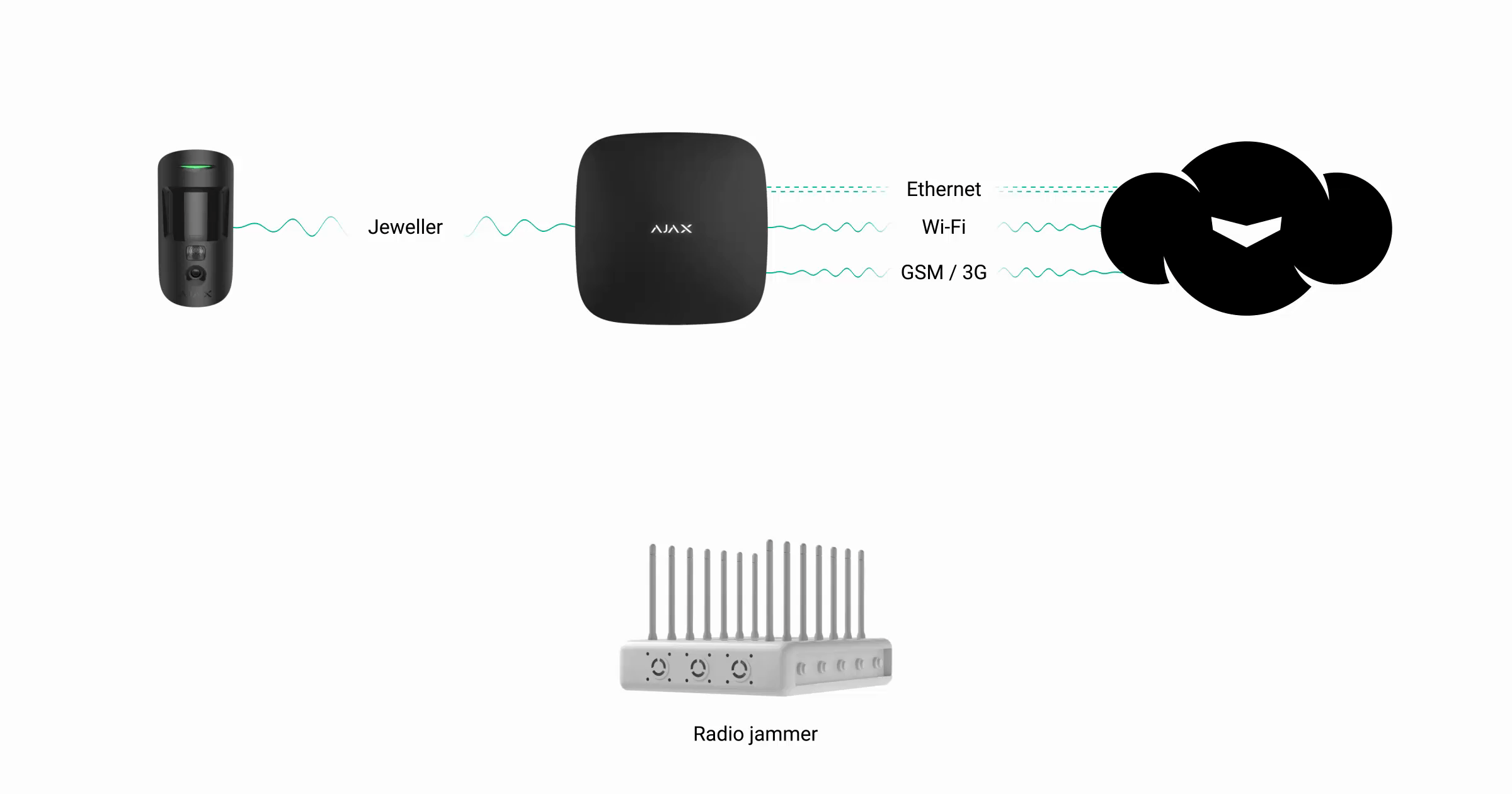

Les communications radio sont considérées comme la principale vulnérabilité des systèmes de sécurité sans fil. Il peut vraisemblablement être facilement brouillé à l’aide d’un équipement qui peut être acheté « à tous les coins de rue », et sans communication radio, le système d’alarme est privé de la possibilité de résister aux intrus. Par conséquent, l’installation devient sans défense.

Cet article dissipe les mythes sur les bouilleurs, parle de leurs capacités réelles, et de la façon dont la contre-action est mise en œuvre dans Ajax pour ce type de sabotage.

Comment la communication radio est-elle “brouillée”

Le brouillage représente la création illicite d’interférences dans les canaux radio. Il est utilisé pour empêcher la transmission d’alarmes dans les systèmes de sécurité sans fil. Les appareils d’inhibition sont appelés générateurs d’interférences ou suppresseurs de signaux et ils sont communément appelés inhibiteurs.

Les générateurs d’interférences fonctionnent dans un rayon spécifique à la fréquence de l’appareil dont le fonctionnement doit être perturbé. Si les fréquences de l’appareil et de l’inhibiteur ne correspondent pas, l’inhibition n’affectera pas le fonctionnement de l’appareil.

L’inhibition peut viser à la fois les détecteurs individuellement et le système de sécurité dans son ensemble.

Les tentatives d’inhibition sont relativement rares, c’est-à-dire pas plus de 5 cas par an pour 20 000 installations protégées. Ceci est attribué au fait que les vols dans les locaux équipés de systèmes d’alarme durent moins de 2 minutes. L’inhibition n’est pas appropriée dans ce cas, car il ne fait que retarder le processus.

Quels types d’inhibition existent

Le générateur d’interférences peut être « en inhibition » avec certaine bande ou saboter simultanément plusieurs technologies de communication des systèmes de sécurité.

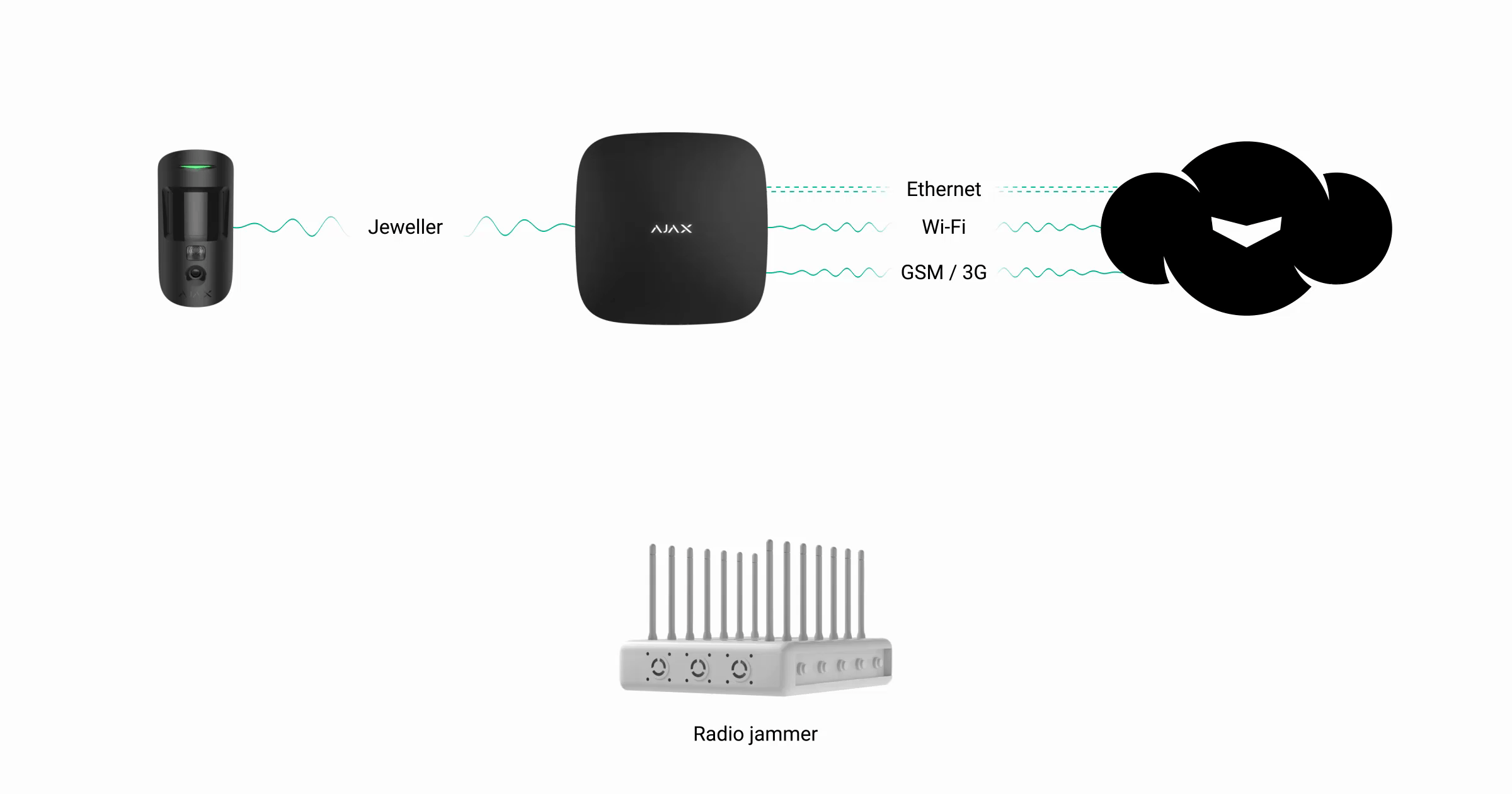

Par exemple, Ajax utilise 5 bandes de fréquences pour la communication :

- Les réseaux 2G (900/1800 MHz), 3G (2100 MHz) et LTE (900/1800/2600 МHz selon la région de vente)

- Réseau Wi-Fi (2,4 GHz)

- Communication radio Jeweller (868,0-868,6 MHz ou 868,7-869,2 MHz selon les régions)

Les générateurs d’interférences à haut débit qui peuvent permettre l’inhibition de plusieurs réseaux à la fois (par exemple, Wi-Fi et GSM) peuvent l’être :

- Portatifs ou portables de la taille d’un téléphone et d’une puissance relativement faible, ils empêchent donc la transmission des données à une distance de 5 à 15 mètres (en champ ouvert).

- Stationnaires — ces appareils sont beaucoup plus puissants et coûteux. Plus le prix est élevé, plus la gamme et le nombre de réseaux qu’ils peuvent permettre l’inhibition sont importants. Plus la bande de fréquences est large et plus le rayon d’inhibition est grand, plus le générateur d’interférence doit être puissant. Les inhibiteurs puissants peuvent devenir très chauds et nécessitent un refroidissement supplémentaire. De plus, plus la fréquence d’inhibition est faible, plus la taille de l’antenne du générateur d’interférence doit être grande. Tout cela affecte les dimensions de l’appareil, et les inhibiteurs d’une portée de 100 mètres (en espace ouvert) ont des dimensions considérables, nécessitent un refroidissement forcé, et une alimentation électrique de 230 V.

- Fabriqués par l’entreprise elle-même — en règle générale, des inhibiteurs de faible puissance qui fonctionnent sur de courtes distances. Afin d’augmenter la couverture d’inhibition, des amplificateurs à large bande coûteux sont nécessaires, et la création d’un tel équipement nécessite des compétences spécialisées.

Comment le système de sécurité Ajax réagit à l’inhibition

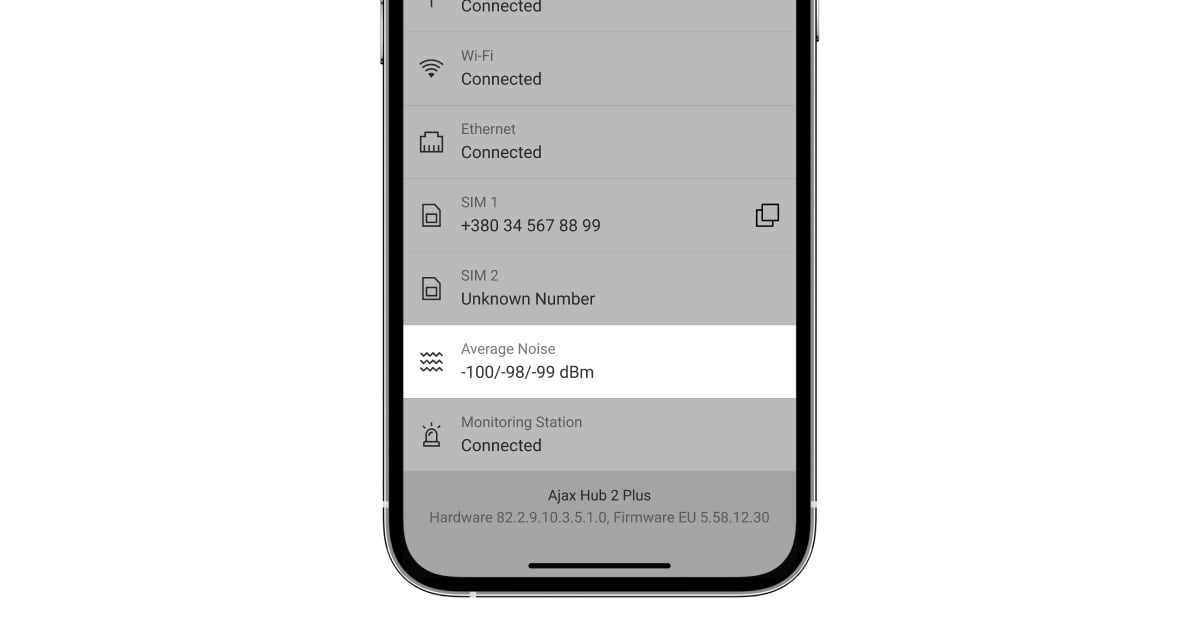

Pour la communication avec Ajax Cloud, la transmission d’alarme aux utilisateurs et au centre de télésurveillance Hub utilise GSM et Ethernet. Mais Hub 2 Plus est unique parmi les centrales de système de sécurité car il utilise quatre canaux de communication autorisés en temps plein : Wi-Fi, Ethernet et deux emplacements pour cartes SIM 2G/3G/LTE. Pour la communication entre le hub et les appareils, le système de sécurité Ajax utilise la technologie radio Jeweller.

1. Inhibition de canal GSM

L’inhibition de canal GSM ne peut réussir que si l’intensité du signal GSM est faible. Un signal fort est presque impossible à inhiber en raison de la puissance élevée de la tour d’émission d’un opérateur cellulaire.

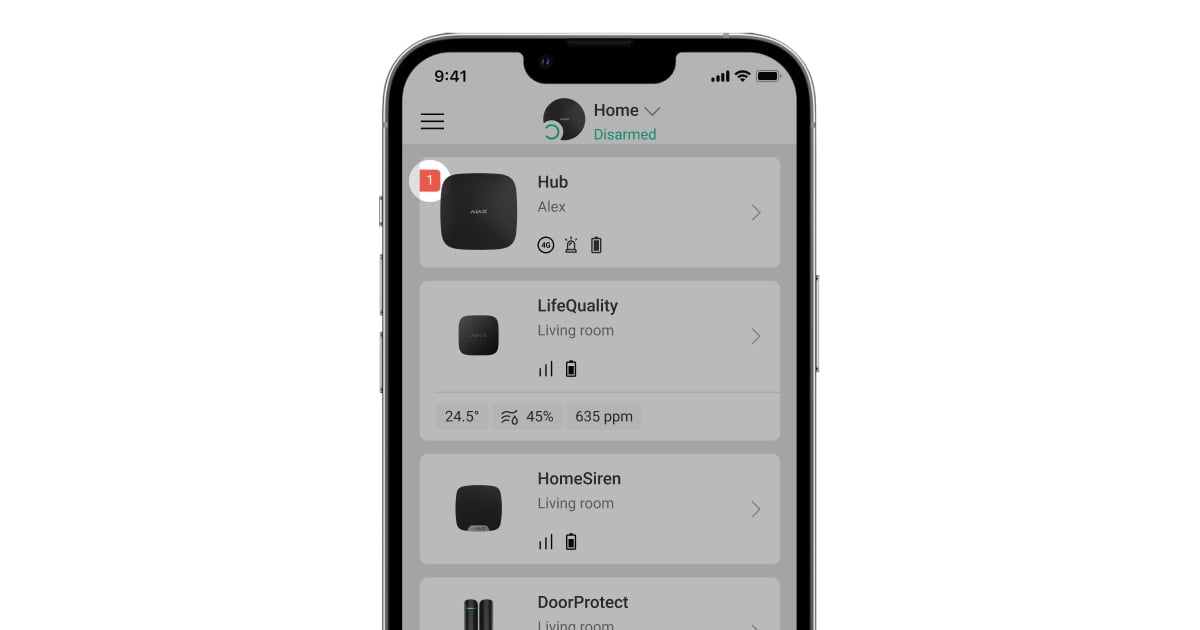

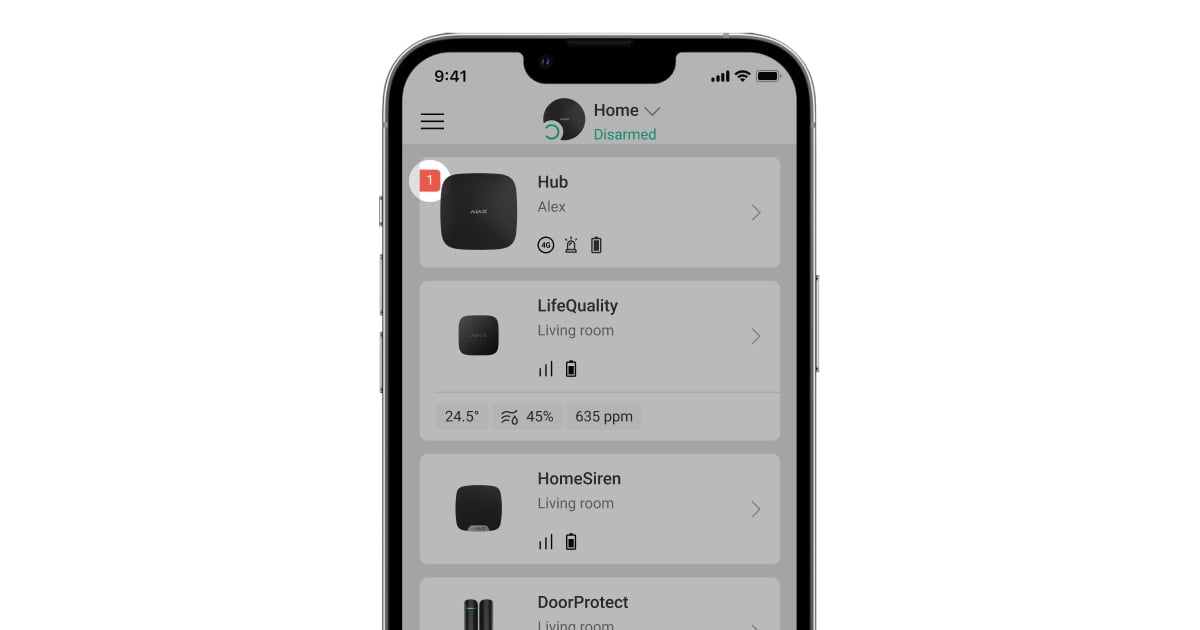

En cas de perte de communication sur le canal GSM, « 1 » est ajouté au compteur par défauts (badge rouge) sur l’icône du hub dans l’app Ajax.

Pendant ce temps, le hub continue à fonctionner correctement via Ethernet (et/ou Wi-Fi dans Hub Plus/Hub 2 Plus). Si d’autres canaux de communication ne sont pas disponibles ou déconnectés, le hub perd la connexion avec le serveur qui envoie une alarme aux utilisateurs du système de sécurité et à l’entreprise de sécurité. Pendant ce temps, le système continue de fonctionner hors ligne en enregistrant les alarmes des détecteurs et en envoyant les alertes correspondantes à l’aide des sirènes HomeSiren / StreetSiren / StreetSiren DoubleDeck.

Une fois la connexion rétablie, toutes les alarmes seront transmises à l’application et à l’entreprise de sécurité.

2. Inhibition de fréquence Jeweller

Le hub et les appareils qui lui sont connectés mesurent en permanence le niveau de bruit dans le canal radio aux fréquences du Jeweller.

Le système de sécurité Ajax détecte l’inhibition si le niveau de puissance sonore dépasse -70 dBm en 30 secondes. Ensuite, le hub envoie automatiquement une notification d’inhibition à tous les utilisateurs et à l’entreprise de sécurité. Par conséquent, afin d’éviter la perte de connexion, le hub passe à une fréquence moins polluée par le bruit.

Pendant ce temps, si le hub perd la communication avec le détecteur ou l’appareil, il envoie les notifications correspondantes aux utilisateurs du système de sécurité et à l’entreprise de sécurité.

Le brouillage peut être détecté non seulement par les hubs, mais aussi par les prolongateurs de portée du signal radio.

3. Inhibition Wi-Fi

En cas d’inhibition, Hub Plus continue à fonctionner correctement via Ethernet et carte SIM si ces canaux de communication sont utilisés. En cas de perte du Wi-Fi, « 1 » est ajouté au compteur par défauts (badge rouge) sur l’icône du hub dans l’app Ajax.

Si d’autres canaux de communication ne sont pas disponibles ou déconnectés, le hub perd la communication avec le serveur qui envoie une alarme aux utilisateurs du système de sécurité et à l’entreprise de sécurité. Pendant ce temps, le système continue de fonctionner hors ligne en enregistrant les alarmes des détecteurs et en envoyant les alertes correspondantes à l’aide des sirènes HomeSiren / StreetSiren / StreetSiren DoubleDeck.

4. Inhibition GSM, Wi-Fi, Jeweller

Les générateurs d’interférences capables de l’inhibition des bandes 2G/3G/LTE, Wi-Fi et Jeweller en même temps sur une grande surface (en tenant compte des murs, des plafonds et des objets qui reflètent les signaux à l’intérieur des locaux) sont des appareil globaux et coûteux qui ne sont pas disponibles sur le marché.

Toutefois, si les voleurs ont un tel générateur d’interférences à large bande, le système de sécurité Ajax détectera un niveau de bruit élevé aux fréquences Jeweller et enverra les alertes appropriées aux utilisateurs et à l’entreprise de sécurité via Ethernet (si connecté). Dans les app Ajax, vous verrez que les connexions via les réseaux Wi-Fi et 2G/3G/LTE sont inactives. Si la connexion Ethernet est absente, le hub perd la communication avec le serveur. Le serveur signalera le problème en envoyant une alerte aux utilisateurs du système de sécurité et à l’entreprise de sécurité.

Comment protéger le système de sécurité contre l’inhibition

1. Installez le hub dans un endroit caché des autres, loin des portes et fenêtres. Lors de l’installation, n’oubliez pas que l’emplacement du hub doit assurer une intensité du signal stable pour tous les appareils Ajax.

2. Utilisez tous les canaux de communication disponibles.

Si vous avez Hub : Carte SIM et Ethernet.

Si vous avez Hub 2 : deux cartes SIM de fournisseurs différents et Ethernet. En cas de perte du réseau Ethernet, le hub bascule sur la carte SIM. Si les données ne passent pas par l’Internet mobile, le hub enclenche la deuxième carte SIM. Il faut jusqu’à 4 minutes pour changer de carte SIM, alors que la norme pour les systèmes de sécurité Ajax est de 17 minutes.

L’utilisation de deux cartes SIM ne protège pas contre les brouillages GSM (puisque les deux cartes SIM utilisent les mêmes fréquences), mais cela aide dans les cas où l’une des cartes SIM cesse de répondre pour une raison quelconque. Par exemple, en raison d’une défaillance du côté de l’opérateur cellulaire.

Si vous avez Hub Plus ou Hub 2 Plus : deux cartes SIM fournies par des opérateurs différents supportant la 3G (LTE pour Hub 2 Plus), Ethernet et Wi-Fi à partir de différents points d’accès utilisant Internet de différents fournisseurs.

En cas de perte des connexions Wi-Fi et Ethernet, Hub Plus/Hub 2 Plus passe en carte SIM et utilise le réseau 3G (ou LTE pour Hub 2 Plus). Si les données ne sont pas transmises par Internet 3G/LTE, le hub passe en 2G en quelques secondes. Si le problème n’est pas résolu, il utilise la deuxième carte SIM suivant la même logique : 3G/LTE comme réseau principal et 2G comme réseau de secours. De plus, il faut jusqu’à 4 minutes pour changer de carte SIM, alors que 17 minutes représentent la norme pour les systèmes de sécurité.

L’utilisation de deux cartes SIM ne protège pas contre les inhibitions 2G (puisque les deux cartes SIM utilisent les mêmes fréquences), mais cela aide dans les cas où l’une des cartes SIM cesse de répondre pour une raison quelconque. Par exemple, en raison d’une défaillance du côté de l’opérateur cellulaire.

Dans la majorité des cas, les criminels agissent selon le schéma suivant :

1) Allumez un inhibiteur.

2) Pénétrer par effraction dans l’établissement.

3) Trouve le panneau de contrôle du système de sécurité et débrancher l’alimentation principale et l’alimentation de secours.

4) Ils se cachent à proximité et attendent la réponse de l’entreprise de sécurité.

S’il n’y a pas de réponse de l’entreprise de sécurité, les voleurs commencent à tout voler.

Résumé :

- L’inhibition de tous les canaux de communication radio disponibles des systèmes de sécurité professionnels sur une grande surface ne peut être réalisé qu’en utilisant des générateurs d’interférences globaux et coûteux.

- Un système de sécurité fiable ne repose pas sur un seul canal de communication sans fil avec le monde extérieur, et une connexion sans fil devrait compléter la connexion filaire à Internet.

- Même si les intrus réussissent à isoler complètement un système de sécurité professionnel, vous et l’entreprise de sécurité serez informés de la situation — grâce aux pings réguliers du système de sécurité par serveur.

- En cas de perte de communication avec le système de sécurité, vous devriez vous présenter à la structure le plus tôt possible. Les entreprises de sécurité envoient immédiatement des équipes d’intervention rapide dans de tels cas.