OS Malevich est un système d’exploitation en temps réel qui gère le fonctionnement des centrales et des prolongateurs de portée des systèmes Ajax.

La procédure de mise à jour fait partie intégrante du développement et de l’amélioration du produit. Les mises à jour améliorent la stabilité et la sécurité du système d’exploitation des centrales Ajax, optimisent leurs performances, garantissent la compatibilité avec les nouveaux dispositifs et étendent leurs capacités.

Les mises à jour du système ne suivent pas un calendrier fixe. Nous mettons à jour les logiciels chaque fois que cela est nécessaire pour introduire de nouvelles fonctionnalités, améliorer la stabilité du système et assurer une plus grande sécurité.

Mise à jour du système d’exploitation de la centrale

1. La centrale vérifie les mises à jour du système d’exploitation sur le serveur

Le fichier firmware chiffré de la centrale est stocké sur le serveur Ajax Cloud, qui ne connaît pas les clés et le type de chiffrement du fichier. L’accès à la base de données du firmware est uniquement accessible à un nombre limité de personnes de l’entreprise appartenant au réseau interne d’Ajax Systems. Le fait qu’ils aient différents niveaux d’accès empêche quiconque d’apporter des modifications critiques et de pirater le système. Toutes les actions sont enregistrées et surveillées, et nous savons exactement qui a effectué les modifications et à quel moment. Les règles de sécurité internes interdisent l’utilisation de mots de passe pour accéder à la base de données du firmware. Les clés SSH sont utilisées à la place.

La centrale échange des données avec le serveur en utilisant le protocole de communication breveté et chiffré. Le système d’authentification et de vérification protège le serveur contre le piratage.

La centrale Ajax vérifie les mises à jour du système d’exploitation toutes les 5 minutes. Si l’option de mise à jour automatique est activée dans les paramètres de la centrale, la mise à jour commencera lorsque le système sera désarmé et connecté à une source d’alimentation externe. Si cette option est désactivée, l’application mobile propose l’installation de la mise à jour. Si le système de sécurité est armé lorsque la centrale détecte un nouveau firmware, la mise à jour est chargée en arrière-plan et est installée après le désarmement du système. Cela n’affecte en aucune manière le fonctionnement du système.

Technologies de protection :

- seules les clés SSH permettent l’accès à la base de données du firmware ;

- privilèges d’accès et enregistrement des modifications effectuées sur le serveur ;

- systèmes d’authentification et de vérification du serveur ;

- le protocole de communication breveté et chiffré.

2. Transfert du fichier de mise à jour du serveur vers la centrale

Lorsque la centrale détecte le fichier de mise à jour, elle commence à télécharger le micrologiciel dans la mémoire flash externe. Pour ce faire, la centrale utilise n’importe quelle voie de communication disponible avec le serveur : Ethernet, Wi-Fi ou GSM. Le téléchargement s’effectue en arrière-plan, sans affecter le fonctionnement du système.

Le temps de téléchargement du fichier de mise à jour peut varier en fonction du réseau de communication de la centrale et du nombre de prolongateurs de portée connectés. Le tableau ci-dessous indique le temps approximatif nécessaire au téléchargement du firmware :

Centrale uniquement | Centrale et 1 prolongateur de portée | Prolongateur de portée supplémentaire |

10–20 min* | jusqu’à 1 heure | + 40 min pour chaque prolongateur de portée |

*Le temps de téléchargement peut être prolongé si la centrale ne dispose que d'un réseau de communication GSM 2G.

Les données transmises entre la centrale et le serveur sont protégées par un chiffrement approuvé par le NIST dans le cadre du protocole binaire fermé.

Technologies de protection :

- authentification ;

- chiffrement.

3. Vérification du fichier de mise à jour

Le firmware de la centrale est chiffré et signé avec une somme de contrôle (checksum). Si le fichier du firmware est corrompu (intentionnellement ou à cause d’erreurs de transmission), il est ignoré, car les sommes de contrôle ne correspondent pas.

La somme de contrôle du fichier déchiffré ne correspondra pas à la signature, même si l’intrus corrompt le fichier firmware chiffré et substitue la somme de contrôle. Par conséquent, la centrale rejettera le fichier de mise à jour.

Au mieux, le fichier du firmware peut être lu à partir de la mémoire flash externe de la centrale. Cependant, il faudra des milliers d’années pour déchiffrer ce fichier avec les capacités des ordinateurs modernes.

Le fichier du firmware comprend un système de marqueurs et de propriétés vérifiés avant l’installation. Les informations les concernant ne sont accessibles qu’à un nombre limité de personnes afin d’éviter tout sabotage. Si un marqueur ou une caractéristique n’est pas validé, la mise à jour est annulée. Ainsi, la centrale Hub n’installera pas le firmware à partir de la centrale Hub Plus.

Technologies de protection :

- vérification des sommes de contrôle, des marqueurs et des caractéristiques ;

- chiffrement.

4. Mise à jour du firmware de la centrale

Pendant la mise à jour, le bootloader dans la ROM du microcontrôleur de l’appareil lit le fichier firmware chiffré à partir de la mémoire flash externe de la centrale.

Le firmware est déchiffré uniquement à l’intérieur du microcontrôleur, auquel il est impossible d’accéder de l’extérieur. Il est donc impossible de lire ou de remplacer le firmware. Une fois le fichier firmware déchiffré, les sommes de contrôle sont vérifiées une nouvelle fois. Cela vous permet de vous assurer qu’aucune donnée n’a été corrompue lors du déchiffrement.

Le bootloader à l’intérieur de la centrale contrôle également le bon fonctionnement de celle-ci avec le nouveau firmware. Si des erreurs critiques ou des dysfonctionnements sont détectés, la centrale supprime la version du firmware endommagée et remet à zéro à partir de la dernière version stable.

Seul un nombre limité de personnes sait comment le firmware stable est sélectionné et comment son bon fonctionnement est assuré. Cela rend le sabotage beaucoup plus difficile. Le bootloader n’est pas mis à jour, ce qui exclut la possibilité d’un piratage du mécanisme de mise à zéro du firmware.

Technologies de protection :

- vérification de la somme de contrôle après le déchiffrement ;

- contrôle des erreurs critiques ;

- contrôle du bon fonctionnement de la centrale avec le nouveau firmware.

5. Conditions requises pour la mise à jour du firmware

Pour garantir une mise à jour réussie et transparente du firmware du système, les conditions suivantes doivent être respectées avant le début et pendant la procédure :

- l’alimentation externe stable pour une centrale pendant la mise à jour ;

- une connexion internet stable pendant le téléchargement de la mise à jour (si la connexion est instable, le téléchargement peut être interrompu et redémarré) ;

- le système de sécurité est désarmé (si le système est armé, la mise à jour commencera une fois le système désarmé) ;

- absence de détecteurs d’incendie Ajax en état d’alarme sur la centrale avec l’OS Malevich 2.14 et plus.

Si un système est équipé d’un prolongateur de portée ReX Jeweller ou ReX 2 Jeweller, les conditions suivantes doivent être respectées pour que la mise à jour du système d’exploitation soit réussie :

- l’alimentation externe stable pour un prolongateur de portée pendant la mise à jour ;

- une connexion stable entre la centrale et le prolongateur de portée.

👉 Mise à jour du système d’exploitation du prolongateur de portée

5. Comment mettre à jour une centrale manuellemente

Les centrales sont mises à jour automatiquement par défaut. Cependant, vous pouvez vérifier manuellement les mises à jour de la centrale :

La fonction est disponible dans les paramètres de la centrale dans l’application Ajax (Centrale → Paramètres → Service → Mise à jour du firmware → Rechercher des mises à jour)

Après la mise à jour du firmware

La mise à jour du firmware et le redémarrage de la centrale prennent moins de 10 secondes. Ensuite, la centrale se reconnecte au serveur. Le délai de connexion dépend du nombre de voies de communication actives et ne dépasse jamais 30 secondes. Les notifications concernant les alarmes et les événements sont stockées dans l’historique des événements, même pendant la mise à jour de la centrale.

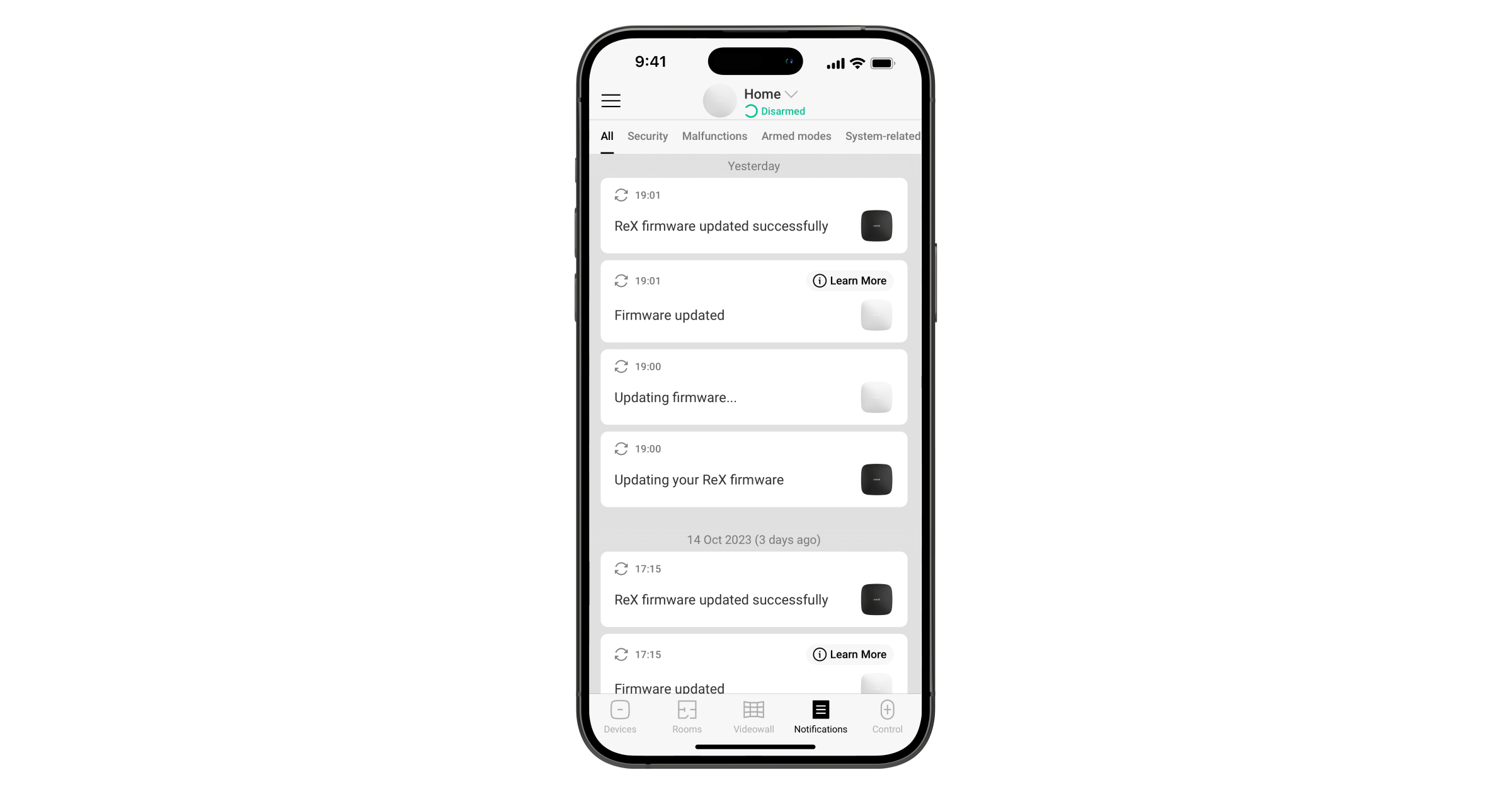

L’application Ajax affiche les messages suivants pour informer l’utilisateur du début et de la fin du processus de mise à jour du firmware de la centrale :

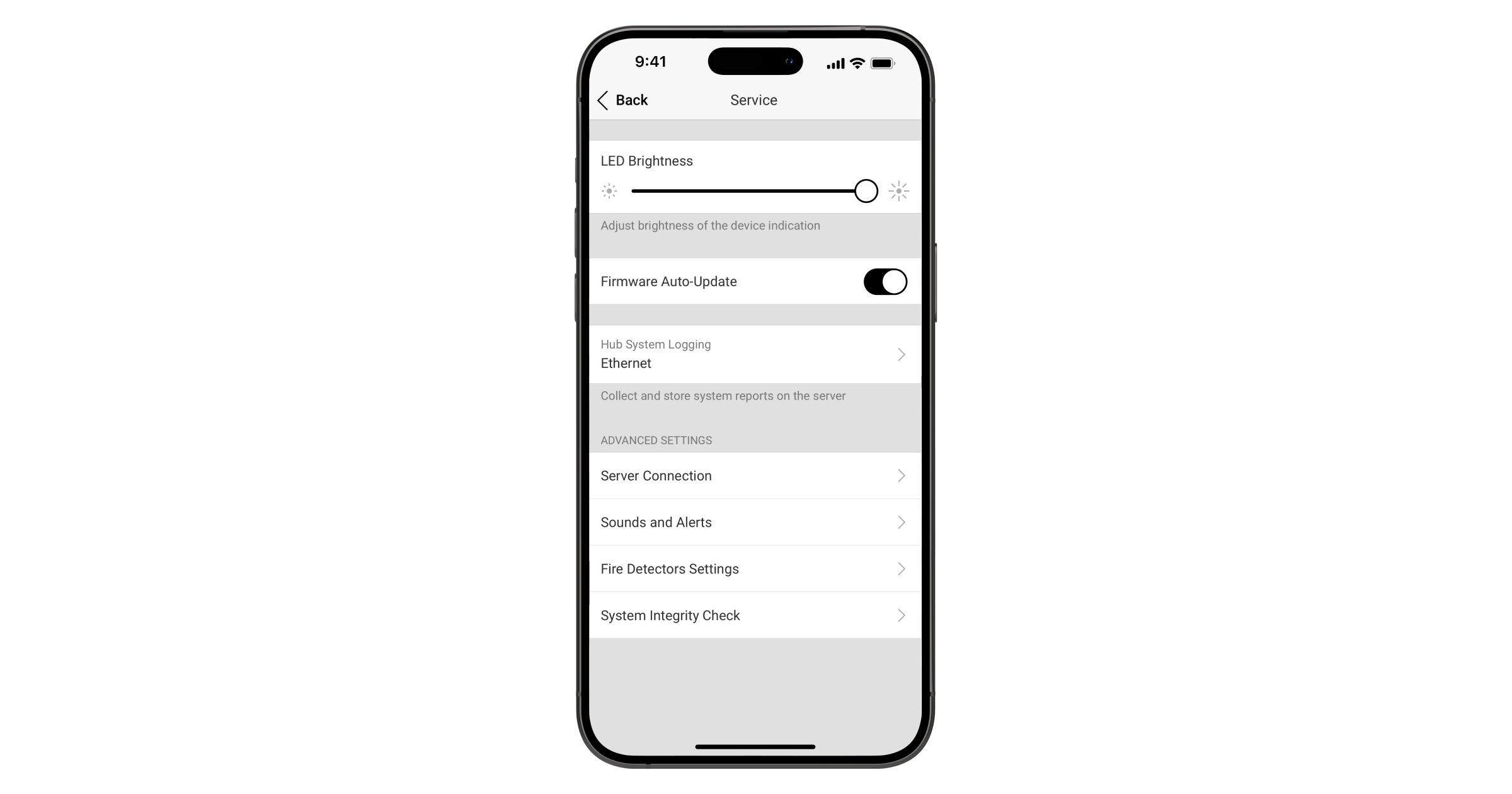

Les mises à jour automatiques sont facultatives et peuvent être désactivées. Pour ce faire, allez dans les paramètres de service de la centrale (Appareils → Centrale → Paramètres (⚙️) → Service) et désactivez « Mise à jour automatique du firmware ».

Après cette étape, la centrale continuera à vérifier s’il existe de nouvelles versions du firmware, mais elles ne seront pas installées automatiquement. Lorsqu’un nouveau firmware est disponible, vous verrez un bouton dans l’application qui vous permettra d’installer la mise à jour.

Nous publions des mises à jour en matière de sécurité pour les caméras et les enregistreurs vidéo pendant au moins deux ans au cours de la période de garantie.

👉 Les dernières mises à jour du système d’exploitation de la centrale

Mise à jour du firmware des prolongateurs de portée

La mise à jour des prolongateurs du signal radio ne diffère que par le processus d’obtention du fichier firmware. Premièrement, le fichier est téléchargé du serveur Ajax Cloud vers la centrale, puis transféré vers le prolongateur de portée via le protocole radio Cargo, lui-même basé sur le protocole radio Jeweller.

Le transfert de fichier du firmware prend environ 40 minutes pour ReX Jeweller et 30 minutes pour ReX 2 Jeweller. Pendant ce temps, le système de sécurité continue de fonctionner en mode normal. Dès que le prolongateur de portée reçoit le fichier de firmware et que le système de sécurité est désarmé, ReX Jewellerinstalle la mise à jour. L’installation du firmware et le redémarrage ultérieur du ReX Jeweller prennent jusqu’à 5 secondes. Les événements et les alarmes des appareils du système de sécurité ne sont pas perdus lors de la mise à jour.

Pour assurer le bon fonctionnement du système, la version du firmware du prolongateur de portée doit correspondre à celle de la centrale à laquelle il est associé. Si un prolongateur de portée doté d'une version de firmware obsolète est ajouté à la centrale, le système mettra automatiquement à jour le firmware du prolongateur pour qu'il corresponde à celui de la centrale, et ce, indépendamment de l'activation ou non de la Mise à jour automatique du firmware dans les paramètres de la centrale.