Die Authentifizierung, d. h. die Überprüfung der Identität eines Benutzers, ist der erste und wichtigste Schutz vor unbefugtem Zugang zu einer geschützten Einrichtung. Herkömmliche Authentifizierungsmethoden durch Zugangskarten, Codes oder Smartphones weisen häufig Sicherheitslücken auf und vermitteln ein falsches Gefühl von Sicherheit.

Dieser Artikel analysiert die üblichen Schwachstellen herkömmlicher Authentifizierungsmethoden und zeigt, wie Ajax fortschrittliche Technologien einsetzt, um Klonen, Abfangen und physischer Sabotage zu widerstehen.

Kontaktlose Authentifizierungstechnologien im Überblick

Der heutige Markt für physische Zugangskontrolle bietet bequeme kontaktlose Authentifizierungsmethoden, die traditionelle physische Schlüssel ersetzen. Diese Lösungen unterscheiden sich in ihrer Architektur und ihren Funktionsprinzipien. Die untenstehenden Topologien kommen derzeit auf dem Markt zum Einsatz.

RFID: Der Ausgangspunkt der kontaktlosen Authentifizierung

Die RFID-Technologie (Radio Frequency Identification) nutzt Funkwellen, um Daten von RFID-Tags automatisch zu lesen und zu übertragen. Sie kommt in vielen Branchen zum Einsatz: von der Logistik und dem Einzelhandel bis hin zum Gesundheits- und Finanzwesen. In Sicherheitssystemen bietet RFID eine praktische Alternative zu physischen Schlüsseln.

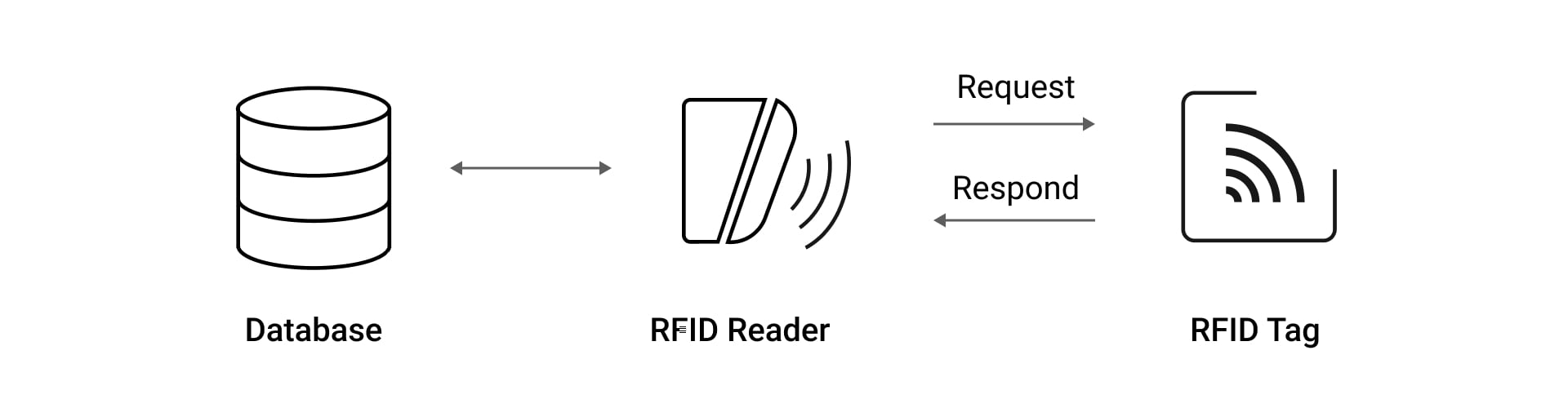

Ein RFID-System besteht aus:

- RFID-Tag — enthält eine eindeutige Kennung.

- RFID-Lesegerät — erzeugt Radiowellen, um passive Tags mit Energie zu versorgen und Informationen zu empfangen.

- Antenne — ermöglicht die Kommunikation zwischen dem Tag und dem Lesegerät.

- Managementsystem — verarbeitet die empfangenen Daten.

Ein Standard-RFID-System arbeitet mit vereinfachten Identifizierungsprotokollen, was es anfällig für Verstöße macht. Wenn sich ein RFID-Tag, z. B. eine Zugangskarte oder ein Handsender, dem HF-Feld eines Lesegeräts nähert, antwortet er mit der Übertragung seiner eindeutigen ID, typischerweise mit geringer oder gar keiner Verschlüsselung. Dieser einseitige Authentifizierungsprozess bietet keine zuverlässige Überprüfung. Das bedeutet, dass das System nicht effektiv feststellen kann, ob es mit einem authentischen Gerät kommuniziert.

Angreifer nutzen diese Schwachstelle in der Verifizierung aus, indem sie Geräte klonen. Sie stehlen die Zugangsdaten eines Handsenders oder einer Karte ohne physischen Kontakt. Man muss lediglich ein preiswertes Klongerät in die Nähe der Tasche oder des Rucksacks einer Person bringen und die Signale aufzeichnen. Einmal erfasst, können diese Signale an Lesegeräte wiedergegeben werden, um unbefugten Zugriff zu erlangen.

MIFARE Classic: weit verbreitete, aber anfällige Methode

Als die Schwachstellen grundlegender RFID-Systeme offensichtlich wurden, entstanden fortschrittlichere Technologien zur Verbesserung der Sicherheit. Eine der am weitesten verbreiteten Lösungen war MIFARE Classic, eine Reihe kontaktloser Chipkarten, die Mitte der 1990er Jahre eingeführt wurden. Ursprünglich als sicherere Alternative zu einfachen RFID-Etiketten gedacht, wurde MIFARE Classic in Zugangskontrollsystemen weltweit äußerst beliebt. Allerdings gilt sein Verschlüsselungsalgorithmus mittlerweile als anfällig für moderne Angriffstechniken.

Jede Karte enthält einen RFID-Tag, der den proprietären 48-Bit-Verschlüsselungsalgorithmus CRYPTO1 verwendet. Viele Jahre lang beruhte seine Sicherheit auf dem Prinzip der „Security through Obscurity“ (Sicherheit durch Unklarheit)1. Der Authentifizierungsprozess in MIFARE Classic beinhaltet einen Challenge-Response-Mechanismus, bei dem eine Karte und ein Lesegerät verschlüsselte Daten austauschen, um die Identität des Benutzers zu überprüfen. Allerdings verwendet MIFARE Classic statische Verschlüsselungsmuster, was bedeutet, dass diese nach der Einrichtung des Systems unverändert bleiben. In vielen Fällen werden dieselben Sicherheitsschlüssel auch für mehrere Karten innerhalb einer Einrichtung verwendet.

Obwohl MIFARE Classic eine bessere Verschlüsselung als einfache RFID-Tags bietet, haben Untersuchungen gezeigt2, dass Angreifer die zwischen MIFARE Classic-Karten und Lesegeräten ausgetauschten Daten abfangen, die verschlüsselte Kommunikation erfassen und mit speziellen Tools entschlüsseln können. Dies ermöglicht das Klonen von Zugangsdaten, indem man sich während der Authentifizierung einfach in drahtloser Reichweite einer gültigen Karte befindet. Darüber hinaus mangelt es den grundlegenden RFID- und MIFARE Classic-Technologien an spezifischen Schutzmechanismen gegen Seitenkanalangriffe — Methoden, bei denen Angreifer Zeitmuster, Stromverbrauch oder elektromagnetische Emissionen analysieren, um Sicherheitsschlüssel zu extrahieren und sensible Daten zu entschlüsseln.

DESFire-Technologie: kompromissloser Sicherheits-Goldstandard

Um die Sicherheitsbeschränkungen von RFID und MIFARE Classic zu überwinden, entwickelte NXP Semiconductors MIFARE DESFire, eine kontaktlose Smartcard-Technologie der nächsten Generation. Der Name „DESFire“ bezieht sich auf den Data Encryption Standard (DES) und die Kernmerkmale der Karte (schnell, innovativ, zuverlässig und erweitert).

MIFARE DESFire wird häufig für elektronische Geldbörsen, Zutrittskontrolle, Firmenausweise, Transportwesen oder Stadiontickets eingesetzt, wo starker Schutz und hohe Transaktionsgeschwindigkeit gleichermaßen wichtig sind.

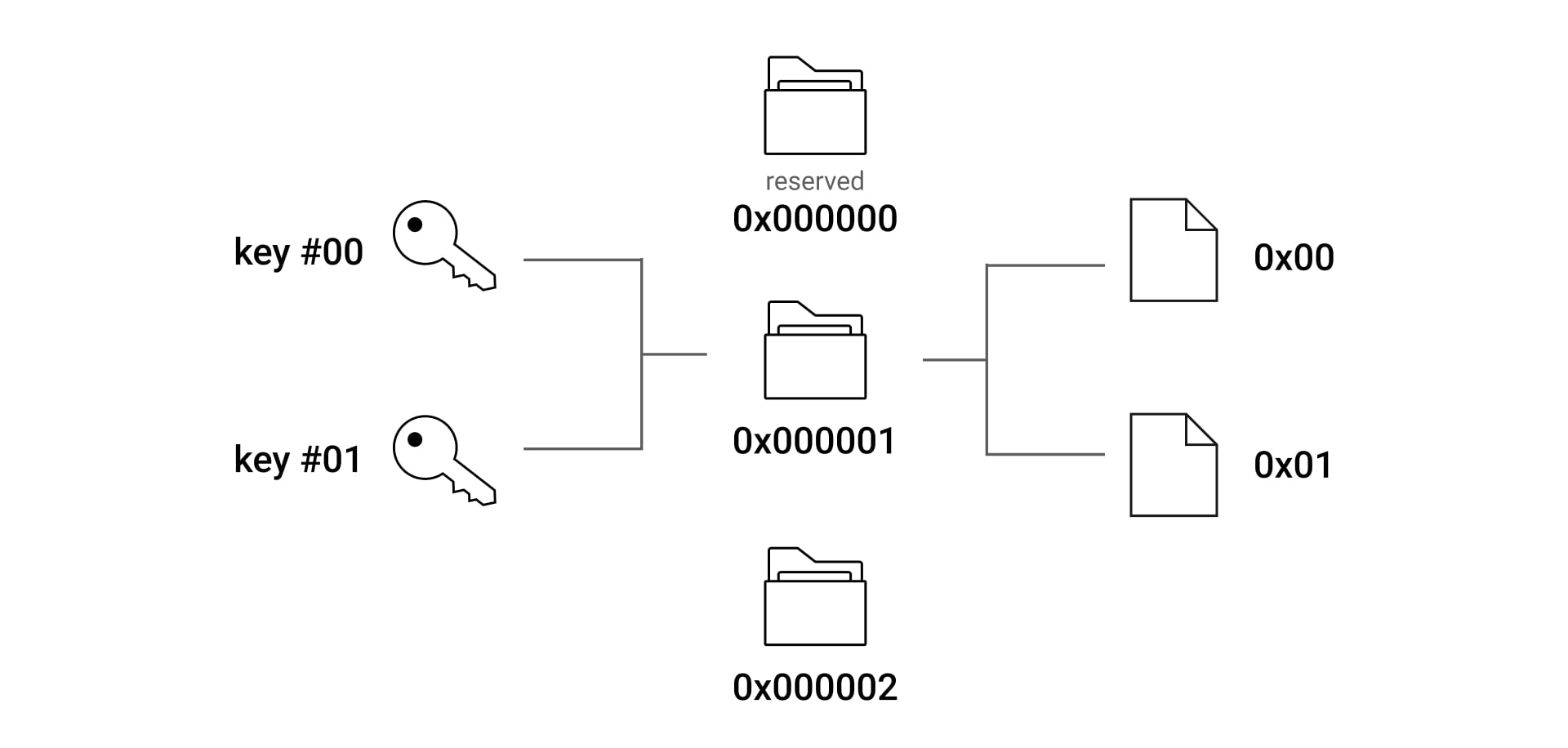

DESFire verwendet einen mehrschichtigen Sicherheitsansatz:

- Advanced cryptography. DESFire implementiert international anerkannte Verschlüsselungsstandards, einschließlich des Advanced Encryption Standard (AES).

- Secure memory architecture. DESFire-Karten enthalten einen dedizierten kryptografischen Co-Prozessor, der alle Verschlüsselungsvorgänge ausführt, ohne Schlüssel oder kritische Daten preiszugeben.

- Mutual authentication. Sowohl die Karte als auch das Lesegerät überprüfen vor dem Datenaustausch gegenseitig ihre Echtheit.

- Schutz vor Seitenkanalangriffen. Die DESFire-Architektur umfasst spezielle Schaltkreise, die einen gleichmäßigen Stromverbrauch gewährleisten, um Angriffe durch Leistungsanalyse zu verhindern, randomisierte Verarbeitungszeiten, um die Analyse von Zeitmustern zu verhindern, und eine elektromagnetische Abschirmung, um abfangbare Emissionen zu minimieren.

- App isolation. Eine DESFire-Karte kann mehrere Apps sicher und vollständig voneinander getrennt hosten, sodass Sicherheitslücken in einer App keine Auswirkungen auf andere Apps haben.

Hauptunterschiede zwischen den drei Technologien:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Verschlüsselung | Keine/minimal | CRYPTO1 | AES |

Schlüssel | Statisch | Statisch, 48-Bit | Dynamisch, bis zu 256 Bit |

Klonresistenz | Keine | Niedrig | Hoch |

Schutz vor Seitenkanalangriffen | Keine | Keine | Fortschrittlich |

Authentifizierung | Einseitig | Schwach, bidirektional | Stark, gegenseitig |

Ajax Lösungen für kontaktlose Authentifizierung

Nach Analyse der Stärken und Schwächen verschiedener kontaktloser Authentifizierungstechnologien setzt Ajax Systems ausschließlich auf die fortschrittlichsten verfügbaren Methoden. Für seine Pass-Karten und Tag-Handsender setzt das Unternehmen auf die MIFARE DESFire-Technologie in Kombination mit AES-Verschlüsselung denselben — Algorithmus, der weltweit zur Sicherung von Regierungs- und Finanzdaten eingesetzt wird. Diese Kombination bietet eine solide Grundlage für die Identitätsprüfung und schützt Anmeldeinformationen während ihres gesamten Lebenszyklus vor unberechtigten Duplizierungsversuchen. Die AES-Verschlüsselung übertrifft die 48-Bit-Schlüssel, die in MIFARE Classic-Systemen verwendet werden, und erzeugt eine außerordentlich große Anzahl möglicher Schlüssel-Kombinationen, was unautorisierte Zugriffsversuche mit aktueller Computertechnologie außerordentlich schwierig macht.

Entdecken Sie Ajax Bedienteile mit DESFire-Technologie:

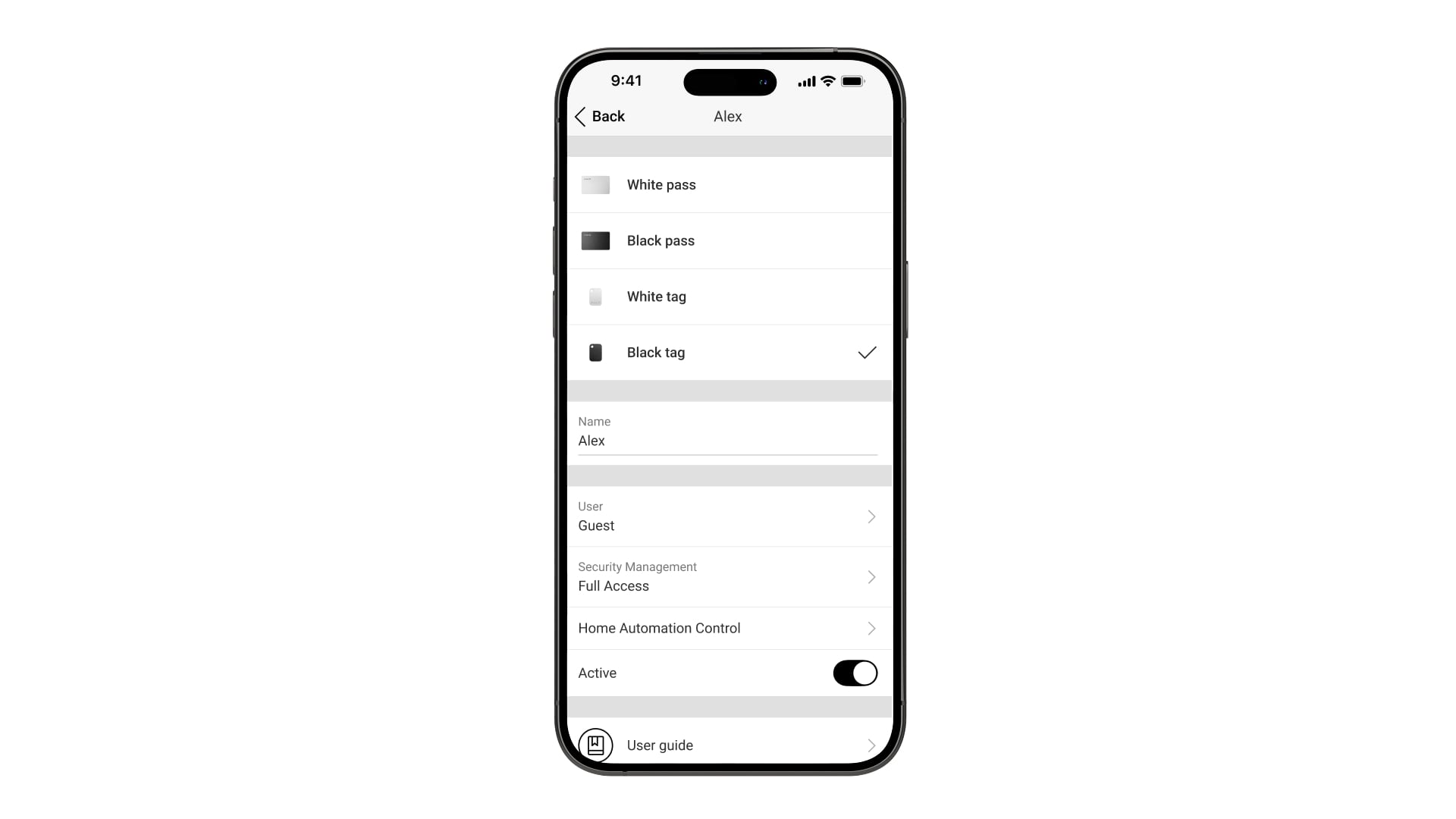

Neben der Verschlüsselung bietet Ajax auch Funktionen zur Fernverwaltung. Die Administratoren des Sicherheitssystems können die Zugriffsrechte mithilfe der Ajax Apps problemlos und schnell anpassen. Dies ist besonders in dringenden Situationen hilfreich: Geht eine Karte oder ein Handsender verloren, können Zugriffsrechte mit wenigen Klicks widerrufen, vorübergehend gesperrt und geändert werden.

Mobile Authentifizierung mit einem Smartphone

Bei heutigen Authentifizierungslösungen werden zunehmend Geräte genutzt, die die Nutzer bereits bei sich tragen, nämlich ihre Smartphones, um diese in sichere digitale Anmeldeinformationen zu verwandeln.

Bluetooth-Technologie

Bluetooth ist heutzutage eine der am weitesten verbreiteten Technologien zur mobilen Authentifizierung. Dieses drahtlose Kommunikationsprotokoll ermöglicht es Geräten, Daten zwischen Smartphones und Lesegeräten über kurze Distanzen auszutauschen, wodurch es sich für den Einsatz in Sicherheitssystemen und Zutrittskontroll-Apps eignet. Wenn sie jedoch ohne entsprechende Konfiguration implementiert werden, können einfache Bluetooth-Systeme nur schwer feststellen, ob sich das Handy irgendwo in der Nähe oder tatsächlich in der Nähe des Lesegeräts befindet. Solche Ungenauigkeiten können sich negativ auf die Sicherheit oder die Benutzerfreundlichkeit auswirken.

BLE-Technologie

Um die Einschränkungen von Standard-Bluetooth zu überwinden, hat die Industrie Bluetooth Low Energy (BLE) übernommen — eine Leichtversion des traditionellen Bluetooth, die gegenüber ihrem Vorgänger erhebliche Vorteile bietet:

- Geringerer Stromverbrauch: ermöglicht eine längere Akkulaufzeit für drahtlose Bedienteile und einen geringeren Energieverbrauch der Leitung bei kabelgebundenen Bedienteilen.

- Schnelle Verbindungsherstellung: minimiert Verzögerungen bei der Authentifizierung.

- Erweiterte Sicherheitsprotokolle: schützen die Datenübertragung.

- Kompatibilität mit den neuesten Smartphones: sorgt für eine nahtlose Integration.

Funktionsweise der BLE-Authentifizierung in Ajax Geräten

Die Implementierung der BLE-Technologie in Ajax Geräten ermöglicht die Multi-Faktor-Authentifizierung. Ajax Bedienteile verwenden einen mehrstufigen, verschlüsselten Verifizierungsprozess mit präziser Näherungserkennung und gegenseitiger Authentifizierung sowohl des Smartphones als auch des Bedienteils. Dadurch wird sichergestellt, dass sensible Informationen nur mit vertrauenswürdigen Geräten ausgetauscht werden, was die Sicherheit im Vergleich zu Systemen erhöht, die lediglich jedes Bluetooth-Signal in Reichweite erkennen.

Funktionsweise der BLE-Authentifizierung in Ajax Geräten

Sicherheitsarchitektur der Ajax BLE-Verbindung

- Ende-zu-Ende-Verschlüsselung. Das System verschlüsselt Daten bei jeder Übertragungsstufe vom Smartphone zu einem Bedienteil und dann vom Bedienteil zu einer Hub-Zentrale unter Verwendung separater Verschlüsselungsprotokolle.

- Eindeutige Verschlüsselung pro Gerät. Jedes Bedienteil und jedes Benutzer-Smartphone im System verwendet unterschiedliche Verschlüsselungsparameter, sodass die Kompromittierung eines Geräts nicht das gesamte System gefährdet.

- Schutz vor Sitzungszeitüberschreitung. Das System ändert die ausgetauschten Authentifizierungsdaten automatisch nach bestimmten Zeitabständen, wodurch die Zeit für mögliche Reverse-Engineering-Versuche begrenzt wird.

- Mühelose Sicherheitsupdates. Ajax hat ein Over-the-Air (OTA) Software-Update für seine Geräte3 implementiert, um neue Sicherheitslücken zu schließen und die Sicherheitsmechanismen der BLE-Verbindung ohne Benutzereingriff zu verbessern.

Entdecken Sie Ajax Bedienteile mit BLE-Technologie für die Smartphone-basierte Authentifizierung:

Codebasierte Sicherheit

Während kontaktlose Zugangsdaten und mobile Authentifizierung immer beliebter werden, bleiben PIN-Codes ein grundlegender Bestandteil vieler Sicherheitssysteme. Obwohl sie weit verbreitet sind, sind sie nicht immun gegen Kompromisse.

Häufige Schwachstellen in codebasierten Systemen

- Predictable choices

Menschen verwenden typischerweise bedeutende Daten, fortlaufende Nummern oder wiederholte Ziffern — deutlich leichter vorhersagbare Wahlmöglichkeiten als zufällige Kombinationen. Tatsächlich repräsentieren die 20 häufigsten Codes4 fast 27 % aller Einträge.

- Human factor exposure

An Arbeitsplätzen werden Zugangscodes aus praktischen Gründen häufig weitergegeben. Mitarbeiter können sie aufschreiben, systemübergreifend wiederverwenden oder sie bei leichten Nachfragen oder versehentlich preisgeben. Angreifer können auch öffentlich zugängliche personenbezogene Daten ausnutzen. Dieses Verhalten erzeugt unkontrollierte Zugriffspunkte, die formale Kontrollen umgehen.

- Brute force susceptibility

Viele Sicherheitssysteme verfügen nicht über einen robusten Schutz gegen systematisches Erraten von Codes. Wenn keine Sperrmechanismen vorhanden sind, sind sie für systematisches Erraten anfällig. Vierstellige PINs bieten nur 10 000 Kombinationsmöglichkeiten, eine Zahl, die durch wiederholte Versuche oder automatisierte Methoden leicht ausgeschöpft sein kann.

- Inadequate monitoring

Codebasierte Systeme verfügen oft nicht über umfassende Prüffunktionen zur Erkennung verdächtiger Aktivitätsmuster. Fehlgeschlagene Angriffe bleiben oft unbemerkt, sodass die Angriffe fortgesetzt werden können, bis sie erfolgreich sind. Das Fehlen von Spuren erschwert sowohl die Prävention als auch die Untersuchung.

Code-Authentifizierungsansatz, die Methode von Ajax

Ein durchdachter Ansatz zur codebasierten Authentifizierung verbindet starken Schutz mit Benutzerfreundlichkeit. Ajax Bedienteile unterstützen mehrere Arten von Zugangscodes:

- Bedienteilcode (einer pro Bedienteil): ein allgemeiner Code, der für das Bedienteil eingerichtet wurde. Ideal für einfache Sicherheitslösungen wie Ferienhäuser, Garagen oder Lagerräume, wo nur eine oder wenige vertrauenswürdige Personen Zugang benötigen und eine detaillierte Zugangsverfolgung nicht erforderlich ist.

- Benutzercodes: Individuelle Zugangscodes, die für jeden Systembenutzer in seiner Ajax App konfiguriert sind. Diese eignen sich ideal sowohl für Privathaushalte als auch für Arbeitsplätze, an denen mehrere Personen regelmäßigen Zugriff benötigen und über ein eigenes Ajax Konto mit personalisierten Berechtigungen für das Sicherheitssystem verfügen sollten. Mithilfe persönlicher Codes können Administratoren bestimmten Zonen präzise Zugriffsebenen zuweisen und nachverfolgen, wer welche Bereiche wann betreten hat, und dabei detaillierte Protokolle der Interaktionen des Sicherheitssystems führen.

- Codes für nicht registrierte Benutzer: Codes, die von einem Administrator für Personen erstellt werden, die vorübergehenden oder eingeschränkten Zugriff benötigen, ohne ein Ajax Konto zu benötigen. Die Codes eignen sich perfekt für Reinigungskräfte, Wartungsarbeiter, Gärtner, Hundeausführer oder Immobilienmakler, die physischen Zugang zum Gelände benötigen, aber keinen Einblick in die Konfiguration oder die Daten des Sicherheitssystems haben sollten.

- Einsatzteam-Code: der von einem Administrator konfigurierte Zugangscode für die schnellen Einsatzteams. Das ermöglicht ihnen, nach Eingang eines Alarms Zugang zum Gelände zu erhalten, wenn der Eigentümer nicht zu Hause ist. Der Code ist nur nach einem Alarm aktiv und bleibt für eine bestimmte Zeit gültig.

Praktische und sichere Authentifizierungsmöglichkeiten für jeden Nutzer

Der Bedrohungscode ermöglicht es Benutzern, einen stillen Alarm auszulösen, wenn sie unter Druck gezwungen werden, einen Code einzugeben. Der Code ermöglicht es Benutzern, das Überwachungsunternehmen darüber zu informieren, dass sie gezwungen wurden, das Sicherheitssystem zu deaktivieren, und wird weder durch Sirenentöne noch durch Ajax App offengelegt. Diese Funktion bietet eine kritische Sicherheitsebene für Benutzer, die mit potenziell gefährlichen Szenarien konfrontiert sind.

Die Geschichte von gehackten Bedienteilen findet sich oft in den Medien. Unser Artikel erklärt, ob die Szenarien, die Sie sehen, der Realität entsprechen.

Ajax Bedienteile speichern keine Benutzer-Codes. Wenn der Benutzer den Code eingibt, wird dieser verschlüsselt an die Hub-Zentrale gesendet und von der Hub-Zentrale überprüft. Die in der Hub-Zentrale enthaltenen Codes werden sicher in gehashter Form gespeichert, und die Ajax Hub-Zentrale verwendet das Echtzeitbetriebssystem OS Malevich, das Immunität gegen Viren und Cyberangriffe bietet.

Das Bedienteil blockiert den Zugang nach drei fehlgeschlagenen Versuchen, den korrekten Code einzugeben, und informiert sofort die Nutzer sowie die Leitstelle. Dies verhindert Brute-Force-Angriffe und erkennt verdächtige Aktivitäten frühzeitig.

Multi-Faktor-Authentifizierung ist ein Muss

Sich nur auf einen Authentifizierungsfaktor zu verlassen, sei es eine Karte, ein Code oder ein Smartphone, schafft einen einzigen Ausfallpunkt. Karten können verloren gehen oder gestohlen werden, Codes können erraten oder durchgesickert sein, und selbst die Zugangsdaten von Smartphones weisen bekannte Sicherheitslücken auf. Sobald dieser einzelne Faktor kompromittiert ist, gewährt er vollen Zugriff.

Die Auswirkungen potenzieller Sicherheitslücken reichen über den unmittelbaren Verlust hinaus. Organisationen müssen mit Kosten für die Reaktion auf Vorfälle, Rechtsstreitigkeiten, behördliche Bußgelder sowie langfristige Schäden am Kundenvertrauen rechnen. Die öffentliche Bekanntgabe solcher vermeidbarer Probleme kann den Ruf eines Unternehmens schwer schädigen und das Vertrauen der Interessengruppen untergraben. Deshalb setzen zukunftsorientierte Organisationen auf Multi-Faktor-Authentifizierung.

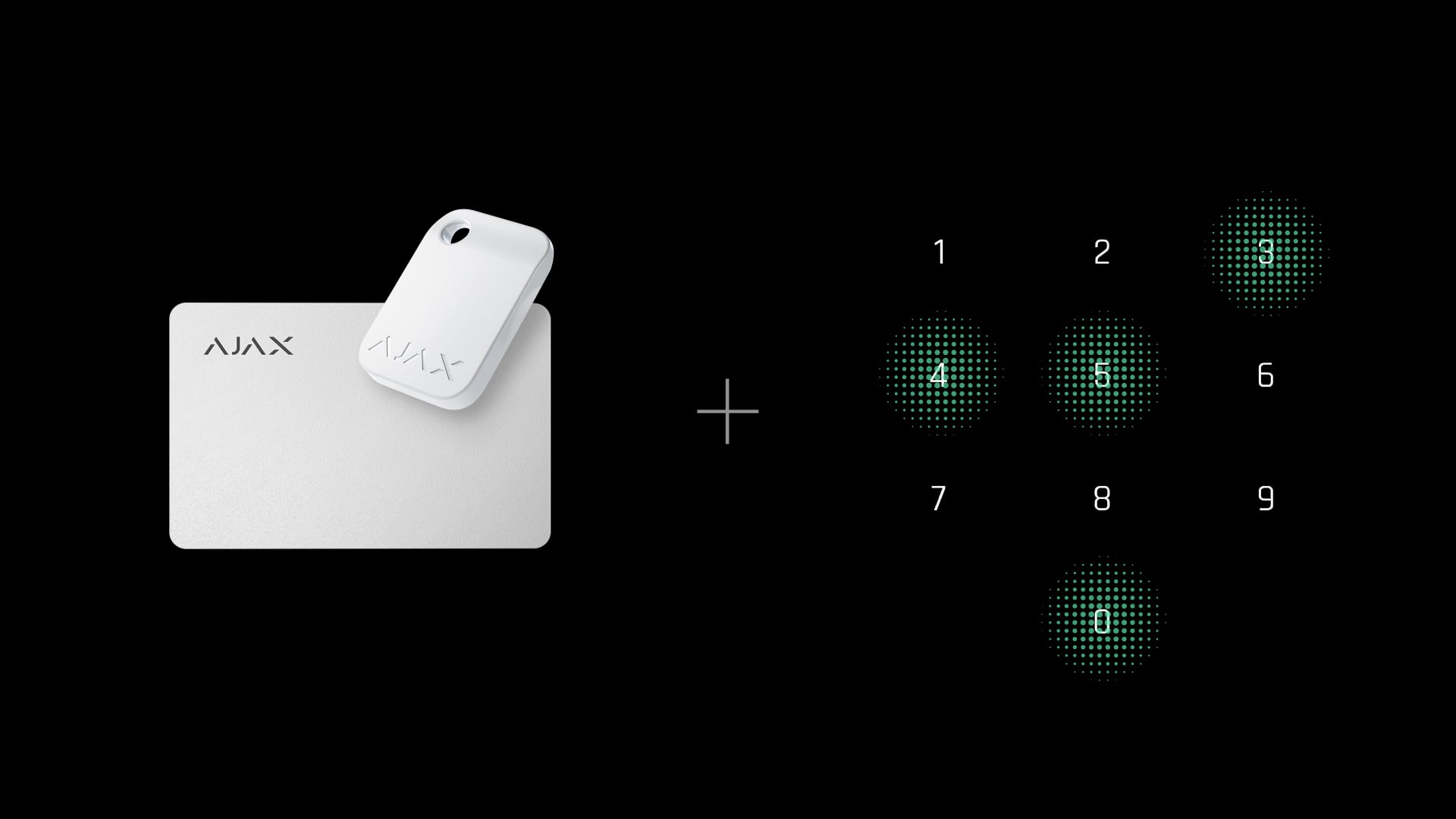

Bei Ajax Systemen ist die Zwei-Faktor-Authentifizierung der Goldstandard. Das System verfügt also über die Funktion Autorisierung mit Code bestätigen, bei der Benutzer zwei Verifizierungsstufen durchlaufen müssen:

- Legen Sie einen gültigen physischen Ausweis vor (Pass, Tag oder Smartphone).

- Geben Sie einen gültigen Code ein, um deren Identität zu bestätigen. Dieser Verifizierungsschritt stellt sicher, dass die Zugangsdaten auch dann nicht ohne den zugehörigen Code verwendet werden können, wenn sie verloren gehen oder gestohlen werden.

Ein solcher kombinierter Authentifizierungsansatz eignet sich ideal für Hochrisikoeinrichtungen, Büros, Finanzinstitute, kritische Infrastrukturen und sogar Wohnimmobilien. Es ermöglicht dem System, für wichtige Sicherheitsaktionen wie die Deaktivierung des Systems eine Zwei-Faktor-Authentifizierung zu verlangen, während für den routinemäßigen Zugriff weiterhin ein Ein-Faktor-Zugriff möglich ist.

Verwaltung von Zugriffsrechten

Für effektive Sicherheit sind nicht nur starke Authentifizierungsmethoden, sondern auch ein effizientes Zugriffsrechtemanagement erforderlich. Konventionelle Systeme basieren typischerweise auf der direkten Programmierung von Steuergeräten und Zugangsdaten vor Ort, was häufig sowohl die Sicherheitseffektivität als auch die administrative Effizienz beeinträchtigt. Häufige Probleme umfassen:

- Begrenzte Skalierbarkeit. Änderungen müssen vor Ort vorgenommen werden, Gerät für Gerät.

- Verzögerte Reaktion auf Änderungen. Die Aktualisierung von Zugriffsrechten für mehrere Benutzer oder Bereiche kann zeitaufwändig sein.

- Sicherheitsrisiken. Bei Verlust oder Diebstahl von Zugangsdaten ist ein manueller Eingriff erforderlich, um den Zugriff zu widerrufen, wodurch potenzielle Sicherheitslücken entstehen.

Bei herkömmlichen Systemen ist die Reaktion auf den Verlust oder Diebstahl von Zugangsdaten mit einem hohen Aufwand verbunden. Die Mitarbeitenden müssen das Sicherheitspersonal benachrichtigen, das dann die Systeme physisch umprogrammieren muss, um den Zugriff zu entziehen. Der gesamte Prozess dauert in der Regel Tage statt Minuten, wodurch längere Phasen der Verwundbarkeit entstehen. In der Zwischenzeit stellen viele Organisationen auch temporäre Zugangsdaten aus, die häufig die üblichen Sicherheitsprotokolle umgehen und zusätzliche Sicherheitsrisiken schaffen. Darüber hinaus fällt es Organisationen ohne eine zentrale Verwaltung schwer, genaue Aufzeichnungen darüber zu führen, welche Zugangsdaten wann widerrufen wurden.

Zugriffsverwaltung in der Ajax App

Ajax Systems bietet einen modernen Ansatz, der Cloud-Technologie mit mobilen und Desktop-Apps kombiniert. Mit Ajax PRO Desktop und Ajax PRO: Tool for Engineers erhalten Überwachungsunternehmen und interne Sicherheitsabteilungen komfortable und effiziente Tools für die Verwaltung von Zugriffsrechten.

- Instant remote access rights management. Administratoren können die Zugriffsrechte in Echtzeit über die Ajax Apps für Mobilgeräte und Desktop ändern. Wenn Zugangsdaten kompromittiert werden oder verloren gehen, können Angreifer innerhalb von Minuten per Fernzugriff Karten, Handsender und Smartphones entfernen. Dadurch wird das Zeitfenster für Sicherheitslücken und die Notwendigkeit von Technikerbesuchen vor Ort beseitigt. Wenn sich die Benutzerrollen ändern – zum Beispiel, wenn ein Mitarbeiter befördert wird und nun Zugriff auf neue Sicherheitsgruppen benötigt – können die Berechtigungen sofort über die App angepasst werden. Administratoren können außerdem Codes für nicht registrierte Benutzer, Bedienteilсodes und Bedrohungscodes verwalten. Benutzercodes können von den Benutzern bearbeitet werden, während andere Codes vollständig von Administratoren kontrolliert werden.

- Streamlined user management. Das Hinzufügen oder Entfernen von Benutzern erfordert in Ajax Apps nur wenige Klicks. Das System unterstützt die eindeutige Identifizierung jeder Berechtigung, indem es jedem Benutzer bestimmte Namen und IDs zuordnet, um eine genaue Nachverfolgung zu ermöglichen. Echtzeit-Benachrichtigungen halten Administratoren über alle Änderungen auf dem Laufenden.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Ein Gerät kann bis zu 13 Spaces verwalten, was ideal für verteilte Sicherheitsnetzwerke wie Einzelhandelsketten oder Firmengelände ist. Die Zugangsdaten können auch neu formatiert und neu zugewiesen werden: Wenn ein Mitarbeiter das Unternehmen verlässt, kann dieselbe Karte oder derselbe Handsender sicher gelöscht und einem neuen Teammitglied ausgegeben werden, ohne dass die Hardware ersetzt werden muss. Diese Flexibilität senkt die Kosten und erleichtert die Bestandsaufnahme.

- Mobile app integration. Administratoren können die gesamte Anlage über ihre Smartphones verwalten, Protokolle einsehen, Berechtigungen ändern oder auf Sicherheitsereignisse reagieren – und das von überall, wo es eine Internetverbindung gibt. Die App bietet eine intuitive Benutzeroberfläche, die auch technisch nicht versierten Nutzern eine anspruchsvolle Zugriffsrechtekontrolle ermöglicht.

Praktische Empfehlungen für eine verbesserte Authentifizierungssicherheit

- Implementieren Sie mehrere Authentifizierungsfaktoren. Verwenden Sie mindestens zwei separate Authentifizierungsmechanismen: physischen Zugang, digitale Token oder mobile Authentifizierung. Diese Redundanz schafft eine zusätzliche Schutzebene gegen Bedrohungen des Systems.

- Führen Sie regelmäßige Zugriffsprüfungen durch. Überprüfen Sie monatlich die Zugriffsrechte und Systemprotokolle, um ungewöhnliche Muster zu erkennen. Regelmäßige Überwachung deckt potenzielle Sicherheitslücken auf.

- Schulen Sie die Benutzer in der korrekten Authentifizierung. Weisen Sie die Benutzer darauf hin, Zugangsdaten nicht weiterzugeben, Codes häufig zu wechseln und physische Token sachgemäß zu handhaben. Das Bewusstsein der Nutzer verringert das Risiko kompromittierter Zugangsdaten.

- Diversifizieren Sie die Zugriffskontrollen. Je nach Sensibilitätsgrad sollten unterschiedliche Authentifizierungsanforderungen angewendet werden. Kritische Bereiche erfordern eine umfassendere Überprüfung.

- Aktivieren Sie Benachrichtigungen für ungewöhnliche Anmeldeversuche. Konfigurieren Sie das System, um Administratoren über mehrere fehlgeschlagene Anmeldeversuche zu benachrichtigen. Sofortige Benachrichtigungen ermöglichen eine schnelle Reaktion.

- Mehrschichtiger Ansatz zur Authentifizierung. Wenden Sie verschiedene Authentifizierungsmethoden für verschiedene Zonen an. Dadurch wird sichergestellt, dass ein Kompromiss in einem Bereich nicht die gesamte Anlage beeinträchtigt. Aktivieren Sie zum Beispiel den Bypass-Modus. Wenn in diesem Fall ein außenliegendes Bedienteil die Ein-/Ausgangsverzögerung auslöst, ist eine zusätzliche Deaktivierung über das im Innenbereich installierte Bedienteil erforderlich. Diese zweistufige Authentifizierung schafft einen robusten Sicherheitskontrollpunkt, da Eindringlinge beide Authentifizierungsebenen an unterschiedlichen Stellen überwinden müssten.

Fazit

Moderne Sicherheitslösungen erfordern einen umfassenden Ansatz, der Schutz und Benutzerfreundlichkeit in Einklang bringt. Ajax Systems begegnet dieser Herausforderung durch den Einsatz der hochsicheren DESFire-Technologie, fortschrittlicher BLE-basierter Smartphone-Authentifizierung und Multi-Faktor-Autorisierung. Die Fernverwaltungsfunktionen des Systems ermöglichen es Administratoren, sofort auf Sicherheitsbedenken zu reagieren und gleichzeitig die betriebliche Effizienz aufrechtzuerhalten.

Da sich Authentifizierungstechnologien ständig weiterentwickeln, wird Anpassungsfähigkeit zum Schlüsselfaktor: die Fähigkeit, Schutzmechanismen zu aktualisieren, Zugriffsregeln anzupassen und Systeme ohne Hardwareaustausch oder Ausfallzeiten zu skalieren. Organisationen, die mehrschichtige, konfigurierbare Sicherheitsmodelle implementieren, können die langfristige Systemstärke auch bei neuen Bedrohungen aufrechterhalten. Ajax Systems demonstriert, wie eine durchdachte Architektur Wachstum unterstützt, die Administration vereinfacht und die Zugriffskontrolle in einem sich ständig verändernden Umfeld zuverlässig hält.

Erfahren Sie mehr über das Konzept der „Sicherheit durch Unklarheit“.

Laut dieser Studie.

Nicht alle Ajax Geräte unterstützen diese Funktion.

Laut dieser Studie.

Roman Konchakivskyi

Leiter der Ajax Academy