Was in Filmen oder TV-Serien passiert, entspricht selten der Realität. Besonders bei Einbrüchen, Raubüberfällen oder Hackerangriffen sind die Szenen oft völlig unrealistisch.

Oft werden die hochspezialisierten Techniker gar nicht in den Filmprozess zur fachlichen Beratung eingebunden. So verliert sich das Publikum in einer verzerrten Realität, während Experten angesichts solcher Fakes nur noch ratlos sind. Zum Beispiel glauben die Zuschauer, dass ein Pulver IR-Strahlen nachweisen kann, die den Heiligen Gral schützen. Oder sie denken, ein Einbrecher könne ein Kabel an ein Ajax Bedienteil anschließen, das Passwort auslesen und das Sicherheitssystem hacken.

Wir haben den wohl bekanntesten Einbruch in der Filmgeschichte analysiert — das Hacken eines Sicherheitssystems über ein Bedienteil.

In der Regel läuft das in drei Hauptschritten ab:

- Auffinden eines Bedienteils;

- Physischer Zugriff oder Abfangen eines Funksignals;

- Hacken des Systems über Drittanbieter-Software.

Schauen wir uns an, was an jedem Schritt falsch ist.

Schritt 1: Das Bedienteil finden

Der erste Schritt bei jedem Einbruchsversuch ist das Sammeln von Informationen. Wenn Eindringlinge in Filmen ein Gebäude betreten, wissen sie genau, in welche Richtung sie laufen und wo sie nach potenziell hackbaren Geräten suchen müssen, selbst wenn diese sich auf der anderen Seite einer Wand befinden. Theoretisch mag das einfach wirken, in der Praxis ist es jedoch sehr schwierig, zwischen kabelgebundenen und kabellosen Geräten zu unterscheiden.

Um den genauen Standort des kabelgebundenen Bedienteils im Innenbereich zu bestimmen, müsste ein Eindringling einen leistungsstarken Multiscanner einsetzen, um das richtige, in der Wand versteckte Kabel zu finden. Allerdings kann ein Multiscanner nicht erkennen, um welche Art von Kabel es sich handelt: ob es sich um eine Türklingel, eine Türsprechanlage oder eine Stromleitung handelt. Bei dicken Wänden kann ein Multiscanner völlig nutzlos sein.

Wenn das Bedienteil kabellos ist und innerhalb der Räumlichkeiten installiert wurde, hilft die Suche nach in der Wand versteckten Kabeln ebenfalls nicht. Eindringlinge können versuchen, das Funksignal zu scannen, um den Standort des kabellosen Geräts zu ermitteln. Allerdings hat das Gerät nur ein kurzes Zeitfenster, um mithilfe der TDMA-Technologie Daten mit der Hub-Zentrale auszutauschen. Die restliche Zeit sind die Kommunikationsmodule deaktiviert. Für einen Eindringling kann es daher Dutzende von Minuten dauern, die Signalquelle genau zu lokalisieren. Selbst dann gibt es keine Garantie, dass die entdeckte Signalquelle zum gewünschten Gerät gehört. Zudem muss es sich nicht einmal um ein Ajax Gerät handeln, da auch andere Geräte auf denselben Ajax Frequenzen arbeiten.

Um das Funksignal abzufangen, verwenden Eindringlinge außerdem einen Code-Grabber. Ein spezielles Gerät fängt das Signal ab, das beim Scharfschalten oder Unscharfschalten des Systems übertragen wird. Trotzdem ist es auf diese Weise unmöglich, ein Ajax Gerät zu hacken, da das Signal verschlüsselt ist und ein proprietäres Kommunikationsprotokoll verwendet wird.

👉 Erfahren Sie mehr über das Jeweller-Funkprotokoll

Schutztechnologien:

- Blockverschlüsselung mit einem dynamischen Schlüssel,

- TDMA-Prinzip.

Dieser Artikel befasst sich mit Ajax Bedienteilen für den Innenbereich. Das Ajax Portfolio umfasst jedoch auch Bedienteile für den Außenbereich. Obwohl diese im Freien installiert werden und manchmal leicht zugänglich sind, bieten sie einen erhöhten Schutz gegen Sabotage und widerstehen sogar physischen Einwirkungen auf das Gehäuse.

Schritt 2: Physischer Zugriff

Um das Sicherheitssystem anzugreifen, suchen Eindringlinge stets nach physischem Zugang zum Gerät. Dieser Zugriff soll schnell und leise erfolgen, selbst wenn dafür eine halbmeterdicke Wand durchbohrt werden müsste.

In der Regel werden Bedienteile im Eingangsbereich installiert. Üblicherweise handelt es sich dabei um tragende Wände aus Ziegel, Beton oder Stahlbeton mit einer Dicke von 25 cm oder mehr (je nach Bauvorschriften und Normen). Manchmal kann sie sogar 50 cm erreichen, und sie in wenigen Sekunden lautlos zu durchbohren ist unmöglich.

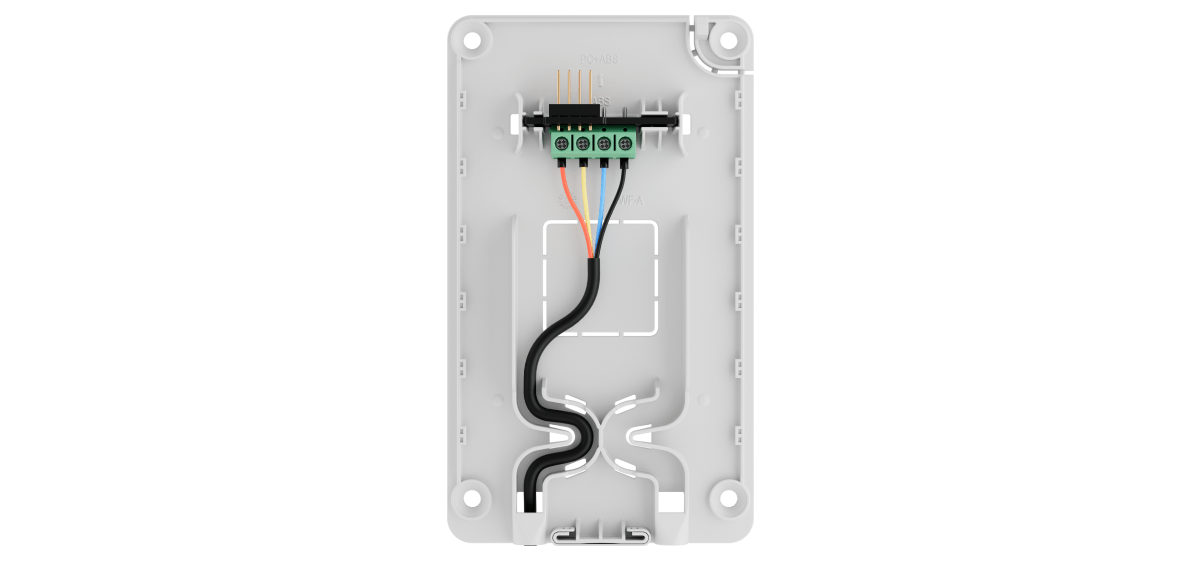

Zusätzlich zur Gefahr, die Aufmerksamkeit der Nachbarn zu erregen, besteht das Risiko, das Gerät mit einem Bohrer zu beschädigen. Die Fibra-Leitung des kabelgebundenen Bedienteils verläuft durch den Kabelkanal in der SmartBracket-Montageplatte. Die Kanäle sind gebogen konstruiert und das Kabel ist mit Kabelbindern befestigt. Deshalb würden Eindringlinge beim Durchbohren der SmartBracket vermutlich alle Leitungen durchtrennen.

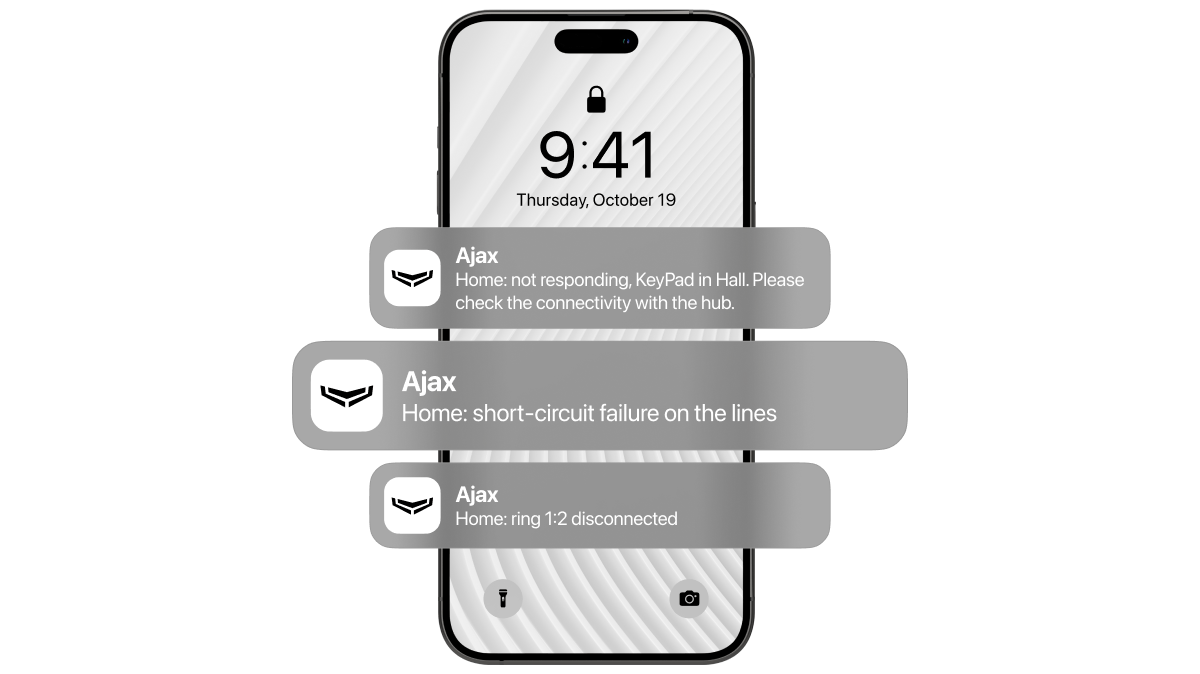

Neben der möglichen Beschädigung des Geräts werden sowohl die Nutzer als auch die Notruf- und Serviceleitstelle (NSL) über den Einbruchsversuch informiert. Wenn das Kabel beschädigt wird, erhalten sie Benachrichtigungen über einen Kurzschluss und einen Ring-Verbindungsabbruch (falls die Ringtopologie verwendet wird). Im Falle eines Kabelbruchs oder einer Beschädigung des Bedienteils wird zudem eine Meldung über den Verlust der Kommunikation mit der Hub-Zentrale empfangen.

👉 Erfahren Sie mehr über die Fibra-Technologie

Selbst wenn ein Eindringling versucht, das Sicherheitssystem durch elektrische Sabotage zu beschädigen (z. B. mit einem Elektroschocker), absorbiert Superior LineProtect Fibra den Einschlag. Alle Geräte zwischen LineProtect und der Hub-Zentrale bleiben weiterhin funktionsfähig.

Superior LineProtect Fibra ist ein Modul zum Schutz von Ajax Hub-Zentralen und kabelgebundenen Geräten vor Sabotage, wenn ein Eindringling Kurzschlüsse verursacht, 110/230 V~ anlegt oder Elektroschocker einsetzt. Das Modul überwacht die Eingangs- und Ausgangsspannung auf der Fibra-Leitung. Wenn LineProtect eine ungewöhnliche Spannung auf der Leitung erkennt, löst es die Sicherungen aus und trennt die Stromversorgung der installierten Geräte, die zwischen LineProtect und der Hub-Zentrale installiert sind.

Kabellose Bedienteile haben einfach keine Kabel. Außerdem befinden sich weder in kabellosen noch in kabelgebundenen Ajax Bedienteilen Kabel im Gehäuse. Daher ist es unmöglich, sich innerhalb des Geräts mit einem Kabel zu verbinden. Das einzige verfügbare Kabel ist ein isoliertes und verstecktes Fibra-Kabel.

In manchen Filmen reißen Eindringlinge das Bedienteil von der Wand und zerstören es, wodurch das Sicherheitssystem angeblich ausfällt. Das Bedienteil ist jedoch nur ein Teil des Systems, aber nicht dessen „Gehirn“. Daher macht es wenig Sinn, ein Bedienteil zu beschädigen, um die gesamte Sicherheit zu kompromittieren. Außerdem verfügen die Ajax Bedienteile über einen Sabotagekontakt, der Nutzer und die NSL benachrichtigt, wenn das Gehäuse geöffnet, das Gerät von der Montageplatte entfernt oder von der Oberfläche abgelöst wird.

Schutztechnologien:

- sofortige Benachrichtigungen,

- Erkennung des Kommunikationsverlusts,

- Sabotagealarm,

- Superior LineProtect Fibra,

- Ringverbindung.

Schritt 3: Hacken

Nehmen wir an, ein Eindringling hat es geschafft, sich unbemerkt mit dem Bedienteil zu verbinden. Da dies nur bei Fibra möglich ist, wollen wir diesen Fall untersuchen. Das Verbinden mit nur einem Draht, wie es in Filmen oder TV-Serien gezeigt wird, ist sinnlos, denn die Fibra-Leitung besteht aus vier Drähten: zwei Signal- und zwei Stromdrähten.

Um die übertragenen Daten zu schützen, verwendet Fibra eine Verschlüsselung mit einem dynamischen Schlüssel. Das Hacken und das Auslesen der Daten würde die Leistung eines Supercomputers erfordern und Wochen oder sogar Jahre dauern. Mit anderen Worten, es ist eine vergebliche Bemühung. Doch selbst verschlüsselte Daten müssen zunächst erreicht werden. Jede Kommunikationssitzung zwischen einer Hub-Zentrale und einem Gerät beginnt mit einer Authentifizierung: dabei werden einzigartige Marker und Eigenschaften verglichen. Wenn auch nur ein einziger Parameter die Überprüfung nicht besteht, ignoriert die Hub-Zentrale die Befehle des Geräts. Daher ist es sinnlos, Daten zu manipulieren oder abzufangen.

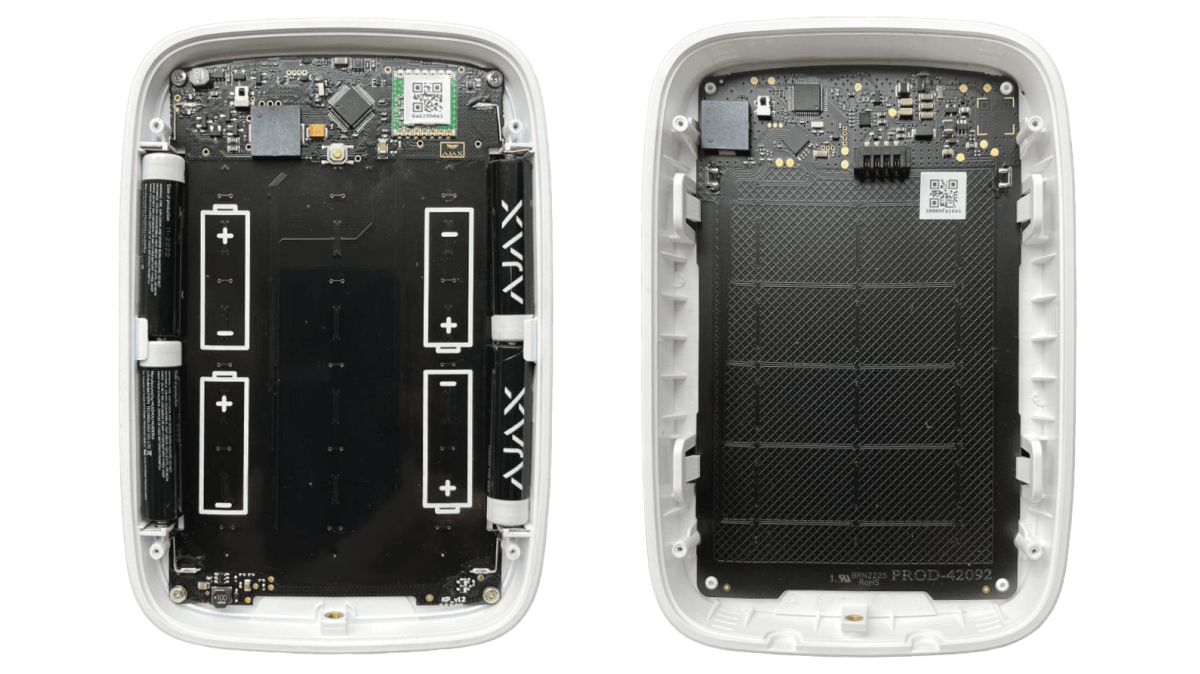

Das Bedienteil speichert keine Benutzercodes, sodass diese nicht daraus ausgelesen werden können. Wenn der Benutzer den Code eingibt, wird dieser verschlüsselt an die Hub-Zentrale gesendet und von der Hub-Zentrale überprüft. Codes werden in der Hub-Zentrale sicher in gehashter Form gespeichert, und die Ajax Hub-Zentrale nutzt das Echtzeitbetriebssystem OS Malevich, das Immunität gegen Viren und Cyberangriffe bietet.

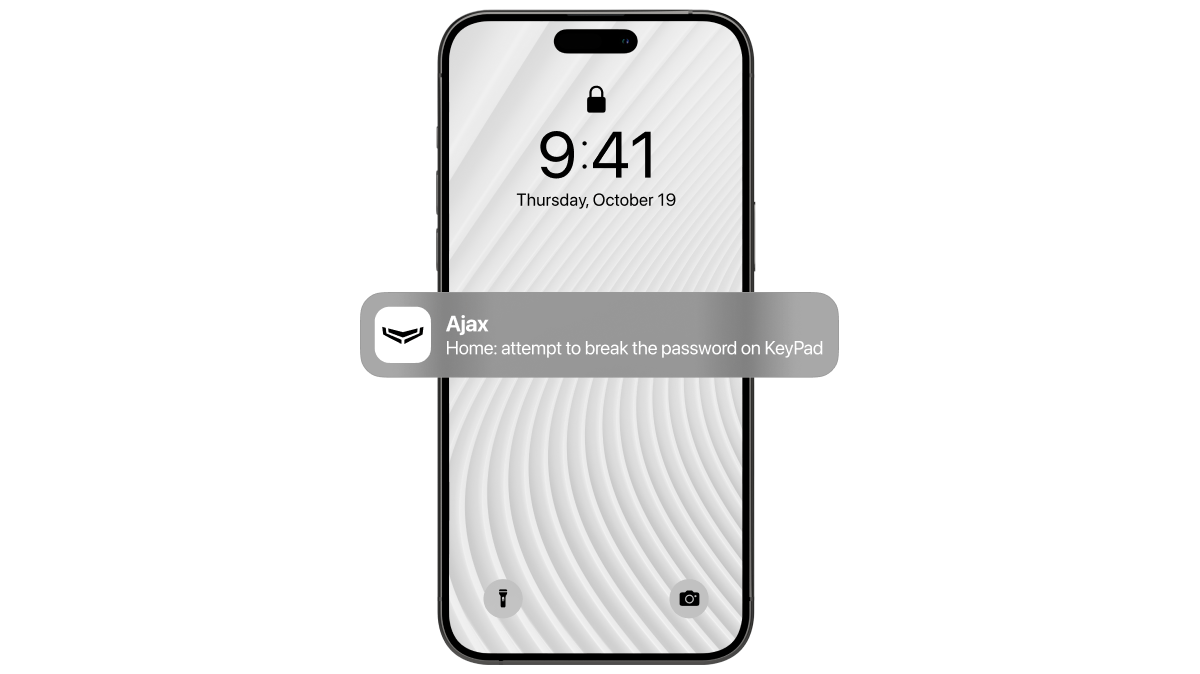

Ein Brute-Force-Angriff, um den Code zu erraten, ist ebenfalls unmöglich. Wenn innerhalb einer Minute dreimal hintereinander ein falscher Code eingegeben wird oder ein nicht verifiziertes Zugangsgerät verwendet wird, wird das Bedienteil für die in den Einstellungen festgelegte Zeit gesperrt. Während dieser Zeit ignoriert die Hub-Zentrale alle Codes und Zugangsgeräte und informiert gleichzeitig die Systemnutzer sowie die NSL über den Versuch des unbefugten Zugriffs.

Schließlich ist ein unbemerkter Einbruch ausgeschlossen. Jede Unscharfschaltung des Systems wird protokolliert, und Nutzer sowie die NSL erhalten eine Benachrichtigung darüber. Niemand kann eine Benachrichtigung aus dem Ereignisprotokoll der Hub-Zentrale entfernen. Zudem ruft der NSL-Betreiber den Nutzer an, wenn das System zu einer unplanmäßigen Zeit unscharf geschaltet wird, sofern die NSL die üblichen Schaltzeiten überwacht.

Schutztechnologien:

- verschlüsseltes proprietäres Kommunikationsprotokoll,

- Schutz vor Gerätevortäuschung (Spoofing),

- automatische Sperre gegen unbefugten Zugriff.

Keypads

Fazit

Zusammenfassend lässt sich sagen, dass das Hacken eines Ajax Systems eine große Herausforderung darstellt. Die Daten sind durch Verschlüsselung geschützt, und das Bedienteil speichert keine Codes. Die Hub-Zentrale prüft jeden Befehl und filtert unautorisierte Zugriffsversuche heraus. Traditionelle Brute-Force-Angriffe sind dank der Funktion der Auto-Sperre des Bedienteils unmöglich.

Was in Filmen, TV-Serien oder Werbespots passiert, folgt den Gesetzen der Dramatik und weicht dabei oft von den Prinzipien der Physik und Mathematik ab. Dennoch können wir selbst in diesem Bereich einen Spoiler verraten: Seien Sie skeptisch gegenüber allem, was Sie in Filmen sehen.