L’authentification – le processus de vérification de l’identité d’un utilisateur – constitue la première et la plus critique des défenses contre l’accès non autorisé à tout site protégé. Les méthodes traditionnelles d'authentification par cartes d'accès, codes ou smartphones présentent fréquemment des lacunes de sécurité et créent une fausse impression de protection.

Cet article analyse les faiblesses courantes des méthodes d'authentification conventionnelles et montre comment Ajax met en œuvre des technologies avancées pour résister au clonage, à l'interception et au sabotage physique.

Tout comprendre sur les technologies d'authentification sans contact

Le marché actuel du contrôle d'accès physique propose des méthodes d'authentification sans contact pratiques qui remplacent les clés physiques traditionnelles. Ces solutions diffèrent par leur architecture et leurs principes de fonctionnement. Voici les technologies actuellement déployées sur le marché.

RFID : le point de départ de l’authentification sans contact

La technologie RFID (Radio Frequency Identification) utilise les ondes radio pour lire et transmettre automatiquement les données provenant de badges RFID. Elle est largement appliquée à travers les industries : de la logistique et du commerce de détail à la santé et aux finances. Dans les systèmes de sécurité, la RFID offre une alternative pratique aux clés physiques.

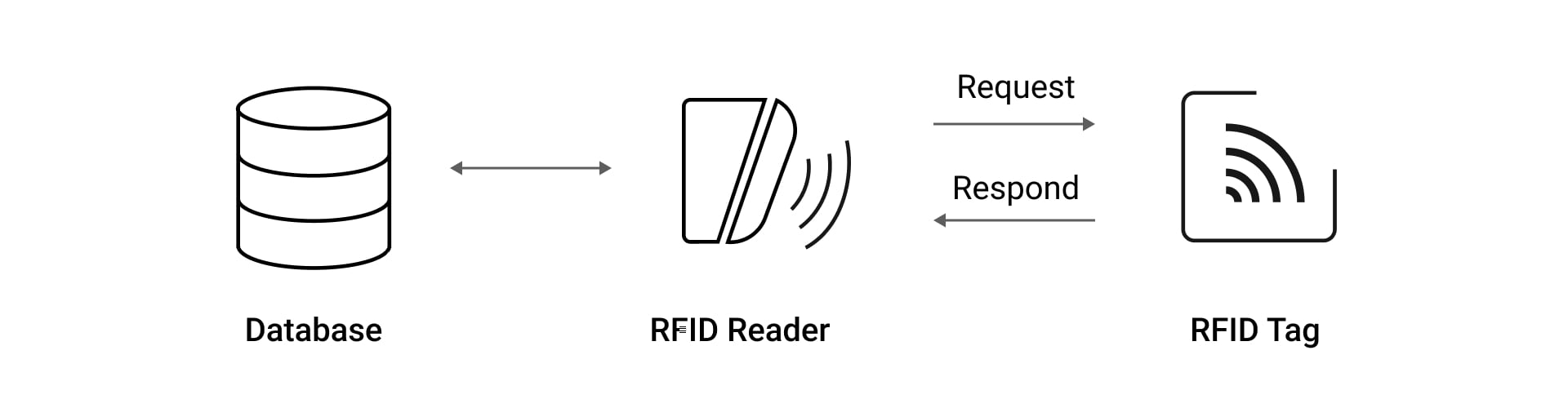

Un système RFID se compose de :

- Badge RFID – contient un identifiant unique.

- Lecteur RFID – génère des ondes radio pour alimenter les badges passifs et recevoir des informations.

- Antenne – permet la communication entre le badge et le lecteur.

- Système de gestion – traite les données reçues.

Un système RFID standard fonctionne avec des protocoles d'identification simplifiés, ce qui le rend susceptible aux violations de sécurité. Lorsqu'un badge RFID – tel qu'une carte d'accès ou un badge – s'approche du champ RF d'un lecteur, il répond en transmettant son ID unique, généralement avec peu ou pas de chiffrement. Ce processus d'authentification unidirectionnel manque de vérification robuste. Cela signifie que le système ne peut pas déterminer efficacement s'il communique avec un appareil authentique.

Le clonage d'appareils est une méthode couramment utilisée par les intrus pour contourner les systèmes dont la vérification est insuffisante. Ils volent les données d'identification d'un badge ou d'une carte sans contact physique. Il suffit d'approcher un dispositif de clonage peu coûteux près de la poche ou du sac d'une personne pour enregistrer les signaux. Une fois interceptés, ces signaux peuvent être renvoyés aux lecteurs pour déverrouiller l'accès sans autorisation.

MIFARE Classic : une méthode largement déployée mais vulnérable

Comme les systèmes RFID classiques montraient leurs limites en termes de sécurité, de nouvelles technologies plus performantes ont été créées. L'une des solutions les plus répandues était MIFARE Classic, une série de cartes à puce sans contact introduites au milieu des années 1990. D'abord vue comme une solution plus sûre que les simples badges RFID, la technologie MIFARE Classic s'est imposée partout dans le monde pour gérer l'accès aux bâtiments. Cependant, son algorithme de chiffrement est désormais considéré comme vulnérable aux techniques d'attaque modernes.

Chaque carte contient une puce RFID qui utilise le chiffrement propriétaire CRYPTO1 48 bits. Pendant de nombreuses années, sa sécurité reposait sur le principe de la sécurité par l'obscurité1. Le processus d'authentification dans MIFARE Classic implique un mécanisme de défi-réponse, où une carte et un lecteur échangent des données chiffrées pour vérifier l'identité de l'utilisateur. Cependant, MIFARE Classic utilise des modèles de chiffrement statiques, ce qui signifie qu'il reste inchangé une fois le système configuré. Dans de nombreux cas, les mêmes clés de sécurité sont également partagées entre plusieurs cartes au sein d'un même site.

Bien que MIFARE Classic offre un chiffrement meilleur que les badges RFID classiques, des recherches ont montré2 que les intrus peuvent intercepter les données échangées entre les cartes MIFARE Classic et les lecteurs, capturer les communications chiffrées et utiliser des outils spéciaux pour les déchiffrer. Cela permet le clonage des identifiants d'accès simplement en se trouvant à portée sans fil d'une carte valide lors de l'authentification. Les systèmes RFID standards sont aujourd'hui vulnérables aux attaques par canal auxiliaire. Sans une protection avancée, des pirates peuvent intercepter des données sensibles simplement en analysant les émissions électromagnétiques de vos lecteurs de badges.

Technologie DESFire : la référence en matière de sécurité inégalée

Pour surmonter les limitations de sécurité de la RFID et du MIFARE Classic, NXP Semiconductors a développé MIFARE DESFire : une technologie de cartes à puce sans contact de nouvelle génération. Le nom « DESFire » fait référence au Data Encryption Standard (DES) ainsi qu'aux attributs fondamentaux de la carte (Fast, Innovative, Reliable et Enhanced).

On retrouve la technologie MIFARE DESFire partout : dans les paiements sans contact, le contrôle d'accès, les cartes d'identité d'entreprise, les transports ou la billetterie de stades. Elle est idéale car elle est à la fois ultra-sécurisée et très rapide à utiliser.

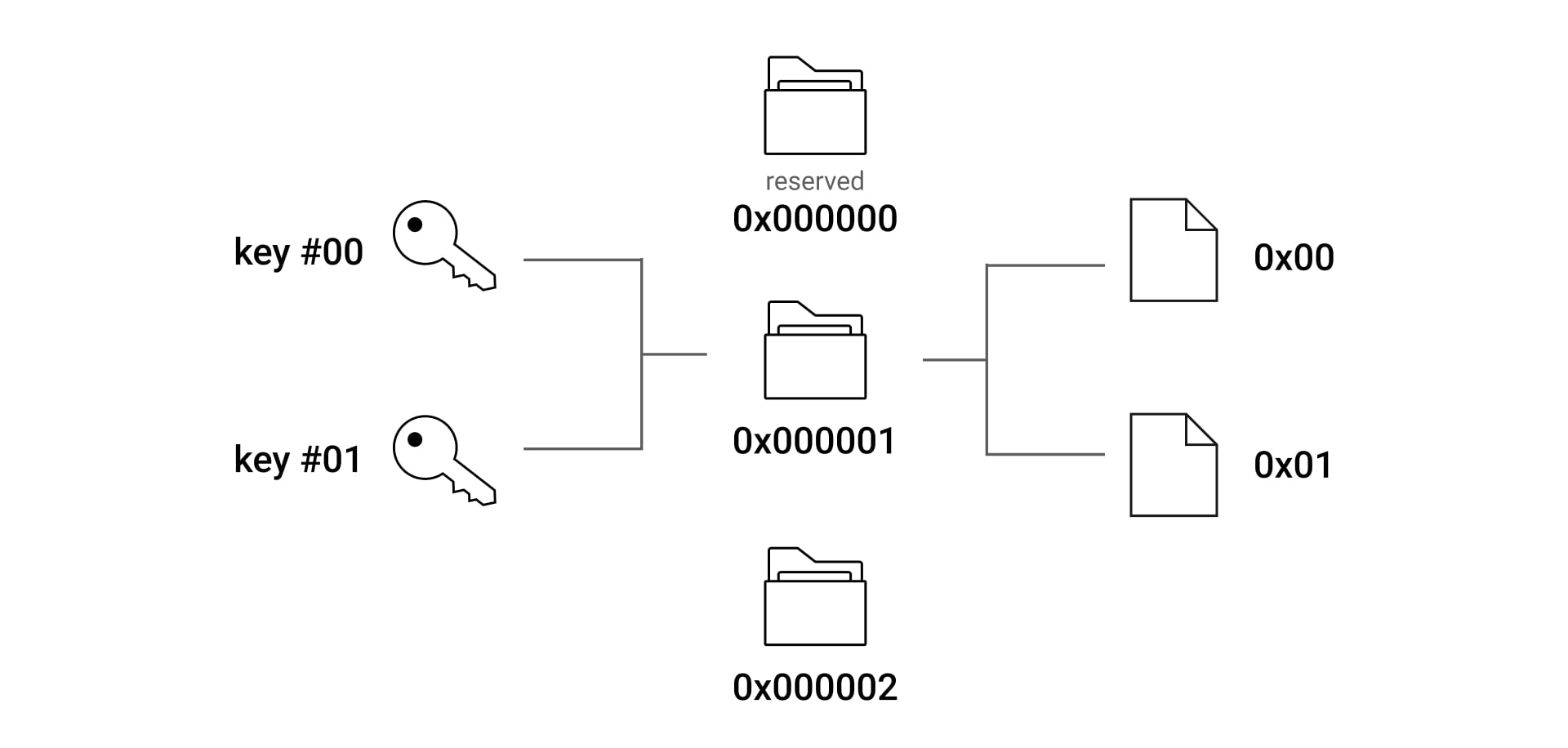

Le système DESFire repose sur plusieurs niveaux de protection :

- Advanced cryptography. Le DESFire utilise des standards de chiffrement reconnus internationalement, notamment l'AES (Advanced Encryption Standard).

- Secure memory architecture. Les cartes DESFire contiennent un coprocesseur cryptographique dédié qui exécute toutes les opérations de chiffrement sans exposer les clés ou les données critiques.

- Mutual authentication. La carte et le lecteur vérifient mutuellement leur authenticité avant l'échange de données.

- Protection contre les attaques par canal auxiliaire. L'architecture DESFire comprend des circuits spécialisés qui maintiennent une consommation électrique constante pour prévenir les attaques par analyse de consommation, un séquençage temporel aléatoire du traitement pour empêcher l'analyse des modèles temporels, et un blindage électromagnétique pour minimiser les émissions interceptables.

- App isolation. Une seule carte DESFire peut héberger en toute sécurité plusieurs applications grâce à un cloisonnement total, empêchant une faille de sécurité dans une application d'affecter les autres.

Principales différences entre les trois technologies :

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Chiffrement | Aucune / Minimale | CRYPTO1 | AES |

Clés | Statique | Statique, 48 bits | Dynamique, jusqu'à 256 bits |

Résistance au clonage | Non | Faible | Élevé |

Protection contre les attaques par canal auxiliaire | Non | Non | Avancé |

Authentification | Unidirectionnel | Faible, bidirectionnel | Fort, mutuel |

Solutions Ajax pour l'authentification sans contact

Après avoir analysé les forces et les faiblesses des différentes technologies d'authentification sans contact, Ajax Systems adopte uniquement les méthodes les plus avancées disponibles. Pour ses cartes Pass et ses badges Tag, l'entreprise s'appuie sur la technologie MIFARE DESFire combinée au chiffrement AES : le même algorithme utilisé pour sécuriser les données gouvernementales et financières dans le monde entier. Cette combinaison offre une base solide pour la vérification d'identité, protégeant les identifiants contre les tentatives de duplication non autorisées tout au long de leur cycle de vie. Dépassant les clés 48 bits utilisées dans les systèmes MIFARE Classic, le chiffrement AES crée un nombre exceptionnellement élevé de combinaisons de clés possibles, rendant les tentatives d'accès non autorisé extrêmement difficiles avec la technologie informatique actuelle.

Découvrez les claviers Ajax compatibles avec la technologie DESFire :

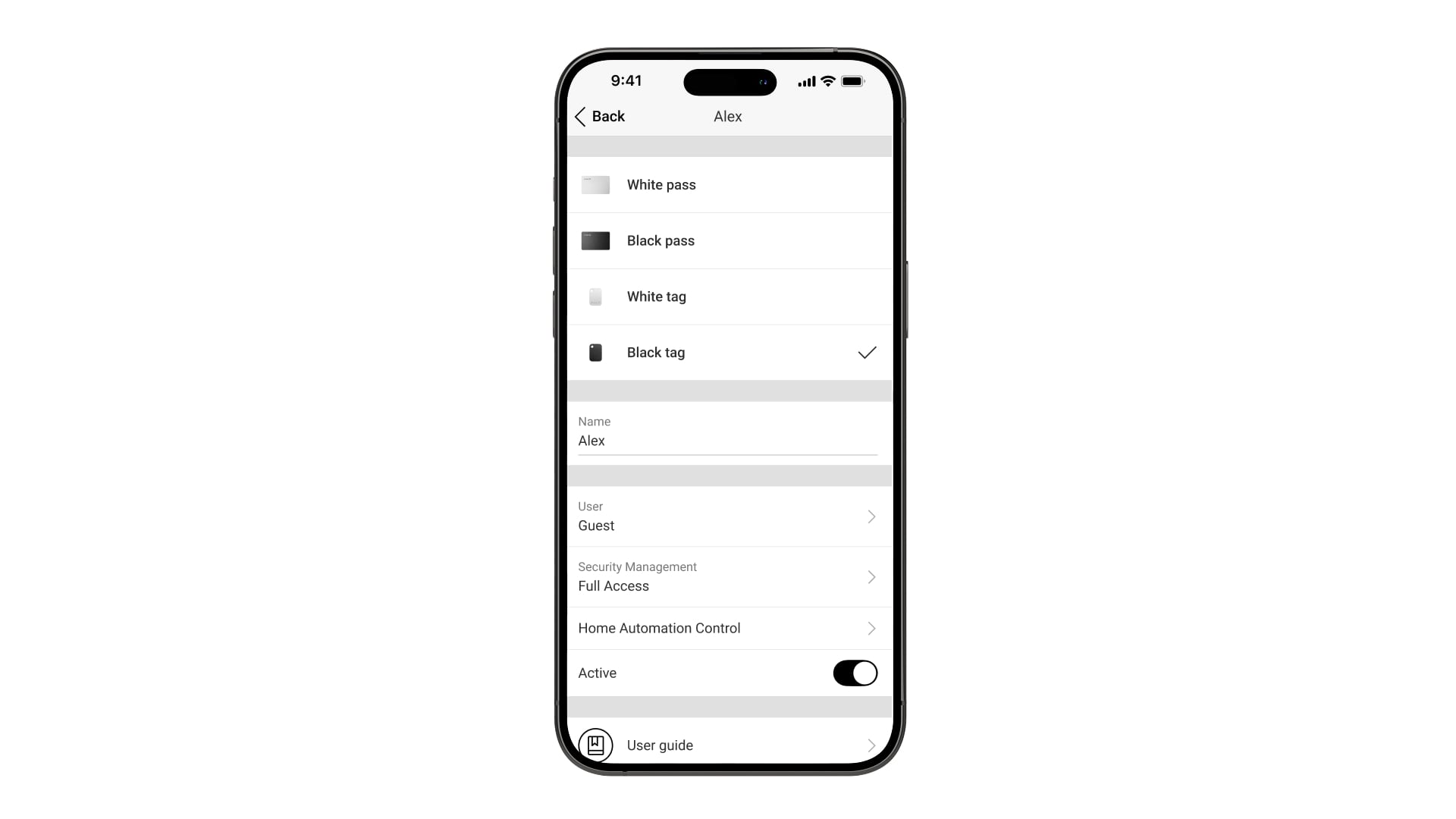

Au-delà du chiffrement, Ajax propose également des fonctionnalités de gestion à distance. Depuis l'application Ajax, l'administrateur peut modifier instantanément les droits d'accès de chaque utilisateur, où qu'il se trouve. Ceci est particulièrement utile dans les situations d'urgence : si une carte ou un badge est perdue, les droits d'accès peuvent être révoqués, suspendus temporairement et modifiés en seulement quelques clics.

Authentification mobile avec un smartphone

Les solutions d'authentification d'aujourd'hui exploitent de plus en plus les appareils que les utilisateurs ont déjà sur eux, leurs smartphones, les transformant en identifiants numériques sécurisés.

Technologie Bluetooth

Le Bluetooth est aujourd’hui l’une des technologies les plus utilisées pour l’authentification mobile. Ce protocole de communication sans fil permet aux dispositifs d'échanger des données entre smartphones et lecteurs sur de courtes distances, le rendant adapté à une utilisation dans les systèmes de sécurité et les applications de contrôle d'accès. Cependant, lorsqu'ils sont mis en œuvre sans une configuration appropriée, les systèmes Bluetooth basiques peuvent avoir des difficultés à déterminer si le téléphone est simplement à proximité ou réellement proche du lecteur. De telles inexactitudes peuvent entraîner des problèmes de sécurité ou d’utilisabilité.

Technologie BLE

Pour remédier aux limitations du Bluetooth standard, l'industrie a adopté le Bluetooth Low Energy (BLE) – une version allégée du Bluetooth traditionnel, offrant des avantages significatifs par rapport à son prédécesseur :

- Consommation électrique réduite : permet une autonomie de la batterie plus longue pour les claviers sans fil et une réduction de la consommation d'énergie sur la ligne pour les claviers filaires.

- Établissement rapide de la connexion : minimise les délais d'authentification.

- Protocoles de sécurité renforcés : protègent la transmission des données.

- Compatibilité avec les derniers smartphones : rend les intégrations transparentes.

Comment fonctionne l’authentification BLE dans les dispositifs Ajax

La mise en œuvre de la technologie BLE dans les dispositifs Ajax permet une authentification multifactorielle. Les claviers Ajax sécurisent vos accès grâce à une vérification en plusieurs étapes. Le système détecte précisément quand votre smartphone est à côté du clavier et vérifie que les deux appareils sont bien autorisés avant d'ouvrir l'accès. Cela garantit que les informations sensibles ne sont échangées qu'avec des dispositifs de confiance, renforçant ainsi la sécurité par rapport aux systèmes qui détectent simplement tout signal Bluetooth à portée.

Comment fonctionne l’authentification BLE dans les dispositifs Ajax

Architecture de sécurité de la connexion BLE d'Ajax

- Chiffrement de bout en bout. Le système chiffre les données à chaque étape de la transmission : du smartphone au clavier, puis du clavier à la centrale en utilisant des protocoles de chiffrement distincts.

- Chiffrement unique par dispositif. Chaque clavier et smartphone utilisateur du système utilise des paramètres de chiffrement différents, de sorte que la compromission d’un seul appareil n’expose pas tout le système.

- Protection contre l'expiration de session. Le système modifie automatiquement les données d'authentification échangées après des périodes spécifiques, ce qui limite le temps disponible pour toute tentative de rétro-ingénierie.

- Mises à jour de sécurité sans effort. Ajax a mis en place une mise à jour automatique à distance (OTA) pour ses produits3. Cela permet de corriger les failles de sécurité et de renforcer la connexion BLE sans que vous n'ayez rien à faire.

Découvrez les claviers Ajax prenant en charge la technologie BLE pour l'authentification via smartphone :

Sécurité basée sur un code

Bien que les identifiants sans contact et l'authentification mobile continuent de gagner en popularité, les codes PIN restent fondamentaux pour de nombreux systèmes de sécurité. Bien que cette méthode soit répandue, elle n'est pas à l'abri d'une compromission.

Vulnérabilités courantes dans les systèmes à codes

- Predictable choices

Les gens utilisent généralement des dates importantes, des numéros séquentiels ou des chiffres répétés – des choix bien plus faciles à prévoir que des combinaisons aléatoires. En fait, les 20 codes les plus simples 4 sont utilisés dans près de 27 % des cas.

- Human factor exposure

Dans les lieux de travail, les codes d'accès sont fréquemment partagés pour se simplifier la vie. Les employés peuvent les noter, les réutiliser sur plusieurs systèmes ou les révéler sous un questionnement léger ou par accident. Les pirates peuvent aussi utiliser les informations personnelles que l'on trouve facilement sur Internet pour deviner vos codes. Ces pratiques créent des failles de sécurité qui permettent d'entrer sans être repéré, en contournant les règles établies.

- Brute force susceptibility

De nombreux systèmes de sécurité manquent de protection robuste contre le code aléatoire. Sans système de verrouillage automatique, il est facile pour un intrus de tester toutes les combinaisons possibles jusqu'à trouver votre code. Les codes PIN à quatre chiffres offrent seulement 10 000 combinaisons, un nombre facilement épuisé par des tentatives persistantes ou des méthodes automatisées.

- Inadequate monitoring

Les systèmes basés sur des codes manquent souvent de capacités d'audit complètes pour détecter des modèles d'activités suspectes. Les tentatives échouées passent souvent inaperçues, permettant aux attaques de continuer jusqu'à ce qu'elles réussissent. L’absence de traces complique à la fois la prévention et l’enquête.

La vision Ajax de l’authentification par code

Une approche réfléchie de l'authentification par code allie une protection renforcée à une facilité d'utilisation. Les claviers Ajax prennent en charge plusieurs types de codes d'accès :

- Codes clavier (un par clavier) : un code général configuré pour un clavier. Idéal pour des configurations de sécurité simples telles que les résidences secondaires, les garages ou les unités de stockage où une seule ou quelques personnes de confiance ont besoin d'accéder et où le suivi détaillé des accès n'est pas requis.

- Codes personnels : codes d'accès individuels configurés personnellement par chaque utilisateur du système dans leur application Ajax. Cette solution est idéale pour les résidences comme pour les lieux de travail, où plusieurs personnes nécessitent un accès régulier et doivent disposer de leur propre compte Ajax avec des autorisations personnalisées pour le système de sécurité. Avec des codes personnels, les administrateurs peuvent attribuer des niveaux d'accès précis à des zones spécifiques et suivre qui est entré dans quelles zones et quand, en maintenant des historiques détaillés des interactions avec le système de sécurité.

- Codes pour les utilisateurs non enregistrés : codes créés par un administrateur pour les personnes nécessitant un accès temporaire ou limité sans avoir besoin d'un compte Ajax. Les codes conviennent parfaitement au personnel de nettoyage, aux techniciens de maintenance, aux jardiniers, aux promeneurs de chiens ou aux agents immobiliers qui ont besoin d'un accès physique aux locaux mais ne devraient pas avoir de visibilité sur la configuration du système de sécurité ni sur ses données.

- Code GIR : le code d'accès configuré par un administrateur pour les groupes d'intervention rapide. Cela leur permet d'accéder aux lieux après réception d'une alarme en l'absence du propriétaire. Le code n'est activé qu'après une alarme et reste valide pendant une période spécifiée.

Options d'authentification pratiques et sécurisées pour chaque utilisateur

Le code de contrainte permet aux utilisateurs d'envoyer une alarme silencieuse s'ils sont forcés de saisir un code sous pression. Le code permet aux utilisateurs d'informer l'entreprise de sécurité qu'ils sont contraints de désarmer le système de sécurité, sans être détectés par les sons des sirènes ni les applications Ajax. Cette fonctionnalité fournit une couche de sécurité critique pour les utilisateurs confrontés à des scénarios potentiellement dangereux.

On retrouve souvent l'histoire des claviers piratés dans les médias grand public. Notre article explique si les scénarios que vous voyez reflètent la réalité.

Les claviers Ajax ne stockent pas les codes utilisateur. Lorsque l’utilisateur saisit le code, il est envoyé à la centrale sous forme chiffrée, et la centrale le vérifie. Les codes sont chiffrés dans la centrale et ne peuvent pas être lus. De plus, la centrale utilise son propre système sécurisé, OS Malevich, ce qui le rend totalement insensible aux virus et aux tentatives de piratage informatique.

Le clavier bloque l'accès après trois tentatives infructueuses de saisie du code correct et notifie immédiatement les utilisateurs ainsi que le centre de télésurveillance. Cela empêche les attaques par force brute et signale rapidement toute activité suspecte.

Authentification multifactorielle comme une nécessité

Se fier à un seul facteur d'authentification, qu'il s'agisse d'une carte, d'un code ou d'un smartphone, crée un point unique de défaillance. Les cartes peuvent être perdues ou volées, les codes devinés ou divulgués, et même les identifiants de téléphone mobile présentent des vulnérabilités reconnues. Une fois compromis, ce facteur unique donne un accès complet.

L'impact des violations potentielles dépasse les pertes immédiates. Les entreprises doivent faire face à des dépenses pour gérer l'incident, payer des frais d'avocats ou des amendes, sans compter la perte de confiance de leurs clients sur le long terme. Le fait que ces problèmes évitables soient rendus publics peut sérieusement entacher l'image de marque d'une société. C'est pour cette raison que les entreprises les plus prévoyantes choisissent d'utiliser la double authentification.

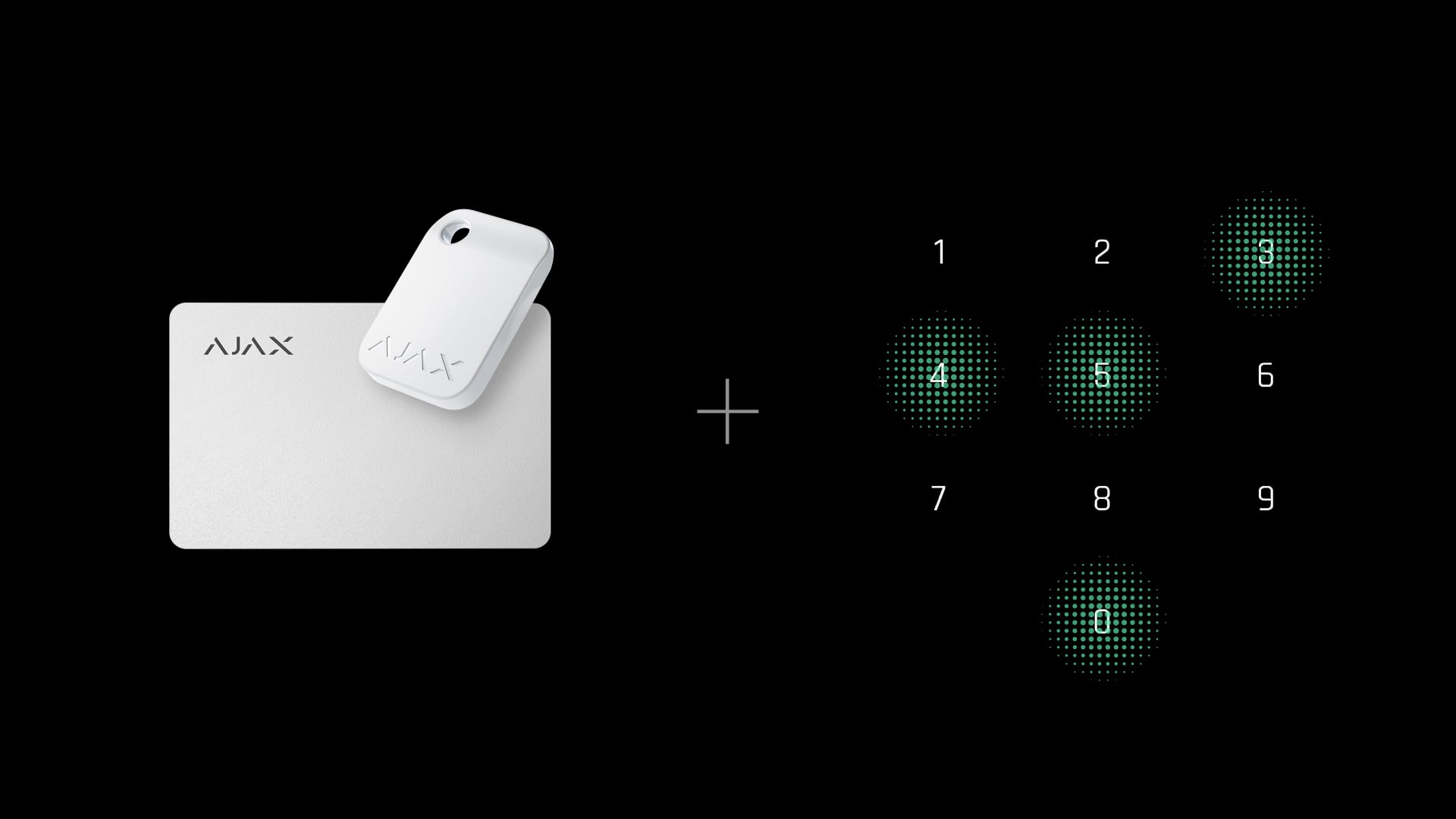

Chez Ajax Systems, l'authentification à deux facteurs est la norme d'excellence. Ainsi, le système dispose d'une fonction appelée Confirmation de l'autorisation avec un code d'accès qui oblige les utilisateurs à effectuer deux étapes de vérification :

- Utilisez un justificatif physique valide (Pass, Tag ou un smartphone).

- Saisissez un code valide pour confirmer son identité. Cette étape de vérification garantit que, même si le justificatif est perdu ou volé, il ne peut pas être utilisé sans le code correspondant.

Une telle approche combinée d'authentification est idéale pour les sites à haut risque, les bureaux, les institutions financières, les infrastructures critiques, et même les propriétés résidentielles. Elle permet au système d'exiger une authentification à deux facteurs pour les actions de sécurité cruciales telles que le désarmement du système, tout en maintenant un accès à facteur unique pour l'entrée courante.

Gestion des droits d'accès

Une sécurité efficace exige non seulement des méthodes d'authentification solides, mais aussi une gestion efficace des droits d'accès. Les systèmes traditionnels reposent généralement sur une programmation directe sur site des contrôleurs et des identifiants, ce qui affecte fréquemment à la fois l’efficacité de la sécurité et l’efficacité administrative. Les problèmes courants incluent :

- Capacité d'adaptation limitée. Les modifications doivent être effectuées sur site, appareil par appareil.

- Réaction tardive face aux changements. La mise à jour des droits d'accès pour plusieurs utilisateurs ou zones peut prendre du temps.

- Risques de sécurité. Les identifiants perdus ou volés nécessitent une intervention manuelle pour révoquer l'accès, ce qui laisse des failles potentielles dans la sécurité.

Dans les systèmes traditionnels, lorsque les identifiants d'accès sont perdus ou volés, la réponse est un processus exigeant beaucoup d'efforts. Les employés doivent informer le personnel de sécurité, qui doit ensuite reprogrammer physiquement les systèmes pour révoquer l'accès. Toute la procédure prend habituellement plusieurs jours au lieu de quelques minutes, ce qui laisse le système exposé pendant longtemps. Parallèlement, l'usage fréquent d'accès temporaires contourne vos propres règles de sécurité, créant ainsi de nouvelles failles complexes à gérer. De plus, sans système centralisé, il est difficile pour les entreprises de savoir précisément quels accès ont été supprimés et à quel moment.

Gestion des accès dans l'application Ajax

Ajax Systems propose une approche moderne qui combine la technologie cloud avec des applications mobiles et de bureau. Avec PRO Desktop< et Ajax PRO: Tool for Engineers, les entreprises de sécurité et les départements de sécurité internes disposent d'outils pratiques et efficaces pour la gestion des droits d'accès.

- Instant remote access rights management. Les administrateurs peuvent modifier les droits d'accès en temps réel via les applications mobiles et de bureau Ajax. Lorsque les identifiants sont compromis ou perdus, ils peuvent révoquer à distance les cartes, les badges et les smartphones en quelques minutes seulement. Cela élimine la période de vulnérabilité et la nécessité de visites de techniciens sur site. Lorsque les responsabilités d'un utilisateur changent – par exemple, un employé qui monte en grade et a besoin de nouveaux accès – il suffit de modifier ses autorisations immédiatement depuis l'application. Les administrateurs peuvent également gérer les codes pour les utilisateurs non enregistrés, les сodes clavier et les сodes de contrainte. Les codes utilisateurs restent modifiables par les utilisateurs, tandis que les autres codes sont entièrement contrôlés par les administrateurs.

- Streamlined user management. Ajouter ou supprimer des utilisateurs nécessite seulement quelques appuis dans les applications Ajax. Le système prend en charge une identification unique pour chaque justificatif, associant des prénoms et identifications spécifiques à chaque utilisateur pour un suivi précis. Les notifications en temps réel tiennent les administrateurs informés de tous les changements.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Un dispositif peut gérer jusqu'à 13 espaces, ce qui est idéal pour les réseaux de sécurité répartis tels que les chaînes de magasins ou les campus d'entreprise. Les identifiants peuvent également être reformatés et réattribués : lorsqu'un employé part, la même carte ou badge peut être effacée en toute sécurité et remise à un nouveau membre de l’équipe sans avoir besoin de remplacer le matériel. Cette flexibilité réduit les coûts et simplifie la gestion des stocks.

- Mobile app integration. Les administrateurs peuvent gérer l’ensemble des sites depuis leurs smartphones : consulter les logs, modifier les autorisations ou répondre aux événements de sécurité depuis n’importe où avec une connexion Internet. L'application offre une interface intuitive qui rend le contrôle sophistiqué des droits d'accès accessible même aux utilisateurs non techniques.

Recommandations pratiques pour une sécurité d'authentification renforcée

- Mettez en œuvre plusieurs facteurs d'authentification. Utilisez au moins deux mécanismes d'authentification distincts – accès physique, badges numériques ou votre smartphone. Cette redondance crée une couche supplémentaire de protection contre les menaces pesant sur un système.

- Effectuez des audits d'accès réguliers. Examinez les droits d'accès et les logs système chaque mois pour identifier les comportements inhabituels. La surveillance standard révèle des failles potentielles de sécurité.

- Formez vos collaborateurs aux bonnes pratiques d'authentification. Sensibilisez les utilisateurs à ne pas partager leurs identifiants, à changer fréquemment les codes, et à manipuler correctement les badges physiques. La sensibilisation des utilisateurs réduit le risque de compromission des identifiants.

- Diversifiez les contrôles d'accès. Appliquez différentes exigences d'authentification en fonction du niveau de sensibilité. Les zones critiques nécessitent une vérification plus approfondie.

- Activez les notifications pour les tentatives de connexion inhabituelles. Configurez le système pour notifier les administrateurs en cas de plusieurs tentatives de connexion échouées. Les alertes immédiates permettent une réponse rapide.

- Une protection multicouche pour votre sécurité. Appliquez différentes méthodes d'authentification selon les zones concernées. Cela permet de s'assurer qu'un problème de sécurité dans un secteur ne mette pas en danger tout le bâtiment. Par exemple, activez un mode de contournement. Dans ce cas, si un clavier extérieur active la temporisation à l'armement ou au désarmement, un désarmement supplémentaire avec le clavier installé à l'intérieur est requis. Cette authentification en deux étapes crée un point de contrôle de sécurité robuste, car un intrus devrait franchir les deux couches d'authentification à des emplacements différents.

En conclusion

Les solutions de sécurité modernes exigent une approche globale qui équilibre protection et facilité d'utilisation. Ajax Systems maîtrise cet enjeu grâce à la technologie de pointe DESFire, une authentification smartphone par BLE ultra-fluide et une sécurité multicouche. Les capacités de gestion à distance du système permettent aux administrateurs de répondre instantanément aux problèmes de sécurité tout en maintenant une efficacité opérationnelle.

À mesure que les technologies d'authentification continuent d'évoluer, le facteur clé devient l'adaptabilité : la capacité de mettre à jour les protections, d'ajuster les règles d'accès et de faire évoluer les systèmes sans remplacement matériel ni interruption. Les entreprises qui utilisent des systèmes de sécurité flexibles et à plusieurs niveaux de protection assurent leur solidité sur la durée, tout en restant protégées contre les nouvelles formes de piratage. Ajax Systems démontre comment une architecture réfléchie favorise la croissance, simplifie l'administration et maintient la fiabilité du contrôle d'accès dans un environnement en constante évolution.

En savoir plus sur le concept de « sécurité par l'obscurité ».

Selon cette étude.

Tous les dispositifs Ajax ne prennent pas en charge cette fonctionnalité.

Selon cette étude.

Roman Konchakivskyi

Responsable de l'Ajax Academy