OS Malevich is een real-time besturingssysteem dat de werking van de bedieningspanelen en signaalversterkers van Ajax systemen beheert.

Updates zijn een integraal onderdeel van het ontwikkelen en verbeteren van producten. Ze verbeteren de stabiliteit en beveiliging van het besturingssysteem van Ajax hubs, optimaliseren de prestaties, garanderen compatibiliteit met nieuwe apparaten en breiden de mogelijkheden verder uit.

Systeemupdates volgen geen vast schema. We brengen updates uit wanneer het nodig is om nieuwe functies te introduceren, de stabiliteit van het systeem te verbeteren en een betere beveiliging te bieden.

Update voor het besturingssysteem van de hub

1. De hub controleert op updates voor het besturingssysteem op de server

Het versleutelde firmwarebestand voor de hub wordt opgeslagen op de Ajax Cloud-server, deze server kent de sleutels en het versleutelingstype van het bestand niet. De firmwaredatabase is alleen toegankelijk voor een beperkt aantal personen van het bedrijf via het interne netwerk van Ajax Systems. Dankzij de verschillende toegangsniveaus, kan geen van hen kritieke wijzigingen aanbrengen en het systeem saboteren. Alle acties worden bijgehouden en gecontroleerd, zodat het Ajax-team precies weet wie de wijzigingen heeft doorgevoerd en wanneer. De interne veiligheidsvoorschriften verbieden het gebruik van wachtwoorden om toegang te krijgen tot de firmwaredatabase. In plaats daarvan worden SSH-sleutels gebruikt.

De hub wisselt gegevens uit met de server via het bedrijfseigen versleutelde communicatieprotocol. Het authenticatie- en verificatiesysteem beschermt de server tegen spoofing.

De hub controleert elke 5 minuten of er updates zijn voor het besturingssysteem. Als de optie voor automatisch bijwerken is ingeschakeld in de instellingen van de hub, dan start de update wanneer het systeem wordt uitgeschakeld en aangesloten is op een externe voedingsbron. Als deze optie is uitgeschakeld, kan de mobiele app de update installeren. Als het beveiligingssysteem is ingeschakeld wanneer de hub nieuwe firmware detecteert, wordt de update op de achtergrond geladen en pas geïnstalleerd nadat het systeem is uitgeschakeld. Dit heeft geen enkele invloed op de werking van het systeem.

Beschermingstechnologieën:

- alleen toegang tot de firmwaredatabase met SSH-sleutels;

- toegangsprivileges en het bijhouden van wijzigingen op de server;

- systemen voor authenticatie en verificatie van servers;

- gebruik van het bedrijfseigen versleutelde communicatieprotocol.

2. Het updatebestand overdragen van de server naar de hub

Wanneer de hub het updatebestand detecteert, downloadt deze de firmware naar het externe flash-geheugen. Voor dit proces gebruikt de hub elk beschikbaar communicatiekanaal met de server: ethernet, wifi, of mobiel. De download wordt op de achtergrond uitgevoerd en heeft geen invloed op de werking van het systeem.

De tijd die nodig is voor het downloaden van het updatebestand hangt af van het communicatiekanaal van de hub en het aantal aangesloten signaalversterkers. De geschatte tijd die nodig is voor het downloaden van de firmware wordt weergegeven in deze tabel:

Alleen een hub | Een hub en een signaalversterker | Extra signaalversterker |

10–20 min* | tot maximaal 1 uur | + 40 min voor elke signaalversterker |

*De downloadtijd kan langer zijn als de hub alleen een 2G mobiel communicatiekanaal beschikbaar is.

De gegevens die worden verzonden tussen de hub en de server worden beschermd door NIST-gevalideerde versleuteling binnen het gesloten binaire protocol.

Beschermingstechnologieën:

- authenticatie;

- versleuteling

3. Het updatebestand controleren

De firmware van de hub is gecodeerd en ondertekend met een controlesom. Als het firmwarebestand beschadigd is (opzettelijk of door transmissiefouten), wordt de update genegeerd omdat de controlegetallen niet overeenkomen.

Het controlegetal in het ontsleutelde firmwarebestand zal nog steeds niet overeenkomen met het kenmerk, zelfs als de inbreker het versleutelde firmwarebestand beschadigt en het controlegetal vervangt. De hub zal daarom het updatebestand verwerpen.

Het firmwarebestand kan hooguit alleen uit het externe flash-geheugen van de hub worden gelezen. Het zal echter duizenden jaren duren om dit bestand te ontsleutelen met de mogelijkheden van moderne computers.

Het firmwarebestand bevat een systeem van markeringen en eigenschappen die gecontroleerd worden voor het bestand wordt geïnstalleerd. De informatie hierover is slechts toegankelijk voor een beperkt aantal personen om zo de kans op sabotage te verkleinen. De update wordt geannuleerd als een markering of eigenschap niet bevestigd kan worden. Dus, de Hub kan niet de firmware van Hub Plus installeren.

Beschermingstechnologieën:

- verificatie van het controlegetal, markeringen en eigenschappen;

- versleuteling.

4. De firmware van de hub bijwerken

Tijdens de update leest de bootloader in het ROM van de microcontroller van het apparaat het versleutelde firmwarebestand van het externe flash-geheugen van de hub.

De firmware wordt alleen ontsleuteld in de microcontroller. Deze is niet toegankelijk van buitenaf waardoor er dus geen mogelijkheid is om de firmware te lezen of te vervangen. Nadat het firmwarebestand is ontsleuteld, worden het controlegetal nogmaals gecontroleerd. Hierdoor kunt u er zeker van zijn dat er bij het ontsleutelen geen gegevens zijn beschadigd.

De bootloader in de hub controleert ook of de hub correct functioneert met de nieuwe firmware. Als er kritieke fouten of storingen worden gedetecteerd, verwijdert de hub de beschadigde firmwareversie en wordt deze hersteld naar meest recente stabiele versie.

Slechts een beperkt aantal personen weet hoe de stabiele firmware wordt geselecteerd en hoe de juiste werking ervan wordt gecontroleerd. Dit maakt sabotage veel moeilijker. De bootloader zelf wordt niet bijgewerkt, wat sabotage van het herstelmechanisme voor firmware voorkomt.

Beschermingstechnologieën:

- verificatie van het controlegetal na ontsleuteling;

- controle op kritieke fouten;

- controle van de juiste werking van de hub met een nieuwe firmwareversie.

5. Vereiste voorwaarden voor een firmware-update

Voor een succesvolle en probleemloze update van de firmware van het systeem moeten de volgende voorwaarden in acht worden genomen voor en tijdens de procedure:

- stabiele externe voeding van de hub tijdens de update;

- stabiele internetverbinding tijdens het downloaden van de update (als de verbinding onstabiel is, wordt het downloaden mogelijk onderbroken en opnieuw gestart);

- het beveiligingssysteem is uitgeschakeld (als het systeem is ingeschakeld wordt het updaten pas gestart nadat het systeem is uitgeschakeld);

- De Ajax-branddetectoren hebben geen alarmen geactiveerd op de hub die draait op OS Malevich 2.14 of hoger.

Als het systeem ReX- of ReX 2-signaalversterkers bevat, moet bovendien aan de volgende voorwaarden worden voldaan om het besturingssysteem succesvol te kunnen bijwerken:

- stabiele externe voeding van de signaalversterker tijdens de update;

- stabiele verbinding tussen de hub en een signaalversterker.

👉 Update voor besturingssysteem van signaalversterkers

6. Hoe werkt u een hub handmatig bij?

Hubs worden standaard automatisch bijgewerkt. U kunt echter ook handmatig controleren of er updates voor de hub beschikbaar zijn:

De functie is beschikbaar in de instellingen van de hub in de Ajax-app (Hub → Instellingen → Diensten→ Firmware-update → Controleer op nieuwe versie).

Na de firmware-update

De firmware-update en de daaropvolgende herstart van de hub duurt maximaal 10 seconden. Daarna maakt de hub opnieuw verbinding met de server. De tijd die nodig is voor het maken van een verbinding hangt af van het aantal actieve communicatiekanalen maar bedraagt niet meer dan 30 seconden. Meldingen over alarmen en gebeurtenissen worden opgeslagen in het logboek, zelfs het bijwerken van de hub.

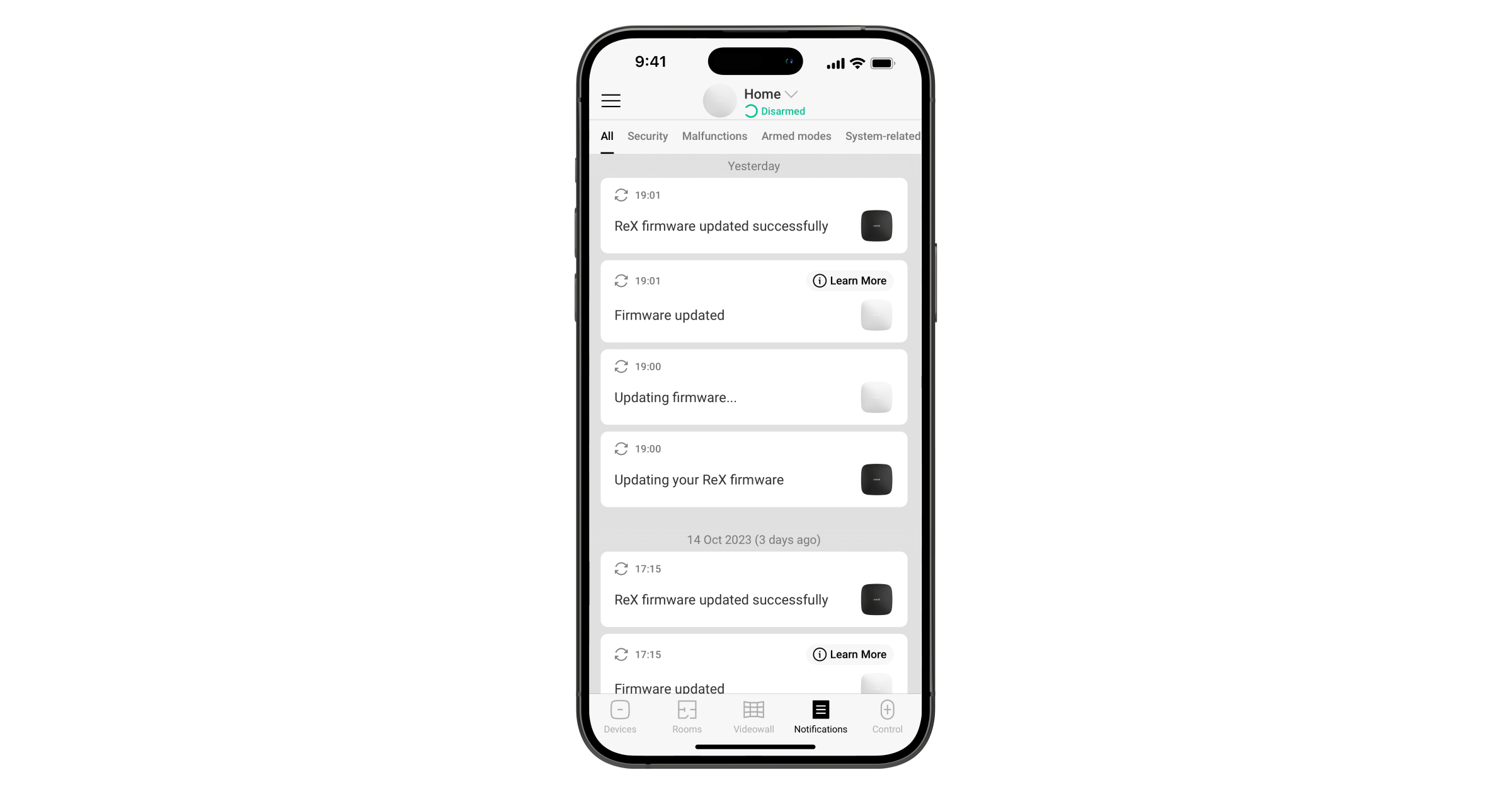

De Ajax-app geeft de volgende meldingen over het begin en het einde van de update van de firmware van de hub:

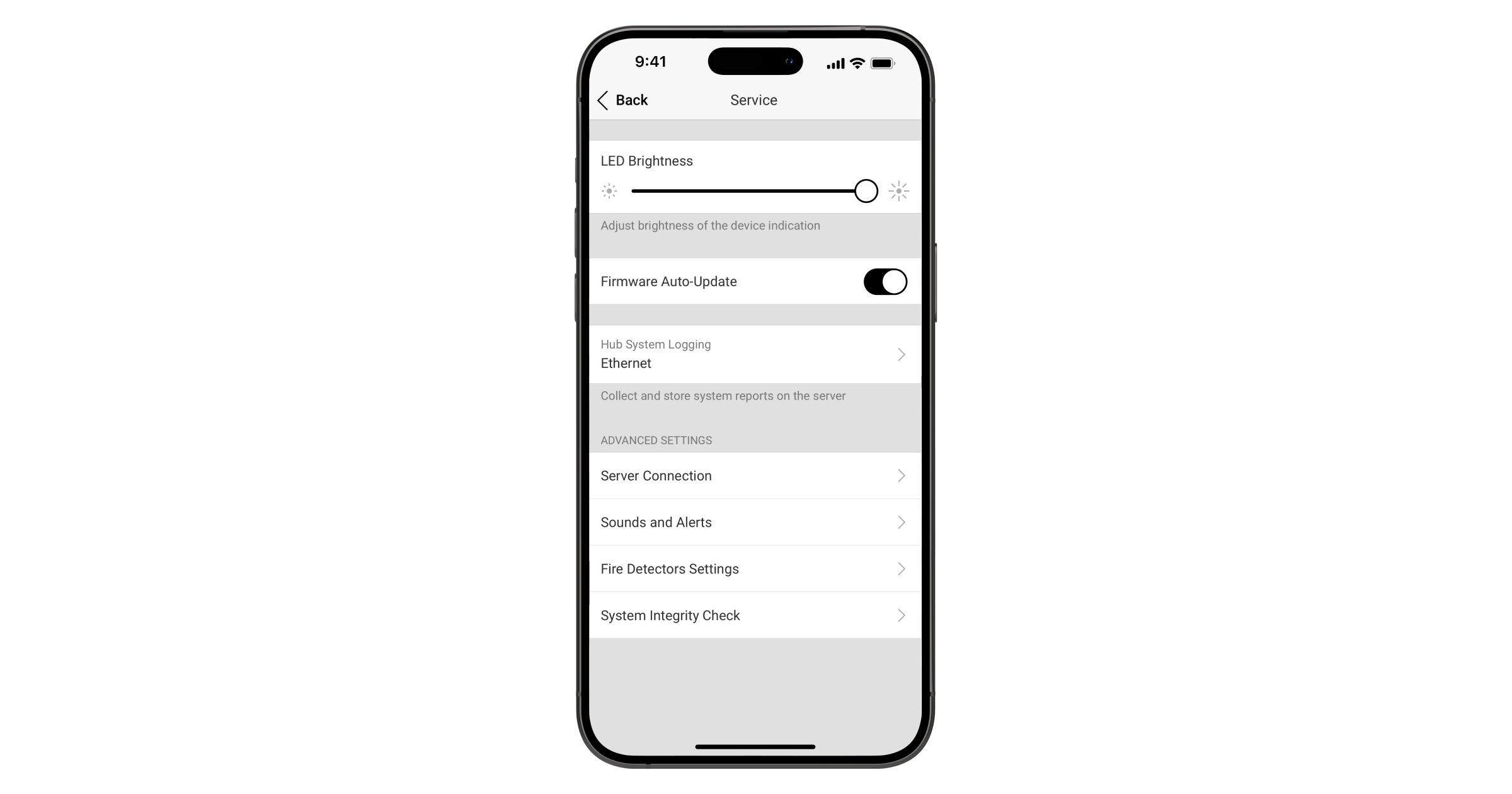

Automatisch updaten is optioneel en kan worden uitgeschakeld. Ga hiervoor naar de service-instellingen van de hub (Apparaten → Hub → Instellingen (⚙️) → Service) en schakel “Firmware-Auto-Update” uit.

Daarna blijft de hub controleren of er nieuwe firmwareversies beschikbaar zijn, maar deze worden niet automatisch geïnstalleerd. Wanneer er een nieuwe firmwareversie beschikbaar is dan ziet u in de app een knop om de update te installeren.

We brengen beveiligingsupdates uit voor hubs voor minstens twee jaar van de garantieperiode.

👉 De meest recente updates van het besturingssysteem van de hub

Update voor het besturingssysteem van signaalversterkers

Alleen het proces voor het verkrijgen van het firmwarebestand is anders voor het bijwerken van radiosignaalversterkers. Eerst wordt het bestand gedownload van de Ajax Cloud-server op de hub en vervolgens overgebracht naar de signaalversterker via het Cargo-protocol dat gebaseerd is op het Jeweller-radiocommunicatieprotocol.

Het overdragen van het firmwarebestand duurt ongeveer 40 minuten voor ReX en 30 minuten voor ReX 2. Tijdens deze periode blijft het beveiligingssysteem in de normale modus werken. Zodra de signaalversterker het firmwarebestand ontvangt en het beveiligingssysteem uitgeschakeld is, installeert ReX de update. De installatie van de firmware en het daaropvolgende herstarten van ReX duurt maximaal 5 seconden. Gebeurtenissen en alarmen van het beveiligingssysteem gaan niet verloren tijdens de update.

U kunt het automatisch bijwerken van de signaalversterker regelen met dezelfde instellingen voor het automatisch bijwerken van de hub. Om het automatisch bijwerken uit te schakelen, gaat u naar het menu: Apparaten → Hub → Instellingen (⚙️) → Service.