OS Malevich ist ein Echtzeitbetriebssystem, das den Betrieb der Hub-Zentralen und Funk-Repeater der Ajax Sicherheitssysteme steuert.

Updates sind ein wesentlicher Bestandteil der Produktentwicklung und -verbesserung. Sie verbessern die Stabilität und Sicherheit des Betriebssystems der Ajax Hub-Zentralen, optimieren seine Leistung, gewährleisten die Kompatibilität mit neuen Geräten und erweitern seine Möglichkeiten.

System-Updates folgen keinem festen Zeitplan. Wir veröffentlichen Updates nach Bedarf, um neue Funktionen einzuführen, die Systemstabilität zu verbessern und die Sicherheit zu erhöhen.

Aktualisierung des Hub-Betriebssystems

1. Die Hub-Zentrale überprüft den Server auf Updates des Betriebssystems

Die verschlüsselte Firmware-Datei für die Hub-Zentrale wird auf dem Ajax Cloud Server gespeichert, der die Schlüssel und die Art der Verschlüsselung der Datei nicht kennt. Nur eine begrenzte Gruppe von Personen im Unternehmen hat über das interne Netzwerk von Ajax Systems Zugriff auf die Firmware-Datenbank. Da diese Personen unterschiedliche Zugriffsrechte haben, kann niemand kritische Änderungen vornehmen und das System sabotieren. Alle Aktionen werden protokolliert und überwacht, sodass das Ajax Team genau weiß, wer wann welche Änderungen vorgenommen hat. Interne Sicherheitsvorschriften untersagen den Gebrauch von Passwörtern für den Zugriff auf die Firmwaredatenbank. Stattdessen werden SSH-Schlüssel verwendet.

Die Hub-Zentrale tauscht Daten mit dem Server über ein verschlüsseltes proprietäres Kommunikationsprotokoll aus. Das Authentifizierungs- und Verifizierungssystem schützt den Server vor Signalverfälschungen.

Die Hub-Zentrale prüft alle 5 Minuten, ob Updates für das Betriebssystem verfügbar sind. Wenn das automatische Aktualisieren in den Einstellungen der Hub-Zentrale aktiviert ist, wird das Update gestartet, wenn das System unscharf geschaltet und an das Stromnetz angeschlossen ist. Wenn diese Funktion deaktiviert ist, zeigt die Anwendung an, dass ein Update verfügbar ist. Wenn das Sicherheitssystem scharf geschaltet ist und die Hub-Zentrale eine neue Firmware erkennt, wird das Update im Hintergrund geladen und installiert, nachdem das System unscharf geschaltet wurde. Der Betrieb des Systems wird dadurch in keiner Weise beeinträchtigt.

Schutztechnologien:

- Zugriff auf die Firmware-Datenbank nur mit SSH-Schlüsseln;

- Zugriffsberechtigungen und Protokollierung von Änderungen auf dem Server;

- Systeme für Serverauthentifizierung und -verifizierung;

- Verwendung des verschlüsselten proprietären Kommunikationsprotokolls.

2. Übertragung der Update-Datei vom Server zur Hub-Zentrale

Wenn die Hub-Zentrale die Update-Datei erkennt, lädt sie die Firmware auf den externen Flash-Speicher herunter. Dazu verwendet die Hub-Zentrale einen der verfügbaren Kommunikationskanäle mit dem Server: Ethernet, WLAN oder GSM. Das Herunterladen erfolgt im Hintergrund und beeinträchtigt den Systembetrieb nicht.

Die Zeit für das Herunterladen der Aktualisierungsdatei kann je nach Kommunikationskanal der Hub-Zentrale und der Anzahl der angeschlossenen Funk-Repeater variieren. Die ungefähre Dauer für das Herunterladen der Firmware ist in der Tabelle angegeben:

Nur Hub-Zentrale | Hub-Zentrale und 1 Funk-Repeater | Zusätzlicher Funk-Repeater |

10–20 min* | bis zu 1 Stunde | + 40 min für jeden Funk-Repeater |

*Die Downloadzeit kann länger sein, wenn die Hub-Zentrale nur über einen 2G-GSM-Kommunikationskanal verfügt.

Die zwischen der Hub-Zentrale und dem Server übertragenen Daten werden durch eine NIST-anerkannte Verschlüsselung in einem geschlossenen Binärprotokoll geschützt.

Schutztechnologien:

- Authentifizierung;

- Verschlüsselung.

3. Überprüfung der Update-Datei

Die Firmware der Hub-Zentrale ist verschlüsselt und mit einer Prüfsumme versehen. Ist die Firmware-Datei beschädigt (absichtlich oder durch Übertragungsfehler), wird sie ignoriert, da die Prüfsummen nicht übereinstimmen.

Die Prüfsumme in der entschlüsselten Firmware-Datei stimmt auch dann nicht mit der Signatur überein, wenn der Eindringling die verschlüsselte Firmware-Datei beschädigt und die Prüfsumme ersetzt. Daher wird die Hub-Zentrale die Update-Datei ablehnen.

Die Firmware-Datei kann allenfalls aus dem externen Flash-Speicher der Hub-Zentrale gelesen werden. Es würde jedoch Tausende von Jahren dauern, diese Datei mit den Möglichkeiten moderner Computer zu entschlüsseln.

Die Firmware-Datei enthält ein System von Kennzeichen und Eigenschaften, die vor der Installation überprüft werden. Die Informationen darüber sind nur einem begrenzten Personenkreis zugänglich, um Sabotage zu verhindern. Schlägt die Überprüfung eines Kennzeichens oder einer Eigenschaft fehl, wird das Update abgebrochen. Daher kann das Hub-Modell keine Hub Plus-Firmware installieren.

Schutztechnologien:

- Überprüfung von Prüfsummen, Kennzeichen und Eigenschaften;

- Verschlüsselung.

4. Aktualisierung der Firmware der Hub-Zentrale

Während der Aktualisierung liest der Bootloader im ROM des Mikrocontrollers des Geräts die verschlüsselte Firmware-Datei aus dem externen Flash-Speicher der Hub-Zentrale.

Die Entschlüsselung der Firmware erfolgt erst im Mikrocontroller, auf den von außen nicht zugegriffen werden kann. Daher ist es nicht möglich, die Firmware auszulesen oder zu ersetzen. Nach der Entschlüsselung der Firmware-Datei werden die Prüfsummen erneut überprüft. So kann sichergestellt werden, dass keine Daten bei der Entschlüsselung beschädigt wurden.

Der Bootloader in der Hub-Zentrale überprüft auch den ordnungsgemäßen Betrieb der Hub-Zentrale mit einer neuen Firmware. Wenn kritische Fehler oder Fehlfunktionen erkannt werden, löscht die Hub-Zentrale die beschädigte Firmware-Version und installiert die letzte stabile Version erneut.

Nur eine begrenzte Anzahl von Personen weiß, wie die stabile Firmware ausgewählt und ihre korrekte Funktion überprüft wird. Dadurch wird Sabotage erheblich erschwert. Der Bootloader selbst wird nicht aktualisiert, wodurch eine Sabotage des Firmware-Rollback-Mechanismus verhindert wird.

Schutztechnologien:

- Überprüfung der Prüfsummen nach der Entschlüsselung;

- Prüfung auf kritische Fehler;

- Überprüfung des fehlerfreien Betriebs der Hub-Zentrale mit neuer Firmware.

5. Voraussetzungen für das Firmware-Update

Um eine erfolgreiche und reibungslose Aktualisierung der System-Firmware zu gewährleisten, müssen die folgenden Bedingungen vor dem Start und während des Vorgangs erfüllt sein:

- stabile externe Stromversorgung der Hub-Zentrale während des Updates;

- stabile Internetverbindung während des Herunterladens des Updates (bei instabiler Verbindung kann das Herunterladen unterbrochen und neu gestartet werden);

- das Sicherheitssystem ist unscharf geschaltet (wenn das System scharf geschaltet ist, wird das Update gestartet, sobald das System unscharf geschaltet wird);

- bei den Hub-Zentralen mit OS Malevich 2.14 und höher müssen die Ajax Brandmelder nicht im Alarmzustand sein.

Wenn ein System über ReX Jeweller oder ReX 2 Jeweller Funk-Repeater verfügt, müssen zusätzlich die folgenden Bedingungen erfüllt sein, damit das Betriebssystem erfolgreich aktualisiert werden kann:

- stabile externe Stromversorgung des Funk-Repeaters während des Updates;

- stabile Verbindung zwischen der Hub-Zentrale und dem Funk-Repeater.

👉 Aktualisierung des Betriebssystems der Funk-Repeater

6. Hub-Zentrale manuell aktualisieren

Hub-Zentralen werden standardmäßig automatisch aktualisiert. Sie können aber auch manuell nach verfügbaren Updates suchen:

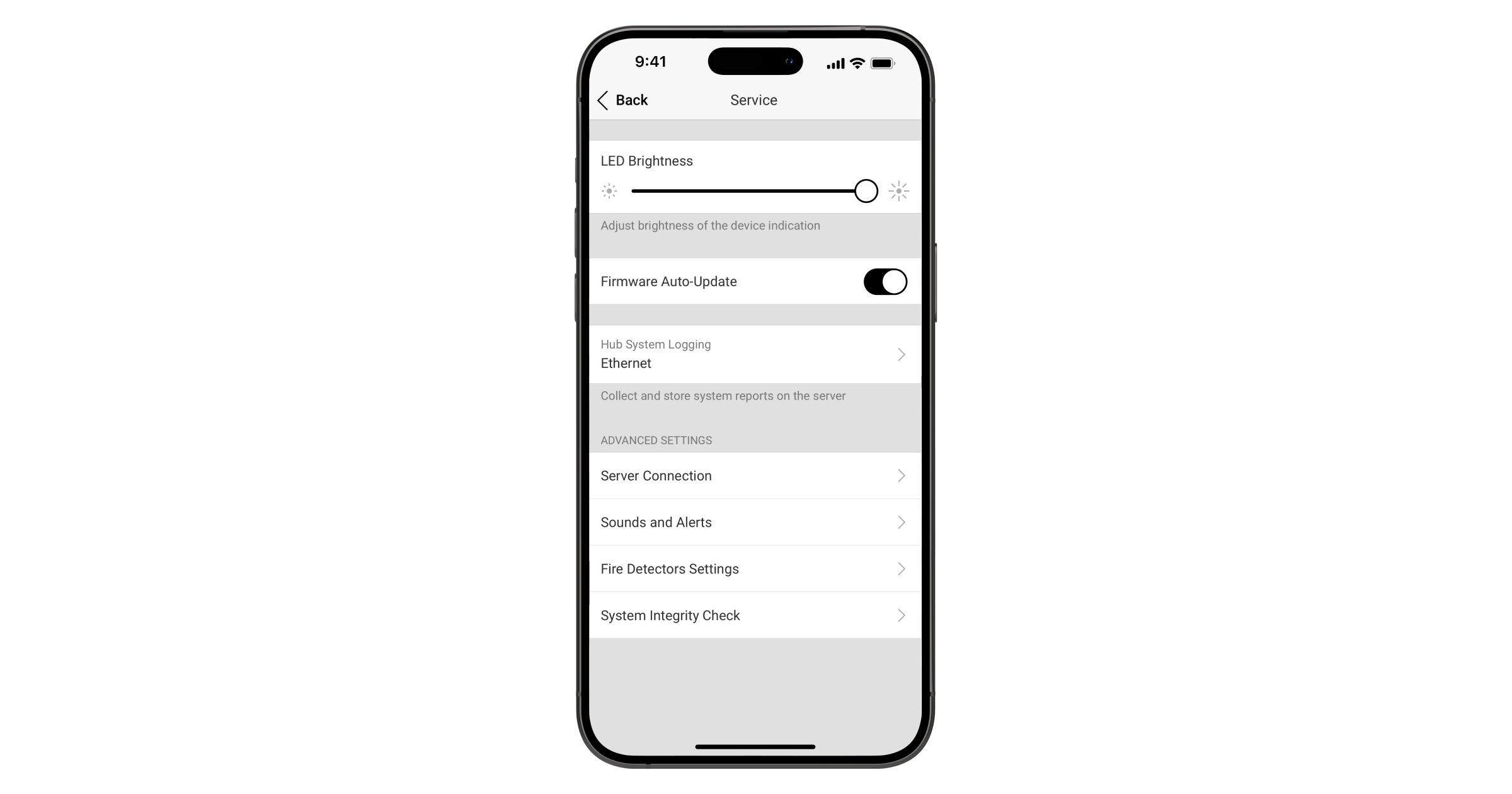

Die Funktion ist in den Einstellungen der Hub-Zentrale in der Ajax App verfügbar (Hub-Zentrale → Einstellungen → Service → Firmware-Update → Auf neue Version prüfen)

Nach dem Firmware-Update

Das Firmware-Update und der anschließende Neustart der Hub-Zentrale dauern weniger als 10 Sekunden. Danach baut die Hub-Zentrale wieder eine Verbindung zum Server auf. Die Verbindungszeit hängt von der Anzahl der aktiven Kommunikationskanäle ab und beträgt maximal 30 Sekunden. Alarm- und Ereignisbenachrichtigungen werden auch während der Aktualisierung der Hub-Zentrale im Ereignisprotokoll gespeichert.

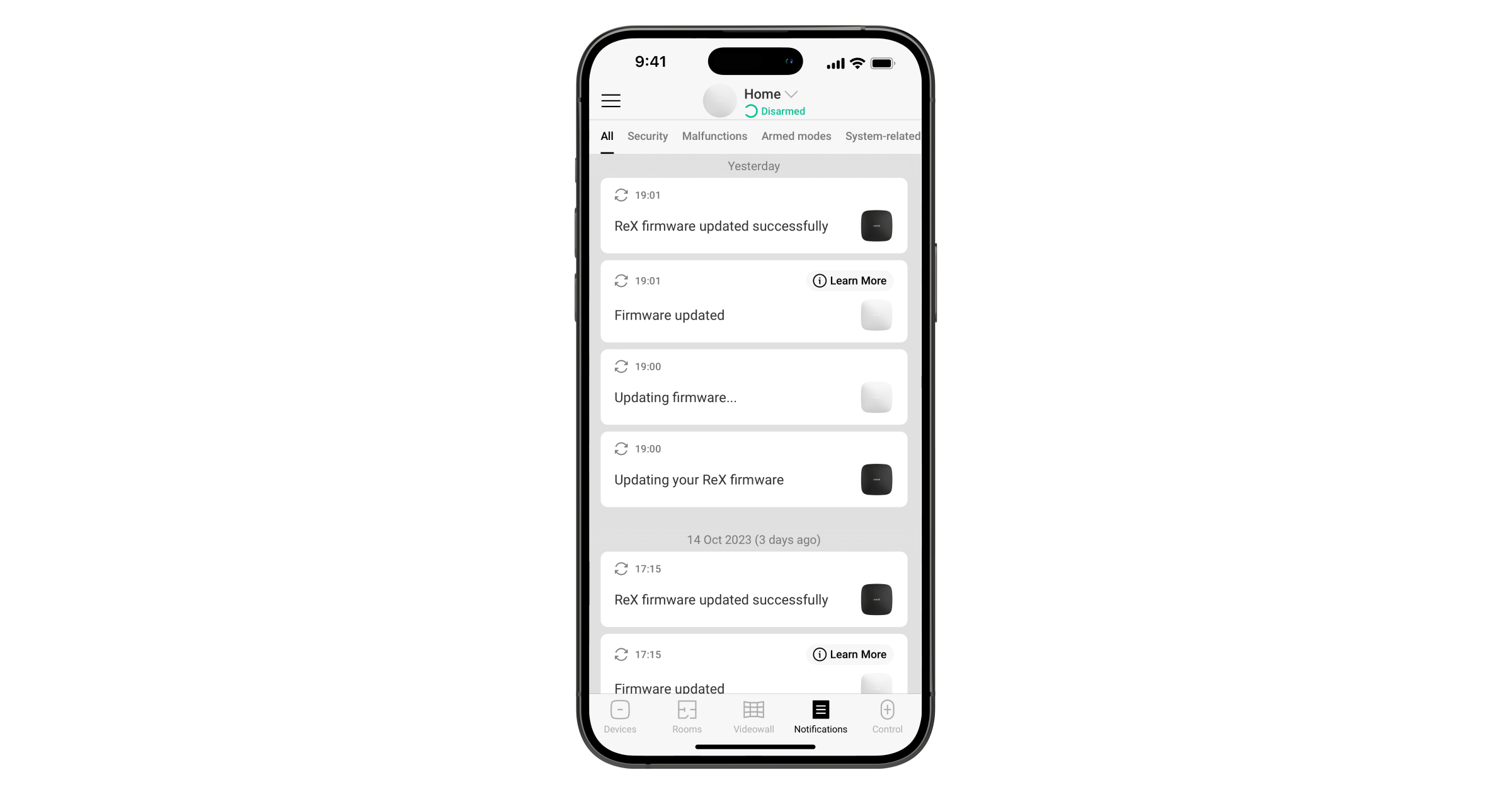

Die Ajax Anwendung zeigt den Beginn und das Ende der Firmware-Aktualisierung der Hub-Zentrale mit folgenden Meldungen an:

Die automatische Aktualisierung ist optional und kann deaktiviert werden. Dazu die Serviceeinstellungen der Hub-Zentrale aufrufen (Geräte → Hub-Zentrale → Einstellungen (⚙️) → Service) und „Automatische Software-Aktualisierung“ deaktivieren.

Danach prüft die Hub-Zentrale zwar weiterhin, ob neue Firmware-Versionen verfügbar sind, diese werden aber nicht automatisch installiert. Wenn eine neue Firmware verfügbar ist, wird in der App eine Schaltfläche zur Installation des Updates angezeigt.

Wir veröffentlichen Sicherheitsupdates für Hub-Zentralen für mindestens zwei Jahre der Garantiezeit.

👉 Die neuesten Updates des Betriebssystems der Hub-Zentrale

Firmware-Update für Funk-Repeater

Die Aktualisierung der Funk-Repeater unterscheidet sich nur in der Art und Weise, wie die Firmware-Datei empfangen wird. Zunächst wird die Datei vom Ajax Cloud Server auf die Hub-Zentrale heruntergeladen und dann über das Cargo Protokoll, das auf dem Jeweller Funkkommunikationsprotokoll basiert, an den Funk-Repeater übertragen.

Die Übertragung der Firmware-Datei dauert ca. 40 Minuten für ReX Jeweller und ca. 30 Minuten für ReX 2 Jeweller. Während dieser Zeit arbeitet das Sicherheitssystem normal weiter. Sobald der Funk-Repeater die Firmware-Datei erhalten hat und das Sicherheitssystem unscharf geschaltet ist, installiert ReX Jeweller das Update. Die Installation der Firmware und der anschließende Neustart von ReX Jeweller können bis zu 5 Sekunden dauern. Ereignisse und Alarme der Sicherheitssystemgeräte gehen während der Aktualisierung nicht verloren.

Für den korrekten Betrieb des Systems muss die Firmware-Version des Funk-Repeaters mit der Firmware-Version des Hubs, zu dem er hinzugefügt wird, übereinstimmen. Wird ein Funk-Repeater mit einer veralteten Firmware-Version zum Hub hinzugefügt, aktualisiert das System den Funk-Repeater automatisch auf die Version des Hubs, unabhängig davon, ob die automatische Software-Aktualisierung in den Hub-Einstellungen aktiviert ist oder nicht.