Ciò che vediamo nei film o nelle serie TV potrebbe non accadere mai nella vita reale. Quando si tratta di effrazioni, rapine o attacchi informatici, i film sono spesso pieni di situazioni completamente irrealistiche.

Spesso, i tecnici altamente specializzati non vengono coinvolti nel processo di ripresa per fornire una guida adeguata. E così il pubblico rischia di farsi un’idea sbagliata di come funzionano davvero le cose. Ad esempio, molti spettatori credono che una certa polvere possa rilevare raggi IR a protezione del Sacro Graal. Oppure pensano che un ladro possa collegare un cavo alla tastiera Ajax, leggere la password e violare il sistema di sicurezza senza problemi.

Abbiamo analizzato quella che probabilmente è l’effrazione più famosa dei film: hackerare un sistema di sicurezza tramite una tastiera.

Di norma, si svolge in tre passaggi principali:

- Trovare una tastiera;

- Ottenere l'accesso fisico o intercettare un segnale radio;

- Hackerare il sistema tramite software di terze parti.

Scopriamo cosa non va in ogni passaggio.

Passaggio 1: Trovare una tastiera

Ogni tentativo di intrusione inizia con la raccolta di informazioni. Nei film, quando gli intrusi entrano in un edificio, sanno esattamente in quale direzione correre e dove cercare dispositivi potenzialmente hackerabili, anche se si trovano dall’altra parte di un muro. Anche se in teoria può sembrare semplice, in pratica è piuttosto difficile distinguere tra dispositivi cablati e wireless.

Per determinare la posizione esatta della tastiera cablata interna, un intruso dovrebbe utilizzare un multiscanner ad alta potenza per individuare il cavo corretto nascosto nel muro. Tuttavia, il multiscanner non permette di capire di che tipo di cavi si tratti: se relativi a un videocitofono, a un citofono o a un impianto elettrico. E con pareti spesse, un multiscanner può risultare del tutto inutile.

Se la tastiera è wireless ed è installata all’interno dei locali, cercare cavi nascosti nel muro non serve a nulla. Gli intrusi possono tentare di scansionare il segnale radio per individuare la posizione del dispositivo wireless. Tuttavia, al dispositivo è assegnata solo un breve intervallo di tempo per lo scambio di dati con l’hub tramite la tecnologia TDMA. Per il resto del tempo, i moduli di comunicazione rimangono inattivi. Per un intruso, potrebbero essere necessari alcuni minuti, se non decine, per individuare la fonte del segnale. E anche in questo caso, non vi è alcuna garanzia che la sorgente rilevata appartenga al dispositivo previsto. Inoltre, potrebbe non trattarsi affatto di un dispositivo Ajax, poiché anche altri dispositivi utilizzano le stesse frequenze radio.

Per intercettare il segnale, gli intrusi ricorrono quindi a un dispositivo di cattura dei codici. Un dispositivo speciale può intercettare il segnale trasmesso quando il sistema viene inserito o disinserito. Tuttavia, è comunque impossibile hackerare un dispositivo Ajax in questo modo, grazie alla cifratura del segnale e al protocollo di comunicazione proprietario.

👉 Maggiori informazioni sul protocollo radio Jeweller

Tecnologie di protezione:

- cifratura a blocchi con chiave mobile,

- principio TDMA.

Questo articolo si concentra sulle tastiere da interno Ajax. Tuttavia, il portfolio Ajax include anche tastiere da esterno. Anche se installate in ambienti esterni e talvolta facilmente accessibili, queste tastiere sono dotate di un sistema antisabotaggio avanzato e possono resistere anche a tentativi di effrazione con forza fisica sulla custodia.

Passaggio 2: Accesso fisico

Per attaccare un sistema di sicurezza, gli intrusi cercano sempre di ottenere un accesso fisico al dispositivo. L’accesso dovrebbe essere rapido e silenzioso, anche nel caso sia necessario perforare un muro spesso mezzo metro.

Di norma, le tastiere sono installate all’ingresso, generalmente su muri portanti realizzati in mattoni, calcestruzzo o calcestruzzo armato, con uno spessore di 25 cm o più (a seconda delle norme edilizie e dei regolamenti). In alcuni casi lo spessore può raggiungere fino a 50 cm, e perforarlo in modo silenzioso in pochi secondi è semplicemente impossibile.

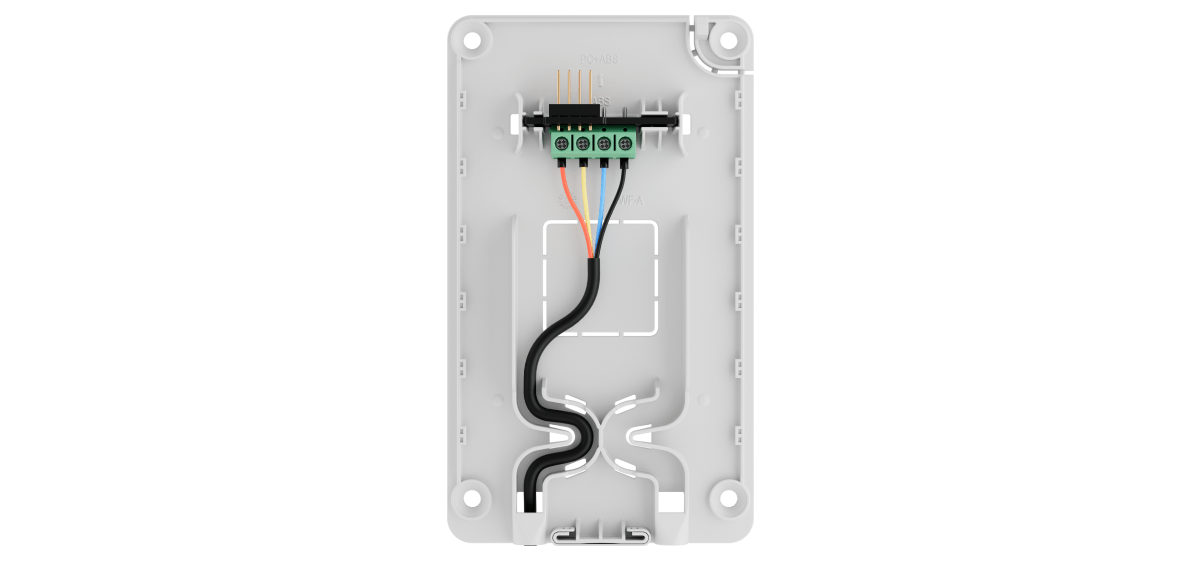

Oltre ad attirare l'attenzione dei vicini, c'è il rischio di danneggiare il dispositivo con un trapano. La linea Fibra della tastiera cablata passa attraverso la canalina passacavi nel pannello di montaggio SmartBracket. I canali hanno una struttura curva e il cavo è fissato con fascette. Per questo, se gli intrusi forassero il pannello SmartBracket, probabilmente taglierebbero tutti i fili.

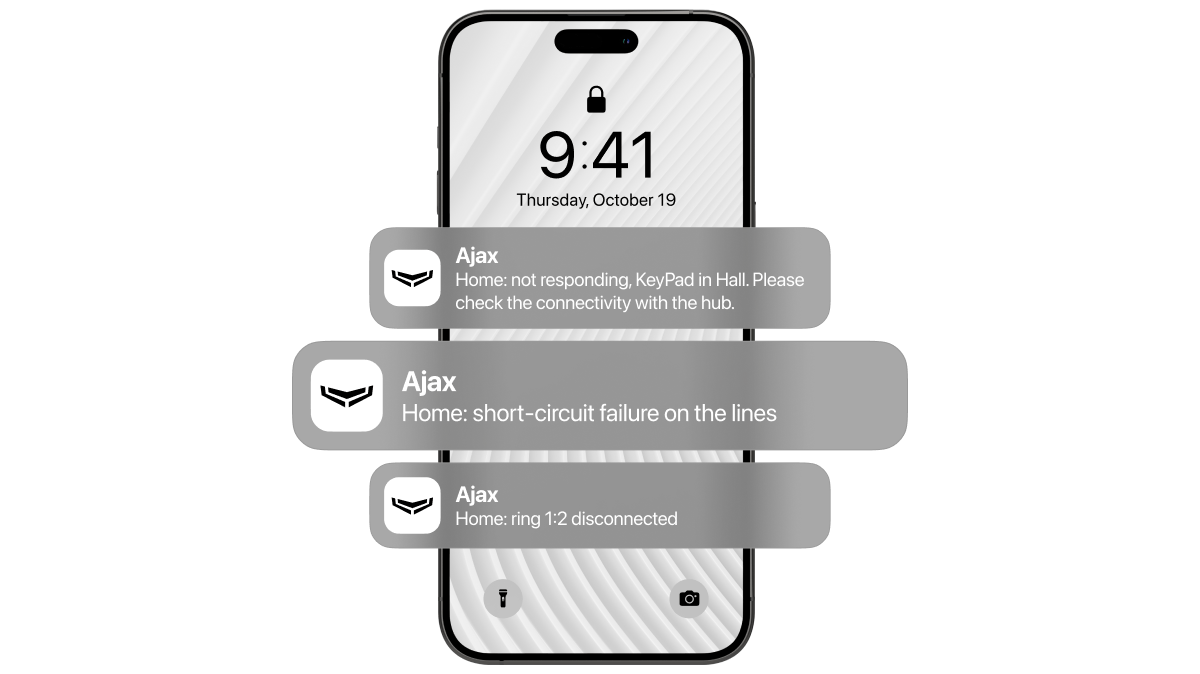

Oltre a danneggiare il dispositivo, gli utenti e la centrale ricezione allarmi (CRA) verrebbero immediatamente notificati del tentativo di intrusione. Se il cavo è danneggiato, riceveranno notifiche riguardanti un cortocircuito e la rottura della connessione ad anello (se viene utilizzata la Topologia ad anello). In caso di rottura del cavo o di danneggiamento della tastiera, verrà ricevuta anche una notifica relativa alla perdita di comunicazione con l'hub.

👉 Maggiori informazioni sulla tecnologia Fibra

Anche se un intruso tenta di sabotare il sistema di sicurezza con un attacco elettrico (ad esempio, usando un taser), Superior LineProtect Fibra assorbirà l’impatto. Tutti i dispositivi tra LineProtect e l'hub continueranno a funzionare.

Presentiamo Superior LineProtect Fibra, un modulo per proteggere un hub Ajax e dispositivi cablati dal sabotaggio quando un intruso provoca cortocircuiti, applica 110/230 V~ o utilizza taser elettrici. Il modulo controlla la tensione in ingresso e in uscita sulla linea Fibra.” Se LineProtect rileva una tensione anomala sulla linea, attiva i fusibili e interrompe l’alimentazione ai dispositivi installati tra LineProtect e l’hub.

Le tastiere wireless semplicemente non hanno fili. Inoltre, non ci sono fili all’interno delle custodie delle tastiere Ajax, né nelle versioni wireless né in quelle cablate. Quindi, è impossibile collegarsi a qualsiasi cavo presente nei dispositivi. L’unico cavo disponibile è un cavo Fibra, isolato e nascosto.

Alcuni intrusi dei film strappano la tastiera dal muro e la danneggiano, provocando il malfunzionamento del sistema di sicurezza. Tuttavia, la tastiera è solo una parte del sistema, non il suo ‘cervello’. Danneggiarla ha quindi poco senso se l’obiettivo non è compromettere la sicurezza complessiva. Inoltre, le tastiere Ajax sono dotate di un tamper antisabotaggio che avvisa gli utenti e la CRA in caso di apertura della custodia, rimozione dal pannello di montaggio o distacco dalla superficie.

Tecnologie di protezione:

- notifiche istantanee,

- rilevamento della perdita di comunicazione,

- allarme antisabotaggio,

- Superior LineProtect Fibra,

- connessione ad anello.

Passaggio 3: Hacking

Supponiamo che un intruso riesca a collegarsi alla tastiera senza essere rilevato dal sistema. Poiché ciò è possibile solo con Fibra, analizziamo questo scenario. Collegarsi a un singolo filo, come mostrato nei film o nelle serie TV, non ha alcun senso, poiché la linea Fibra è composta da quattro fili: due di segnale e due di alimentazione.

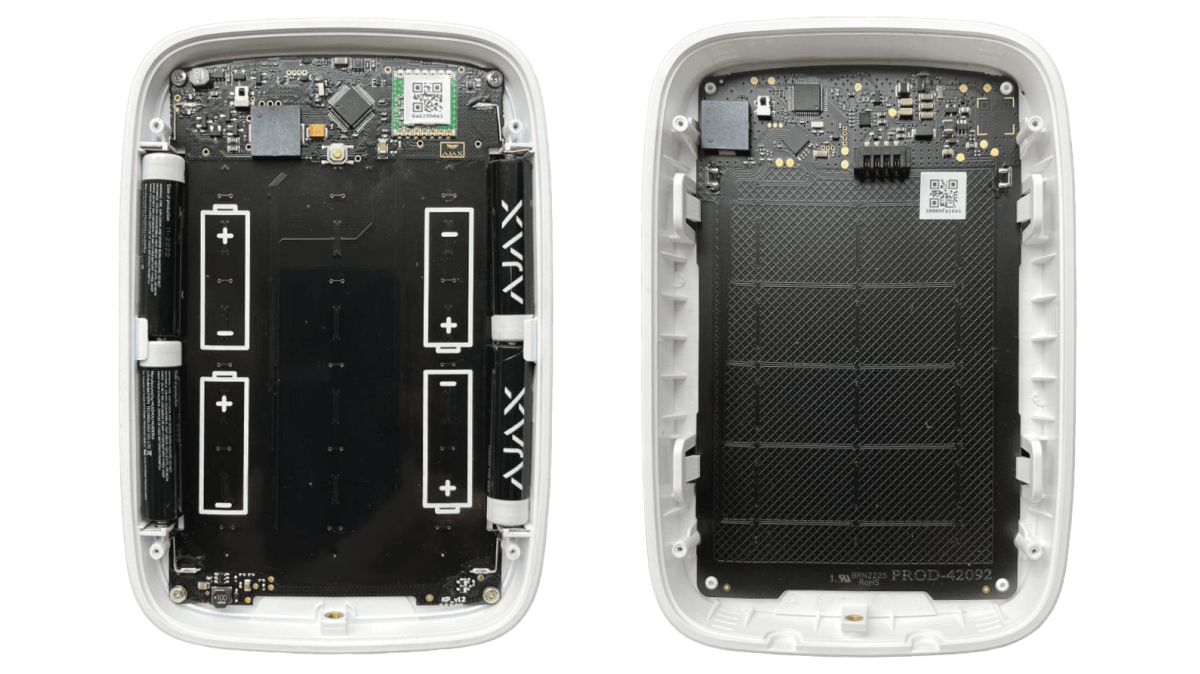

Per proteggere i dati trasmessi, Fibra utilizza una cifratura con chiave dinamica. Per hackerare il sistema e accedere ai dati sarebbero necessarie le capacità di un supercomputer, oltre a un investimento di settimane o persino anni. In altre parole, è uno sforzo inutile. Tuttavia, anche i dati crittografati devono essere ancora accessibili. Ogni sessione di comunicazione tra hub e dispositivo inizia con un’autenticazione, durante la quale vengono confrontati marcatori e proprietà univoci. Se anche un solo parametro non supera il controllo, l’hub ignora i comandi del dispositivo. Di conseguenza, non ha alcun senso manomettere o intercettare i dati.

La tastiera non memorizza i codici utente, rendendo impossibile ottenerli. Quando l'utente inserisce il codice, questo viene inviato all'hub in forma criptata, che lo verifica. I codici all’interno dell’hub sono memorizzati in forma hash e l’hub Ajax utilizza il sistema operativo in tempo reale OS Malevich, che garantisce immunità a virus e attacchi informatici.

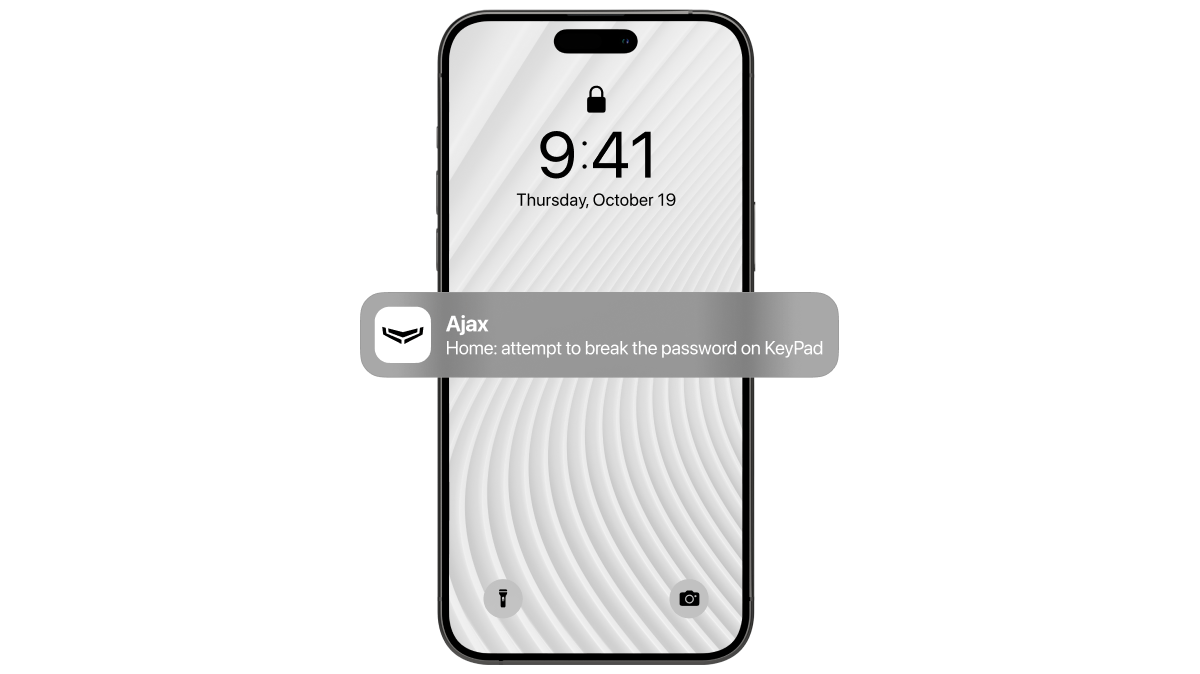

È inoltre impossibile indovinare il codice tramite un attacco di forza bruta. Se viene inserito un codice errato o viene utilizzato un dispositivo di accesso non verificato per tre volte consecutive entro un minuto, la tastiera verrà bloccata per il tempo impostato nelle sue impostazioni. Durante questo periodo, l'hub ignorerà tutti i codici e i dispositivi di accesso, informando gli utenti del sistema di sicurezza e della CRA del tentativo di accesso non autorizzato.

Infine, è impossibile effettuare un’intrusione senza essere rilevati. Ogni disinserimento del sistema viene registrato, e sia gli utenti sia la CRA ricevono una notifica al riguardo. Nessuno può eliminare una notifica dal registro degli eventi dell’hub. Inoltre, se la CRA monitora gli orari in cui il sistema viene normalmente inserito e disinserito, l’operatore contatta l’utente ogni volta che il sistema viene disinserito in un momento non previsto.

Tecnologie di protezione:

- protocollo di comunicazione proprietario criptato,

- protezione contro la contraffazione,

- blocco automatico contro l'accesso non autorizzato.

Keypads

Scoprite tutte le tastiere Ajax

Conclusioni

In conclusione, hackerare un sistema Ajax è una sfida estremamente complessa. I dati sono protetti tramite cifratura e la tastiera non memorizza codici. L'hub controlla ogni comando, filtrando i tentativi di accesso non autorizzati. Gli attacchi tradizionali di forza bruta sono resi impossibili dalla funzione di blocco automatico della tastiera.

Ciò che accade nei film, nelle serie TV o nelle pubblicità segue le leggi della drammaturgia e spesso va contro i principi della fisica e della matematica. Tuttavia, anche in questo caso possiamo anticipare uno spoiler: è sempre meglio essere scettici su ciò che si vede sullo schermo.