Ciò che accade nei film o nelle serie TV potrebbe non accadere mai nella vita reale. In effetti, quando si tratta di intrusioni, rapine o attacchi di hacker, i film sono pieni di cose completamente irrealistiche.

Spesso i tecnici qualificati non sono nemmeno coinvolti nel processo di ripresa per fornire i consigli adeguati. È così che il pubblico si perde in una realtà distorta, mentre gli esperti sono completamente confusi da queste falsificazioni. Ad esempio, gli spettatori ritengono che alcune polveri siano in grado di rilevare i raggi IR che proteggono il Santo Graal. Oppure pensano che un ladro possa collegare un cavo alla tastiera Ajax, leggere la password e hackerare il sistema di sicurezza.

Abbiamo analizzato il crimine forse più popolare del cinema: hackerare un sistema di sicurezza tramite una tastiera.

Di norma, viene eseguito in tre fasi principali:

- Trovare una tastiera;

- Ottenere l’accesso fisico o intercettare un segnale radio;

- Hackerare il sistema utilizzando il software di terze parti.

Scopriamo cosa c’è di sbagliato in ogni fase.

Fase 1: Trovare una tastiera

La prima fase di ogni tentativo di intrusione è la raccolta di informazioni. Quando gli intrusi cinematografici entrano in un edificio, sanno esattamente in che direzione correre e dove cercare i dispositivi potenzialmente hackerabili, anche se si trovano dall’altra parte del muro. Anche se in teoria può sembrare semplice, in pratica è piuttosto difficile distinguere tra dispositivi cablati e wireless.

Per determinare l'esatta posizione della tastiera cablata da interno, un intruso deve utilizzare un multiscanner ad alta potenza per trovare il cavo giusto nascosto nel muro. Inoltre, il multiscanner non identifica il tipo di cavo: se è un campanello, un citofono o un cablaggio elettrico. E con pareti spesse, il multiscanner può essere del tutto inutile.

Se la tastiera è wireless e installata all'interno del locale, la ricerca di cavi nascosti nel muro non servirà a nulla. Gli intrusi possono cercare di scansionare il segnale radio per rilevare la posizione del dispositivo wireless. Tuttavia, al dispositivo viene assegnato un breve lasso di tempo per scambiare dati con un hub utilizzando la tecnologia TDMA. Per il resto del tempo, i loro moduli di comunicazione sono inattivi. Un intruso potrebbe impiegare decine di minuti per individuare la fonte del segnale. E anche in questo caso, non c'è alcuna garanzia che la fonte del segnale rilevata appartenga al dispositivo previsto. Inoltre, potrebbe non essere un dispositivo Ajax, poiché anche altri dispositivi utilizzano frequenze Ajax.

Per catturare il segnale radio, gli intrusi utilizzano un code grabber. Un dispositivo speciale intercetta il segnale trasmesso quando il sistema è inserito o disinserito. Ma è impossibile hackerare un dispositivo Ajax in questo modo grazie alla cifratura del segnale e a un protocollo di comunicazione proprietario.

👉 Maggiori informazioni sul protocollo radio Jeweller

Tecnologie di protezione:

- cifratura a blocchi con chiave mobile,

- principio TDMA.

Questo articolo si concentra sulle tastiere da interno Ajax. Il portafoglio Ajax include anche tastiere da esterno. Anche se installate all'esterno e talvolta facilmente raggiungibili, queste tastiere sono dotate di un sistema antisabotaggio avanzato e possono resistere anche a un intruso che applichi la forza fisica alla custodia.

Fase 2: Accesso fisico

Per attaccare il sistema di sicurezza, gli intrusi cercano sempre un accesso fisico al dispositivo. L’accesso deve essere rapido e silenzioso, anche se è necessario perforare una parete di mezzo metro.

Di norma, le tastiere vengono installate all’ingresso. Di solito si tratta di muri portanti in mattoni, cemento o cemento armato con uno spessore di 25 cm o più (a seconda delle norme e dei regolamenti edilizi). A volte può raggiungere i 50 cm, e perforare il muro silenziosamente in pochi secondi è impossibile.

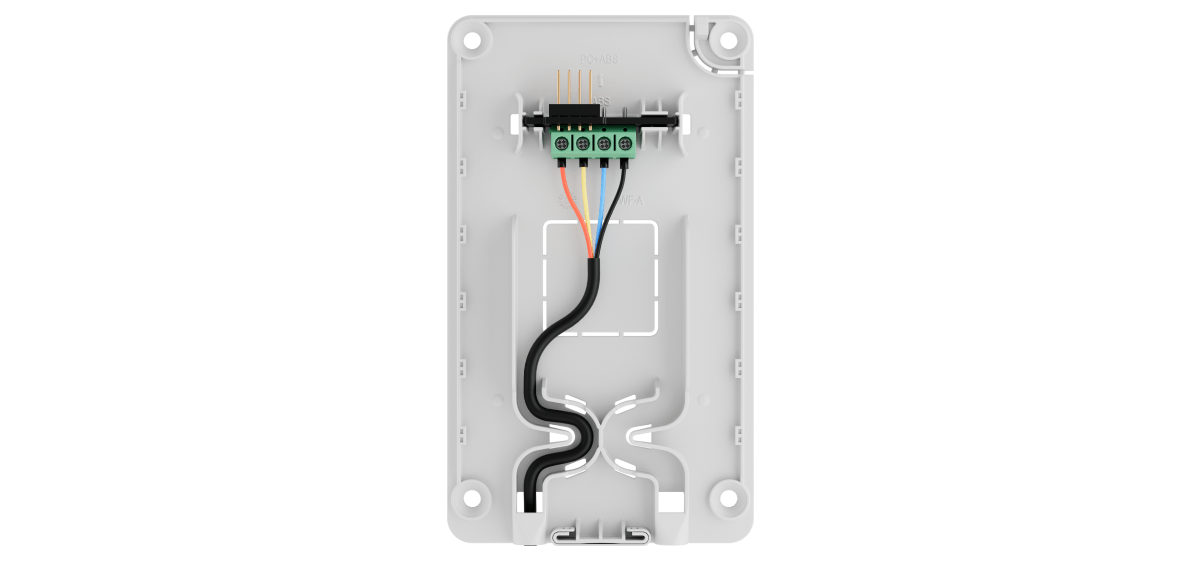

Oltre ad attirare l’attenzione dei vicini, c’è il rischio di danneggiare il dispositivo con un trapano. La linea Fibra della tastiera cablata passa attraverso il canale del cavo nel pannello di montaggio SmartBracket. I canali hanno una struttura curva e il cavo è fissato con gli elementi di fissaggio. Per questo motivo, in caso di foratura di SmartBracket, probabilmente gli intrusi taglierebbero tutti i cavi.

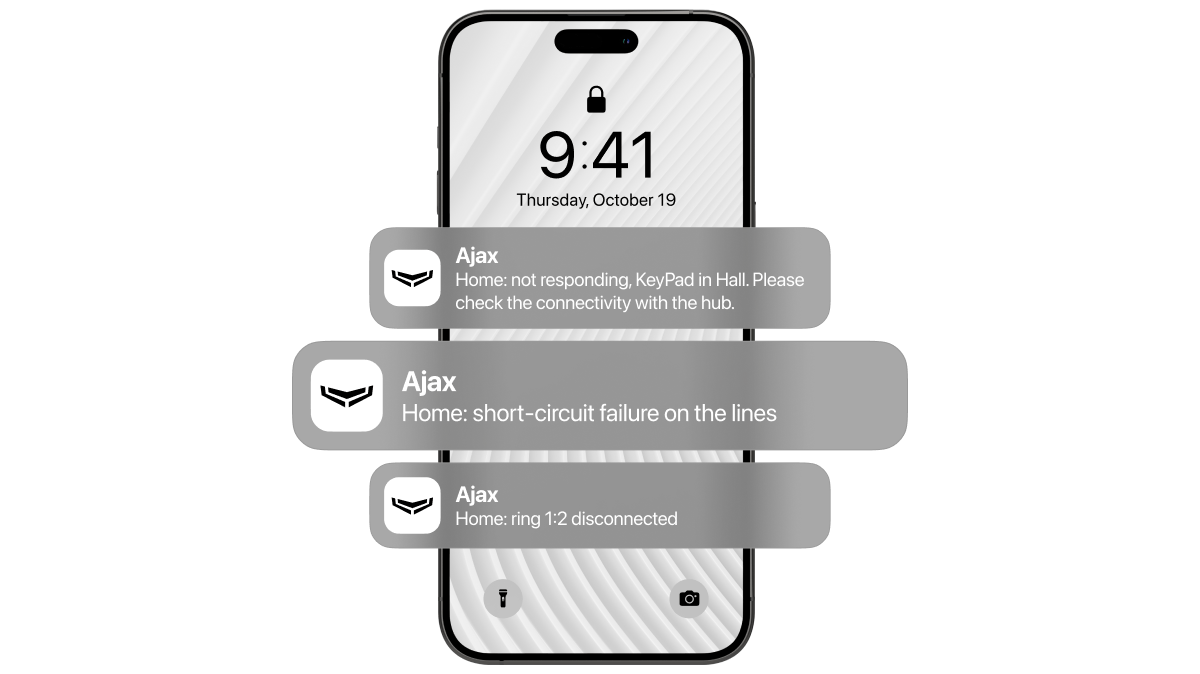

Oltre a danneggiare il dispositivo, gli utenti e la centrale ricezione allarmi (CRA) riceveranno una notifica del tentativo di intrusione. Se il cavo è danneggiato, riceveranno notifiche di cortocircuito e di interruzione della connessione ad anello (se si utilizza la topologia Ad anello). In caso di rottura del cavo o di danneggiamento della tastiera, riceveranno anche una notifica di perdita di comunicazione con l’hub.

👉 Maggiori informazioni sulla tecnologia Fibra

Anche se un intruso tenta di danneggiare il sistema di sicurezza con un sabotaggio elettrico (ad esempio, utilizzando un taser elettrico), Superior LineProtect Fibra assorbirà l’impatto. Tutti i dispositivi tra LineProtect e l’hub continueranno a funzionare.

Superior LineProtect Fibra è un modulo per proteggere gli hub Ajax e i dispositivi cablati dal sabotaggio quando un intruso provoca cortocircuiti, applica 110/230 V~ o utilizza un taser elettrico. Il modulo controlla la tensione di ingresso e di uscita sulla linea Fibra. Se LineProtect rileva una tensione anomala sulla linea, attiva i fusibili e interrompe l’alimentazione dei dispositivi installati tra LineProtect e l’hub.

Le tastiere wireless semplicemente non hanno i cavi. Inoltre, non ci sono cavi all’interno delle custodie delle tastiere Ajax, sia wireless che cablate. È quindi impossibile collegarsi a qualsiasi cavo all’interno dei dispositivi. L’unico cavo disponibile è un cavo Fibra isolato e nascosto.

In alcuni film, gli intrusi staccano la tastiera dalla parete e la rompono, causando il malfunzionamento del sistema di sicurezza. Tuttavia, la tastiera è solo una parte del sistema, ma non il suo “cervello”. Quindi, un danno alla tastiera non ha molto senso dal punto di vista della minaccia alla sicurezza del sistema nel suo complesso. Inoltre, le tastiere Ajax sono dotate di un tamper antisabotaggio che avvisa gli utenti e la centrale ricezione allarmi in caso di apertura della custodia del dispositivo, rimozione del dispositivo dal pannello di montaggio o distacco dalla superficie.

Tecnologie di protezione:

- notifiche istantanee,

- rilevamento della perdita di connessione,

- allarme tamper,

- Superior LineProtect Fibra,

- connessione ad anello.

Fase 3: Hacking

Supponiamo che un intruso si sia connesso alla tastiera e non sia stato rilevato dal sistema. Poiché è possibile solo con Fibra, esploriamo questo caso. La connessione a un singolo cavo, come mostrato nei film o nelle serie TV, non ha senso perché la linea Fibra ha quattro cavi: due cavi di segnale e due cavi di alimentazione.

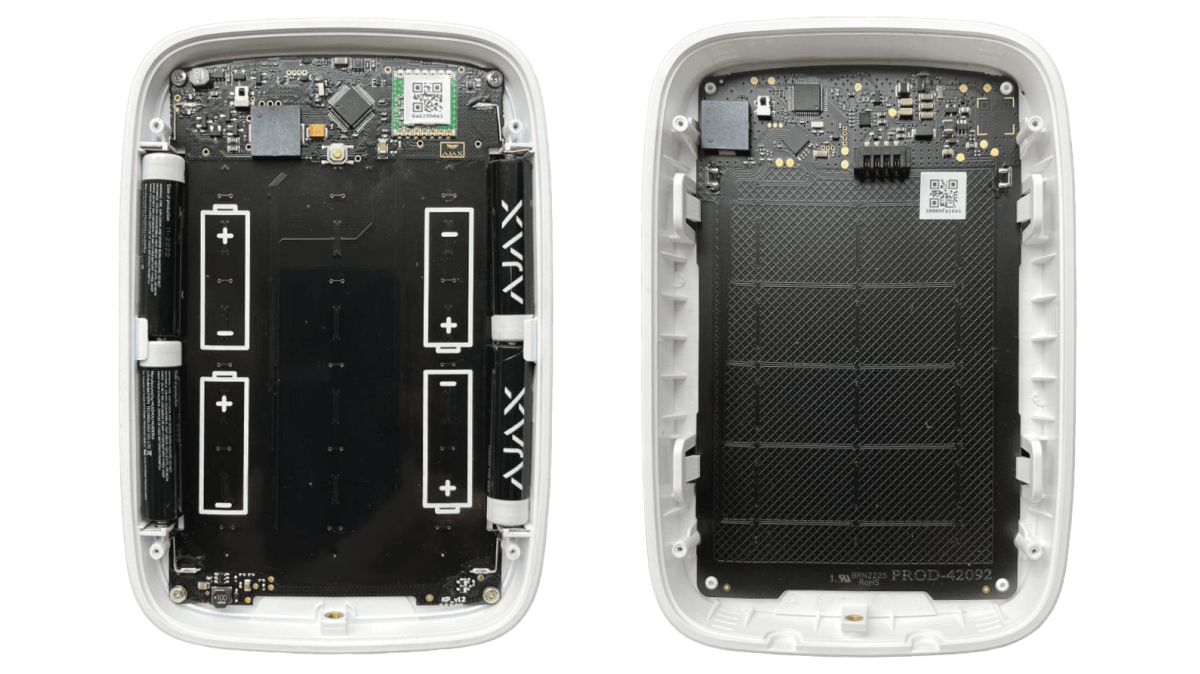

Per proteggere i dati trasmessi, Fibra utilizza una cifratura con chiave mobile. L’hacking e l’accesso ai dati richiederanno le capacità di un supercomputer e un investimento di settimane o addirittura anni. In altre parole, è uno sforzo inutile. Tuttavia, anche i dati criptati devono essere raggiunti. Ogni sessione di comunicazione tra un hub e un dispositivo inizia con l’autenticazione: vengono confrontati marcatori e proprietà uniche. Se almeno un parametro non supera la verifica, l’hub ignora i comandi del dispositivo. Pertanto, non ha senso falsificare o intercettare i dati.

La tastiera non memorizza i codici utente, il che rende impossibile indovinarli. Quando l’utente inserisce il codice, questo viene inviato all’hub in forma criptata e l’hub lo verifica. I codici all’interno dell’hub sono memorizzati in modo sicuro in formato hash e l’hub Ajax utilizza il sistema operativo in tempo reale OS Malevich, immune a virus e attacchi informatici.

È inoltre impossibile indovinare il codice con un attacco di forza bruta. Se viene inserito un codice errato o viene utilizzato un dispositivo di accesso non verificato per tre volte di seguito entro un minuto, la tastiera si blocca per il tempo specificato nelle proprie impostazioni. Durante questo periodo, l’hub ignorerà tutti i codici e i dispositivi di accesso, informando gli utenti del sistema di sicurezza e la centrale ricezione allarmi del tentativo di accesso non autorizzato.

Infine, è impossibile hackerare il sistema senza essere scoperti. Qualsiasi disinserimento del sistema viene registrato e sia gli utenti che la centrale ricezione allarmi ricevono una notifica al riguardo. Nessuno può eliminare una notifica dal registro degli eventi dell’hub. Inoltre, se la centrale ricezione allarmi monitora l’orario in cui il sistema è normalmente inserito e disinserito, l’operatore chiama l’utente quando il sistema viene disinserito in un momento non pianificato.

Tecnologie di protezione:

- protocollo di comunicazione proprietario crittografato,

- protezione contro la contraffazione,

- blocco automatico contro l’accesso non autorizzato.

Tastiere

Conclusioni

In conclusione, hackerare un sistema Ajax è una sfida difficile. I dati sono protetti dalla cifratura e la tastiera non memorizza i codici. L’hub controlla ogni comando, filtrando i tentativi di accesso non autorizzati. I tradizionali attacchi di forza bruta sono resi impossibili grazie alla funzione di blocco automatico della tastiera.

Ciò che accade nei film, nelle serie TV o nelle pubblicità è soggetto alle leggi del dramma, spesso deviando dai principi della fisica e della matematica. Cercate di essere scettici su tutto ciò che vedete nei film.