Authenticatie: het proces om de identiteit van een gebruiker te verifiëren is de eerste en belangrijkste verdediging tegen ongeautoriseerde toegang tot een beveiligde locatie. Traditionele authenticatiemethoden door middel van toegangskaarten, codes of smartphones hebben vaak gaten in de beveiliging en creëren een vals gevoel van bescherming.

Dit artikel analyseert veelvoorkomende zwakheden in conventionele verificatiemethoden en laat zien hoe Ajax geavanceerde technologieën implementeert om klonen, onderschepping en fysieke sabotage te weerstaan.

Contactloze authenticatietechnologieën uitgelegd

De huidige markt voor fysieke toegangscontrole bevat handige contactloze verificatiemethoden die traditionele fysieke sleutels vervangen. Deze oplossingen verschillen in hun architectuur en werkingsprincipes. Hieronder vindt u de technologieën momenteel op de markt.

RFID: het startpunt van contactloze authenticatie

RFID-technologie (Radio Frequency Identification) maakt gebruik van radiogolven om automatisch gegevens van RFID-tags te lezen en te verzenden. Het wordt veel toegepast in verschillende industrieën: van logistiek en detailhandel tot gezondheidszorg en financiën. In beveiligingssystemen biedt RFID een handig alternatief voor fysieke sleutels.

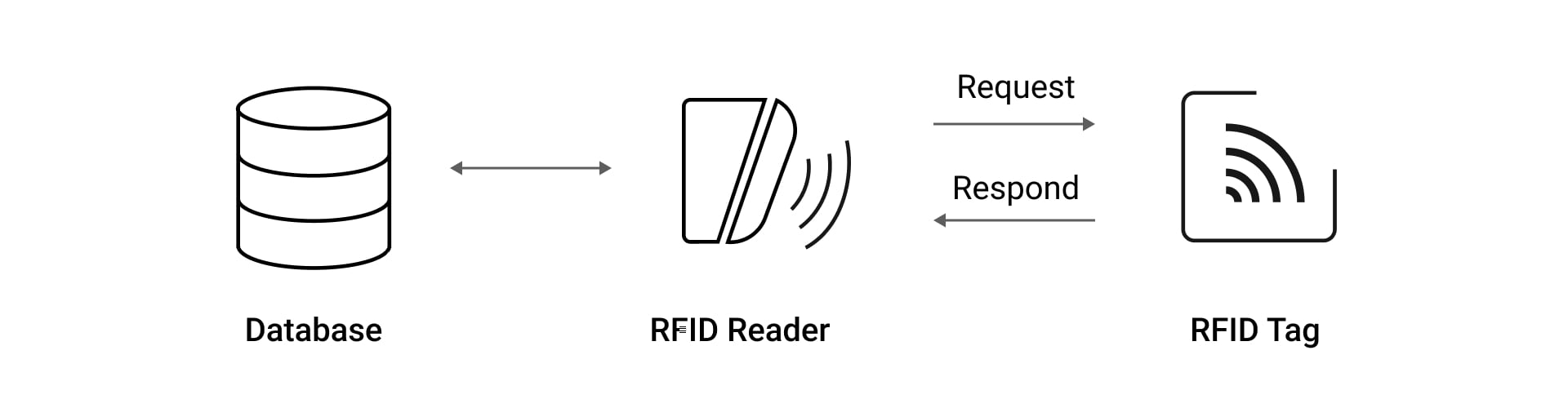

Een RFID-systeem bestaat uit:

- RFID-tag: dit bevat een unieke identificatiecode.

- RFID-lezer: dit genereert radiogolven om passieve tags van stroom te voorzien en informatie te ontvangen.

- Antenne: dit maakt communicatie tussen de tag en de lezer mogelijk.

- Beheersysteem: dit verwerkt de ontvangen gegevens.

Een standaard RFID-systeem werkt met vereenvoudigde identificatieprotocollen, waardoor het kwetsbaarder is. Wanneer een RFID-tag, zoals een toegangskaart of een sleutelhanger, het RF-veld van een lezer nadert, reageert deze door zijn unieke ID te verzenden, meestal met weinig of geen versleuteling. Dit eenzijdige authenticatieproces heeft geen robuuste verificatie. Dit betekent dat het systeem niet effectief kan bepalen of het communiceert met een authentiek apparaat.

Men kan misbruik maken van deze zwakte door apparaten te klonen. Ze stelen dan de gegevens van een sleutelhanger of kaart zonder fysiek contact. Men hoeft alleen maar een goedkoop kloonapparaat in iemands zak of tas te steken om de signalen op te nemen. Eenmaal opgevangen, kunnen deze signalen worden afgespeeld op lezers om ongeautoriseerde toegang te krijgen.

MIFARE Classic: wijdverbreide maar kwetsbare methode

Toen de kwetsbaarheden van eenvoudige RFID-systemen aan het licht kwamen, werden geavanceerdere technologieën ontwikkeld om de beveiliging te verbeteren. Een van de meest wijdverspreide oplossingen was MIFARE Classic, een serie contactloze smartcards die halverwege de jaren 90 werd geïntroduceerd. MIFARE Classic werd aanvankelijk gezien als een veiliger alternatief voor standaard RFID-tags en is wereldwijd enorm populair geworden in toegangscontrolesystemen. Het versleutelingsalgoritme wordt nu echter kwetsbaar beschouwd voor moderne aanvalstechnieken.

Elke kaart bevat een RFID-tag die gebruikmaakt van een eigen 48-bits CRYPTO1-codering. Jarenlang was de beveiliging gebaseerd op het principe van veiligheid door geheimhouding (security through obscurity).1 Het authenticatieproces in MIFARE Classic maakt gebruik van een uitdaging-antwoordmechanisme, waarbij een kaart en een lezer versleutelde gegevens uitwisselen om de identiteit van de gebruiker te verifiëren. MIFARE Classic gebruikt echter statische versleutelingspatronen, wat betekent dat deze hetzelfde blijven zodra het systeem eenmaal is ingesteld. In veel gevallen worden dezelfde beveiligingssleutels ook gedeeld door meerdere kaarten binnen één locatie.

Hoewel MIFARE Classic een betere versleuteling biedt dan basis RFID-tags, heeft onderzoek aangetoond dat aanvallers gegevens die worden uitgewisseld tussen MIFARE Classic-kaarten en lezers kunnen onderscheppen, versleutelde communicatie kunnen vastleggen en speciale tools kunnen gebruiken om deze te kraken.2 Hierdoor kunnen toegangsgegevens worden gekloond door simpelweg binnen het draadloze bereik van een geldige kaart te zijn tijdens de authenticatie. Daarnaast hebben RFID en MIFARE Classic basistechnologieën geen specifieke bescherming tegen side-channel-aanvallen: methodes waarbij aanvallers tijdspatronen, stroomverbruik of elektromagnetische uitstoot analyseren om beveiligingssleutels te achterhalen en gevoelige gegevens te ontsleutelen.

DESFire-technologie: de gouden standaard voor compromisloze beveiliging

Om de beveiligingsbeperkingen van RFID en MIFARE Classic te overwinnen, heeft NXP Semiconductors MIFARE DESFire ontwikkeld: een nieuwe generatie contactloze technologie voor smartcards. De naam "DESFire" verwijst naar Data Encryption Standard (DES) en de kernkenmerken van de kaart (Fast, Innovative, Reliable en Enhanced).

MIFARE DESFire wordt veel gebruikt voor elektronische portemonnees, toegangscontrole, zakelijke ID-kaarten, transport en stadiontickets, waar sterke beveiliging en hoge transactiesnelheid even belangrijk zijn.

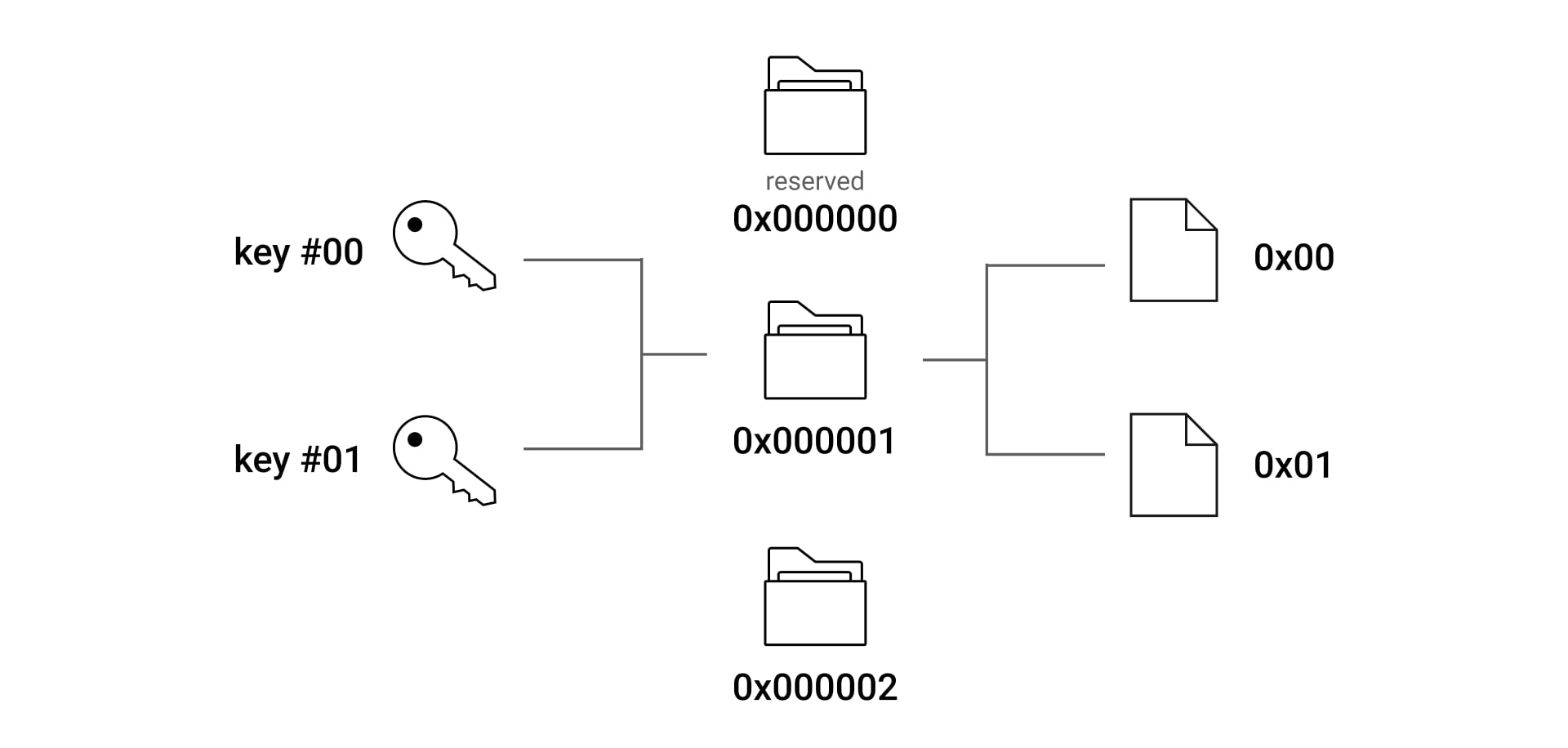

DESFire gebruikt een meerlaagse beveiligingsaanpak:

- Advanced cryptography. DESFire implementeert internationaal erkende standaarden voor versleuteling, waaronder de Advanced Encryption Standard (AES).

- Secure memory architecture. DESFire-kaarten bevatten een speciale cryptografische co-processor die alle versleuteling uitvoert zonder sleutels of kritieke data bloot te leggen.

- Mutual authentication. Zowel de kaart als de lezer verifiëren elkaars authenticiteit voordat de gegevens worden uitgewisseld.

- Bescherming tegen side-channel-aanvallen. De DESFire-architectuur bevat gespecialiseerde circuits die een consistent stroomverbruik handhaven om aanvallen door stroomanalyse te voorkomen, willekeurige verwerkingstijden om analyse van tijdspatronen te voorkomen en elektromagnetische afscherming om waarneembare emissies te minimaliseren.

- App isolation. Eén DESFire-kaart kan meerdere apps veilig en volledig gescheiden hosten, waardoor beveiligingslekken in één app geen invloed hebben op andere apps.

Belangrijkste verschillen tussen de drie technologieën:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Versleuteling | Geen/minimaal | CRYPTO1 | AES |

Sleutels | Statisch | Statisch, 48-bits | Dynamisch, tot 256 bits |

Weerstand tegen klonen | Geen | Laag | Hoog |

Bescherming tegen side-channel-aanvallen | Geen | Geen | Geavanceerd |

Authenticatie | Eèn richting | Zwak, twee richtingen | Sterk, wederzijds |

Ajax-oplossingen voor contactloze authenticatie

Ajax Systems heeft de sterke en zwakke punten van verschillende contactloze verificatietechnologieën geanalyseerd en gebruikt alleen de meest geavanceerde methoden. Voor de Pass-kaarten en Tag-sleutelhangers, vertrouwt het bedrijf op de MIFARE DESFire-technologie gecombineerd met AES-encryptie: hetzelfde algoritme dat vertrouwd wordt om overheids- en financiële gegevens wereldwijd te beveiligen. Deze combinatie biedt een robuuste basis voor identiteitsverificatie en beschermt gegevens tegen ongeautoriseerde duplicatiepogingen gedurende hun hele levenscyclus. AES-encryptie overtreft de 48-bits sleutels die worden gebruikt in MIFARE Classic-systemen en creëert een uitzonderlijk groot aantal mogelijke sleutelcombinaties, waardoor pogingen tot onbevoegde toegang uitzonderlijk moeilijk zijn met de huidige technologie.

Ontdek Ajax-bediendelen die DESFire-technologie ondersteunen:

Naast versleuteling biedt Ajax ook functies voor beheer op afstand. Beheerders van beveiligingssystemen kunnen toegangsrechten eenvoudig en snel aanpassen via de Ajax-apps. Dit is vooral handig in noodsituaties: als iemand een kaart of sleutelhanger verliest, kunnen de toegangsrechten snel worden ingetrokken, opgeschort of gewijzigd.

Mobiele authenticatie met een smartphone

De huidige authenticatieoplossingen maken steeds vaker gebruik van apparaten die gebruikers al bij zich hebben: hun smartphones, en transformeren deze tot veilige digitale gegevens.

Bluetooth-technologie

Bluetooth is tegenwoordig een van de meest gebruikte technologieën voor mobiele verificatie. Met dit draadloze communicatieprotocol kunnen apparaten gegevens uitwisselen tussen smartphones en lezers over korte afstanden, waardoor het geschikt is voor gebruik in beveiligingssystemen en apps voor toegangscontrole. Echter, wanneer dit zonder de juiste configuratie wordt geïmplementeerd, kunnen standaard Bluetooth-systemen moeite hebben om te bepalen waar de telefoon precies is. Zulke onnauwkeurigheden kunnen leiden tot problemen voor beveiliging of in het gebruik.

BLE-technologie

Om de beperkingen van standaard Bluetooth aan te pakken, is de industrie overgeschakeld naar Bluetooth Low Energy (BLE), een lichtgewicht versie van de traditionele Bluetooth, die aanzienlijke voordelen biedt ten opzichte van zijn voorganger:

- Lager stroomverbruik: het zorgt voor een langere levensduur van de batterij voor draadloze bediendelen en een lager energieverbruik van de bus voor bekabelde bediendelen.

- Brengt snel een verbinding tot stand: minimaliseert vertragingen in de authenticatie.

- Verbeterde beveiligingsprotocollen: om de gegevensoverdracht te beschermen.

- Compatibel met de nieuwste smartphones: dit zorgt voor een naadloze integratie.

Hoe BLE-authenticatie werkt in Ajax-apparaten

Doordat BLE-technologie is toegepast in Ajax-apparaten is multifactorauthenticatie mogelijk. Ajax-bediendelen maken gebruik van een meerfasig, versleuteld verificatieproces met nauwkeurige nabijheidsdetectie en wederzijdse verificatie van zowel de smartphone als het bediendeel. Dit zorgt ervoor dat gevoelige informatie alleen wordt uitgewisseld met vertrouwde apparaten, wat de beveiliging verbetert ten opzichte van systemen die simpelweg elk Bluetooth-signaal binnen bereik detecteren.

Hoe BLE-authenticatie werkt in Ajax-apparaten

Beveiligingsarchitectuur van de Ajax BLE-verbinding

- End-to-end versleuteling. Het systeem versleutelt gegevens in elke overdrachtsfase, van een smartphone naar een bediendeel en vervolgens van het bediendeel naar een hub via afzonderlijke versleutelingsprotocollen.

- Unieke versleuteling per apparaat. Elk bediendeel en elke smartphone van een gebruiker in het systeem gebruikt verschillende versleutelingswaarden, dus als één apparaat wordt gekraakt dan blijft de rest van het systeem veilig.

- Bescherming tegen time-outs van sessies. Het systeem wijzigt automatisch de uitgewisselde authenticatiegegevens na bepaalde perioden, waardoor de tijd die beschikbaar is voor pogingen tot reverse engineering wordt beperkt.

- Eenvoudige beveiligingsupdates. Ajax-apparaten kunnen draadloos worden bijgewerkt om nieuwe kwetsbaarheden aan te pakken en de beveiligingsmechanismen van de BLE-verbinding te verbeteren zonder tussenkomst van de gebruiker.3

Ontdek Ajax-bediendelen die BLE-technologie ondersteunen voor authenticatie via smartphones:

Beveiliging met codes

Hoewel contactloze gegevens en mobiele verificatie steeds populairder worden, blijven codes fundamenteel voor veel beveiligingssystemen. Ze worden veel gebruikt maar kunnen worden gekraakt.

Veelvoorkomende kwetsbaarheden in systemen die met codes werken

- Predictable choices

Mensen gebruiken meestal belangrijke datums, opeenvolgende getallen of herhaalde cijfers, keuzes die veel makkelijker te voorspellen zijn dan willekeurige combinaties. De 20 meest voorkomende codes vormen bijna 27% van alle codes.4

- Human factor exposure

Op werkplekken worden toegangscodes voor het gemak vaak gedeeld. Werknemers kunnen ze opschrijven, ze in verschillende systemen hergebruiken of ze tijdens een gesprek per ongeluk onthullen. Aanvallers kunnen ook misbruik maken van openbaar beschikbare persoonsgegevens. Dit gedrag creëert onbewaakte toegangspunten die formele controles omzeilen.

- Brute force susceptibility

Veel beveiligingssystemen bieden onvoldoende bescherming tegen het systematisch raden van codes. Zonder vergrendelingsmechanismen zijn ze hiervoor erg kwetsbaar. PIN-codes van vier cijfers bieden slechts 10.000 combinaties, een aantal dat gemakkelijk uitgeput raakt door hardnekkige pogingen of geautomatiseerde methoden.

- Inadequate monitoring

Op code gebaseerde systemen missen vaak uitgebreide controlemogelijkheden om verdachte activiteit te detecteren. Mislukte pogingen blijven vaak onopgemerkt, waardoor aanvallen kunnen doorgaan totdat ze succesvol zijn. Het ontbreken van sporen maakt preventie en onderzoek nadien veel moeilijker.

Authenticatie met codes op de Ajax-manier

Een doordachte aanpak van authenticatie met codes combineert sterke bescherming met gebruiksgemak. Ajax-bediendelen ondersteunen verschillende soorten toegangscodes:

- Bediendeelcodes (één per bediendeel): een algemene code voor het bediendeel. Ideaal voor eenvoudige beveiligingssystemen zoals vakantiehuizen, garages of opslagruimtes waar slechts één of een paar vertrouwde personen toegang nodig hebben en gedetailleerde toegangsregistratie niet nodig is.

- Gebruikerscodes: individuele toegangscodes die elke systeemgebruiker persoonlijk in hun Ajax-app configureert. Deze zijn ideaal voor huishoudens en werkplekken waar meerdere personen regelmatig toegang nodig hebben en een eigen Ajax-account met gepersonaliseerde toegangsrechten tot het beveiligingssysteem willen hebben. Met persoonlijke codes kunnen beheerders nauwkeurige toegangsniveaus toewijzen aan specifieke zones en bijhouden wie waar en wanneer deze heeft betreden, waardoor gedetailleerde logboeken van interacties met het beveiligingssysteem worden bijgehouden.

- Codes voor niet-geregistreerde gebruikers: codes die zijn aangemaakt door een beheerder voor personen die tijdelijke of beperkte toegang nodig hebben zonder een Ajax-account. De codes zijn perfect voor schoonmaak- en onderhoudspersoneel, tuinmannen, hondenuitlaters of makelaars die fysieke toegang tot het pand nodig hebben, maar geen inzicht mogen hebben in de configuratie of gegevens van het beveiligingssysteem.

- RT-code: een toegangscode die door een beheerder is geconfigureerd voor een responsteam. Hierdoor kunnen ze het pand betreden na het ontvangen van een alarm wanneer de eigenaar niet thuis is. De code wordt pas geactiveerd na een alarm en is alleen geldig voor een bepaalde periode.

Handige en veilige verificatieopties voor elke gebruiker

Met een dwangcode kunnen gebruikers een stil alarm versturen als ze gedwongen worden hun code in te voeren. Als gebruikers deze code invoeren dan weet een beveiligingsbedrijf dat de gebruiker gedwongen werd om het systeem uit te schakelen, maar het systeem zelf laat geen sirenes af gaan. Deze functie biedt een essentiële veiligheidslaag voor gebruikers die te maken krijgen met potentieel gevaarlijke situaties.

Het verhaal van gehackte bediendelen is vaak te vinden in de media. Ons artikel legt uit of de scenario's die u ziet reëel zijn.

Ajax-bediendelen slaan geen gebruikerscodes op. Wanneer de gebruiker de code invoert, wordt deze versleuteld naar de hub verzonden, die de code vervolgens verifieert. De hub slaat codes veilig op in een gehashte vorm, en de Ajax-hub gebruikt het OS Malevich besturingssysteem, wat immuun is voor virussen en cyberaanvallen.

Het bediendeel blokkeert na drie mislukte pogingen om de juiste code in te voeren en meldt dit onmiddellijk aan gebruikers en een meldkamer. Dit voorkomt brute-force-aanvallen en registreert verdachte activiteit vroegtijdig.

Multifactorauthenticatie is noodzakelijk

Er hoeft maar een ding fout te gaan of gekraakt te worden, of het nu gaat om een kaart of smartphone. U kunt ze verliezen of ze kunnen gestolen worden, codes kunnen geraden of gelekt worden, en zelfs inloggegevens voor mobiele telefoons kennen bekende kwetsbaarheden. Eenmaal gecompromitteerd, geeft dat ene ding volledig toegang.

De impact van mogelijke inbreuken is groot. Organisaties worden geconfronteerd met kosten voor het afhandelen van het incident, juridische procedures, boetes van toezichthouders en klanten verliezen vertrouwen. Het openbaar maken van dergelijke vermijdbare problemen kan de reputatie van een bedrijf ernstig schaden en het vertrouwen dat men in hen heeft aantasten. Daarom kiezen vooruitstrevende organisaties voor multifactorauthenticatie.

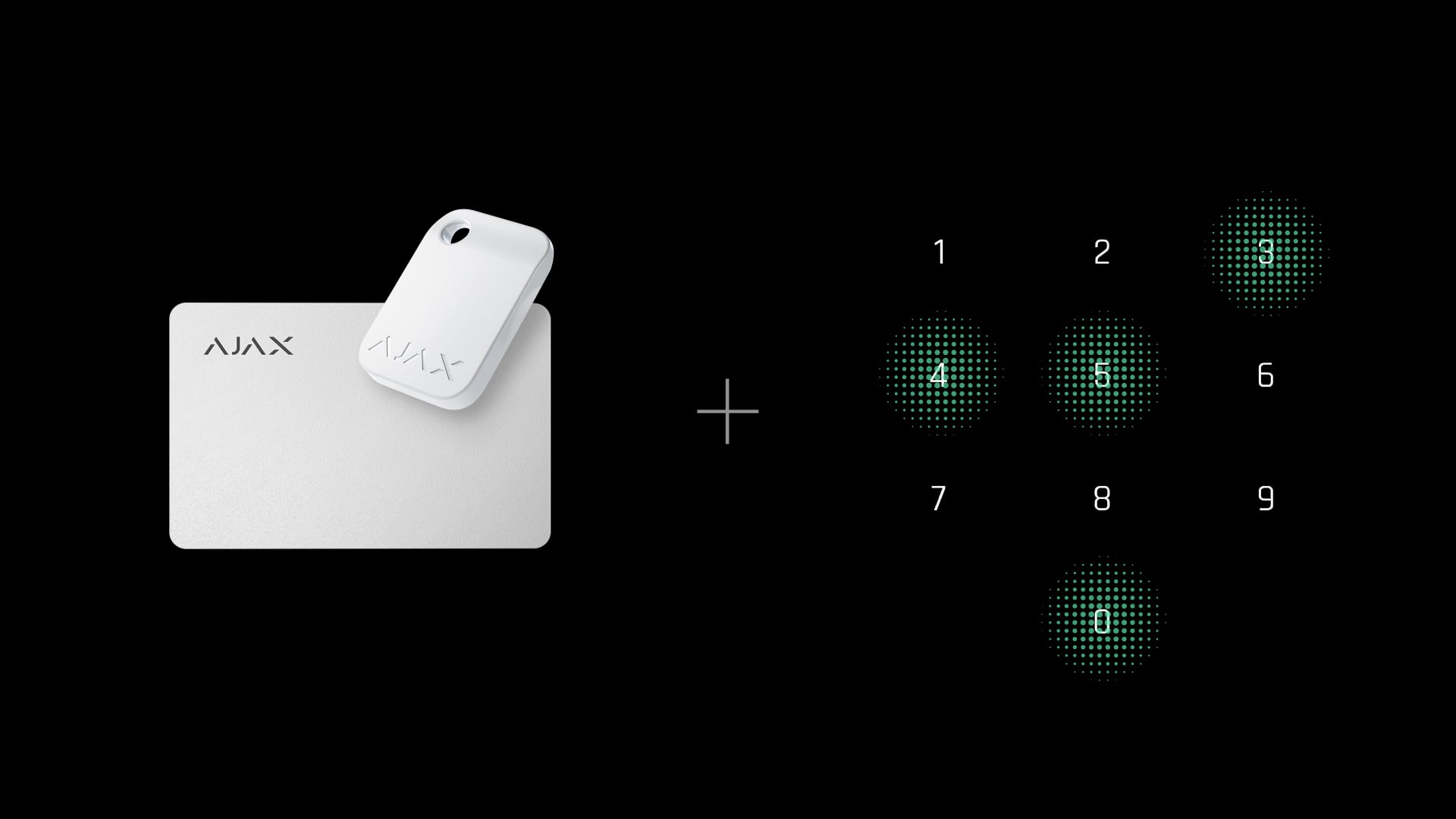

Bij Ajax Systems is tweefactorauthenticatie de gouden standaard. Het systeem heeft dus een functie genaamd Autorisatiebevestiging met een toegangscode die vereist dat gebruikers twee verificatiestappen doorlopen:

- Presenteer een geldig fysiek apparaat (een kaart, sleutelhanger of smartphone).

- Voer een geldige code in om hun identiteit te bevestigen. Deze verificatiestap zorgt ervoor dat als een kaart, sleutelhanger of smartphone verloren of gestolen is, ze niet zonder de bijbehorende code gebruikt kunnen worden.

Een dergelijke gecombineerde authenticatiemethode is ideaal voor risicovolle locaties, kantoren, financiële instellingen, kritieke infrastructuur en zelfs woningen. Dit stelt het systeem in staat om dubbele authenticatie te vereisen voor cruciale beveiligingsacties zoals het uitschakelen van het systeem, terwijl toegang met één factor behouden blijft voor routinematige toegang.

Beheer van toegangsrechten

Effectieve beveiliging vereist niet alleen sterke authenticatiemethoden, maar ook efficiënt beheer van toegangsrechten. Conventionele systemen vertrouwen meestal op directe, lokale programmering van codes en toegangsapparaten, wat vaak de effectiviteit van de beveiliging en de administratieve efficiëntie negatief beïnvloedt. Veel voorkomende problemen zijn:

- Beperkte schaalbaarheid. Wijzigingen moeten ter plaatse worden aangebracht, apparaat voor apparaat.

- Vertraagde reactie op veranderingen. Het bijwerken van toegangsrechten voor meerdere gebruikers of zones kan tijdrovend zijn.

- Beveiligingsrisico's. Verloren of gestolen codes vereisen handmatige tussenkomst om de toegang in te trekken, waardoor potentiële gaten in de beveiliging ontstaan.

In traditionele systemen is het een tijdrovend proces om te reageren wanneer inloggegevens verloren of gestolen worden. Werknemers moeten het beveiligingspersoneel op de hoogte stellen, waarna zij de systemen fysiek moeten herprogrammeren om de toegang in te trekken. Het hele proces duurt doorgaans dagen in plaats van minuten, waardoor er langere perioden van kwetsbaarheid ontstaan. In de tussentijd verstrekken veel organisaties ook tijdelijke inloggegevens die vaak de normale beveiligingsprotocollen omzeilen en extra beveiligingsrisico's met zich meebrengen. Bovendien hebben organisaties zonder gecentraliseerd beheer moeite om nauwkeurig gegevens bij te houden over welke inloggegevens zijn ingetrokken en wanneer.

Toegangsbeheer via de Ajax-app

Ajax Systems biedt een moderne aanpak die cloudtechnologie combineert met mobiele en desktop-apps. Met Ajax PRO Desktop en Ajax PRO: Tool for Engineers hebben monitoringbedrijven en interne beveiligingsafdelingen handige en efficiënte tools voor het beheren van toegangsrechten.

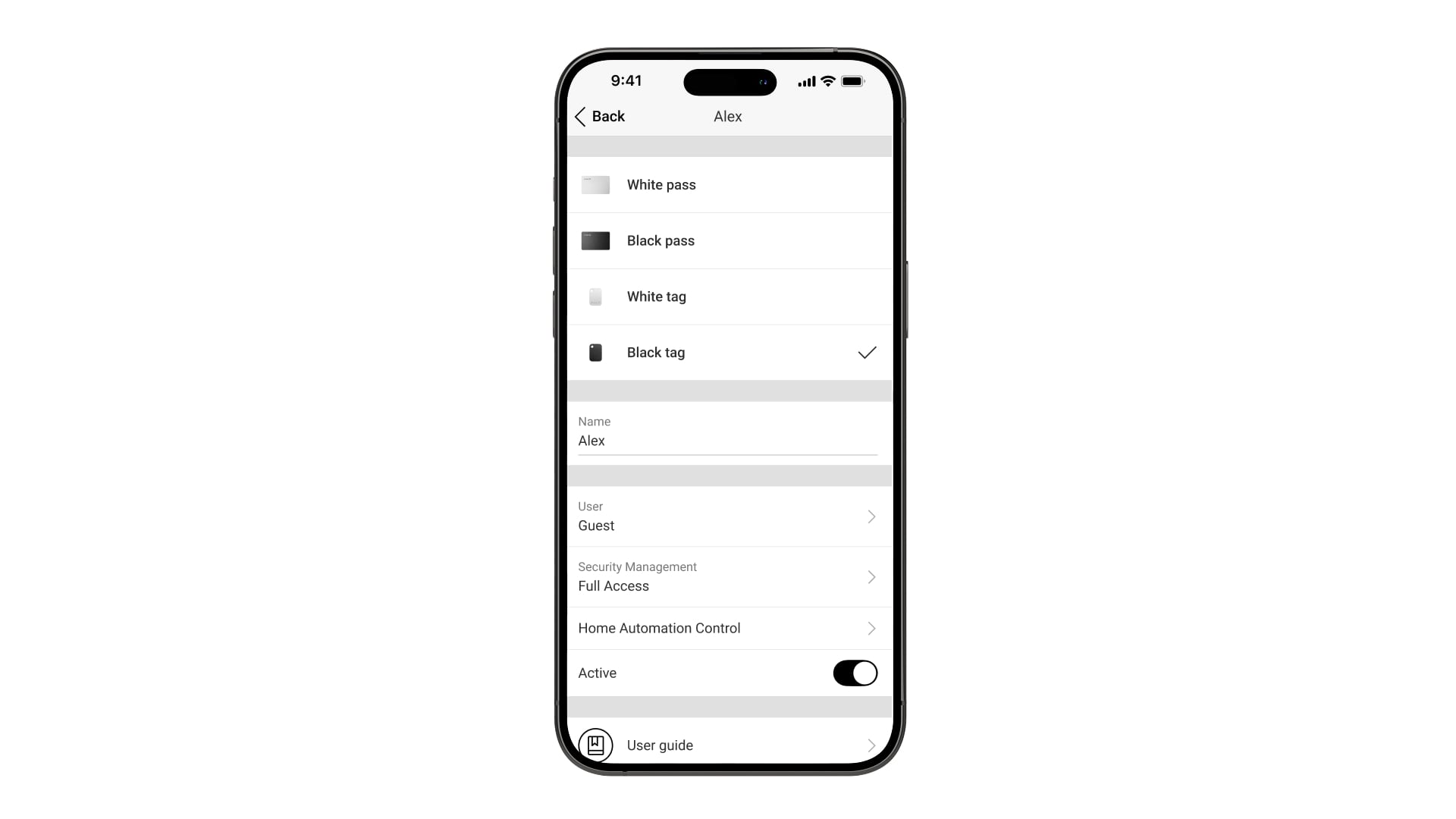

- Instant remote access rights management. Beheerders kunnen toegangsrechten in realtime wijzigen via de mobiele en desktop-apps van Ajax. Als inloggegevens gecompromitteerd of verloren zijn, kunnen beheerders binnen enkele minuten op afstand kaarten, sleutelhangers en smartphones verwijderen. Hierdoor is een systeem minder lang kwetsbaar en hoeft een installateur niet fysiek het systeem in te stellen. Wanneer gebruikersrollen veranderen, een werknemer wordt bijvoorbeeld gepromoveerd en heeft nu toegang nodig tot nieuwe beveiligingsgroepen, kunnen machtigingen direct in de app worden aangepast. Beheerders kunnen ook codes beheren voor niet-geregistreerde gebruikers, bediendeelcodes en dwangcodes. Gebruikerscodes kunnen door gebruikers worden bewerkt, terwijl andere codes volledig door beheerders worden beheerd.

- Streamlined user management. Gebruikers toevoegen of verwijderen vereist slechts een paar tikken in de Ajax-apps. Het systeem ondersteunt unieke identificatie voor elk apparaat, door specifieke namen en ID's aan elke gebruiker te binden zodat alles nauwkeurig wordt bijgehouden. Meldingen in realtime houden beheerders op de hoogte van alle wijzigingen.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Eén apparaat kan tot 13 spaces beheren, wat ideaal is voor grotere beveiligingsnetwerken zoals winkelketens of een bedrijfscampus. Inloggegevens kunnen ook opnieuw worden geformatteerd en toegewezen: wanneer een werknemer vertrekt, kan dezelfde kaart of sleutelhanger veilig worden gewist en aan een nieuw teamlid worden verstrekt zonder dat de hardware vervangen hoeft te worden. Deze flexibiliteit verlaagt de kosten en vereenvoudigt de inventarisatie.

- Mobile app integration. Beheerders kunnen het gehele systeem beheren vanaf hun smartphone: logboeken bekijken, machtigingen wijzigen of reageren op beveiligingsincidenten, overal waar een internetverbinding is. De app biedt een intuïtieve interface die geavanceerd toegangsbeheer toegankelijk maakt, zelfs voor technische analfabeten.

Praktische aanbevelingen voor een betere authenticatiebeveiliging

- Implementeer meerdere authenticatiefactoren. Gebruik minstens twee verschillende verificatiemechanismen: fysieke toegang, digitale tokens of mobiele verificatie. Dit creëert een extra laag bescherming tegen bedreigingen van een systeem.

- Voer regelmatig toegangscontroles uit. Controleer maandelijks de toegangsrechten en systeemlogs om ongebruikelijke patronen te identificeren. Regelmatige controle onthult potentiële beveiligingslekken.

- Train gebruikers in de juiste authenticatie. Leer gebruikers om het delen van hun gegevens te vermijden, om codes vaak te wisselen en om op de juiste manier met fysieke toegangsapparaten om te gaan. Gebruikersbewustzijn verkleint het risico op gecompromitteerde inloggegevens.

- Diversificeer toegangscontroles. Pas verschillende authenticatievereisten toe gebaseerd op het gevoeligheidsniveau. Kritieke zones vereisen een uitgebreidere verificatie.

- Activeer meldingen voor ongebruikelijke inlogpogingen. Configureer het systeem zodat beheerders een melding krijgen bij meerdere mislukte inlogpogingen. Directe meldingen maken een snelle reactie mogelijk.

- Gelaagde benadering van authenticatie. Gebruik verschillende authenticatiemethoden voor verschillende zones. Dit zorgt ervoor dat als een zone gecompromitteerd is, niet het hele systeem dat ook is. Activeer bijvoorbeeld een bypass-modus. In dit geval, als een bediendeel buitenshuis een inloopvertraging activeert, moet het uitschakelen met een bediendeel binnenshuis worden bevestigd. Deze tweestapsverificatie creëert een robuuste beveiliging, aangezien inbrekers beide authenticatielagen op verschillende plaatsen moeten doorbreken.

Conclusie

Moderne beveiligingsoplossingen vereisen een allesomvattende aanpak die bescherming en bruikbaarheid in evenwicht brengt. Ajax Systems pakt deze uitdaging aan door gebruik te maken van de zeer veilige DESFire-technologie, geavanceerde op BLE gebaseerde smartphone-authenticatie en multifactorauthenticatie. Doordat men het systeem op afstand kan configureren kunnen beheerders direct reageren op beveiligingsproblemen zonder de efficiëntie van het systeem te verstoren.

Naarmate authenticatietechnologieën zich blijven ontwikkelen, wordt aanpasbaarheid de belangrijkste factor: de mogelijkheid om beveiligingsmaatregelen bij te werken, toegangsrechten aan te passen en systemen op te schalen zonder uitval of het vervangen van hardware. Organisaties die gelaagde, configureerbare beveiligingssystemen implementeren, kunnen een sterk systeem op lange termijn behouden, zelfs wanneer er nieuwe bedreigingen opduiken. Ajax Systems toont hoe een doordachte architectuur groei ondersteunt, het beheer vereenvoudigt en de toegangscontrole betrouwbaar houdt in een constant veranderende omgeving.

Meer informatie over het concept "veiligheid door geheimhouding".

Volgens dit onderzoek.

Niet alle Ajax-apparaten ondersteunen deze functie.

Volgens dit onderzoek.

Roman Konchakivskyi

Hoofd Ajax Academy