OS Malevich to system operacyjny działający w czasie rzeczywistym, który zarządza panelami sterowania i podwajaczami zasięgu systemów Ajax.

Aktualizacje stanowią integralną część rozwoju i ulepszania produktu. Zwiększają stabilność i bezpieczeństwo systemu operacyjnego hubów Ajax, optymalizują jego wydajność, zapewniają kompatybilność z nowymi urządzeniami i rozszerzają jego możliwości.

Aktualizacja systemu nie odbywa się według stałego harmonogramu. Wydajemy aktualizacje, gdy jest to konieczne, aby wprowadzić nowe funkcje, poprawić stabilność systemu i zapewnić wyższy poziom bezpieczeństwa.

Aktualizacja systemu operacyjnego huba

1. Hub sprawdza dostępność aktualizacji systemu operacyjnego na serwerze

Zaszyfrowany plik z danymi oprogramowania sprzętowego huba jest przechowywany na serwerze Ajax Cloud, który nie zna kluczy ani typu szyfrowania pliku. Dostęp do bazy danych oprogramowania sprzętowego jest udzielany jedynie wybranej grupie pracowników w firmie, w wewnętrznej sieci Ajax Systems. Ponieważ mająoni różne poziomy dostępu, nie ma możliwości wprowadzenia krytycznych zmian i sabotażu systemu. Wszystkie działania są rejestrowane i monitorowane, dzięki czemu zespół Ajax dokładnie wie, kto i kiedy dokonał zmian. Wewnętrzne regulacje bezpieczeństwa zabraniają korzystania z haseł w celu uzyskania dostępu do bazy danych oprogramowania sprzętowego. Zamiast tego używane są klucze SSH.

Hub wymienia dane z serwerem przy użyciu szyfrowanego, zastrzeżonego protokołu komunikacyjnego. System uwierzytelniania oraz weryfikacji zabezpiecza serwer przed spoofingiem.

Hub sprawdza dostępność aktualizacji systemu operacyjnego co 5 minut. Jeśli w ustawieniach huba włączona jest opcja automatycznej aktualizacji, rozpocznie się ona po wyłączeniu systemu i podłączeniu go do zewnętrznego źródła zasilania. Jeśli opcja ta jest wyłączona, aplikacja mobilna może zainstalować aktualizację. Jeśli system alarmowy jest uzbrojony w chwili, gdy hub wykryje nowe oprogramowanie sprzętowe, aktualizacja jest pobierana w tle i instalowana po rozbrojeniu systemu. Nie ma to żadnego wpływu na pracę systemu.

Technologie ochrony:

- dostęp do bazy danych oprogramowania sprzętowego wyłącznie za pomocą kluczy SSH;

- uprawnienia dostępu i rejestrowanie zmian na serwerze;

- systemy uwierzytelniania oraz weryfikacji serwerów;

- korzystanie z szyfrowanego, zastrzeżonego protokołu komunikacyjnego.

2. Przesyłanie pliku aktualizacji z serwera do huba

Gdy hub wykryje plik aktualizacji, pobiera oprogramowanie sprzętowe do zewnętrznej pamięci flash. W tym procesie hub korzysta z dowolnego dostępnego kanału komunikacji z serwerem: Ethernet, Wi-Fi lub GSM. Pobieranie odbywa się w tle, nie wpływając na działanie systemu.

Czas pobierania pliku aktualizacji może być różny w zależności od kanału komunikacyjnego huba i liczby podłączonych podwajaczy zasięgu. Szacowany czas pobierania oprogramowania sprzętowego przedstawiono w tabeli:

Tylko hub | Hub i 1 podwajacz zasięgu | Dodatkowy podwajacz zasięgu |

10-20 min* | do 1 godziny | + 40 min na każdy podwajacz zasięgu |

*Czas pobierania może się wydłużyć, jeśli hub ma tylko kanał komunikacyjny GSM 2G.

Dane przesyłane między hubem a serwerem są chronione zatwierdzonym przez NIST szyfrowaniem w ramach zamkniętego protokołu binarnego.

Technologie ochrony:

- uwierzytelnianie;

- szyfrowanie.

3. Sprawdzanie pliku aktualizacji

Oprogramowanie sprzętowe huba jest szyfrowane i sygnowane sumą kontrolną. Jeśli plik oprogramowania sprzętowego jest uszkodzony (celowo lub wskutek błędów transmisji), aktualizacja zostanie zignorowana, ponieważ sumy kontrolne nie będą zgodne.

Suma kontrolna w odszyfrowanym pliku oprogramowania sprzętowego nadal nie będzie zgodna z sygnaturą, nawet jeśli intruz dokonuje zmian w zaszyfrowanym pliku oprogramowania sprzętowego i zastępuje sumę kontrolną. W związku z tym hub odrzuci plik aktualizacji.

W skrajnym przypadku plik oprogramowania sprzętowego może być odczytany z zewnętrznej pamięci flash huba. Niemniej, przy wykorzystaniu możliwości współczesnych komputerów, odszyfrowanie tego pliku zajęłoby tysiące lat.

Plik oprogramowania sprzętowego zawiera system znaczników i właściwości, które są sprawdzane przed instalacją. W celu uniknięcia sabotażu informacje o nich są dostępne jedynie dla ograniczonej liczby osób. Jeśli jakikolwiek znacznik lub właściwość nie przejdzie walidacji, aktualizacja zostanie przerwana. W związku z tym Hub nie zainstaluje oprogramowania sprzętowego z Hub Plus.

Technologie ochrony:

- weryfikacja sum kontrolnych, znaczników i właściwości;

- szyfrowanie.

4. Aktualizacja oprogramowania sprzętowego huba

W trakcie aktualizacji bootloader w pamięci ROM mikrokontrolera urządzenia odczytuje zaszyfrowany plik oprogramowania sprzętowego z zewnętrznej pamięci flash huba.

Oprogramowanie sprzętowe jest odszyfrowywane tylko wewnątrz mikrokontrolera, do którego nie ma dostępu z zewnątrz, zatem nie istnieje możliwość odczytania lub zastąpienia oprogramowania sprzętowego. Po odszyfrowaniu pliku oprogramowania sprzętowego sumy kontrolne są weryfikowane ponownie. Pozwala to upewnić się, że żadne dane nie zostały uszkodzone podczas odszyfrowywania.

Bootloader wewnątrz huba kontroluje także prawidłowe działanie huba z nowym oprogramowaniem sprzętowym. Jeśli zostaną wykryte krytyczne błędy lub nieprawidłowości w działaniu, hub usuwa uszkodzoną wersję oprogramowania sprzętowego i przeprowadza ponowną aktualizację do najnowszej, stabilnej wersji.

Tylko wybrana liczba osób wie, w jaki sposób wybierany jest stabilny firmware i w jaki sposób sprawdzana jest poprawność jego działania. Znacząco utrudnia to próby sabotażu. Sam bootloader nie jest aktualizowany, zapobiegając sabotowaniu mechanizmu przywracania oprogramowania sprzętowego.

Technologie ochrony:

- weryfikacja sumy kontrolnej po odszyfrowaniu;

- kontrola błędów krytycznych;

- kontrola właściwej pracy huba z nowym oprogramowaniem sprzętowym.

5. Wymagane warunki aktualizacji oprogramowania sprzętowego

Aby zapewnić pomyślną i bezproblemową aktualizację oprogramowania sprzętowego systemu, przed rozpoczęciem i podczas procedury należy przestrzegać następujących warunków:

- stabilne zewnętrzne zasilanie huba podczas aktualizacji;

- stabilne połączenie internetowe podczas pobierania aktualizacji (jeśli połączenie jest niestabilne, pobieranie może zostać przerwane i uruchomione ponownie);

- system alarmowy jest rozbrojony (jeśli system jest uzbrojony, aktualizacja rozpocznie się dopiero po rozbrojeniu systemu);

- Czujniki pożarowe Ajax nie mają alarmów wyzwalanych na hubie z OS Malevich 2.14 lub nowszym.

Jeśli w systemie znajduje się podwajacz zasięgu ReX Jeweller lub ReX 2 Jeweller, należy dodatkowo spełnić następujące warunki, aby pomyślnie zaktualizować system operacyjny:

- stabilne zewnętrzne zasilanie podwajacza zasięgu podczas aktualizacji;

- stabilne połączenie pomiędzy hubem a podwajaczem zasięgu.

👉 Aktualizacja systemu operacyjnego podwajacza zasięgu

6. Jak przeprowadzić ręczną aktualizację huba

Domyślnie huby aktualizują się automatycznie. Niemniej, można także sprawdzić ręcznie dostępność aktualizacji huba:

Funkcja jest dostępna w ustawieniach huba w aplikacji Ajax (Hub → Ustawienia → Opcje systemowe → Aktualizacja oprogramowania → Sprawdź, czy dostępna jest nowa wersja).

Po aktualizacji oprogramowania sprzętowego

Aktualizacja oprogramowania sprzętowego i następujące ponowne uruchomienie huba trwa do 10 sekund. Następnie hub ponownie połączy się z serwerem. Czas połączenia zależy od liczby aktywnych kanałów komunikacyjnych i nie przekracza 30 sekund. Powiadomienia o alarmach i zdarzeniach są przechowywane w kanale zdarzeń nawet podczas aktualizacji huba.

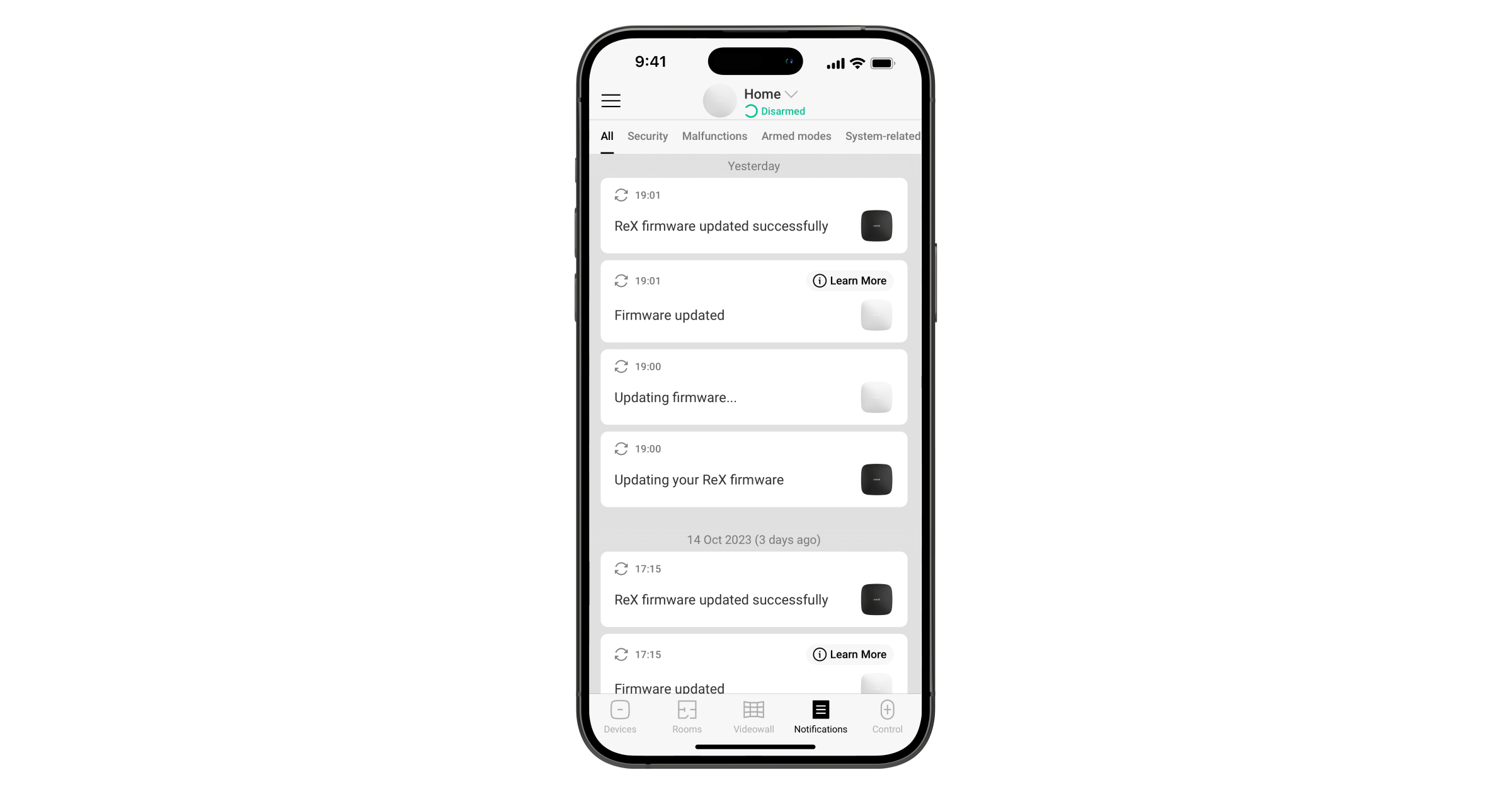

Aplikacja Ajax informuje o rozpoczęciu i zakończeniu aktualizacji oprogramowania sprzętowego huba za pomocą odpowiednich powiadomień:

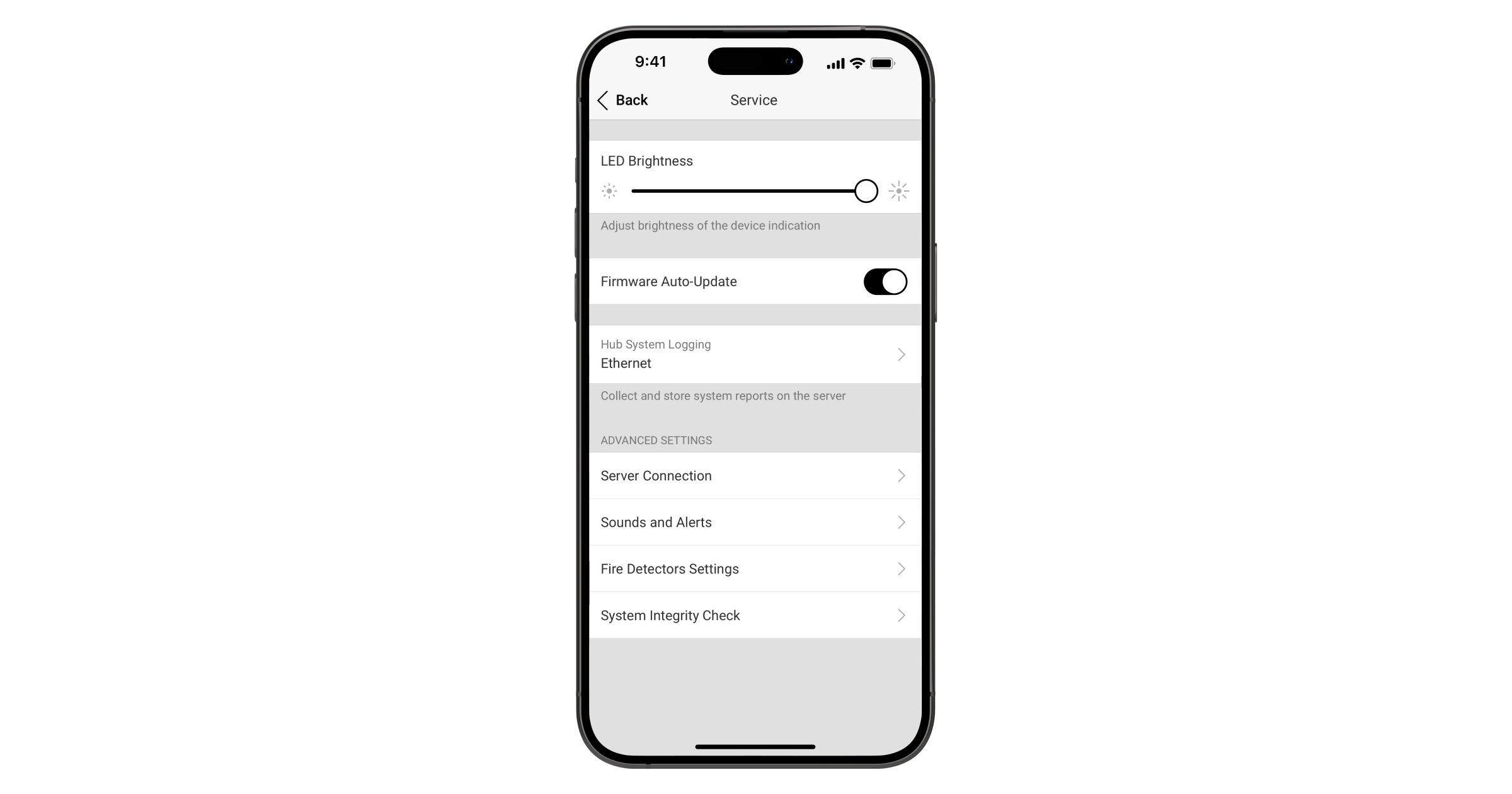

Automatyczna aktualizacja jest opcjonalna i może być wyłączona. Aby to zrobić, przejdź do ustawień usługi huba (Urządzenia → Hub → Ustawienia (⚙️) → Opcje systemowe) i wyłącz Automatyczna aktualizacja oprogramowania sprzętowego.

Hub będzie nadal monitorować dostępność nowych wersji oprogramowania sprzętowego, jednak nie będą one instalowane automatycznie. Gdy dostępne będzie nowe oprogramowanie sprzętowe, w aplikacji pojawi się przycisk umożliwiający instalację aktualizacji.

Zapewniamy aktualizacje zabezpieczeń dla hubów przez co najmniej dwa lata okresu gwarancyjnego.

👉 Najnowsze aktualizacje systemu operacyjnego huba

Aktualizacja oprogramowania podwajacz zasięgu

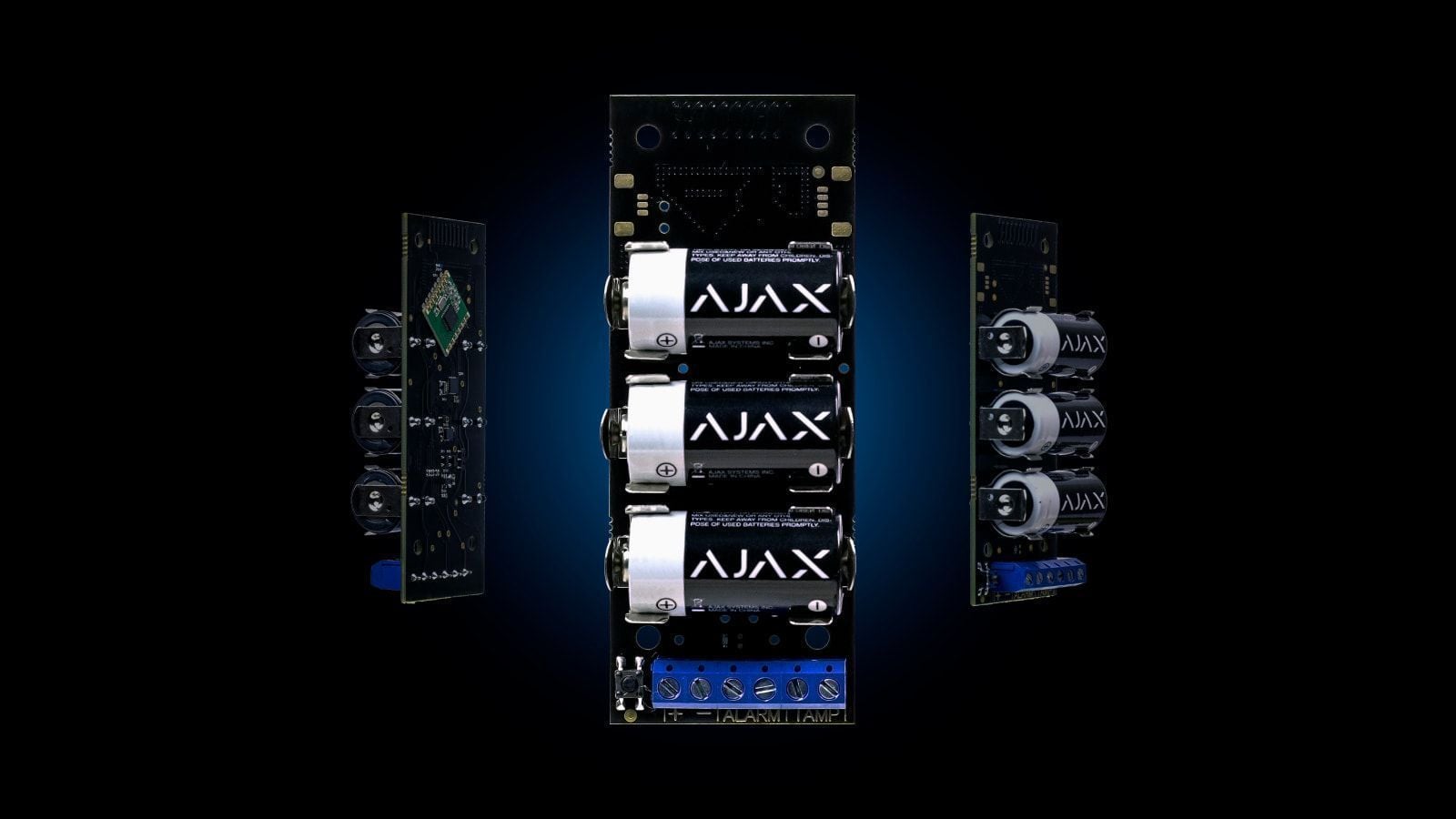

Aktualizacja podwajaczy zasięgu sygnału radiowego różni się jedynie procesem pobierania pliku oprogramowania sprzętowego. Najpierw plik jest pobierany z serwera Ajax Cloud do huba, a następnie przesyłany do podwajacza zasięgu za pomocą protokołu Cargo, który bazuje na radiowym protokole komunikacji Jeweller.

Transfer pliku oprogramowania sprzętowego trwa około 40 minut w przypadku ReX Jeweller i 30 minut w przypadku ReX 2 Jeweller. W tym czasie system alarmowy nadal pracuje w trybie normalnym. ReX Jeweller zainstaluje aktualizację, jak tylko podwajacz zasięgu otrzyma plik oprogramowania sprzętowego, a system alarmowy zostanie rozbrojony. Instalacja oprogramowania sprzętowego i następujące ponowne uruchomienie ReX Jeweller trwa do 5 sekund. Zdarzenia i alarmy urządzeń systemu alarmowego nie zostaną utracone podczas aktualizacji.

Dla prawidłowego działania systemu wersja oprogramowania sprzętowego podwajacza zasięgu extendera musi być taka sama jak wersja oprogramowania huba, do którego został on przypisany. Jeśli podwajacz zasięgu z przestarzałą wersją oprogramowania sprzętowego zostanie dodany do huba, system automatycznie zaktualizuje go do swojej wersji, niezależnie od tego, czy Automatyczna aktualizacja oprogramowania sprzętowego jest włączona w ustawieniach huba.