OS Malevich è un sistema operativo in tempo reale che gestisce l’operatività delle unità centrali e dei ripetitori dei sistemi di sicurezza Ajax.

Gli aggiornamenti sono parte integrante dello sviluppo e del miglioramento del prodotto. Migliorano la stabilità e la sicurezza del sistema operativo degli hub Ajax, ne ottimizzano le prestazioni, assicurano la compatibilità con i nuovi dispositivi e ne espandono le funzionalità.

Gli aggiornamenti del sistema non seguono un calendario fisso. Rilasciamo gli aggiornamenti ogni volta che è necessario per introdurre nuove funzionalità, migliorare la stabilità del sistema e garantire una maggiore sicurezza.

Aggiornamento del sistema operativo dell’hub

1. L’hub controlla se ci sono aggiornamenti per il sistema operativo sul server

Il file del firmware crittografato per l’hub viene memorizzato sul server Ajax Cloud, che non conosce le chiavi e il tipo di crittografia del file. L’accesso al database del firmware è fornito solo a un numero ristretto di persone dell’azienda, dalla rete interna di Ajax Systems. Poiché hanno autorizzazioni di accesso diverse, nessuna di queste persone può apportare modifiche critiche e sabotare il sistema. Tutte le azioni vengono registrate e monitorate, in modo che il team Ajax sappia esattamente chi ha apportato le modifiche e quando. Le norme di sicurezza interne vietano l’uso di password per l’accesso al database del firmware. Vengono invece utilizzate le chiavi SSH.

L’hub scambia i dati con il server utilizzando il protocollo di comunicazione proprietario crittografato. Il sistema di autenticazione e verifica protegge il server dal sabotaggio.

L’hub controlla ogni 5 minuti se ci sono aggiornamenti per il sistema operativo. Se la funzione di aggiornamento automatico è attivata nelle impostazioni dell’hub, l’aggiornamento si avvia quando il sistema è disinserito e collegato a una fonte di alimentazione esterna. Se questa opzione è disattivata, l’app mobile propone di installare l’aggiornamento. Se il sistema di sicurezza è inserito quando l’hub rileva un nuovo firmware, l’aggiornamento viene caricato in background e installato dopo il disinserimento del sistema. Questo non impedisce il funzionamento del sistema.

Tecnologie di protezione:

- accesso al database del firmware solo tramite chiavi SSH;

- privilegi di accesso e registrazione delle modifiche al server;

- sistemi di autenticazione e verifica del server;

- utilizzo del protocollo di comunicazione proprietario crittografato.

2. Trasferimento del file di aggiornamento dal server all’hub

Quando l’hub rileva il file di aggiornamento, inizia a scaricare il firmware nella memoria flash esterna. A tal fine, l’hub utilizza qualsiasi canale di comunicazione disponibile con il server: Ethernet, Wi-Fi o GSM. Lo scaricamento si esegue in background, senza influenzare il funzionamento del sistema.

Il tempo di scaricamento del file di aggiornamento può variare a seconda del canale di comunicazione dell’hub e del numero di ripetitori connessi. Il tempo approssimativo di scaricamento del firmware è indicato nella tabella:

Solo l’hub | Hub e 1 ripetitore | Ripetitore aggiuntivo |

10–20 min* | fino a 1 ora | + 40 min per ogni ripetitore |

*Il tempo di scaricamento può essere prolungato se l’hub dispone solo di un canale di comunicazione GSM 2G.

I dati trasmessi tra l’hub e il server sono protetti dalla crittografia approvata dal NIST all’interno del protocollo binario chiuso.

Tecnologie di protezione:

- autenticazione;

- crittografia.

3. Verifica del file di aggiornamento

Il firmware dell’hub è crittografato e firmato con una somma di controllo. Se il file del firmware è corrotto (intenzionalmente o per errore di trasmissione), l’aggiornamento viene ignorato, poiché le somme di controllo non corrisponderanno.

La somma di controllo all’interno del file del firmware decrittografato non corrisponderà comunque alla firma, anche se l’intruso danneggia il file del firmware crittografato e sostituisce la somma di controllo. Pertanto, l’hub rifiuterà il file di aggiornamento.

Al massimo, il file del firmware potrebbe essere letto dalla memoria flash esterna dell’hub. Tuttavia, ci vorranno migliaia di anni per decriptare questo file con le capacità dei computer moderni.

Il file del firmware include un sistema di marcatori e di proprietà che vengono verificati prima dell’installazione. Le informazioni su di essi sono disponibili a un numero limitato di persone per evitare il sabotaggio. Se un marcatore o una proprietà non viene convalidata, l’aggiornamento viene annullato. Pertanto, Hub non installerà il firmware di Hub Plus.

Tecnologie di protezione:

- verifica di somme di controllo, marcatori e proprietà;

- crittografia.

4. Aggiornamento del firmware dell’hub

Durante l’aggiornamento, il bootloader nella ROM del microcontrollore del dispositivo legge il file del firmware crittografato dalla memoria flash esterna dell’hub.

Il firmware viene decifrato solo all’interno del microcontrollore, al quale non è possibile accedere dall’esterno, per cui non c’è la possibilità di leggere o sostituire il firmware. Dopo la decifratura del file del firmware, le somme di controllo vengono nuovamente verificate. In questo modo è possibile assicurarsi che nessun dato sia stato danneggiato durante la decifratura.

Il bootloader all’interno dell’hub controlla anche il corretto funzionamento dell’hub con un nuovo firmware. Se vengono rilevati errori critici o malfunzionamenti, l’hub elimina la versione del firmware corrotta e la aggiorna all’ultima versione stabile.

Solo un numero limitato di persone sa come viene selezionato il firmware stabile e come viene controllata la correttezza del suo funzionamento. Questo rende il sabotaggio molto più difficile. Il bootloader stesso non viene aggiornato, impedendo così il sabotaggio del meccanismo di rollback del firmware.

Tecnologie di protezione:

- verifica della somma di controllo dopo la decifratura;

- controllo degli errori critici;

- controllo del corretto funzionamento dell’hub con un nuovo firmware.

5. Condizioni necessarie per l’aggiornamento del firmware

Per garantire il successo e la continuità dell’aggiornamento del firmware del sistema, è necessario osservare le seguenti condizioni prima dell’inizio e durante la procedura:

- alimentazione esterna stabile a un hub durante l’aggiornamento;

- connessione Internet stabile quando si scarica l’aggiornamento (se la connessione è instabile, lo scaricamento potrebbe essere interrotto e riavviato);

- il sistema di sicurezza deve essere disinserito (se il sistema è inserito, l’aggiornamento inizierà una volta disinserito il sistema);

- I rilevatori antincendio Ajax non hanno allarmi attivati sull’hub con la versione del firmware OS Malevich 2.14 e successive.

Se un sistema è dotato di ripetitori ReX o ReX 2, per aggiornare correttamente il sistema operativo è necessario osservare anche le seguenti condizioni:

- alimentazione esterna stabile a un ripetitore durante l’aggiornamento;

- connessione stabile tra l’hub e il ripetitore

👉 Aggiornamento del sistema operativo dei ripetitori

6. Come aggiornare manualmente un hub

Gli hub vengono aggiornati automaticamente per impostazione predefinita. Tuttavia, è possibile verificare manualmente la presenza di aggiornamenti dell’hub:

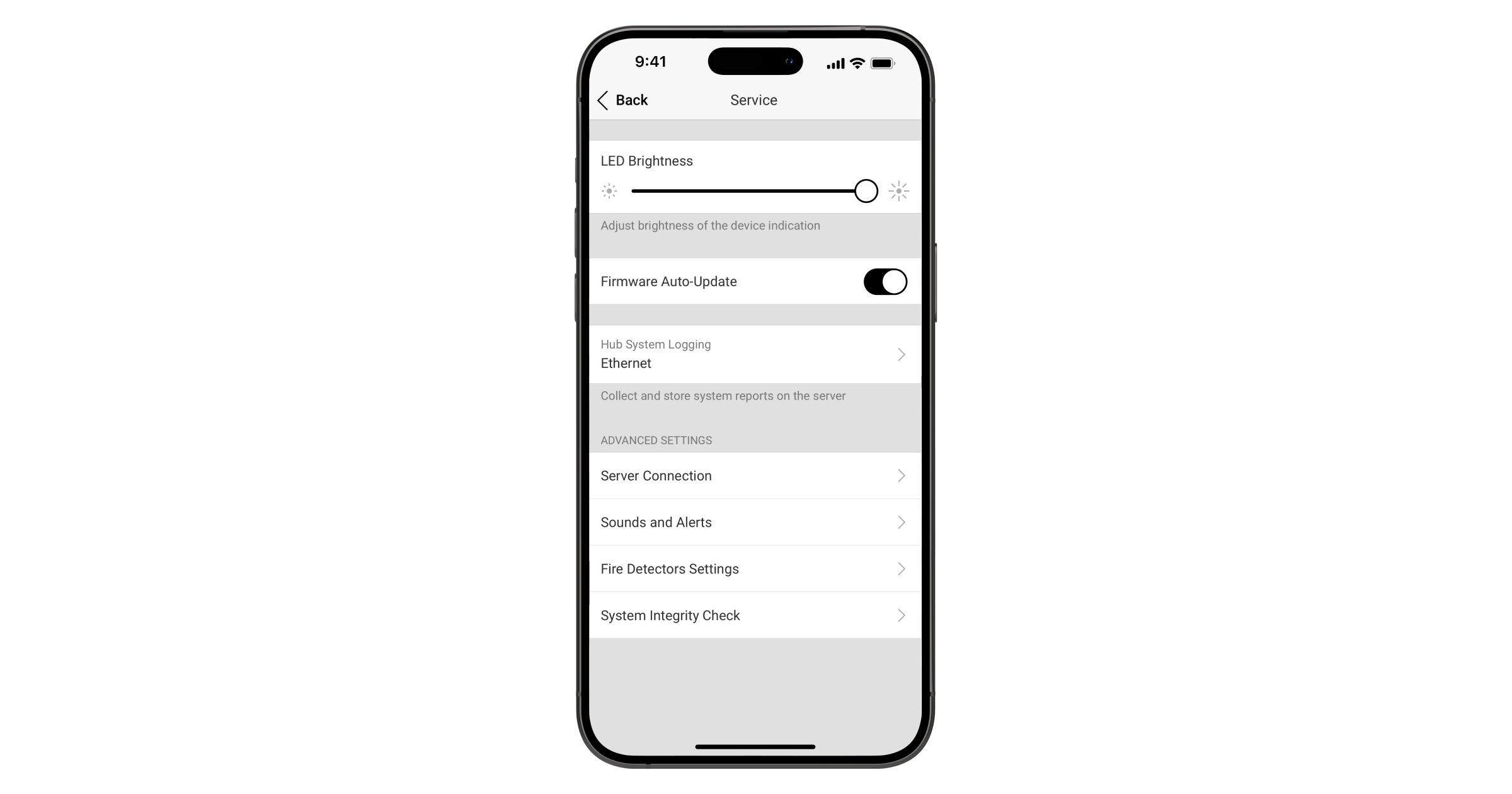

La funzione è disponibile nelle impostazioni dell’hub nell’app Ajax (Hub → Impostazioni Hub→ Servizio → Aggiornamento del firmware → Controllare la nuova versione).

Dopo l’aggiornamento del firmware

L’aggiornamento del firmware e il successivo riavvio dell’hub richiedono fino a 10 secondi. Successivamente, l’hub si ricollega al server. Il tempo di connessione dipende dal numero di canali di comunicazione attivi e non supera i 30 secondi. Le notifiche di allarmi ed eventi vengono memorizzate nel registro degli eventi anche durante l’aggiornamento dell’hub.

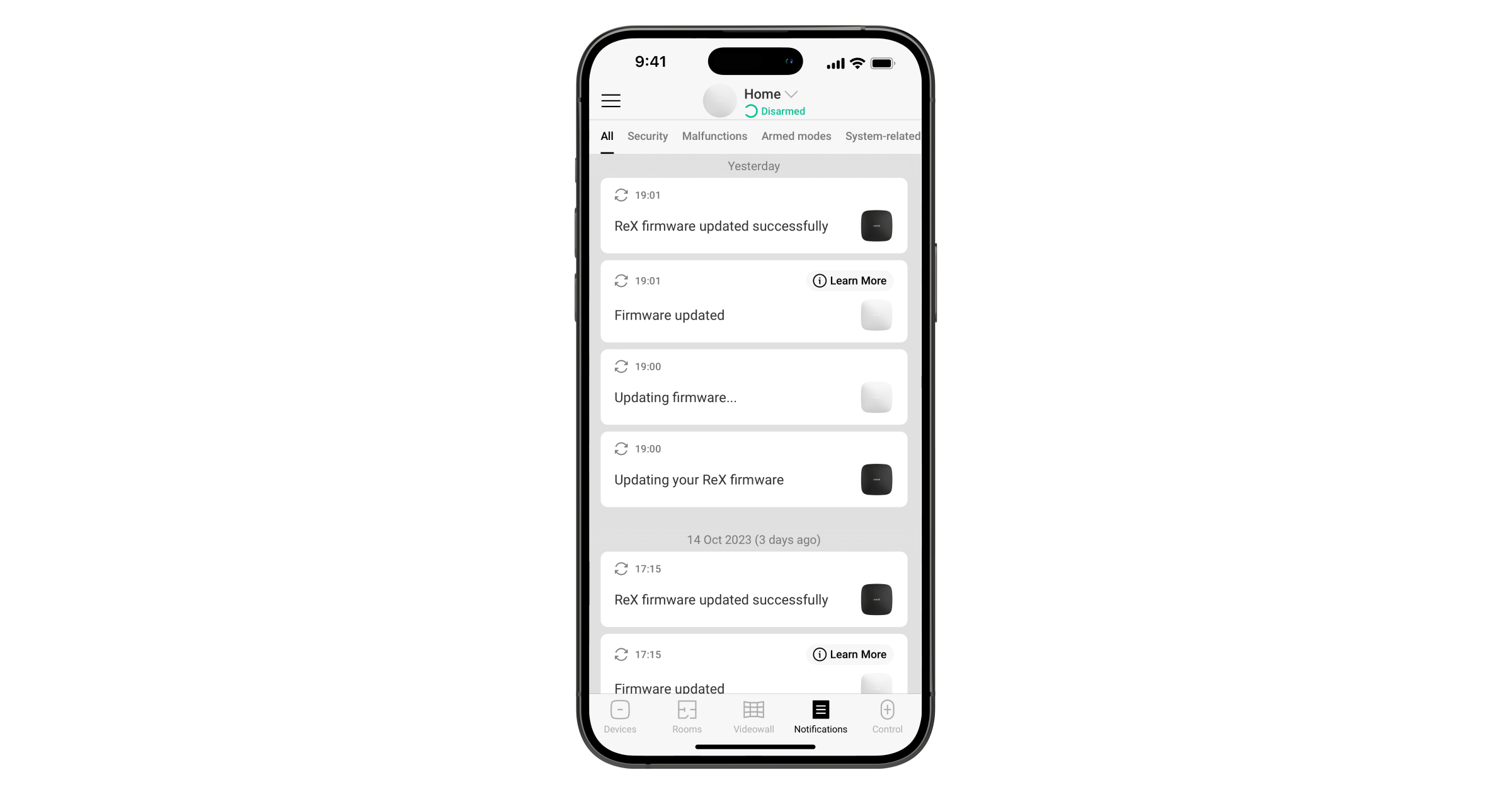

L’app Ajax visualizza le seguenti notifiche per informare dell’inizio e della fine dell’aggiornamento del firmware dell’hub:

L’aggiornamento automatico è opzionale e può essere disattivato. A tal fine, accedere alle impostazioni dell’hub (Dispositivi → Hub → Impostazioni Hub (⚙️) → Servizio) e disattivare “Aggiornamento automatico firmware“.

In seguito, l’hub continuerà a controllare se ci sono nuove versioni del firmware, ma non verranno installate automaticamente. Quando è disponibile un nuovo firmware, viene visualizzato un pulsante nell’app per installare l’aggiornamento.

Rilasciamo aggiornamenti di sicurezza per gli hub per almeno due anni del periodo di garanzia.

👉 Gli ultimi aggiornamenti del sistema operativo dell’hub

Aggiornamento del sistema operativo dei ripetitori

L’aggiornamento dei ripetitori si differenzia solo per il processo di ottenimento del file del firmware. Innanzitutto, il file viene scaricato dal server Ajax Cloud all’hub e poi viene trasferito al ripetitore tramite il protocollo radio Cargo basato sul protocollo di comunicazione radio Jeweller.

Il trasferimento del file del firmware dura circa 40 minuti per ReX e 30 minuti per ReX 2. Durante tale periodo di tempo, il sistema di sicurezza continua a funzionare normalmente. Non appena il ripetitore riceve il file del firmware e il sistema di sicurezza è disinserito, ReX installa l’aggiornamento. L’installazione del firmware e il successivo riavvio di ReX richiedono fino a 5 secondi. Gli eventi e gli allarmi del sistema di sicurezza non vanno persi durante l’aggiornamento.

L’aggiornamento automatico del ripetitore è controllato con la stessa impostazione dell’aggiornamento automatico dell’hub. Per disattivare l’aggiornamento automatico, accedere al menu: Dispositivi → Hub → Impostazioni Hub (⚙️) → Servizio.