L'autenticazione, ovvero il processo di verifica dell'identità di un utente, rappresenta la prima e più importante difesa contro l'accesso non autorizzato a qualsiasi impianto protetto. I metodi di autenticazione tradizionali tramite carte di accesso, codici o smartphone presentano spesso lacune di sicurezza e creano un falso senso di protezione.

Questo articolo analizza le debolezze comuni nei metodi di autenticazione convenzionali e mostra come Ajax implementa tecnologie avanzate per resistere alla clonazione, all'intercettazione e al sabotaggio fisico.

Spiegazione delle tecnologie di autenticazione contactless

Oggi il mercato dei sistemi di controllo degli accessi fisici offre metodi di autenticazione contactless, pratici e capaci di sostituire le tradizionali chiavi fisiche. Queste soluzioni differiscono per architettura e principi di funzionamento. Ecco le tecnologie attualmente presenti sul mercato.

RFID: il punto di partenza dell'autenticazione contactless

La tecnologia RFID (Radio Frequency Identification) utilizza le onde radio per leggere e trasmettere automaticamente i dati dai tag RFID. È ampiamente utilizzata in diversi settori: dalla logistica alla vendita al dettaglio, dal settore sanitario a quello finanziario. Nei sistemi di sicurezza, la tecnologia RFID rappresenta una comoda alternativa alle chiavi fisiche.

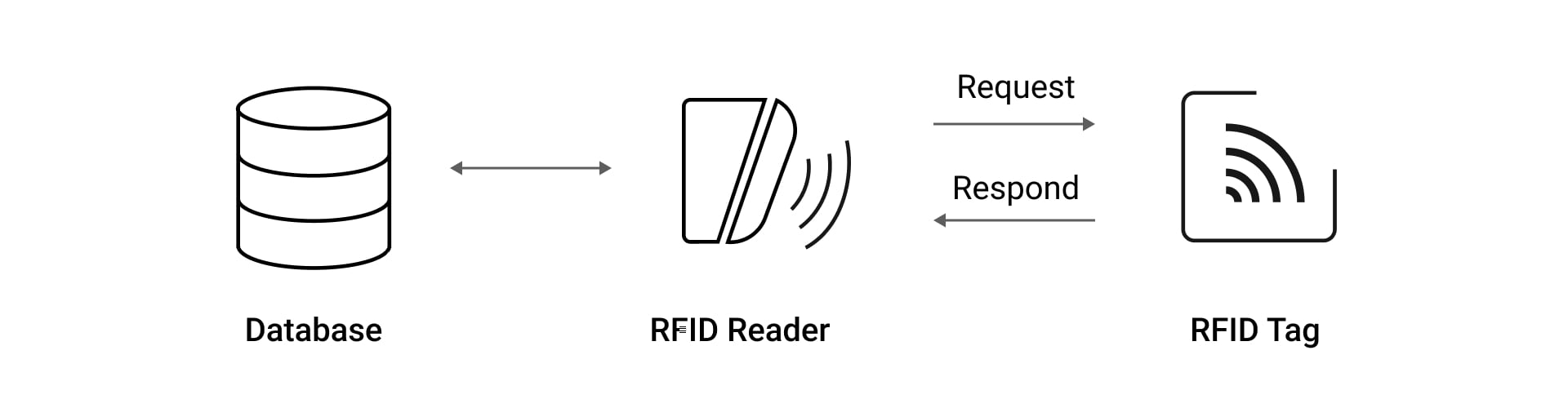

Un sistema RFID è composto da:

- Tag RFID: contiene un identificatore univoco.

- Lettore RFID: genera onde radio per alimentare i tag passivi e ricevere informazioni.

- Antenna: garantisce la comunicazione tra il tag e il lettore.

- Sistema di gestione: elabora i dati ricevuti.

Un sistema RFID standard funziona utilizzando protocolli di identificazione semplificati, il che lo rende soggetto a violazioni. Quando un tag RFID, come una carta d’accesso o un portachiavi, entra nel campo RF di un lettore, risponde trasmettendo il suo ID univoco, generalmente con poca o nessuna cifratura. Questo processo di autenticazione unidirezionale manca di una verifica solida. Ciò significa che il sistema non è in grado di determinare in modo efficace se sta comunicando con un dispositivo autentico.

Gli aggressori sfruttano questa debolezza di verifica clonando i dispositivi. Rubano i dati delle credenziali di un portachiavi o di una carta senza contatto fisico. Basta avvicinare un dispositivo di clonazione economico alla tasca o alla borsa di una persona per intercettare e registrare i segnali. Una volta catturati, questi segnali possono essere ritrasmessi ai lettori per ottenere un accesso non autorizzato.

MIFARE Classic: metodo ampiamente diffuso ma vulnerabile

Quando le vulnerabilità dei sistemi RFID di base sono diventate evidenti, sono emerse tecnologie più avanzate per migliorare la sicurezza. Una delle soluzioni più diffuse è stata MIFARE Classic, una serie di carte smart contactless introdotte a metà degli anni '90. Inizialmente considerata un'alternativa più sicura ai tag RFID di base, la tecnologia MIFARE Classic è diventata estremamente popolare nei sistemi di controllo degli accessi in tutto il mondo. Tuttavia, il suo algoritmo di cifratura è ora considerato vulnerabile alle moderne tecniche di attacco.

Ogni carta contiene un tag RFID che utilizza il cifrario proprietario CRYPTO1 a 48 bit. Per molti anni, la sua sicurezza si basava sul principio della sicurezza tramite l’oscurità1. Il processo di autenticazione in MIFARE Classic prevede un meccanismo di sfida-risposta, in cui la carta e il lettore scambiano dati criptati per verificare l’identità dell’utente. Tuttavia, MIFARE Classic utilizza modelli di cifratura statici, il che significa che rimangono invariati una volta configurato il sistema. In molti casi, le stesse chiavi di sicurezza vengono condivise anche tra più carte all'interno dello stesso impianto.

Sebbene MIFARE Classic offra una cifratura più avanzata rispetto ai tag RFID di base, studi2 hanno dimostrato che gli aggressori possono intercettare i dati scambiati tra le carte MIFARE Classic e i lettori, catturare le comunicazioni criptate e usare strumenti specializzati per decrittografarle. Ciò consente la clonazione delle credenziali di accesso semplicemente trovandosi nel raggio di azione wireless di una carta valida durante l'autenticazione. Inoltre, le tecnologie RFID di base e MIFARE Classic non offrono protezioni specifiche contro gli attacchi side-channel, ovvero metodi in cui gli aggressori analizzano i tempi di risposta, i consumi energetici o le emissioni elettromagnetiche per estrarre le chiavi di sicurezza e decifrare dati sensibili.

Tecnologia DESFire: standard di riferimento per la sicurezza senza compromessi

Per superare i limiti di sicurezza di RFID e MIFARE Classic, NXP Semiconductors ha sviluppato MIFARE DESFire, una tecnologia di nuova generazione per carte smart contactless. Il nome "DESFire" si riferisce allo standard di cifratura dei dati (DES) e alle caratteristiche principali della carta: Fast (Veloce), Innovative (Innovativa), Reliable (Affidabile), Enhanced (Migliorata).

MIFARE DESFire è ampiamente utilizzata per portafogli elettronici, controllo accessi, badge aziendali, trasporti e biglietteria per stadi, contesti in cui sicurezza avanzata e alta velocità nelle transazioni sono entrambe fondamentali.

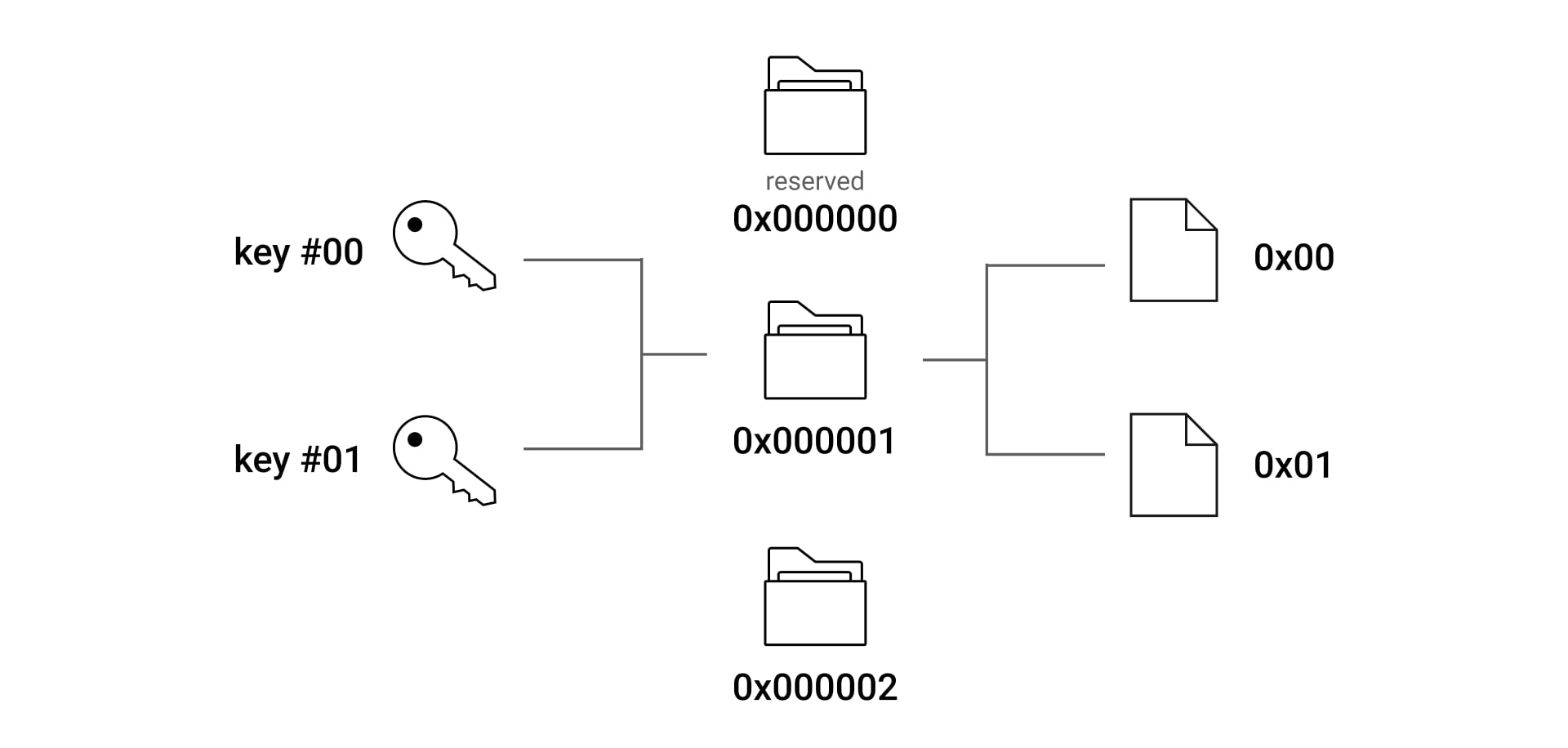

DESFire utilizza un approccio alla sicurezza a più livelli:

- Advanced cryptography. DESFire implementa standard di cifratura riconosciuti a livello internazionale, tra cui Advanced Encryption Standard (AES).

- Secure memory architecture. Le carte DESFire contengono un co-processore crittografico dedicato che esegue tutte le operazioni di cifratura senza esporre le chiavi o i dati sensibili.

- Mutual authentication. Sia la carta che il lettore verificano reciprocamente la propria autenticità prima dello scambio di dati.

- Protezione contro gli attacchi side-channel. L’architettura DESFire include circuiti specializzati che garantiscono un consumo energetico costante per prevenire attacchi basati sull’analisi dei consumi, tempi di elaborazione casuali per impedire l’analisi dei pattern temporali e schermature elettromagnetiche per ridurre al minimo le emissioni intercettabili.

- App isolation. Una singola carta DESFire può ospitare in sicurezza più app, mantenendole completamente separate e impedendo che eventuali vulnerabilità in un’app compromettano le altre.

Differenze principali tra le tre tecnologie:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Cifratura | No/minimo | CRYPTO1 | AES |

Chiavi | Statico | Statico, 48 bit | Dinamico, fino a 256 bit |

Resistenza alla clonazione | No | Bassa | Alta |

Protezione contro gli attacchi side-channel | No | No | Avanzata |

Autenticazione | Unilaterale | Debole, bidirezionale | Forte, reciproca |

Soluzioni Ajax per l'autenticazione contactless

Dopo aver valutato i punti di forza e di debolezza delle varie tecnologie di autenticazione contactless, Ajax Systems utilizza esclusivamente i metodi più avanzati disponibili. Per le sue carte Pass e i portachiavi Tag, l'azienda si affida alla tecnologia MIFARE DESFire combinata con la cifratura AES, lo stesso algoritmo utilizzato per proteggere i dati governativi e finanziari in tutto il mondo. Questa combinazione offre una solida base per la verifica dell’identità, proteggendo le credenziali dai tentativi di duplicazione non autorizzata per l’intero ciclo di vita. Superando le chiavi a 48 bit utilizzate nei sistemi MIFARE Classic, la cifratura AES genera un numero eccezionalmente elevato di combinazioni possibili, rendendo i tentativi di accesso non autorizzato estremamente difficili con la tecnologia informatica attuale.

Scoprite le tastiere Ajax che supportano la tecnologia DESFire:

Oltre alla cifratura, Ajax offre anche funzionalità di gestione remota. Gli amministratori del sistema di sicurezza possono modificare facilmente i diritti di accesso in tempo reale tramite le app Ajax. È particolarmente utile in situazioni urgenti: se una carta o un portachiavi viene perso, i diritti di accesso possono essere revocati, sospesi temporaneamente o modificati con pochi clic.

Autenticazione mobile con uno smartphone

Le soluzioni di autenticazione odierne sfruttano sempre di più i dispositivi che gli utenti già possiedono, ovvero i loro smartphone, trasformandoli in credenziali digitali sicure.

Tecnologia Bluetooth

Il Bluetooth è una delle tecnologie più utilizzate oggi per l'autenticazione mobile. Questo protocollo di comunicazione wireless consente ai dispositivi di scambiare dati tra smartphone e lettori su brevi distanze, rendendolo adatto all'uso in sistemi di sicurezza e app di controllo degli accessi. Tuttavia, se implementati senza una configurazione adeguata, i sistemi Bluetooth di base possono avere difficoltà a determinare se il telefono si trova nelle vicinanze o è effettivamente vicino al lettore. Tali imprecisioni potrebbero comportare problemi di sicurezza o di usabilità.

Tecnologia BLE

Per superare i limiti del Bluetooth standard, l'industria ha adottato il Bluetooth Low Energy (BLE), una versione leggera del Bluetooth tradizionale, che offre notevoli vantaggi rispetto al suo predecessore:

- Consumo energetico ridotto: consente una durata della batteria più lunga per le tastiere wireless e un minore consumo di energia dalla linea per quelle cablate.

- Stabilimento rapido della connessione: riduce al minimo i ritardi di autenticazione.

- Protocolli di sicurezza avanzati: proteggono la trasmissione dei dati.

- Compatibilità con gli smartphone più recenti: rende l’integrazione perfettamente fluida.

Come funziona l'autenticazione BLE nei dispositivi Ajax

L'implementazione della tecnologia BLE nei dispositivi Ajax consente l'autenticazione a più fattori. Le tastiere Ajax utilizzano un processo di verifica criptato a più fasi con rilevamento preciso della prossimità e autenticazione reciproca sia dello smartphone che della tastiera. Ciò garantisce che le informazioni sensibili vengano scambiate solo con dispositivi affidabili, migliorando la sicurezza rispetto ai sistemi che rilevano semplicemente qualsiasi segnale Bluetooth nel raggio d'azione.

Come funziona l'autenticazione BLE nei dispositivi Ajax

Architettura di sicurezza della connessione BLE di Ajax

- Cifratura completa. Il sistema cripta i dati in ogni fase della trasmissione, dallo smartphone alla tastiera e poi dalla tastiera all'hub, utilizzando protocolli di cifratura separati.

- Cifratura univoca per dispositivo. Ogni tastiera e smartphone utente nel sistema utilizza parametri di cifratura diversi, quindi la compromissione di un dispositivo non espone l'intero sistema.

- Protezione tramite timeout della sessione.. Il sistema modifica automaticamente i dati di autenticazione scambiati dopo intervalli prestabiliti, riducendo così il tempo disponibile per eventuali tentativi di reverse engineering.

- Aggiornamenti di sicurezza senza sforzo. Ajax ha implementato un aggiornamento software over-the-air (OTA) per i suoi dispositivi3 per risolvere nuove vulnerabilità e migliorare i meccanismi di sicurezza della connessione BLE senza l'intervento dell'utente.

Scoprite le tastiere Ajax che supportano la tecnologia BLE per l'autenticazione tramite smartphone:

Sicurezza basata sul codice

Sebbene le credenziali contactless e l’autenticazione tramite mobile stiano diventando sempre più diffuse, i codici PIN restano fondamentali in molti sistemi di sicurezza. Nonostante la loro ampia diffusione, però, non sono immuni da possibili compromissioni.

Vulnerabilità comuni nei sistemi basati su codice

- Predictable choices

Di solito le persone scelgono date significative, numeri in sequenza o cifre ripetute, scelte molto più prevedibili rispetto a combinazioni casuali. Infatti, i 20 codici più comuni4 rappresentano quasi il 27% di tutte le voci.

- Human factor exposure

Nei luoghi di lavoro, i codici di accesso vengono spesso condivisi per comodità. I dipendenti possono annotarli, riutilizzarli su più sistemi o rivelarli involontariamente durante conversazioni. Gli aggressori possono anche sfruttare i dati personali accessibili al pubblico. Questo comportamento crea punti di accesso non monitorati che bypassano i controlli formali.

- Brute force susceptibility

Molti sistemi di sicurezza non offrono una protezione adeguata contro i tentativi sistematici di indovinare i codici. Se non sono presenti meccanismi di blocco, risultano vulnerabili a tentativi sistematici di indovinare i codici. I PIN a quattro cifre offrono solo 10,000 combinazioni, un numero che si esaurisce facilmente con tentativi persistenti o metodi automatizzati.

- Inadequate monitoring

I sistemi basati su codici spesso non dispongono di capacità di audit complete per rilevare schemi di attività sospette. Spesso i tentativi falliti passano inosservati, consentendo agli attacchi di procedere finché non hanno successo. L'assenza di tracce complica sia la prevenzione che le indagini.

Approccio all’autenticazione tramite codice, il metodo Ajax

Un approccio ponderato all’autenticazione basata su codici unisce una protezione solida a facilità d’uso. Le tastiere Ajax supportano diversi tipi di codici di accesso:

- Codici tastiera (uno per tastiera): un codice generale impostato per una tastiera. Ideale per configurazioni di sicurezza semplici, come case vacanza, garage o unità di stoccaggio, dove l’accesso è necessario solo a una o poche persone di fiducia e non è richiesto un monitoraggio dettagliato.

- Codici utente: codici di accesso individuali configurati per ciascun utente del sistema nella propria app Ajax. Sono ideali sia per le famiglie che per i luoghi di lavoro in cui più persone necessitano di un accesso regolare e devono disporre di un proprio account Ajax con autorizzazioni personalizzate per il sistema di sicurezza. Grazie ai codici personali, gli amministratori possono assegnare livelli di accesso precisi a zone specifiche e tenere traccia di chi è entrato in quali aree e quando, mantenendo registri dettagliati delle interazioni con il sistema di sicurezza.

- Codici per utenti non registrati: codici creati da un amministratore per gli individui che necessitano di un accesso temporaneo o limitato senza dover disporre di un account Ajax. I codici sono ideali per il personale di pulizia, gli addetti alla manutenzione, i giardinieri, i dog sitter o gli agenti immobiliari che necessitano di accesso fisico ai locali, ma non dovrebbero avere visibilità sulla configurazione o sui dati del sistema di sicurezza.

- Codice G.P.G.: il codice di accesso configurato da un amministratore per le guardie giurate. Consente loro di accedere ai locali dopo il ricevimento di un allarme, quando il proprietario non è presente. Il codice è attivo solo dopo un allarme e rimane valido per un periodo di tempo specificato.

Opzioni di autenticazione comode e sicure per ogni utente

Il codice di coercizione consente agli utenti di inviare un allarme silenzioso se sono costretti a inserire un codice sotto pressione. Il codice permette agli utenti di avvisare l'istituto di vigilanza se sono costretti a disinserire il sistema di sicurezza, senza che ciò venga rilevato dai suoni della sirena o dalle app Ajax. Questa funzionalità fornisce un livello di sicurezza fondamentale per gli utenti che si trovano ad affrontare scenari potenzialmente pericolosi.

Le storie di tastiere compromesse compaiono spesso sui media. Il nostro articolo spiega se gli scenari mostrati rispecchiano la realtà.

Le tastiere Ajax non memorizzano i codici utente. Quando l'utente inserisce il codice, questo viene inviato all'hub in forma criptata, che lo verifica. I codici all’interno dell’hub sono memorizzati in forma hash e l’hub Ajax utilizza il sistema operativo in tempo reale OS Malevich, che garantisce immunità a virus e attacchi informatici.

La tastiera blocca l'accesso dopo tre tentativi falliti di inserimento del codice corretto e avvisa immediatamente gli utenti e l'istituto di vigilanza. Questo impedisce attacchi a forza bruta e consente di segnalare precocemente attività sospette.

Autenticazione a più fattori: un requisito indispensabile.

Affidarsi a un solo fattore di autenticazione, che si tratti di una carta, di un codice o di uno smartphone, crea un unico punto di vulnerabilità. Le carte possono essere perse o rubate, i codici possono essere indovinati o divulgati e persino le credenziali dei telefoni cellulari presentano vulnerabilità note. Una volta compromesso, questo singolo fattore garantisce l’accesso completo.

Le conseguenze di eventuali violazioni vanno ben oltre la perdita immediata: le organizzazioni affrontano spese per la gestione degli incidenti, azioni legali, sanzioni normative e danni duraturi alla fiducia dei clienti. L’esposizione pubblica di problemi facilmente evitabili può inoltre compromettere gravemente la reputazione di un’azienda ed erodere la fiducia degli stakeholder. Ecco perché le organizzazioni lungimiranti adottano l’autenticazione a più fattori.

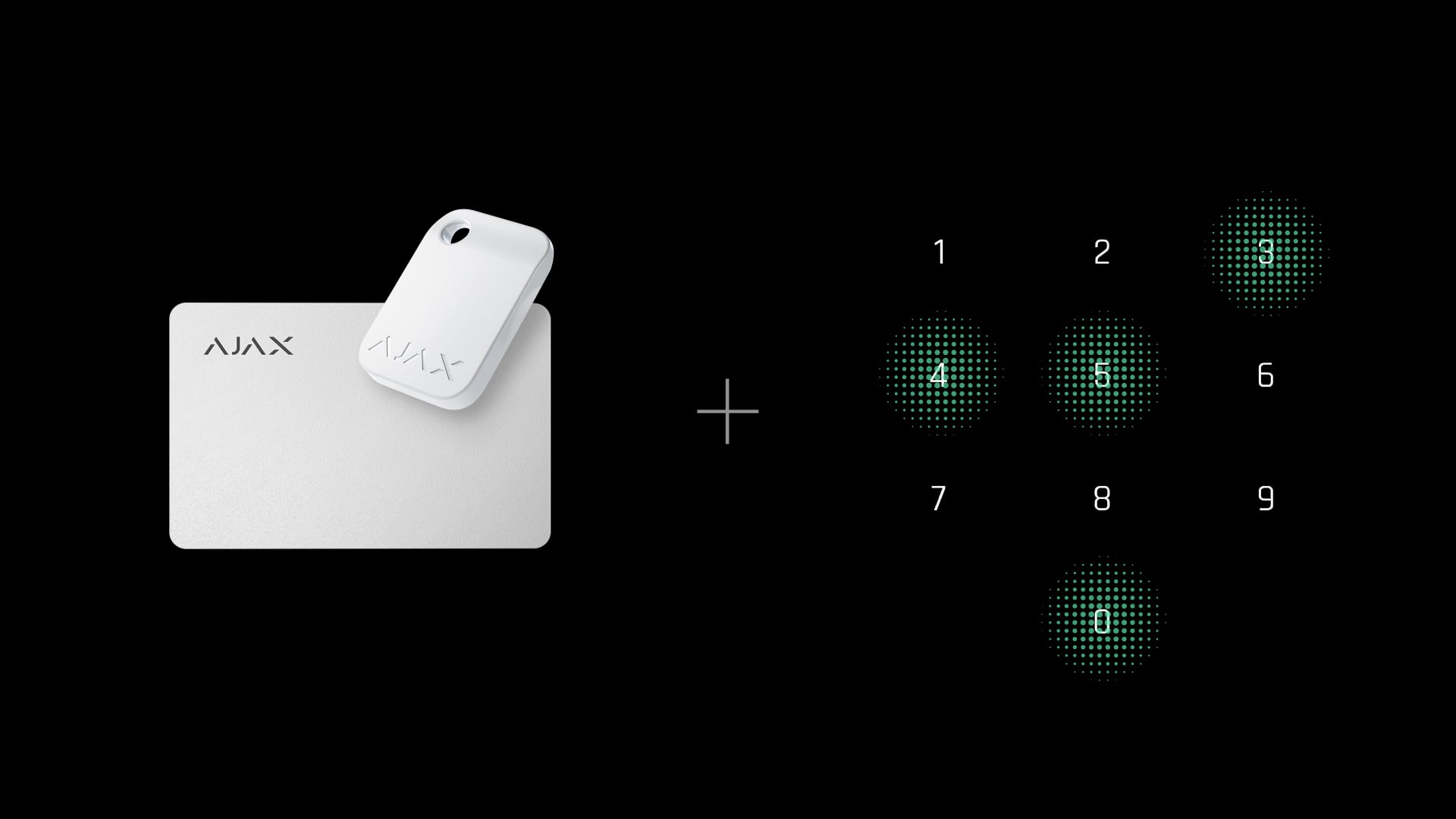

Nei sistemi Ajax, l'autenticazione a due fattori è lo standard di riferimento. Il sistema dispone di una funzionalità denominata Conferma dell'autorizzazione con un codice che richiede agli utenti di completare due passaggi di verifica:

- Presentate una credenziale fisica valida (Pass, Tag o uno smartphone).

- Inserite un codice valido per confermare la propria identità. Questo passaggio di verifica garantisce che, anche se la credenziale viene smarrita o rubata, non possa essere utilizzata senza il codice corrispondente.

Un approccio di autenticazione combinato di questo tipo è ideale per impianti ad alto rischio, uffici, istituti finanziari, infrastrutture critiche e persino proprietà residenziali. Consente al sistema di richiedere una doppia autenticazione per azioni di sicurezza cruciali, come il disinserimento del sistema, mantenendo al contempo l'accesso a fattore singolo per gli accessi di routine.

Gestione dei diritti di accesso

Per una sicurezza efficace non sono necessari solo metodi di autenticazione efficaci, ma anche una gestione efficiente dei diritti di accesso. I sistemi convenzionali si basano generalmente sulla programmazione diretta, in loco, di controllori e credenziali, il che influisce spesso sia sull’efficacia della sicurezza sia sull’efficienza amministrativa. I problemi più comuni includono:

- Scalabilità limitata. Le modifiche devono essere effettuate in loco, dispositivo per dispositivo.

- Risposta ritardata ai cambiamenti. L'aggiornamento dei diritti di accesso per più utenti o aree può richiedere molto tempo.

- Rischi per la sicurezza. Le credenziali perse o rubate richiedono un intervento manuale per revocare l'accesso, lasciando potenziali lacune nella sicurezza.

Nei sistemi tradizionali, quando le credenziali di accesso vengono perse o rubate, la risposta è un processo che richiede molto impegno. I dipendenti devono avvisare il personale addetto alla sicurezza, che dovrà poi riprogrammare fisicamente i sistemi per revocare l'accesso. L’intero processo richiede generalmente giorni anziché minuti, creando lunghi periodi di vulnerabilità. Nel frattempo, molte organizzazioni rilasciano anche credenziali temporanee che spesso bypassano i protocolli di sicurezza standard, creando problemi di sicurezza. Inoltre, senza una gestione centralizzata, le organizzazioni incontrano difficoltà nel mantenere un registro accurato delle credenziali revocate e dei relativi tempi.

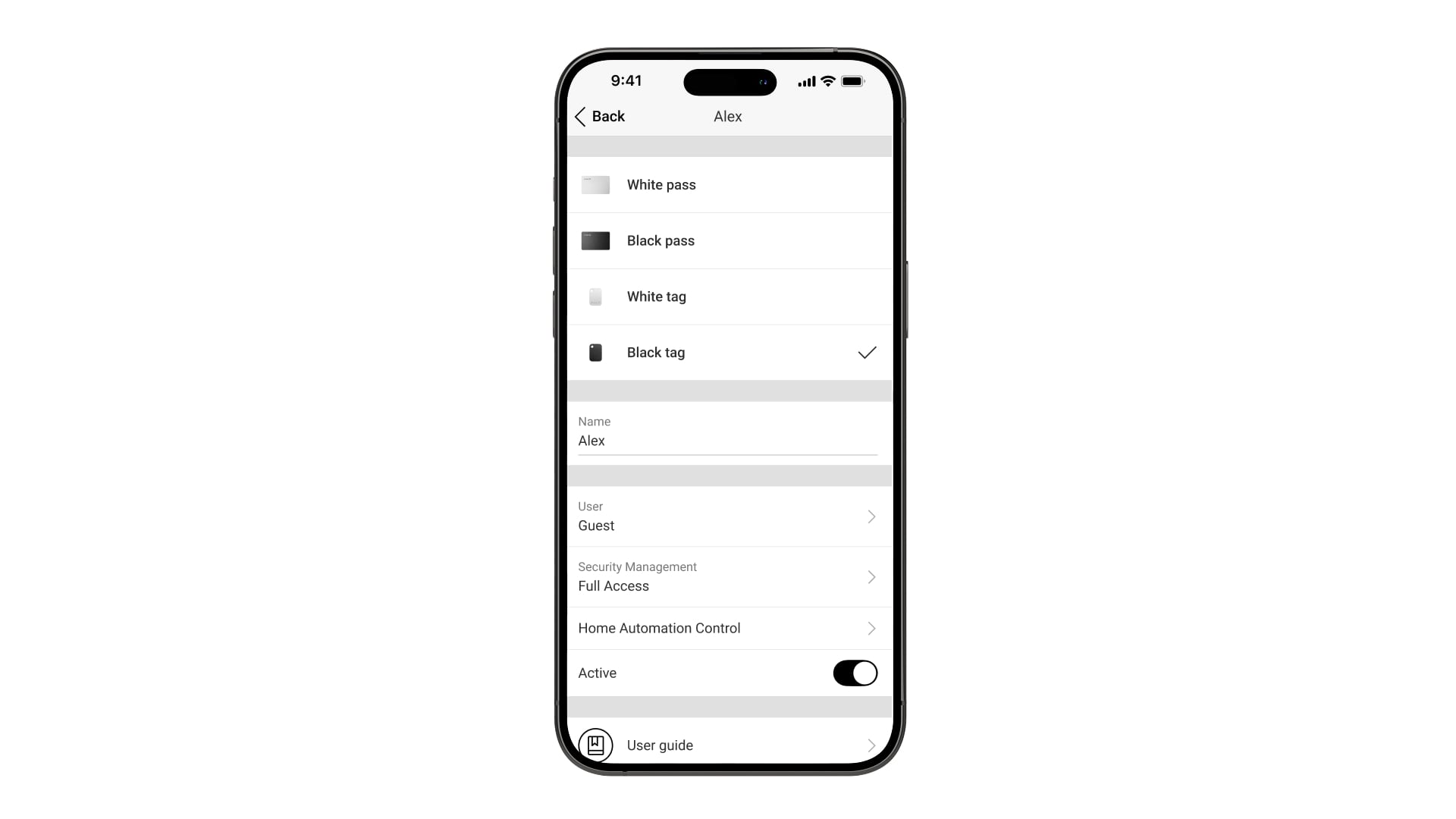

Gestione degli accessi nell'app Ajax

Ajax Systems offre un approccio moderno che combina la tecnologia cloud con app per dispositivi mobili e desktop. Con Ajax PRO Desktop e Ajax PRO: Tool for Engineers, gli istituti di vigilanza e i dipartimenti di sicurezza interni ottengono strumenti convenienti ed efficienti per la gestione dei diritti di accesso.

- Instant remote access rights management. Gli amministratori possono modificare i diritti di accesso in tempo reale tramite le app Ajax per dispositivi mobili e desktop. Quando le credenziali vengono compromesse o smarrite, è possibile rimuovere da remoto tessere, portachiavi e smartphone in pochi minuti. Elimina il periodo di vulnerabilità e la necessità di interventi in loco da parte dei tecnici. Quando cambiano i ruoli degli utenti (ad esempio, un dipendente viene promosso e ora ha bisogno di accedere a nuove aree di sicurezza), le autorizzazioni possono essere modificate immediatamente dall'app. Gli amministratori possono anche gestire i codici per gli utenti non registrati, i codici della tastiera e i codici di coercizione. I codici utente restano modificabili dagli utenti, mentre gli altri codici sono completamente controllati dagli amministratori.

- Streamlined user management. Per aggiungere o rimuovere utenti bastano pochi tocchi nelle app Ajax. Il sistema supporta l'identificazione univoca per ogni credenziale, associando nomi e ID specifici a ciascun utente per un monitoraggio preciso. Le notifiche in tempo reale tengono gli amministratori informati su tutte le modifiche.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Un dispositivo può gestire fino a 13 spazi, il che è ideale per reti di sicurezza distribuite come catene di vendita al dettaglio o campus aziendali. Le credenziali possono anche essere riformattate e riassegnate: quando un dipendente lascia l’azienda, la stessa tessera o portachiavi può essere cancellata in sicurezza e assegnata a un nuovo membro del team, senza bisogno di sostituire l’hardware. Questa flessibilità riduce i costi e semplifica l'inventario.

- Mobile app integration. Gli amministratori possono gestire l'intero impianto dai loro smartphone: esaminare i registri, modificare le autorizzazioni o rispondere agli eventi di sicurezza da qualsiasi luogo dotato di connettività Internet. L'app fornisce un'interfaccia intuitiva che rende il controllo sofisticato dei diritti di accesso accessibile anche agli utenti non esperti di tecnologia.

Raccomandazioni pratiche per una maggiore sicurezza dell'autenticazione

- Implementare più fattori di autenticazione. Utilizzate almeno due meccanismi di autenticazione separati: accesso fisico, token digitali o autenticazione mobile. Questa ridondanza crea un ulteriore livello di protezione contro le minacce al sistema.

- Effettuare controlli di accesso regolari. Verificate mensilmente i diritti di accesso e i registri di sistema per individuare eventuali anomalie. Un monitoraggio costante permette di individuare potenziali violazioni della sicurezza.

- Formare gli utenti sull’uso corretto dei metodi di autenticazione. Informate gli utenti sull’importanza di non condividere le credenziali, di cambiare frequentemente i codici e di usare correttamente i token fisici. La consapevolezza degli utenti riduce il rischio di credenziali compromesse.

- Diversificare i controlli di accesso. Applicate diversi requisiti di autenticazione in base al livello di sensibilità. Le aree critiche richiedono verifiche più approfondite.

- Attivare le notifiche per tentativi di accesso insoliti. Configurate il sistema in modo da notificare agli amministratori eventuali tentativi di accesso falliti. Gli avvisi immediati consentono una risposta rapida.

- Approccio a più livelli all’autenticazione. Applicate metodi di autenticazione diversi per zone diverse. Questo assicura che una compromissione in un'area non influisca sull'intero impianto. Ad esempio, attivare una modalità bypass. In questo caso, se una tastiera da esterno attiva il ritardo all'ingresso/uscita, è necessario un ulteriore disinserimento con la tastiera da interno. Questa autenticazione a due fattori costituisce un solido punto di controllo della sicurezza, poiché un intruso dovrebbe superare entrambi i livelli di verifica in luoghi differenti.

In conclusione

Le moderne soluzioni di sicurezza richiedono un approccio globale che bilanci protezione e usabilità. Ajax Systems affronta questa sfida implementando la tecnologia DESFire ad alta sicurezza, l'autenticazione avanzata degli smartphone basata su BLE e l'autorizzazione multifattoriale. Le funzionalità di gestione remota del sistema consentono agli amministratori di rispondere immediatamente ai problemi di sicurezza, mantenendo al contempo l'efficienza operativa.

Con la continua evoluzione delle tecnologie di autenticazione, il fattore chiave diventa l'adattabilità, ovvero la capacità di aggiornare le protezioni, adattare le regole di accesso e scalare i sistemi senza dover sostituire l'hardware o dover interrompere l'attività. Le organizzazioni che implementano modelli di sicurezza configurabili e a più livelli possono mantenere la solidità del sistema a lungo termine anche quando emergono nuove minacce. Ajax Systems dimostra come un’architettura ben progettata favorisca la crescita, semplifichi la gestione e mantenga affidabile il controllo degli accessi in un ambiente in continua evoluzione.

Scoprite di più sul concetto di "sicurezza tramite oscurità".

Secondo questo studio.

Non tutti i dispositivi Ajax supportano questa funzionalità.

Secondo questo studio.

Roman Konchakivskyi

Responsabile dell'Ajax Academy