Uwierzytelnianie — proces weryfikacji tożsamości użytkownika — stanowi pierwszą i najbardziej krytyczną linię obrony przed nieautoryzowanym dostępem do każdego chronionego obiektu. Standardowe metody uwierzytelniania za pomocą kart dostępu, kodów lub smartfonów często mają luki w zabezpieczeniach i tworzą fałszywe poczucie bezpieczeństwa.

W tym artykule przeanalizowano typowe słabości konwencjonalnych metod uwierzytelniania i pokazano, w jaki sposób Ajax wdraża zaawansowane technologie, aby zapobiec klonowaniu, przechwytywaniu i sabotażowi fizycznemu.

Wyjaśnienie technologii uwierzytelniania bezdotykowego

Dzisiejszy rynek fizycznej kontroli dostępu oferuje wygodne, bezdotykowe metody uwierzytelniania, zastępujące tradycyjne klucze fizyczne. Rozwiązania te różnią się architekturą i zasadą działania. Oto technologie aktualnie używane technologie.

RFID: punkt wyjściowy do uwierzytelniania bezdotykowego

Technologia RFID (Radio Frequency Identification) wykorzystuje fale radiowe do automatycznego odczytu i przesyłania danych z tagów RFID. Jest powszechnie stosowany w różnych sektorach przemysłu — od logistyki i handlu detalicznego po ochronę zdrowia i finanse. W systemach alarmowych RFID stanowi wygodną alternatywę dla fizycznych kluczy.

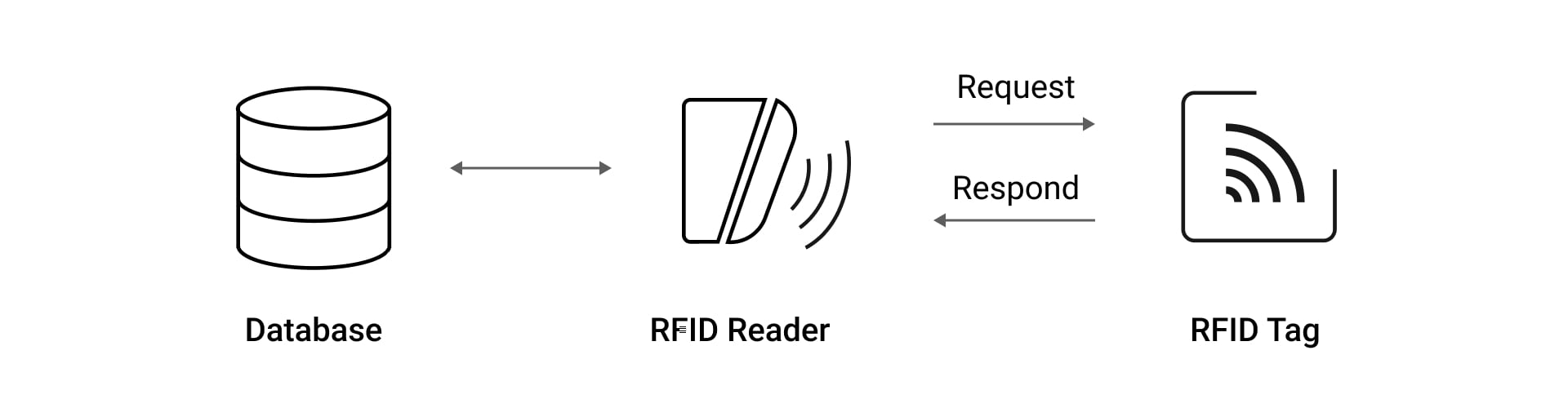

System RFID składa się z:

- Tag RFID — zawiera unikalny identyfikator.

- Czytnik RFID — generuje fale radiowe, aby zasilać pasywne tagi i odbierać informacje.

- Antena — umożliwia komunikację między brelokiem a czytnikiem.

- System zarządzania — przetwarza odebrane dane.

Standardowy system RFID działa wykorzystując uproszczone protokoły identyfikacji, co czyni go podatnym na naruszenia. Gdy tag RFID — taki jak karta dostępu lub brelok — zbliża się do pola RF czytnika, odpowiada, przesyłając swój unikalny identyfikator, zazwyczaj z minimalnym lub żadnym szyfrowaniem. Ten proces jednokierunkowego uwierzytelniania nie zapewnia solidnej weryfikacji. Oznacza to, że system nie jest w stanie skutecznie ustalić, czy komunikuje się z faktycznym urządzeniem.

Tę słabość można wykorzystać poprzez klonowanie urządzeń. Można wykraść dane uwierzytelniające z breloka lub karty bez kontaktu fizycznego. Wystarczy umieścić niedrogie urządzenie klonujące w kieszeni lub torbie danej osoby i nagrać sygnały. Po przechwyceniu sygnały te mogą zostać przekazane czytelnikom w celu uzyskania nieautoryzowanego dostępu.

MIFARE Classic: szeroko stosowana, ale podatna na ataki metoda

Gdy ujawniono luki w zabezpieczeniach podstawowych systemów RFID, postanowiono opracować bardziej zaawansowane technologie mające na celu zwiększenie bezpieczeństwa. Jednym z najbardziej rozpowszechnionych rozwiązań była MIFARE Classic, seria bezdotykowych, inteligentnych kart wprowadzona w połowie lat 90. Początkowo uważano je za bezpieczniejszą alternatywę dla podstawowych tagów RFID, jednak MIFARE Classic zyskało ogromną popularność w systemach kontroli dostępu na całym świecie. Jednak algorytm szyfrowania jest obecnie uważany za podatny na nowoczesne techniki ataków.

Każda karta zawiera znacznik RFID wykorzystujący opatentowany 48-bitowy szyfr CRYPTO1. Przez wiele lat jego bezpieczeństwo opierało się na zasadzie „bezpieczeństwa przez ukrycie”1. Proces uwierzytelniania w MIFARE Classic obejmuje mechanizm typu wyzwanie-odpowiedź, w którym karta i czytnik wymieniają się zaszyfrowanymi danymi w celu weryfikacji tożsamości użytkownika. Jednakże MIFARE Classic wykorzystuje statyczne wzorce szyfrowania, co oznacza, że nie zmieniają się po skonfigurowaniu systemu. W wielu przypadkach te same klucze bezpieczeństwa są współdzielone przez wiele kart w obrębie jednego obiektu.

Mimo że karta MIFARE Classic zapewnia lepsze szyfrowanie niż podstawowe znaczniki RFID, badania wykazały,2 że atakujący mogą przechwycić dane wymieniane między kartami MIFARE Classic i czytnikami, przechwycić zaszyfrowaną komunikację i użyć specjalnych narzędzi do jej odszyfrowania. To umożliwia klonowanie poświadczeń dostępu po prostu przez znajdowanie się w zasięgu fal radiowych prawidłowej karty podczas uwierzytelniania. Ponadto podstawowe technologie RFID i MIFARE Classic nie mają konkretnych zabezpieczeń przed atakami typu side-channel — metodami, w których atakujący analizują wzorce czasowe, zużycie energii lub emisje elektromagnetyczne w celu uzyskania kluczy bezpieczeństwa i odszyfrowania poufnych danych.

Technologia DESFire: złoty standard bezkompromisowego bezpieczeństwa

Aby pokonać ograniczenia bezpieczeństwa standardów RFID i MIFARE Classic, firma NXP Semiconductors opracowała MIFARE DESFire — technologię bezkontaktowych kart inteligentnych nowej generacji. Nazwa „DESFire” nawiązuje do standardu szyfrowania danych DES (Data Encryption Standard) i podstawowych atrybutów karty (szybkości, innowacyjności, niezawodności i udoskonalenia).

Karta MIFARE DESFire jest powszechnie stosowana w portfelach elektronicznych, systemach kontroli dostępu, korporacyjnych kartach identyfikacyjnych, środkach transportu lub biletach stadionowych, gdzie równie ważne są wysoka ochrona i duża szybkość transakcji.

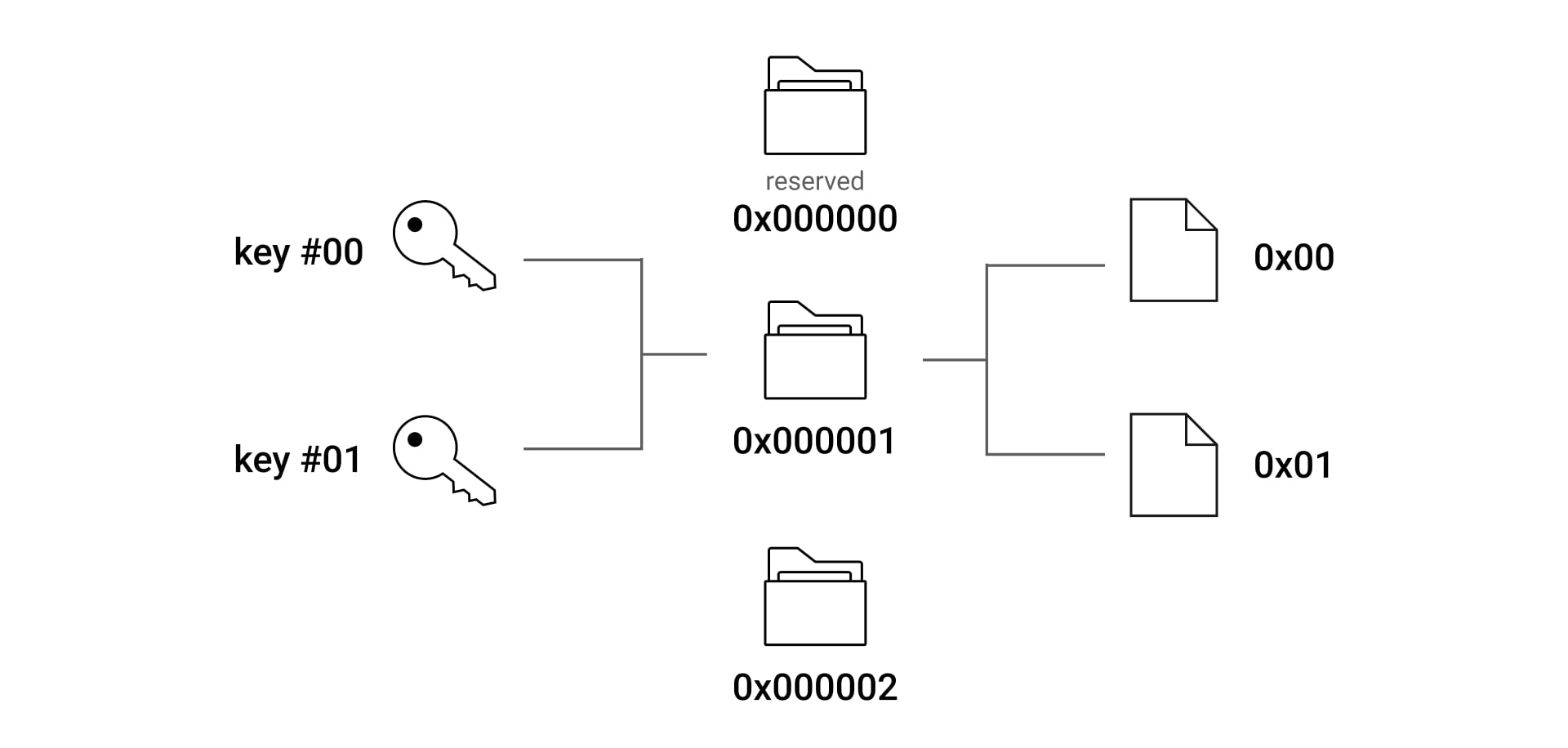

DESFire wykorzystuje wielowarstwowe podejście do bezpieczeństwa:

- Advanced cryptography. DESFire wdraża międzynarodowo uznawane standardy szyfrowania, w tym Advanced Encryption Standard (AES).

- Secure memory architecture. Karty DESFire zawierają specjalny koprocesor kryptograficzny, który wykonuje wszystkie operacje szyfrowania bez ujawniania kluczy lub krytycznych danych.

- Mutual authentication. Zarówno karta, jak i czytnik przed wymianą danych weryfikują wzajemnie swoją autentyczność.

- Ochrona przed atakami z kanału bocznego. Architektura DESFire obejmuje wyspecjalizowane układy, które utrzymują stałe zużycie energii w celu zapobiegania atakom analizy poboru mocy, losowe czasy przetwarzania w celu uniemożliwienia analizy wzorców czasowych oraz ekranowanie elektromagnetyczne w celu zminimalizowania emisji możliwych do przechwycenia.

- App isolation. Jedna karta DESFire może bezpiecznie obsługiwać wiele aplikacji, zapewniając pełną separację, zapobiegając w ten sposób naruszeniom bezpieczeństwa jednej aplikacji i ich wpływowi na inne.

Kluczowe różnice między trzema technologiami:

Feature | RFID Basic | MIFARE Classic | MIFARE DESFire |

Szyfrowanie | Brak/minimalny | CRYPTO1 | AES |

Klucze | Statyczny | Statyczny, 48-bitowy | Dynamiczny, do 256 bitów |

Odporność na kopiowanie | Brak | Niska | Wysoka |

Ochrona przed atakiem kanału bocznego | Brak | Brak | Zaawansowane |

Uwierzytelnianie | Jednokierunkowy | Słabe, dwukierunkowe | Silne, wzajemne |

Rozwiązania Ajax do bezdotykowego uwierzytelniania

Po przeanalizowaniu mocnych i słabych stron różnych technologii uwierzytelniania bezdotykowego firma Ajax Systems stosuje wyłącznie najnowocześniejsze dostępne metody. W przypadku kart Pass i breloków Tag firma korzysta z technologii MIFARE DESFire połączonej z szyfrowaniem AES: tego samego algorytmu, któremu zaufano do zabezpieczania danych rządowych i finansowych na całym świecie. To połączenie zapewnia solidne podstawy do weryfikacji tożsamości, chroniąc poświadczenia przed nieautoryzowanymi próbami ich duplikacji przez cały okres ich użytkowania. Szyfrowanie AES przewyższa 48-bitowe klucze używane w systemach MIFARE Classic i tworzy wyjątkowo dużą liczbę możliwych kombinacji kluczy, co sprawia, że próby nieautoryzowanego dostępu są wyjątkowo trudne przy użyciu obecnej technologii komputerowej.

Poznaj klawiatury Ajax obsługujące technologię DESFire:

Oprócz szyfrowania Ajax oferuje również funkcje zdalnego zarządzania. Administratorzy systemów alarmowych mogą łatwo zmieniać uprawnienia dostępu na bieżąco, korzystając z aplikacji Ajax. Jest to szczególnie przydatne w nagłych sytuacjach: w przypadku zgubienia karty lub breloka uprawnienia dostępu można cofnąć, tymczasowo zawiesić lub zmienić zaledwie kilkoma kliknięciami.

Uwierzytelnianie mobilne za pomocą smartfona

Dzisiejsze rozwiązania uwierzytelniające w coraz większym stopniu wykorzystują urządzenia, które użytkownicy już mają przy sobie: smartfony, i przekształcają je w bezpieczne dane cyfrowe.

Technologia Bluetooth

Bluetooth jest obecnie jedną z najpowszechniej stosowanych technologii uwierzytelniania mobilnego. Ten protokół bezprzewodowego połączenia radiowego umożliwia urządzeniom wymianę danych pomiędzy smartfonami a czytnikami na niewielkich odległościach, co czyni go odpowiednim do zastosowania w systemach alarmowych i aplikacjach do kontroli dostępu. Niemniej, jeśli podstawowe systemy Bluetooth są wdrażane bez odpowiedniej konfiguracji, mogą mieć trudności z określeniem, czy telefon znajduje się gdzieś w pobliżu, czy faktycznie blisko czytnika. Takie nieścisłości mogą prowadzić do problemów z bezpieczeństwem lub użytecznością.

Technologia BLE

Aby uporać się z ograniczeniami standardowego Bluetooth, branża przyjęła technologię Bluetooth Low Energy (BLE) — uproszczoną wersję tradycyjnej technologii Bluetooth, zapewniającą liczne korzyści w porównaniu z wcześniejszym rozwiązaniem:

- Niższe zużycie energii: umożliwia dłuższą żywotność baterii bezprzewodowych klawiatur oraz zmniejszone zużycie energii z linii w przypadku przewodowych.

- Szybkie nawiązywanie połączenia: minimalizuje opóźnienia w uwierzytelnianiu.

- Ulepszone protokoły bezpieczeństwa: chronią transmisję danych.

- Kompatybilność z najnowszymi smartfonami: umożliwia bezproblemową integrację.

Jak działa uwierzytelnianie BLE w urządzeniach Ajax

Implementacja technologii BLE w urządzeniach Ajax umożliwia uwierzytelnianie wielostopniowe. Klawiatury Ajax wykorzystują wieloetapowy, szyfrowany proces weryfikacji z precyzyjnym wykrywaniem bliskości oraz wzajemnym uwierzytelnianiem zarówno smartfona, jak i klawiatury. Zapewnia to wymianę wrażliwych informacji wyłącznie z zaufanymi urządzeniami, zwiększając bezpieczeństwo w porównaniu z systemami, które po prostu wykrywają każdy sygnał Bluetooth w zasięgu.

Jak działa uwierzytelnianie BLE w urządzeniach Ajax

Architektura bezpieczeństwa połączenia Ajax BLE

- Szyfrowanie typu end-to-end. System szyfruje dane na każdym etapie transmisji – ze smartfona do klawiatury, a następnie z klawiatury do huba – wykorzystując do tego celu oddzielne protokoły szyfrowania.

- Unikalne szyfrowanie dla każdego urządzenia. Każda klawiatura i smartfon użytkownika w systemie korzystają z innych parametrów szyfrowania, więc złamanie zabezpieczeń jednego urządzenia nie naraża całego systemu.

- Ochrona przed przekroczeniem limitu czasu sesji. System automatycznie zmienia wymieniane dane uwierzytelniające po upływie określonego czasu, co ogranicza czas dostępny na ewentualne próby inżynierii wstecznej.

- Bezproblemowe aktualizacje zabezpieczeń. Firma Ajax wprowadziła bezprzewodową aktualizację oprogramowania (OTA) dla swoich urządzeń3, aby wyeliminować nowe luki w zabezpieczeniach i poprawić mechanizmy bezpieczeństwa połączeń BLE bez interwencji użytkownika.

Odkryj klawiatury Ajax obsługujące technologię BLE do uwierzytelniania za pomocą smartfona:

Bezpieczeństwo za pomocą kodów

Podczas gdy bezdotykowa autoryzacja i uwierzytelnianie mobilne cieszą się coraz większą popularnością, kody PIN pozostają podstawą wielu systemów alarmowych. Choć szeroko rozpowszechnione, nie są odporne na naruszenie bezpieczeństwa.

Typowe luki w zabezpieczeniach systemów opartych na kodzie

- Predictable choices

Ludzie zazwyczaj posługują się istotnymi datami, kolejnymi liczbami lub powtarzającymi się cyframi — wyborami o wiele łatwiejszymi do przewidzenia niż losowe kombinacje. W rzeczywistości 20 najczęściej występujących kodów4 stanowi prawie 27% wszystkich wpisów.

- Human factor exposure

W miejscach pracy kody dostępu są często udostępniane innym osobom ze względu na wygodę. Pracownicy mogą je zapisać, wykorzystać w różnych systemach lub ujawnić w odpowiedzi na drobne pytania lub przypadkiem. Atakujący mogą również wykorzystywać publicznie dostępne dane osobowe. Takie zachowanie tworzy niekontrolowane punkty dostępu, które omijają formalne zabezpieczenia.

- Brute force susceptibility

Wiele systemów alarmowych nie jest wyposażonych w skuteczną ochronę przed systematycznym zgadywaniem kodów. Jeśli nie ma mechanizmów blokujących, są one podatne na systematyczne zgadywanie. Czterocyfrowy kod PIN oferuje zaledwie 10 000 kombinacji, a liczbę tę można łatwo wyczerpać poprzez uporczywe próby lub metody automatyczne.

- Inadequate monitoring

Systemy oparte na kodzie często nie dysponują kompleksowymi możliwościami audytu pozwalającymi na wykrywanie podejrzanych wzorców aktywności. Nieudane próby często pozostają niezauważone, co pozwala na kontynuację ataków aż do ich powodzenia. Brak śladów komplikuje zarówno zapobieganie, jak i dochodzenie.

Podejście do uwierzytelniania za pomocą kodu — sposób Ajax

Przemyślane podejście do uwierzytelniania opartego na kodach łączy silną ochronę z łatwością użycia. Klawiatury Ajax obsługują kilka typów kodów dostępu:

- Kody klawiatur (jeden na klawiaturę): ogólny kod skonfigurowany dla klawiatury. Idealne rozwiązanie dla prostych systemów alarmowych, np. w domach wakacyjnych, garażach lub magazynach, gdzie dostępu potrzebuje tylko jedna lub kilka zaufanych osób, a szczegółowe śledzenie dostępu nie jest wymagane.

- Kody użytkownika: indywidualne kody dostępu skonfigurowane dla każdego użytkownika systemu w jego aplikacji Ajax. Są one idealne zarówno dla gospodarstw domowych, jak i miejsc pracy, w których wiele osób wymaga regularnego dostępu i powinno mieć własne konto Ajax ze spersonalizowanymi uprawnieniami do systemu alarmowego. Dzięki kodom osobistym administratorzy mogą przypisywać dokładne poziomy dostępu do określonych stref oraz śledzić, kto i kiedy wchodził w dane obszary — utrzymując szczegółowe dzienniki interakcji z systemem alarmowym.

- Kody dla niezarejestrowanych użytkowników: kody utworzone przez administratora dla osób, które potrzebują tymczasowego lub ograniczonego dostępu bez konieczności posiadania konta Ajax. Kody te idealnie sprawdzą się dla personelu sprzątającego, pracowników konserwacyjnych, ogrodników, osób wyprowadzających psy lub agentów nieruchomości, którzy potrzebują fizycznego dostępu do obiektu, ale nie powinni mieć wglądu w konfigurację ani dane systemu alarmowego.

- Kod RRU: kod dostępu skonfigurowany przez administratora dla jednostek szybkiego reagowania. Umożliwia dostęp do posesji po otrzymaniu alarmu, gdy właściciela nie ma w domu. Kod staje się aktywny dopiero po alarmie i pozostaje ważny przez określony czas.

Wygodne i bezpieczne opcje uwierzytelniania dla każdego użytkownika

Kod przymusu pozwala użytkownikom wysłać cichy alarm, jeśli zostaną zmuszeni do wprowadzenia kodu pod presją. Kod umożliwia użytkownikom powiadomienie firmy monitorującej o konieczności wyłączenia systemu bezpieczeństwa i nie jest ujawniany przez dźwięki syren ani aplikacje Ajax. Funkcja ta zapewnia użytkownikom niezbędną warstwę bezpieczeństwa w potencjalnie niebezpiecznych sytuacjach.

Historie o zhakowanych klawiaturach dostępowych często pojawiają się w mediach głównego nurtu. Nasz artykuł wyjaśnia, czy przedstawiane tam scenariusze mają odzwierciedlenie w rzeczywistości.

Klawiatury Ajax nie przechowują kodów użytkownika. Gdy użytkownik wprowadzi kod, jest on wysyłany do huba w formie zaszyfrowanej, a hub go weryfikuje. Kody w hubie są bezpiecznie przechowywane w formie skrótu, a hub Ajax wykorzystuje system operacyjny czasu rzeczywistego OS Malevich, który zapewnia odporność na wirusy i cyberataki.

Klawiatura blokuje dostęp po trzech nieudanych próbach wprowadzenia poprawnego kodu i natychmiast powiadamia użytkowników oraz stację monitorowania alarmów. To zapobiega atakom siłowym i wczesnemu wykrywaniu podejrzanej aktywności.

Uwierzytelnianie wielostopniowe jako konieczność

Poleganie wyłącznie na jednym czynniku uwierzytelniania — niezależnie od tego, czy jest to karta, kod czy smartfon — tworzy pojedynczy punkt awarii. Karty mogą zostać zgubione lub skradzione, kody mogą zostać odgadnięte lub ujawnione, a nawet dane uwierzytelniające telefony komórkowe są podatne na ataki. Po złamaniu ten pojedynczy czynnik zapewnia pełny dostęp.

Skutki potencjalnych naruszeń wykraczają poza natychmiastowe straty. Organizacje muszą ponieść wydatki związane z reagowaniem na zdarzenia, działaniami prawnymi, karami regulacyjnymi i długoterminowym uszczerbkiem zaufania klientów. Ujawnianie takich problemów, których można uniknąć, może poważnie zaszkodzić reputacji firmy i podważyć zaufanie, jakim darzą ją użytkownicy. Dlatego organizacje myślące przyszłościowo wdrażają uwierzytelnianie wielostopniowe.

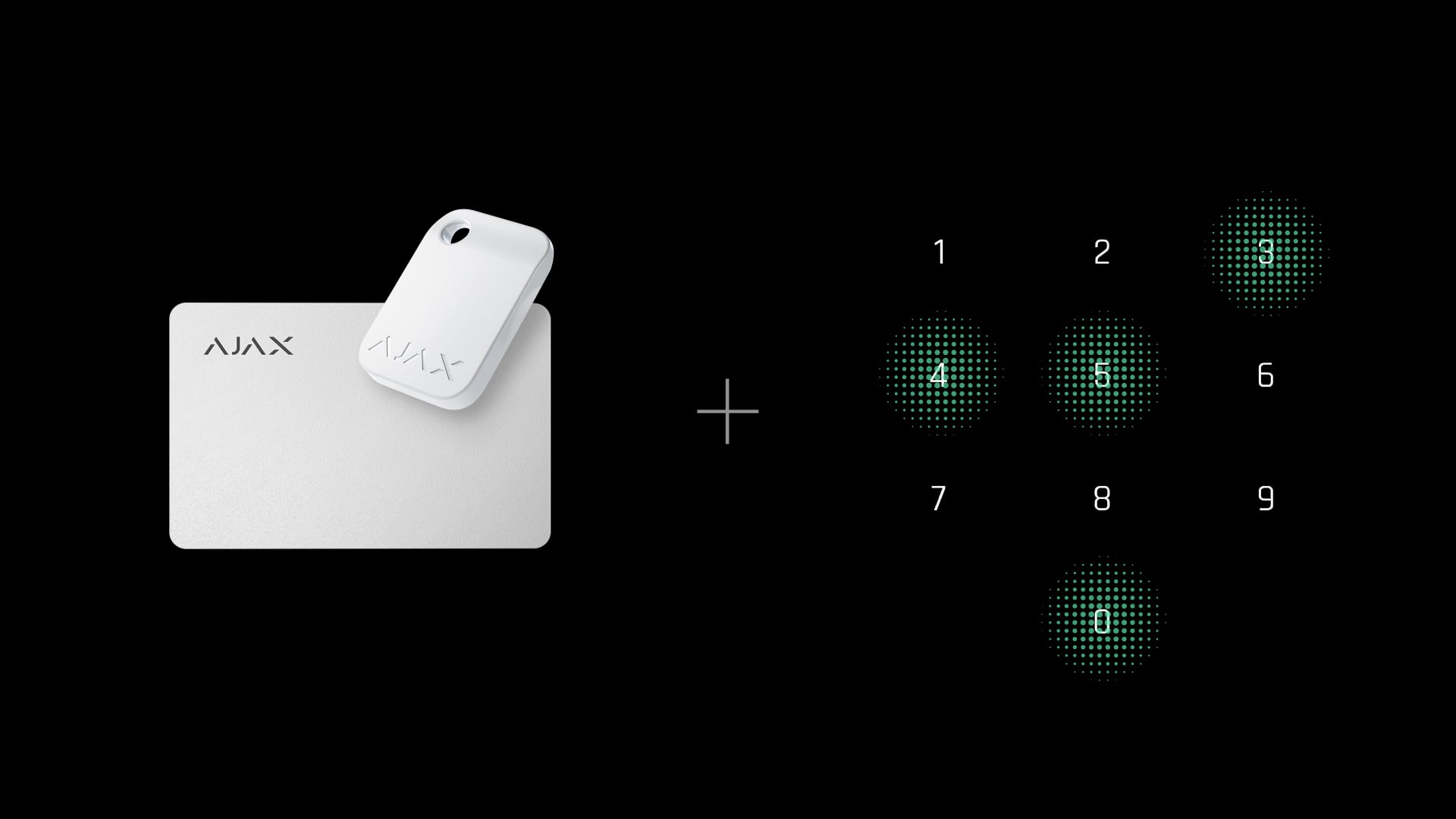

W Ajax Systems złotym standardem jest uwierzytelnianie dwustopniowe. System jest wyposażony w funkcję o nazwie Potwierdzenie autoryzacji za pomocą kodu, która wymaga od użytkowników wykonania dwóch kroków weryfikacji:

- Przedstaw ważny dokument tożsamości (Pass, Tag lub smartfon).

- Wprowadź prawidłowy kod, aby potwierdzić ich autentyczność. Ten etap weryfikacji zapewnia, że nawet jeśli poświadczenie zostanie utracone lub skradzione, nie można go użyć bez odpowiedniego kodu.

Takie połączone podejście do uwierzytelniania jest idealne dla obiektów wysokiego ryzyka, biur, instytucji finansowych, infrastruktury krytycznej, a nawet nieruchomości mieszkalnych. Dzięki temu system może wymagać uwierzytelniania dwustopniowego w przypadku kluczowych działań związanych z bezpieczeństwem, takich jak wyłączanie systemu, przy jednoczesnym zachowaniu dostępu jednostopniowego w przypadku rutynowych wejść.

Zarządzanie prawami dostępu

Skuteczne zabezpieczenia wymagają nie tylko silnych metod uwierzytelniania, ale także efektywnego zarządzania uprawnieniami dostępu. Konwencjonalne systemy zazwyczaj opierają się na bezpośrednim, lokalnym programowaniu kontrolerów i poświadczeń, co często wpływa zarówno na skuteczność zabezpieczeń, jak i efektywność administracyjną. Typowe problemy obejmują:

- Ograniczona skalowalność. Zmiany muszą być wprowadzane na miejscu, urządzenie po urządzeniu.

- Opóźniona reakcja na zmiany. Aktualizowanie praw dostępu dla wielu użytkowników lub obszarów może być czasochłonne.

- Zagrożenia bezpieczeństwa. W przypadku zgubienia lub kradzieży danych uwierzytelniających konieczna jest ręczna interwencja w celu cofnięcia dostępu, co może prowadzić do powstania luk w zabezpieczeniach.

W tradycyjnych systemach, gdy dane uwierzytelniające zostaną zgubione lub skradzione, odpowiedzią jest proces wymagający dużego wysiłku. Pracownicy muszą powiadomić personel ochrony, który następnie musi fizycznie przeprogramować systemy, aby unieważnić dostęp. Cała procedura najczęściej zajmuje kilka dni zamiast kilku minut, przez co powstają wydłużone okresy zwiększonego ryzyka. W międzyczasie wiele organizacji wydaje również tymczasowe dane uwierzytelniające, które często omijają standardowe protokoły bezpieczeństwa i stwarzają dodatkowe zagrożenia dla bezpieczeństwa. Co więcej, bez scentralizowanego zarządzania organizacjom trudno jest utrzymać dokładne rejestry dotyczące cofniętych poświadczeń oraz momentu ich unieważnienia.

Zarządzanie dostępem w aplikacji Ajax

Ajax Systems oferuje nowoczesne podejście łączące technologię w chmurze z aplikacjami mobilnymi i komputerowymi. Dzięki Ajax PRO Desktop i Ajax PRO: Tool for Engineers, firmy monitorujące i wewnętrzne działy bezpieczeństwa otrzymują wygodne i wydajne narzędzia do zarządzania prawami dostępu.

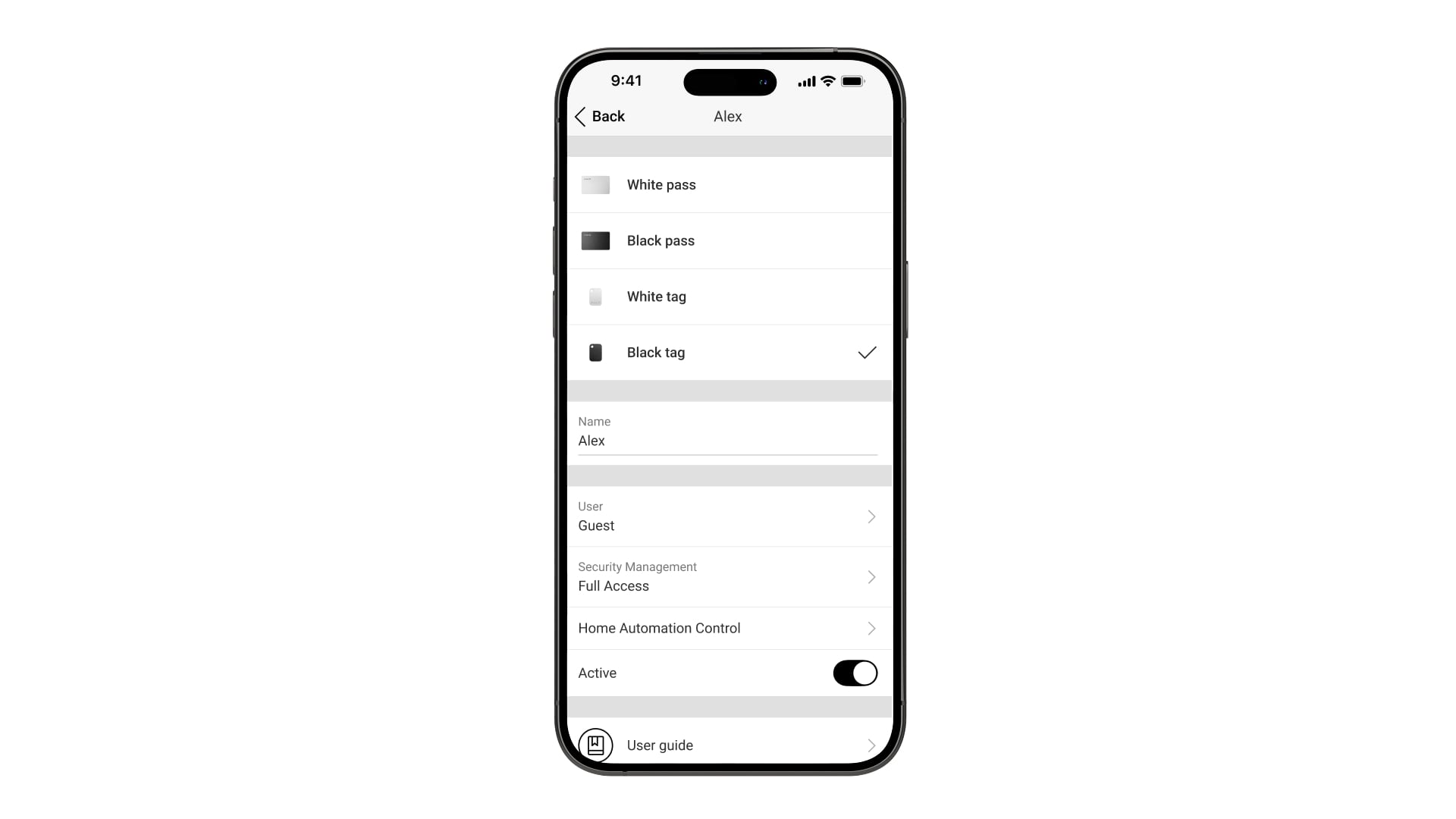

- Instant remote access rights management. Administratorzy mogą modyfikować prawa dostępu w czasie rzeczywistym za pomocą aplikacji Ajax na urządzenia mobilne i aplikacji komputerowej. Gdy dane uwierzytelniające zostaną naruszone lub utracone, można zdalnie usunąć karty, breloki i smartfony w ciągu kilku minut. Eliminuje to ryzyko wystąpienia podatności na atak oraz konieczność wizyty serwisowej na miejscu. Gdy role użytkowników ulegną zmianie — na przykład pracownik otrzyma awans i będzie potrzebował dostępu do nowych grup bezpieczeństwa — uprawnienia można natychmiast dostosować z poziomu aplikacji. Administratorzy mogą również zarządzać kodami dla niezarejestrowanych użytkowników, kodami klawiatury oraz kodami pod przymusem. Kody użytkowników pozostają edytowalne przez użytkowników, podczas gdy pozostałe kody są całkowicie kontrolowane przez administratorów.

- Streamlined user management. Dodawanie i usuwanie użytkowników w aplikacjach Ajax wymaga jedynie kilku kliknięć. System obsługuje unikalną identyfikację każdego poświadczenia, przypisując konkretnym użytkownikom określone nazwy i identyfikatory, co umożliwia precyzyjne śledzenie. Powiadomienia w czasie rzeczywistym informują administratorów o wszystkich zmianach.

- Fast and flexible credential enrollment. Adding new contactless cards, key fobs, or smartphone credentials is quick and simple. Jedno urządzenie może zarządzać maksymalnie 13 przestrzeniami, co jest idealnym rozwiązaniem dla rozproszonych sieci bezpieczeństwa, np. sieci handlowych lub kampusów korporacyjnych. Możliwa jest również zmiana formatu danych uwierzytelniających i ponowne przypisanie: gdy pracownik odchodzi, tę samą kartę lub brelok można bezpiecznie usunąć i wydać nowemu członkowi zespołu bez konieczności wymiany sprzętu. Taka elastyczność pozwala ograniczyć koszty i uprościć zarządzanie zapasami.

- Mobile app integration. Administratorzy mogą zarządzać całym obiektem ze swoich smartfonów: przeglądać logi, modyfikować uprawnienia i reagować na zdarzenia związane z bezpieczeństwem z dowolnego miejsca z dostępem do Internetu. Aplikacja oferuje intuicyjny interfejs, dzięki któremu zaawansowana kontrola praw dostępu staje się dostępna nawet dla użytkowników niebędących specjalistami od technologii.

Praktyczne zalecenia dotyczące zwiększonego bezpieczeństwa uwierzytelniania

- Wdrożenie wielu czynników uwierzytelniania. Użyj co najmniej dwóch oddzielnych mechanizmów uwierzytelniania — dostępu fizycznego, tokenów cyfrowych lub uwierzytelniania mobilnego. Taka redundancja tworzy dodatkową warstwę ochrony przed zagrożeniami dla systemu.

- Przeprowadzaj regularne audyty dostępu. Zaleca się przeprowadzanie comiesięcznego przeglądu uprawnień dostępu i dzienników systemowych w celu wykrycia nietypowych wzorców. Regularne monitorowanie ujawnia potencjalne naruszenia bezpieczeństwa.

- Przeszkol użytkowników w zakresie prawidłowego uwierzytelniania. Poinformuj użytkowników, aby unikali udostępniania danych uwierzytelniających, często zmieniali kody i prawidłowo obchodzili się z fizycznymi tokenami. Świadomość użytkowników zmniejsza ryzyko naruszenia danych uwierzytelniających.

- Zróżnicuj kontrolę dostępu. Zastosuj różne wymagania dotyczące uwierzytelniania w zależności od poziomu czułości. Krytyczne obszary wymagają bardziej szczegółowej weryfikacji.

- Aktywuj powiadomienia o nietypowych próbach logowania. Skonfiguruj system tak, aby powiadamiał administratorów o wielokrotnych nieudanych próbach logowania. Natychmiastowe powiadomienia umożliwiają szybką reakcję.

- Warstwowe podejście do uwierzytelniania. Zastosuj różne metody uwierzytelniania dla różnych stref. Gwarantuje to, że naruszenie w jednym obszarze nie wpłynie na cały obiekt. Na przykład aktywuj tryb obejścia. W takim przypadku, jeśli zewnętrzna klawiatura aktywuje opóźnienie wejścia/wyjścia, wymagane jest dodatkowe rozbrojenie za pomocą klawiatury zainstalowanej wewnątrz. Dwustopniowe uwierzytelnianie tworzy solidny punkt kontrolny bezpieczeństwa, ponieważ intruzi musieliby naruszyć obie warstwy uwierzytelniania w różnych lokalizacjach.

Reasumując

Nowoczesne rozwiązania bezpieczeństwa wymagają kompleksowego podejścia, które równoważy ochronę i użyteczność. Ajax Systems stawia czoła temu wyzwaniu, wdrażając wysoce bezpieczną technologię DESFire, zaawansowane uwierzytelnianie smartfonów oparte na technologii BLE i uwierzytelnianie wielostopniowe. Możliwości zdalnego zarządzania systemem pozwalają administratorom natychmiast reagować na kwestie bezpieczeństwa, zachowując jednocześnie wydajność operacyjną.

W miarę rozwoju technologii uwierzytelniania kluczowym czynnikiem staje się zdolność adaptacji — możliwość aktualizacji zabezpieczeń, modyfikowania reguł dostępu i skalowania systemów bez konieczności wymiany sprzętu lub przestojów. Organizacje wdrażające warstwowe, konfigurowalne systemy zabezpieczeń mogą utrzymać silny system w dłuższej perspektywie, nawet w przypadku pojawienia się nowych zagrożeń. Ajax Systems pokazuje, w jaki sposób przemyślana architektura wspiera rozwój, upraszcza zarządzanie i zapewnia niezawodną kontrolę dostępu w ciągle zmieniającym się środowisku.

Dowiedz się więcej na temat koncepcji „bezpieczeństwa poprzez ukrycie”.

Według tego badania.

Nie wszystkie urządzenia Ajax obsługują tę funkcję.

Według tego badania.

Roman Konchakivskyi

Szef Ajax Academy