To, co dzieje się w filmach lub serialach telewizyjnych, niekoniecznie musi wydarzyć się w prawdziwym życiu. Faktycznie, jeśli chodzi o włamania, rabunki lub ataki hakerów, filmy obfitują w zupełnie nierealistyczne sytuacje.

Zazwyczaj wysoko wykwalifikowani specjaliści nie uczestniczą nawet w procesie filmowania i nie mogą zapewnić odpowiednich wskazówek na planie. W rezultacie widzowie gubią się w zniekształconej rzeczywistości, a eksperci z grymasem zdziwienia patrzą na tego typu zakłamania i uproszczenia. Na przykład mogą uwierzyć, że jakiś proszek jest w stanie wykryć promieniowanie podczerwone chroniące Świętego Grala. Albo uważają, że włamywacz może podłączyć przewód do klawiatury Ajax, odczytać hasło i włamać się do systemu alarmowego.

Przeanalizowaliśmy prawdopodobnie najbardziej popularny motyw włamania w filmach — hakowanie systemu zabezpieczeń za pomocą klawiatury numerycznej.

Zazwyczaj odbywa się to w trzech głównych krokach:

- Znalezienie klawiatury;

- Uzyskanie fizycznego dostępu lub przechwycenie sygnału radiowego;

- Hakowanie systemu za pomocą oprogramowania firm trzecich.

Sprawdźmy, co jest nie tak z każdym krokiem.

Krok 1: Znalezienie klawiatury

Każda próba włamania zaczyna się od zebrania informacji. Gdy filmowi intruzi przedostają się do budynku, dokładnie wiedzą gdzie należy iść oraz znają miejsca, w których należy szukać potencjalnie podatnych na hakowanie urządzeń, nawet jeśli te znajdują się po drugiej stronie ściany. Choć w teorii może się to wydawać proste, w praktyce rozróżnienie między urządzeniami przewodowymi i bezprzewodowymi jest dość trudne.

Aby określić dokładną lokalizację wewnętrznej klawiatury przewodowej, intruz musi użyć multiskanera o dużej mocy, aby znaleźć właściwy przewód ukryty w ścianie. Multiskaner nie identyfikuje jednak, jakiego rodzaju są to przewody — związane z dzwonkiem do drzwi, domofonem lub okablowaniem elektrycznym. W przypadku grubych ścian multiskaner może być całkowicie bezużyteczny.

Jeśli klawiatura jest bezprzewodowa i zainstalowana wewnątrz pomieszczeń, szukanie przewodów ukrytych w ścianie nie będzie skuteczne. Intruzi mogą próbować skanować sygnał radiowy w celu wykrycia lokalizacji urządzenia bezprzewodowego. Niemniej, urządzenie ma ograniczony przedział czasowy do wymiany danych z hubem, wykorzystując technologię TDMA. Przez pozostały czas ich moduły komunikacji są nieaktywne. Intruzowi, określenie źródła sygnału może zająć kilkadziesiąt minut. I nawet wtedy nie ma gwarancji, że wykryte źródło sygnału należy do poszukiwanego urządzenia. Co więcej, nie musi to być urządzenia Ajax, ponieważ inne urządzenia również korzystają z tych samych częstotliwości.

Aby jednak przechwycić sygnał radiowy, intruzi używają urządzenia do przechwytywania kodów. Wyspecjalizowane narzędzie przechwytuje sygnał przesyłany podczas uzbrajania lub rozbrajania systemu. Pomimo tego, zhakowanie urządzenia Ajax w ten sposób nie jest możliwe ze względu na zastosowanie przez producenta szyfrowania sygnału oraz opatentowanego protokołu komunikacyjnego.

👉 Dowiedz się więcej o protokole radiowym Jeweller

Technologie ochrony:

- szyfrowanie blokowe z kluczem dynamicznym,

- Zasada TDMA.

Ten artykuł skupia się na klawiaturach wewnętrznych Ajax. Portfolio Ajax obejmuje również klawiatury zewnętrzne. Klawiatury te, mimo że są instalowane na zewnątrz, a czasami w miejscach łatwo dostępnych, zostały wyposażone w zaawansowane zabezpieczenia antysabotażowe i potrafią wytrzymać nawet fizyczne próby uszkodzenia obudowy przez intruza.

Krok 2: Dostęp fizyczny

Atakując system alarmowy, intruzi zawsze szukają fizycznego dostępu do urządzenia. Uzyskanie dostępu powinno odbyć się błyskawicznie i po cichu, nawet jeśli wymaga przewiercenia się przez półmetrową ścianę.

Z reguły klawiatury są instalowane przy wejściu. I zazwyczaj są to ściany nośne wykonane z cegły, betonu lub betonu zbrojonego o grubości 25 cm lub większej (w zależności od przepisów budowlanych). Zdarza się, że ich grubość wynosi nawet 50 cm, a bezgłośne przewiercenie się przez tego typu ścianę w ciągu kilku sekund jest niemożliwe.

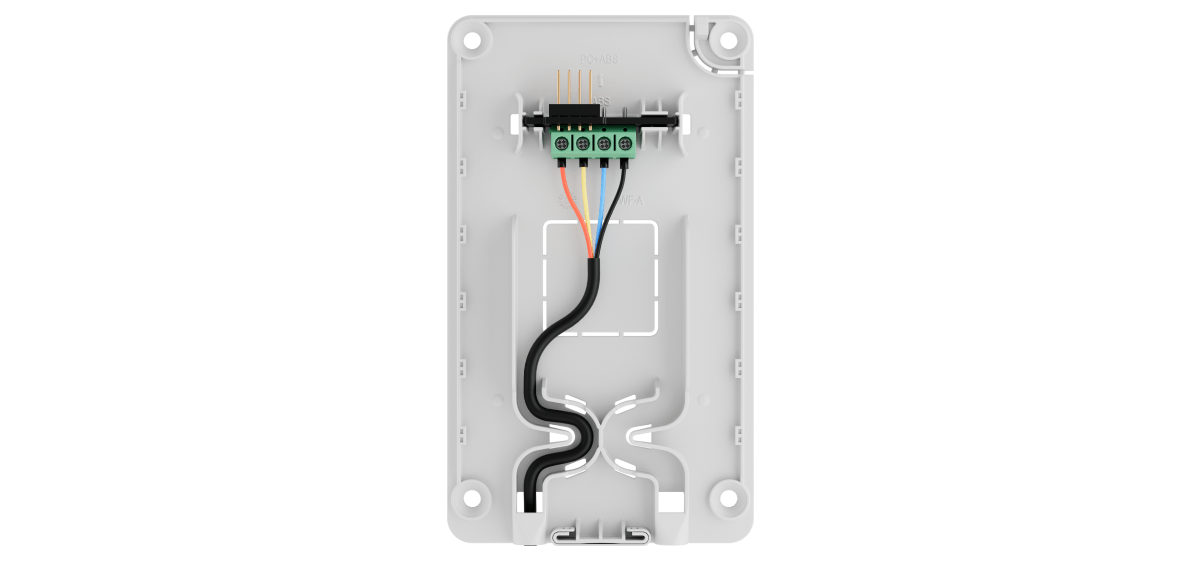

Oprócz przyciągania uwagi sąsiadów istnieje ryzyko uszkodzenia urządzenia za pomocą wiertarki. Linia Fibra klawiatury przewodowej przebiega przez kanał kablowy w panelu uchwycie SmartBracket. Kanały mają zakrzywioną konstrukcję, a przewód jest mocowany za pomocą opasek. Dlatego też, gdyby intruzi przewiercili SmartBracket, prawdopodobnie odcięliby wszystkie przewody.

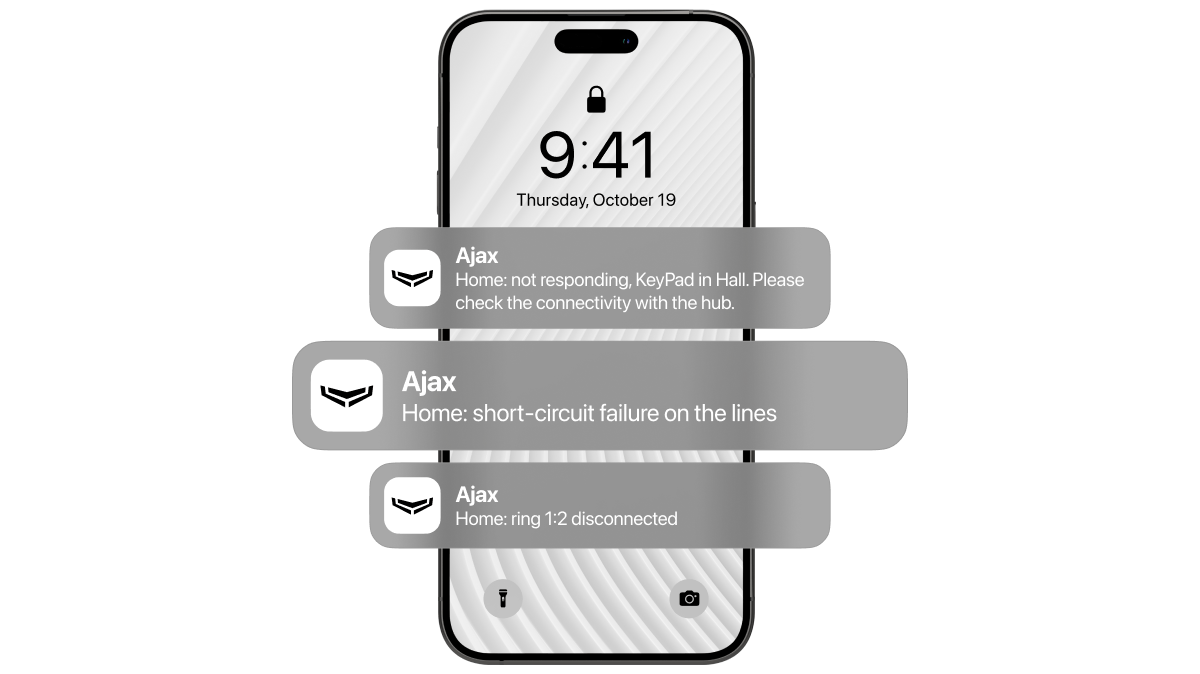

Oprócz uszkodzenia urządzenia, użytkownicy i Stacja Monitorowania Alarmów (CMS) zostaną powiadomieni o próbie włamania. Jeśli przewód zostanie uszkodzony, otrzymają oni powiadomienia o zwarciu i przerwaniu połączenia pierścieniowego (jeśli wykorzystywana jest topologia Pierścienia). W przypadku przerwania przewodu lub uszkodzenia klawiatury, otrzymane zostanie również powiadomienie o utracie komunikacji z hubem.

👉 Dowiedz się więcej o technologii Fibra

Nawet jeśli intruz próbuje uszkodzić system alarmowy za pomocą sabotażu elektrycznego (np. za pomocą paralizatora), Superior LineProtect Fibra wchłonie siłę uderzenia. Wszystkie urządzenia pomiędzy LineProtect i hubem będą nadal pracować.

Superior LineProtect Fibra jest modułem, który chroni huby Ajax i urządzenia przewodowe przed sabotażem, gdy intruz spowoduje zwarcie, zastosuje napięcie 110/230 V~ lub użyje paralizatora. Moduł monitoruje napięcie wejściowe i wyjściowe na linii Fibra. Jeśli LineProtect wykryje nieprawidłowe napięcie na linii, aktywuje bezpieczniki i odcina zasilanie urządzeń zainstalowanych między LineProtect a hubem.

Bezprzewodowe klawiatury po prostu nie mają przewodów. Co więcej, zarówno wewnątrz obudowy bezprzewodowych, jak i przewodowych klawiatur Ajax również nie ma żadnego okablowania.Tak więc podłączenie do jakiegokolwiek przewodu wewnątrz obudowy urządzenia jest po prostu niewykonalne. Jedynym dostępnym przewodem jest izolowany i ukryty kabel Fibra.

Niektórzy filmowi przestępcy wyłamują klawiaturę ze ściany i niszczą ją, co prowadzi do awarii systemu alarmowego. Klawiatura jest jednak tylko częścią systemu, a nie jego „mózgiem”. Uszkodzenie klawiatury nie ma więc większego znaczenia dla ogólnego bezpieczeństwa. Dodatkowo klawiatury Ajax są wyposażone w styk antysabotażowy, który powiadamia użytkowników i CMS w przypadku otwarcia obudowy urządzenia, usunięcia urządzenia z uchwytu montażowego lub oderwania go od powierzchni.

Technologie ochrony:

- natychmiastowe powiadomienia,

- wykrywanie utraty łączności,

- alarm sabotażowy,

- Superior LineProtect Fibra,

- połączenie pierścieniowe.

Krok 3: Hakowanie

Załóżmy, że intruz podłączył się do klawiatury i nie został wykryty przez system. Ponieważ jest to możliwe tylko w przypadku Fibra, przyjrzyjmy się tej sprawie. Łączenie z pojedynczym przewodem, jak ukazują to filmy lub seriale telewizyjne, nie ma sensu, ponieważ linia Fibra ma cztery przewody: dwa przewody sygnalizacyjne i dwa przewody zasilające.

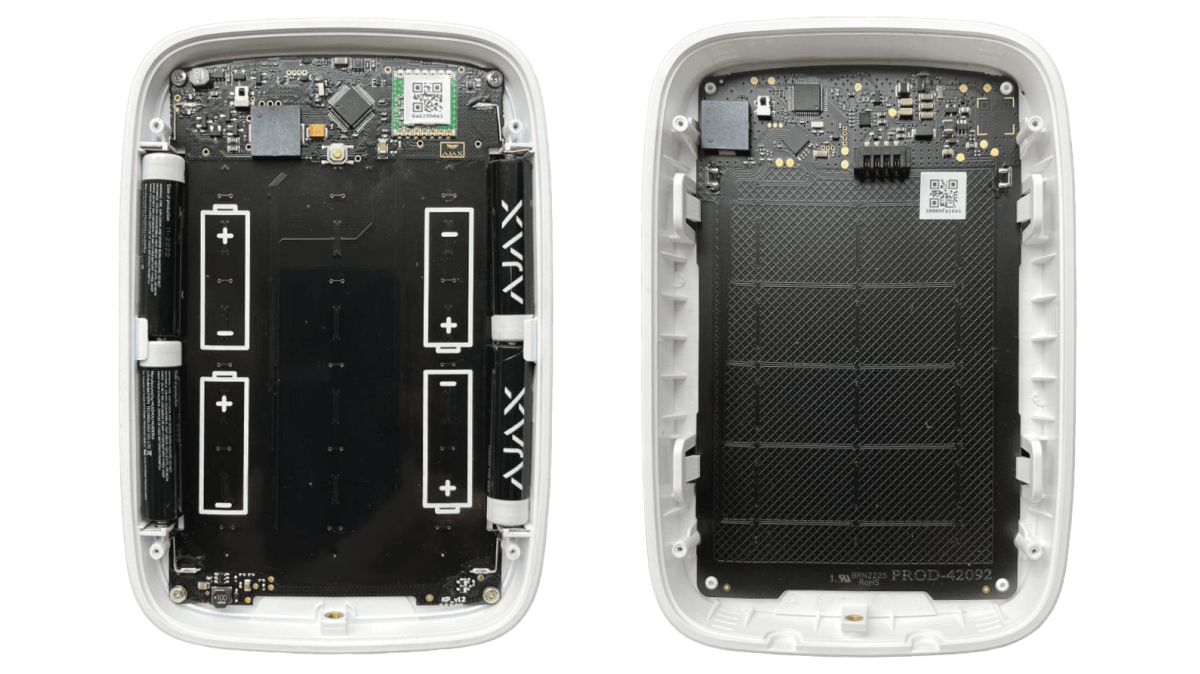

Do ochrony przesyłanych danych Fibra wykorzystuje szyfrowanie z kluczem dynamicznym. Hakowanie i dotarcie do danych będzie wymagało możliwości superkomputera i zajmie tygodnie, a nawet lata. Inaczej mówiąc, to daremny wysiłek. Jednak nawet najlepiej zaszyfrowane dane muszą dotrzeć do celu. Każda sesja komunikacyjna pomiędzy hubem a urządzeniem rozpoczyna się od uwierzytelnienia: porównywane są unikalne znaczniki i właściwości. Jeśli choć jeden z parametrów nie przejdzie weryfikacji, hub zignoruje polecenia tego urządzenia. Dlatego zakłócanie danych lub przechwytywanie ich nie ma sensu.

Klawiatura nie przechowuje kodów użytkownika, przez co nie jest możliwe uzyskanie z niej kodów. Gdy użytkownik wprowadzi kod, jest on wysyłany do huba w postaci zaszyfrowanej, a hub go weryfikuje. Kody w hubie są w bezpieczny sposób przechowywane w postaci zaszyfrowanej, a hub Ajax korzysta z systemu operacyjnego OS Malevich w czasie rzeczywistym, co zapewnia odporność na wirusy i cyberataki.

Niemożliwe jest również odgadnięcie kodu za pomocą ataku siłowego. Jeżeli trzy razy z rzędu zostanie wprowadzony błędny kod lub w ciągu jednej minuty zostanie użyte nieuwierzytelnione urządzenie dostępowe, klawiatura zostanie zablokowana na czas określony w ustawieniach. W tym czasie hub zignoruje wszystkie kody i urządzenia dostępowe, informując jednocześnie użytkowników systemu alarmowego oraz CMS o próbie nieautoryzowanego dostępu.

Wreszcie, niemożliwe jest włamanie bez wykrycia. Każde rozbrojenie systemu jest rejestrowane, a użytkownicy i CMS otrzymają o tym powiadomienie. Nikt nie jest w stanie usunąć powiadomienia z kanału zdarzeń huba. Ponadto, jeżeli system CMS śledzi regularne godziny uzbrajania i rozbrajania, operator kontaktuje się z użytkownikiem, gdy system zostanie rozbrojony w niezaplanowanym czasie.

Technologie ochrony:

- szyfrowany, zastrzeżony protokół komunikacyjny,

- ochrona przed spoofingiem,

- automatyczna blokada przed nieautoryzowanym dostępem.

Klawiatury

Wnioski

Reasumując, hakowanie systemu Ajax stanowi niezwykle trudne wyzwanie. Dane są zabezpieczone szyfrowaniem, a klawiatura nie przechowuje kodów. Hub sprawdza każde polecenie, odfiltrowując nieautoryzowane próby dostępu. Tradycyjne ataki siłowe są niemożliwe dzięki funkcji automatycznego blokowania klawiatury.

To, co rozgrywa się w filmach, serialach telewizyjnych czy reklamach, podąża za narracją i często odbiegając od praw fizyki i zasad matematyki. Niemniej, możemy wam zdradzić pewien spoiler: starajcie się być sceptyczni, wobec filmowych wydarzeń obserwowanych na ekranach telewizora.