To, co dzieje się w filmach lub serialach, może nigdy nie wydarzyć się w prawdziwym życiu. W rzeczywistości, jeśli chodzi o włamania, napady czy ataki hakerów, filmy pełne są fantastycznych scen.

Często wysoce wyspecjalizowani technicy nie są nawet zaangażowani w proces filmowania, aby zapewnić odpowiednie wskazówki. W ten sposób odbiorcy gubią się w zniekształconej rzeczywistości, a eksperci z niedowierzaniem patrzą na takie uproszczenia. Na przykład, widzowie wierzą, że jakiś proszek może wykrywać promienie w podczerwieni, które chronią Świętego Graala. Lub wierzą, że włamywacz może podłączyć przewód do klawiatury Ajax, odczytać hasło i zhakować system alarmowy.

Przeanalizowaliśmy prawdopodobnie najpopularniejsze włamanie do filmu — włamanie się do systemu alarmowego za pomocą klawiatury.

Z reguły wykonuje się ją w trzech głównych krokach:

- Znalezienie klawiatury;

- Uzyskanie fizycznego dostępu lub przechwycenie sygnału radiowego;

- Hakowanie systemu za pomocą oprogramowania innych firm.

Sprawdźmy, co jest nie tak z każdym z tych kroków.

Krok 1: Znalezienie klawiatury

Pierwszym krokiem w przypadku próby włamania jest zebranie informacji. Kiedy intruzi wkraczają do budynku, wiedzą dokładnie, w którą stronę uciekać i gdzie szukać urządzeń potencjalnie podatnych na ataki hakerskie, nawet jeśli znajdują się po drugiej stronie ściany. Choć w teorii może się to wydawać proste, w praktyce rozróżnienie urządzeń przewodowych od bezprzewodowych może być bardzo trudne.

Aby ustalić dokładną lokalizację wewnętrznej klawiatury przewodowej, intruz musi użyć silnego skanera wielofunkcyjnego, aby znaleźć właściwy przewód ukryty w ścianie. Jednak skaner wielofunkcyjny nie identyfikuje, jakiego rodzaju są to przewody — czy są one powiązane z DoorBell, domofonem czy instalacją elektryczną. A przy grubych ścianach skaner wielofunkcyjny może być całkowicie bezużyteczny.

Jeśli klawiatura jest bezprzewodowa i zainstalowana wewnątrz budynku, szukanie przewodów ukrytych w ścianie nie pomoże. Intruzi mogą próbować skanować sygnał radiowy, aby wykryć lokalizację bezprzewodowego urządzenia. Jednak urządzenie ma przydzielone bardzo krótkie okno czasowe na wymianę danych z hubem z wykorzystaniem technologii TDMA. Pozostały czas ich moduły komunikacyjne są nieaktywne. Lokalizacja źródła sygnału, może zająć intruzowi nawet kilkadziesiąt minut. I nawet wtedy nie ma gwarancji, że wykryte źródło sygnału należy do zamierzonego urządzenia. Ponadto może to nie być urządzenie Ajax, ponieważ inne urządzenia również używają tej samej częstotliwości.

Jednak aby przechwycić sygnał radiowy, intruzi używają rownież urządzenia przechwytującego kod. Przechwytuje sygnał przesyłany podczas uzbrajania i rozbrajania systemu. Mimo to zhakowanie urządzenia Ajax tą metodą jest niemożliwe ze względu na szyfrowanie sygnału i zastrzeżony protokół komunikacyjny.

👉 Dowiedz się więcej o protokóle radiowym Jeweller

Technologie bezpieczeństwa:

- szyfrowanie blokowe z kluczem dynamicznym,

- Zasada TDMA.

Ten artykuł skupia się na klawiaturach wewnętrznych Ajax. Portfolio Ajax obejmuje również klawiatury zewnętrzne. Klawiatury te, mimo że są instalowane na zewnątrz, a czasami w miejscach łatwo dostępnych, zostały wyposażone w zaawansowane zabezpieczenia antysabotażowe i potrafią wytrzymać nawet fizyczne próby uszkodzenia obudowy przez intruza.

Krok 2: Dostęp fizyczny

Aby zaatakować system alarmowy, intruzi zawsze szukają fizycznego dostępu do urządzenia. Uzyskanie dostępu powinno być szybkie i ciche, nawet jeśli konieczne jest przewiercenie się przez ścianę o grubości pół metra.

Z reguły klawiatury montowane są przy wejściu. Zazwyczaj są to ściany nośne z cegły, betonu lub betonu zbrojonego o grubości 25 cm lub więcej (w zależności od przepisów budowlanych). Czasami może ona osiągnąć głębokość 50 cm, a przewiercenie jej bezgłośnie w ciągu kilku sekund jest niemożliwe.

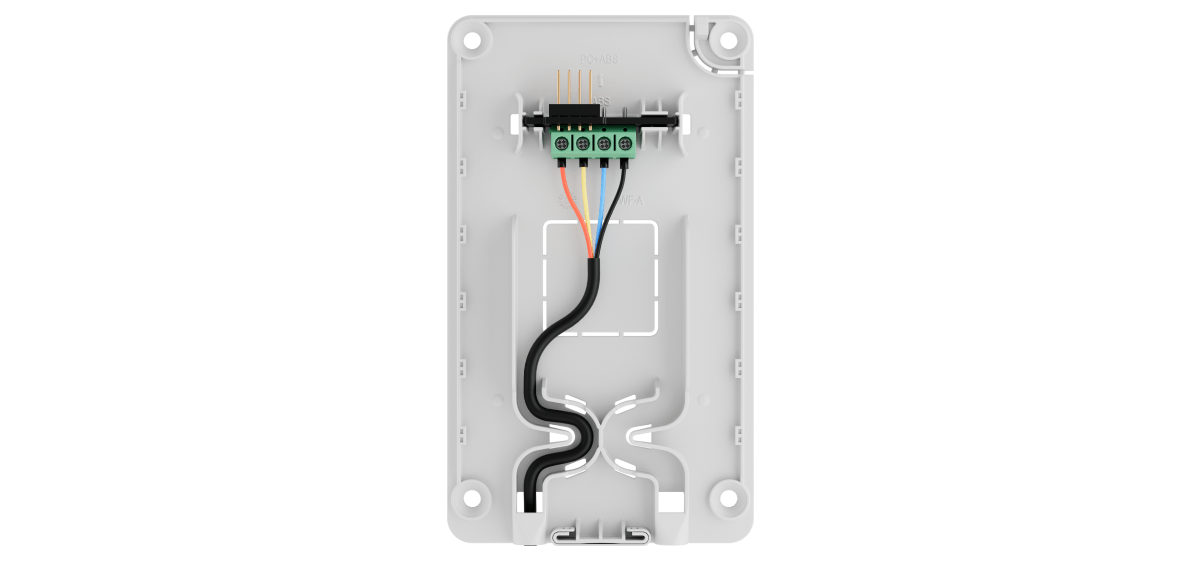

Oprócz ryzyka zwrócenia uwagi sąsiadów, istnieje ryzyko uszkodzenia urządzenia wiertarką. Linia Fibra klawiatury przewodowej przebiega przez kanał na przewody w uchwycie montażowym SmartBracket. Kanały mają zakrzywioną konstrukcję, a przewód mocowany jest za pomocą opasek. Dlatego też, gdyby włamywacze przewiercili SmartBracket, najprawdopodobniej przecięliby wszystkie przewody.

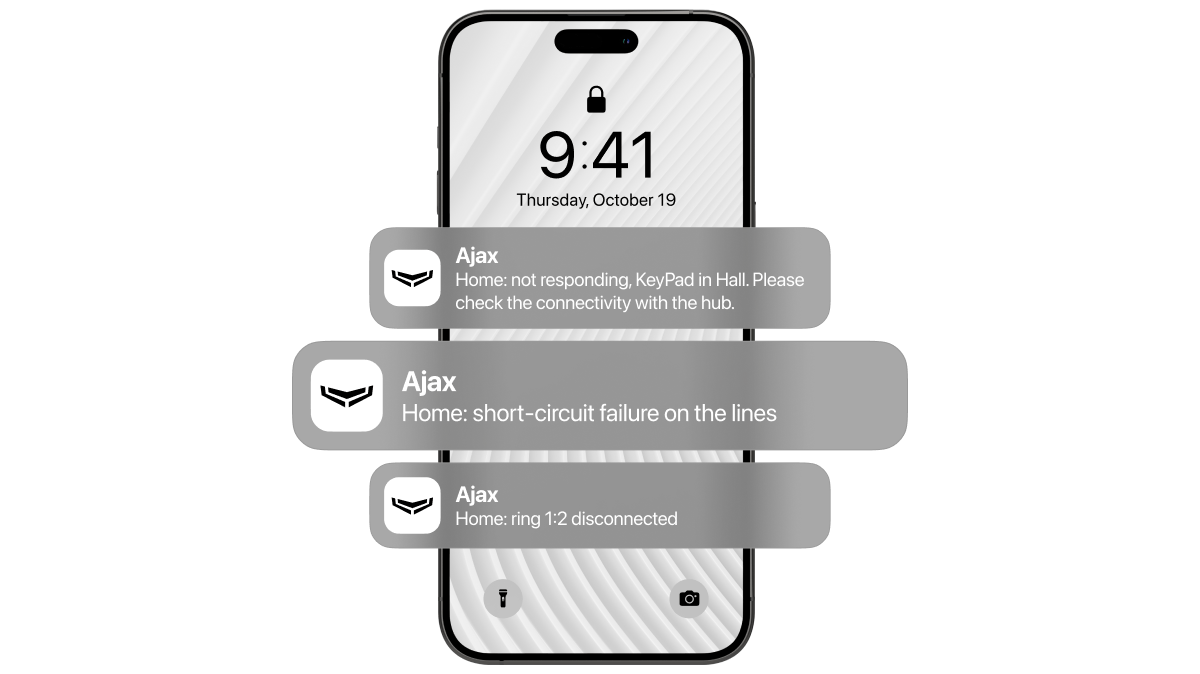

Poza uszkodzeniem urządzenia, użytkownicy oraz Stacja monitorowania alarmów (CMS) zostaną powiadomieni o próbie wtargnięcia. Jeśli przewód zostanie uszkodzony, otrzymają powiadomienia o zwarciu i przerwaniu połączenia w topologii pierścienia (jeśli używana jest Topologia pierścienia). W przypadku zerwania przewodu lub uszkodzenia klawiatury wysyłane jest także powiadomienie o utracie łączności z hubem.

👉 Dowiedz się więcej o technologii Fibra

Nawet jeśli intruz spróbuje uszkodzić system zabezpieczeń poprzez sabotaż elektryczny (np. używając paralizatora), Superior LineProtect Fibra przejmie i pochłonie to uderzenie. Wszystkie urządzenia znajdujące się między LineProtect a hubem będą w dalszym ciągu sprawne.

Przedstawiamy Superior LineProtect Fibra, moduł do ochrony huba Ajax i urządzeń przewodowych przed sabotażem, gdy intruz powoduje zwarcia, stosuje 110/230 V~ lub używa paralizatorów. Moduł monitoruje napięcie wejściowe i wyjściowe na linii Fibra. Jeśli LineProtect wykryje nieprawidłowe napięcie na linii, aktywuje bezpieczniki i odcina dopływ prądu do urządzeń zainstalowanych pomiędzy LineProtect a hubem.

Klawiatury bezprzewodowe zwyczajnie nie korzystają z przewodów. Co więcej, w obudowach bezprzewodowej i przewodowej klawiatury Ajax nie ma żadnych kabli. W związku z tym nie jest możliwe podłączenie żadnego przewodu wewnątrz urządzenia. Jedyne dostępne połączenie to izolowany i ukryty przewód Fibra.

Niektórzy włamywacze w filmach odrywają klawiaturę od ściany i ją uszkadzają, powodując awarię systemu alarmowego. Klawiatura stanowi jednak tylko element systemu, a nie jego „rdzeń”. Dlatego uszkodzenie klawiatury nie ma większego sensu, jeśli ma naruszyć ogólne bezpieczeństwo. Co więcej, klawiatury Ajax mają styk antysabotażowy, który powiadamia użytkowników i CMS w przypadku otwarcia obudowy urządzenia, usunięcia urządzenia z uchwytu montażowego lub oderwania go od powierzchni.

Technologie bezpieczeństwa:

- natychmiastowe powiadomienia,

- wykrywanie utraty komunikacji,

- alarm sabotażowy,

- Superior LineProtect Fibra,

- połączeniu w topologii pierścienia.

Krok 3: Hakowanie

Załóżmy, że intruz podłączył się do klawiatury i pozostał niezauważony przez system. Ponieważ taki scenariusz jest możliwy tylko z w przypadku urządzeń Fibra, przyjrzyjmy się tej sprawie. Podłączanie do pojedynczego przewodu, jak pokazano w filmach czy serialach, nie ma sensu, ponieważ linia Fibra składa się z czterech przewodów: dwóch przewodów sygnałowych i dwóch kabli zasilających.

Aby chronić przesyłane dane, Fibra stosuje szyfrowanie przy użyciu klucza dynamicznego. Złamanie zabezpieczeń i uzyskanie dostępu do danych wymagałoby mocy obliczeniowej superkomputera oraz czasu liczonego w tygodniach, a nawet latach. Innymi słowy, jest to daremny wysiłek. Jednak nawet w przypadku zaszyfrowanych danych nadal trzeba uzyskać dostęp. Każda sesja komunikacyjna pomiędzy hubem i urządzeniem rozpoczyna się od uwierzytelnienia: porównywane są unikalne znaczniki i właściwości. Jeżeli przynajmniej jeden parametr nie przejdzie weryfikacji, hub ignoruje polecenia urządzenia. Dlatego nie ma sensu manipulować danymi ani ich przechwytywać.

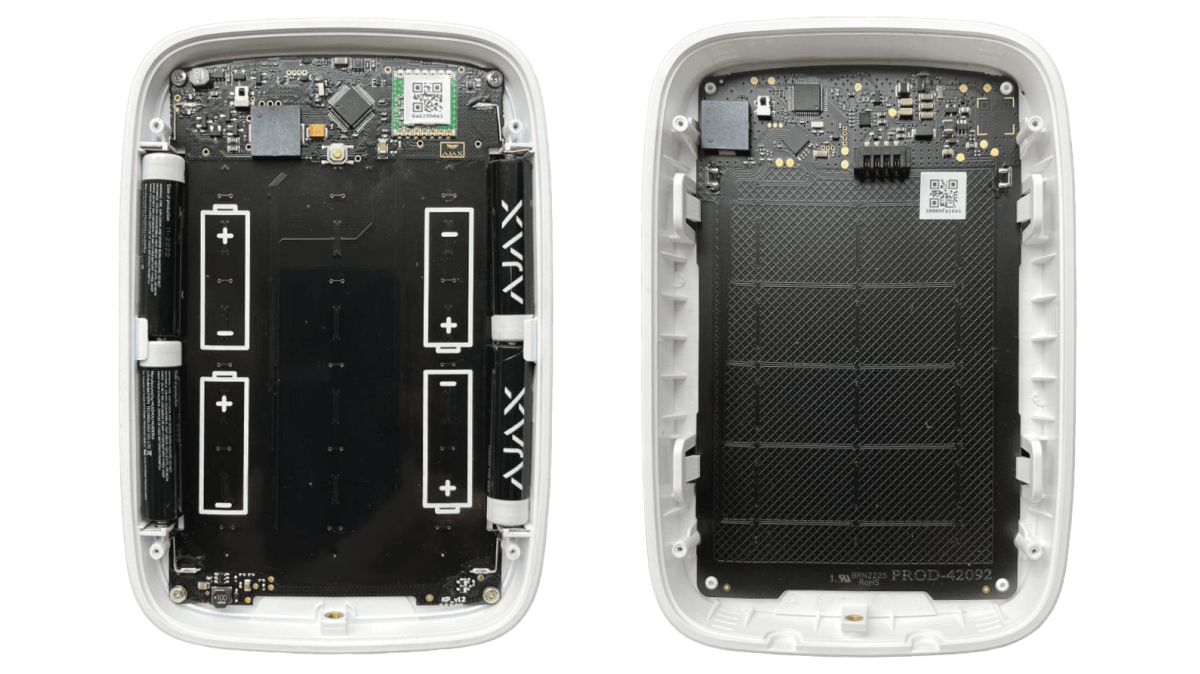

Klawiatura nie przechowuje kodów użytkowników, przez co nie jest możliwe ich odczytanie z klawiatury. Gdy użytkownik wprowadzi kod, jest on wysyłany do huba w formie zaszyfrowanej, a hub go weryfikuje. Kody w hubie są bezpiecznie przechowywane w postaci zaszyfrowanej, a hub Ajax korzysta z systemu operacyjnego czasu rzeczywistego OS Malevich, zapewniając odporność na wirusy i cyberataki.

Kodu nie da się odgadnąć metodą siłową. Jeżeli w ciągu minuty trzy razy z rzędu zostanie wprowadzony nieprawidłowy kod lub niezweryfikowane urządzenie dostępowe zostanie użyte, klawiatura zostanie zablokowana na czas określony w jej ustawieniach. W tym czasie hub będzie ignorować wszystkie kody i urządzenia dostępowe, informując jednocześnie użytkowników systemu alarmowego i CMS o próbach nieautoryzowanego dostępu.

Wreszcie, nie da się dokonać włamania, pozostając niezauważonym. Każde rozbrojenie systemu jest rejestrowane, a użytkownicy oraz CMS otrzymają powiadomienie o tym. Nikt nie może usunąć powiadomienia z kanału zdarzeń huba. Ponadto, jeśli CMS monitoruje czas, w którym system jest normalnie uzbrojony i rozbrojony, Operator kontaktuje się z użytkownikiem, gdy system zostanie rozbrojony w nieplanowanym czasie.

Technologie bezpieczeństwa:

- szyfrowany, zastrzeżony protokół komunikacyjny,

- ochrona przed spoofingiem,

- automatyczna blokada przed nieautoryzowanym dostępem.

Keypads

Zobacz wszystkie klawiatury Ajax

Podsumowanie

Podsumowując, hakowanie systemu Ajax stanowi trudne wyzwanie. Dane są chronione szyfrowaniem, a klawiatura nie przechowuje kodów. Hub sprawdza każde polecenie i odfiltrowuje próby nieautoryzowanego dostępu. Tradycyjne ataki metodą siłową są niemożliwe do przeprowadzenia z powodu funkcji automatycznego blokowania klawiatury.

To, co oglądamy w filmach, serialach czy reklamach, podlega prawom dramaturgii i często odbiega od zasad fizyki oraz matematyki. Jednak nawet w tym świecie możemy zdradzić pewien spoiler: warto podchodzić sceptycznie do wszystkiego, co widzimy w filmach.